- はじめに

- 製品概要

- コマンドライン インターフェイス

- スイッチの初期設定

- スイッチの管理

- Virtual Switching System の設定

- Cisco IOS インサービス ソフトウェア アップグレード プロセスの設定

- Cisco IOS XE インサービス ソフトウェア アップグレード プロセスの設定

- インターフェイスの設定

- ポートのステータスと接続の確認

- Supervisor Engine 6-E および Supervisor Engine 6L-E で RPR および SSO を使用したスーパーバイザ エンジンの冗長構成の設定

- Supervisor Engine 7-E および Supervisor Engine 7L-E で RPR および SSO を使用したスーパーバイザ エンジンの冗長構成の設定

- Cisco NSF/SSO スーパーバイザ エンジンの冗長構成の設定

- 環境モニタリングおよび電源管理

- Power over Ethernet(PoE)の設定

- Cisco Network Assistant による Catalyst 4500 シリーズ スイッチの設定

- VLAN、VTP、および VMPS の設定

- IP アンナンバード インターフェイスの設定

- レイヤ 2 イーサネット インターフェイスの設定

- SmartPort マクロの設定

- Cisco IOS Auto SmartPort マクロの設定

- STP および MST の設定

- Flex Link および MAC アドレス テーブル移動更新機能の設定

- Resilient Ethernet Protocol の設定

- オプションの STP 機能の設定

- EtherChannel およびリンク ステート トラッキングの設定

- IGMP スヌーピングとフィルタリングの設定

- IPv6 MLD スヌーピングの設定

- 802.1Q トンネリング、VLAN マッピング、およびレイヤ 2 プロトコル トンネリングの設定

- CDP の設定

- LLDP、LLDP-MED、およびロケーション サービスの設定

- UDLD の設定

- 単一方向イーサネットの設定

- レイヤ 3 インターフェイスの設定

- シスコ エクスプレス フォワーディングの設定

- uRPF の設定

- IP マルチキャストの設定

- ANCP クライアントの設定

- 双方向フォワーディング検出の設定

- ポリシーベース ルーティングの設定

- VRF-Lite の設定

- Quality of Service の設定

- 音声インターフェイスの設定

- プライベート VLAN の設定

- MACsec の暗号化設定

- 802.1X ポートベース認証の設定

- PPPoE 中継エージェントの設定

- Web ベース認証の設定

- ポート セキュリティの設定

- コントロール プレーン ポリシングおよびレイヤ 2 制御パケット QoS の設定

- ダイナミック ARP インスペクションの設定

- DHCP スヌーピング、IP ソース ガード、およびスタティック ホストの IPSG の設定

- ACL によるネットワーク セキュリティの設定

- IPv6 のサポート

- ポート ユニキャストおよびマルチキャスト フラッディング ブロック

- ストーム制御の設定

- SPAN および RSPAN の設定

- Wireshark の設定

- 拡張オブジェクト トラッキングの設定

- システム メッセージ ロギングの設定

- SNMP の設定

- NetFlow の設定

- NetFlow-lite の設定

- Flexible NetFlow の設定

- イーサネット OAM と CFM の設定

- Y.1731 の設定(AIS および RDI)

- Call Home の設定

- Cisco IOS IP SLA 動作の設定

- RMON の設定

- 診断の実行

- WCCP バージョン 2 サービスの設定

- MIB サポートの設定

- ROM モニタ

- 略語

- 索引

Catalyst 4500 シリーズ スイッチ Cisco IOS ソフトウェア コンフィギュレーション ガイド リリース IOS XE 3.4.0SG および IOS 15.1(2)SG

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: Virtual Switching System の設定

- Virtual Switching System の概要

- VSS ISSU の概念

- VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断

- 関連資料

- ISSU を実行するための前提条件

- ISSU の実行について

- Cisco Feature Navigator を使用した互換性の検証

- ISSU プロセスの実行方法

- ISSU ソフトウェア インストレーションの確認

- ISSU プロセスを開始する前の冗長モードの確認

- ISSU プロセスを開始する前の ISSU ステートの確認

- 4 つのコマンドのシーケンスを使用する ISSU:手順 1(loadversion)

- 4 つのコマンドのシーケンスを使用する ISSU:手順 2(runversion)

- 4 つのコマンドのシーケンスを使用する ISSU:手順 3(acceptversion)

- 4 つのコマンドのシーケンスを使用する ISSU:手順 4(commitversion)

- changeversion を使用した ISSU アップグレードの自動化

- ISSU プロセス中のソフトウェア アップグレードの中断

- アップグレード問題を回避するためのロールバック タイマーの設定

- ISSU 互換性マトリクス

- Cisco IOS XE 3.1.0SG のシスコのハイ アベイラビリティ機能

Virtual Switching System の設定

この章では、Catalyst 4500/4500X シリーズ スイッチ(Supervisor Engine 7-E、Supervisor Engine 7L-E、および Catalyst 4500-X)の仮想スイッチング システム(VSS)を設定する方法について説明します。Cisco IOS XE Release 3.4.0SG 以降のリリースで、VSS がサポートされます。

(注) この章で使用しているコマンドの構文および使用方法の詳細については、次の資料を参照してください。

•![]() 次の URL の『 Cisco IOS Virtual Switch Command Reference 』

次の URL の『 Cisco IOS Virtual Switch Command Reference 』

http://www.cisco.com/en/US/docs/ios/vswitch/command/reference/vs_book.html

•![]() 次の URL にある Cisco IOS Software Release 12.4 メインライン:

次の URL にある Cisco IOS Software Release 12.4 メインライン:

http://www.cisco.com/en/US/products/ps6350/prod_command_reference_list.html

(注) この章で使用するスイッチ コマンドの構文および使用方法の詳細については、次の URL で『Cisco Catalyst 4500 Series Switch Command Reference』と関連資料を参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps4324/index.html

『Catalyst 4500 Series Switch Command Reference』に掲載されていないコマンドについては、より詳細な Cisco IOS ライブラリを参照してください。次の URL で『Cisco IOS Master Command List, Release 12.2SX』 と関連資料を参照してください。

http://www.cisco.com/en/US/products/ps6350/index.html

Virtual Switching System の概要

ここでは Virtual Switching System(VSS)について説明します。

•![]() 「パケット処理」

「パケット処理」

VSS の概要

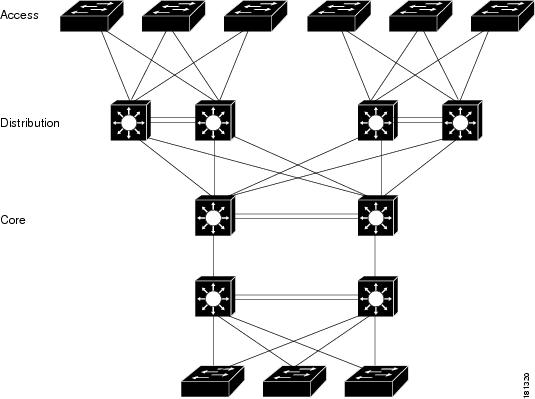

ネットワーク オペレータは、冗長ペアとしてスイッチを設定し、リンクをプロビジョニングすることにより、ネットワークの信頼性を高めます。図 5-1 に、一般的なスイッチ ネットワーク構成を示します。冗長ネットワーク要素や冗長リンクにより、ネットワークの設計や操作が複雑になることがあります。仮想スイッチングを使用すると、ネットワーク要素の数が減り、複雑な冗長スイッチおよびリンクの管理が隠され、ネットワークが単純化されます。

VSS では、1 つのネットワーク要素に Catalyst 4500 または 4500-X シリーズ スイッチのペアを結合します。VSS によって管理される冗長リンクは、外部的には 1 つのポート チャネルとして機能します。

VSS は、レイヤ 3 のルーティング ネイバーの数を減らし、ループのないレイヤ 2 トポロジを構成することにより、ネットワークの構成と操作を単純化します。

次のセクションで、VSS の概要を示します。これらの内容については、あとの章で詳しく説明します。

•![]() 「主要概念」

「主要概念」

主要概念

仮想スイッチング システム

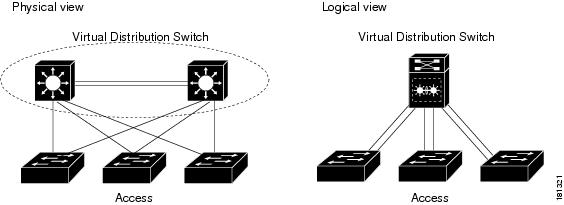

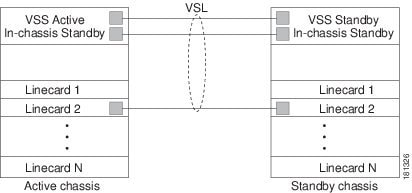

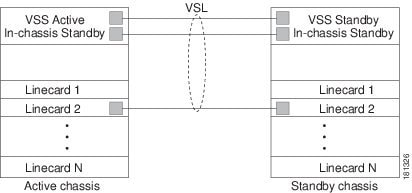

VSS は、一対のスイッチを結合して 1 つのネットワーク要素にします。たとえば、ネットワークのディストリビューション レイヤの VSS は、1 つのスイッチであるかのようにアクセス ネットワークおよびコア ネットワークとの通信を行います。図 5-2 を参照してください。

アクセス スイッチは、論理ポート チャネルを使用して、VSS の両方のスイッチと接続されます。VSS は、ポート チャネル上で冗長性とロード バランシングを管理します。この機能により、ループのないレイヤ 2 ネットワーク トポロジが構成可能になります。また、VSS は、ネットワーク内のルーティング ピアの数を減らして、レイヤ 3 ネットワーク トポロジを簡略化します。

VSS アクティブ スイッチと VSS スタンバイ スイッチ

VSS の作成または再起動時、ピア スイッチ間でそのロールがネゴシエーションされます。一方のスイッチが、VSS アクティブ スイッチになり、他のスイッチが、VSS スタンバイ スイッチになります。

VSS アクティブ スイッチが VSS を制御し、両方のスイッチでスイッチング モジュールのレイヤ 2 およびレイヤ 3 制御プロトコルを実行します。VSS アクティブ スイッチは、モジュールの活性挿抜(OIR)やコンソール インターフェイスなど、VSS の管理機能も備えています。

VSS アクティブ スイッチと VSS スタンバイ スイッチは、ローカルにホスティングされたインターフェイス上で入力データ トラフィックのパケット転送を行います。ただし、VSS スタンバイ スイッチは、処理のため、VSS アクティブ スイッチにすべての制御トラフィックを送信します。

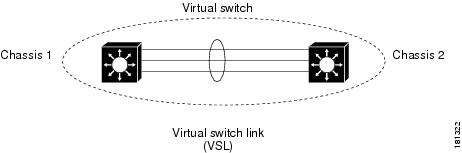

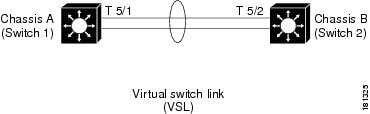

仮想スイッチ リンク

VSS の 2 台のスイッチが 1 つのネットワーク要素として機能するには、制御情報とデータ トラフィックを共有する必要があります。

仮想スイッチ リンク(VSL)は、VSS の 2 台のスイッチ間で制御トラフィックおよびデータ トラフィックをやりとりする特別なリンクです。図 5-3 を参照してください。VSL は、最大 8 つのリンクを持つ EtherChannel として実装されます。VSL は、制御メッセージおよび管理メッセージが廃棄されないように、データ トラフィックよりも高いプライオリティを制御および管理トラフィックに与えます。データ トラフィックは、EtherChannel ロードバランシング アルゴリズムにより、VSL リンク間でロードバランシングが行われます。

(注) EtherChannel のロード バランシング方式は、グローバル設定です。VSL はロード バランシングのその方式を監視します。

VSL を設定すると、特定の許可されたコマンドを除いて、既存のすべての設定がインターフェイスから除外されます。VSL を設定すると、インターフェイスは制限モードになります。これは、特定のコンフィギュレーション コマンドだけをインターフェイスで設定できることを意味します。

次の VSL コンフィギュレーション コマンドはすべての VSL メンバ ポートで自動的に挿入されます。

•![]() service-policy output VSL-Queuing-Policy

service-policy output VSL-Queuing-Policy

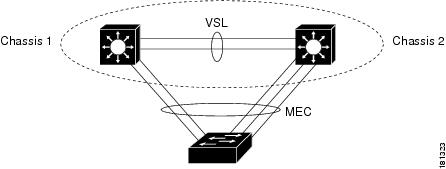

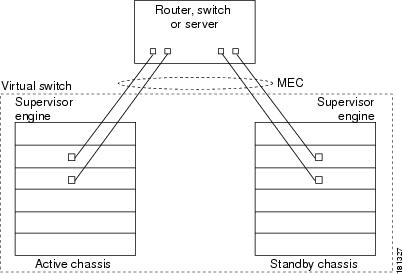

マルチシャーシ EtherChannel

EtherChannel(ポート チャネルとも呼ぶ)とは、1 つの論理リンクを構成するために組み合わされた 2 つ以上の物理リンクの集まりのことです。レイヤ 2 プロトコルは、EtherChannel 上で 1 つの論理エンティティとして動作します。VSS は、メンバ ポートを VSS メンバ スイッチに配布できる EtherChannel であるマルチシャーシ EtherChannel(MEC)を作成できるようにします。VSS に接続されている非 VSS スイッチが標準 EtherChannel として MEC を認識するため、非 VSS スイッチはデュアルホーム接続の方法で接続できます。図 5-4 に VSS への MEC のデュアルホーム接続を示します。VSS は単一の論理スイッチと見なされます。MEC を通過するトラフィックは標準 EtherChannel の場合と同様に、VSS メンバ スイッチ内でローカルに負荷分散することができます。Cisco MEC は ON モードの他に、バンドリング プロトコル LACP および PAgP をサポートします。

VSS は、最大 256 の EtherChannel をサポートします。この制限値は、正規の EtherChannel と MEC を合わせた合計の数にも適用されます。VSL が 2 個の EtherChannel 番号(VSS スイッチごとに 1 個)を必要とするため、ユーザが設定できる 254 の EtherChannel があります。

(注) Cisco IOS XE Release 3.4.0SG はレイヤ 3 MEC をサポートしません。

VSS の機能

ここでは、VSS の主要機能について、次の順序で説明します。

•![]() 「パケット処理」

「パケット処理」

•![]() 「システム管理」

「システム管理」

冗長性とハイ アベイラビリティ

VSS では、ステートフル スイッチオーバー(SSO)および Non-Stop Forwarding(NSF)を使用して、VSS アクティブ スイッチと VSS スタンバイ スイッチの間でスーパーバイザ エンジンの冗長性が機能します。ピア スイッチは、VSL 全体で設定情報とステート情報を交換し、VSS スタンバイ スーパーバイザ エンジンは SSO-HOT モードで動作します。

VSS スタンバイ スイッチは、VSL を使用して VSS アクティブ スイッチを監視します。障害を検出すると、VSS スタンバイ スイッチがスイッチオーバーを開始し、VSS アクティブ ロールを代行します。故障したスイッチが回復すると、VSS スタンバイ ロールに戻ります。

VSS アクティブ スイッチまたは VSL ポート チャネルに属するすべてのリンクで障害が発生した場合、VSS スタンバイ スイッチがスイッチオーバーを開始し、VSS アクティブ スイッチの役割を果たします。前の VSS アクティブ スイッチで障害が発生した場合、アクティブ スイッチは VSS スタンバイ スイッチとしてリロードし、起動します。ただし、VSL ポート チャネルの障害によってスイッチオーバーが発生した場合、前の VSS アクティブ スイッチはリカバリ モードを開始します(デュアル アクティブ検出が設定されている場合)。このシナリオでは、前の VSS アクティブ シャーシ(現在はリカバリ モード)はトラフィックを伝送せず、VSL リンクをモニタするだけです。VSL ポート チャネルの 1 個のリンクがアップすると、リカバリ モードのスイッチがリロードし、VSS スタンバイ シャーシとして起動します。デュアル アクティブ検出の詳細については、「デュアル アクティブ検出」を参照してください。

パケット処理

VSS アクティブ スーパーバイザ エンジンは、VSS のレイヤ 2 およびレイヤ 3 プロトコルおよび機能を実行し、両方のスイッチの全ポートを管理します。

VSS では、VSL を使用してピア スイッチ間でプロトコルおよびシステム情報を通信し、必要に応じてスイッチ間でデータ トラフィックをやりとりします。

両方のスイッチは、インターフェイス上で入力トラフィックのパケット転送を行います。可能であれば、VSL を必ず通過するデータ トラフィックを低減するため、入力トラフィックが同じスイッチの出力インターフェイスに転送されます。

システム管理

VSS アクティブ スーパーバイザ エンジンは、VSS 制御のシングル ポイントとして機能します。たとえば、VSS アクティブ スーパーバイザ エンジンは両方のスイッチのスイッチング モジュールの OIR を処理します。VSS アクティブ スーパーバイザ エンジンは、VSL を使用して、VSS スタンバイ スイッチのローカル ポートとの間で、メッセージの送受信を行います。

両方のスイッチを制御するため、VSS アクティブ スーパーバイザ エンジンのコマンド コンソールが使用されます。仮想スイッチ モードでは、VSS スタンバイ スーパーバイザ エンジン ブロックのコマンド コンソールがコンフィギュレーション モードの開始を試みます。

VSS スタンバイ スイッチでは、システム管理タスクのサブセットが実行されます。たとえば、VSS スタンバイ スイッチでは、それ自身の電源管理、ラインカードの起動、その他のローカルハードウェアの管理を処理します。

クアッドスーパーバイザ(インシャーシ スタンバイ スーパーバイザ エンジン)のサポート

Catalyst 4500 シリーズ スイッチは SSO または RPR モードに設定できる冗長シャーシのデュアル スーパーバイザをサポートしています。ただし、シャーシが VSS モードで動作しているときは、ROMmon モードでのみ 2 番目のスーパーバイザ エンジンをサポートします。インシャーシ スタンバイ(ICS)は、制御、管理、またはフォワーディング プレーン機能に参加できません。そのため、ROMmon モードのスーパーバイザ エンジンのポートは転送で使用できますが、スイッチオーバーに参加せず、障害からの保護が提供されません。VSS モードでは、インシャーシ アクティブ(ICA)スーパーバイザ エンジンが VSS 制御/管理操作に参加し、ROMmon モードのスーパーバイザ エンジンのポートを管理します。

2 番目のスーパーバイザ エンジンを冗長シャーシに挿入する場合、次のことを確認します。

•![]() 2 番目のスーパーバイザ エンジンは、VSS モード用に設定する必要があります。つまり、スタンドアロンから VSS モードに変換されている必要があります。VSS モード用に設定されていないスーパーバイザ エンジンを挿入すると、ICA スーパーバイザ エンジンの動作が中断されます。VSS 用に設定されている場合は、強制的に ROMmon モードになり、その状態を維持します。ICA スーパーバイザ エンジンが停止しても、自動的にテイクオーバーされないことに注意してください。手動ブートを実行すると、ICA スーパーバイザ エンジンとして機能するため、参加中の VSS エンジンになります。

2 番目のスーパーバイザ エンジンは、VSS モード用に設定する必要があります。つまり、スタンドアロンから VSS モードに変換されている必要があります。VSS モード用に設定されていないスーパーバイザ エンジンを挿入すると、ICA スーパーバイザ エンジンの動作が中断されます。VSS 用に設定されている場合は、強制的に ROMmon モードになり、その状態を維持します。ICA スーパーバイザ エンジンが停止しても、自動的にテイクオーバーされないことに注意してください。手動ブートを実行すると、ICA スーパーバイザ エンジンとして機能するため、参加中の VSS エンジンになります。

•![]() スタンドアロンから VSS へのスーパーバイザ エンジンの変換は、1 回に 1 個のエンジンで実行されます。シャーシに 2 個のスーパーバイザがある場合、変換が発生したときに、これらのいずれかを削除または ROMmon で維持できます。2 番目のスーパーバイザ エンジンで同じ手順を適用できます。両方のエンジンが VSS に変換された場合、シャーシに同時に挿入してリブートできます。

スタンドアロンから VSS へのスーパーバイザ エンジンの変換は、1 回に 1 個のエンジンで実行されます。シャーシに 2 個のスーパーバイザがある場合、変換が発生したときに、これらのいずれかを削除または ROMmon で維持できます。2 番目のスーパーバイザ エンジンで同じ手順を適用できます。両方のエンジンが VSS に変換された場合、シャーシに同時に挿入してリブートできます。

•![]() スーパーバイザ エンジンが VSS 用に設定されている場合、エンジンが 2 つあるシャーシを起動すると、いずれかのエンジンが ICA になり、VSS 動作への参加を開始します。もう一方のエンジンは ICS になり、ROMmon に戻り、自動リブートがディセーブルになります。

スーパーバイザ エンジンが VSS 用に設定されている場合、エンジンが 2 つあるシャーシを起動すると、いずれかのエンジンが ICA になり、VSS 動作への参加を開始します。もう一方のエンジンは ICS になり、ROMmon に戻り、自動リブートがディセーブルになります。

•![]() ICA に障害が発生した場合、SSO または RPR モードの ICS のサポートを使用できないので、ICS は引き継ぎません。ICS を ICA にして VSS 動作の管理を開始する場合は、リブートする必要があります。このようにするには、前のアクティブ スーパーバイザ エンジンが ROMmon モードのままである必要があります。

ICA に障害が発生した場合、SSO または RPR モードの ICS のサポートを使用できないので、ICS は引き継ぎません。ICS を ICA にして VSS 動作の管理を開始する場合は、リブートする必要があります。このようにするには、前のアクティブ スーパーバイザ エンジンが ROMmon モードのままである必要があります。

•![]() ISSU サポートは両方のシャーシの ICA スーパーバイザ エンジンに限定されます。ICS スーパーバイザ エンジンは、アップグレードや転送動作に参加しません。

ISSU サポートは両方のシャーシの ICA スーパーバイザ エンジンに限定されます。ICS スーパーバイザ エンジンは、アップグレードや転送動作に参加しません。

•![]() ICS スーパーバイザ エンジンが ICA スーパーバイザと通信しないため、VSS とその他の設定は ICS の変換時にする必要があります。設定されていないか、必須 VSS パラメータ(SwitchId、Domain、VSL などの設定)が一致しない場合、ICA がダウンし、ICS が手動で起動されたときに、VSS を形成できません。

ICS スーパーバイザ エンジンが ICA スーパーバイザと通信しないため、VSS とその他の設定は ICS の変換時にする必要があります。設定されていないか、必須 VSS パラメータ(SwitchId、Domain、VSL などの設定)が一致しない場合、ICA がダウンし、ICS が手動で起動されたときに、VSS を形成できません。

(注) ICA スーパーバイザ エンジンがすでに存在するシャーシで VSS モードのスーパーバイザ エンジンが起動するとき、ICS スーパーバイザ エンジン(起動中のもの)がリセットされ、強制的に ROMmon になり、そのまま維持されます。同時に、このスーパーバイザ エンジンは、スーパーバイザ エンジンがクラッシュしたというメッセージを表示し、クラッシュ ダンプを生成することがあります。エンジンがダウンしているため、このメッセージは無害です。これは、VSS の機能に影響を与えません。エンジンは、自身を正常にリセットする代わりに、リセットの試行中にクラッシュする可能性があります。

非対称シャーシのサポート

Catalyst 4500 および Catalyst 4500-X VSS では、両方のシャーシで同じスーパーバイザ エンジン タイプが必要です。シャーシは、ラインカードが異なっていても、スロットが空であってもかまいませんが、同じ数のスロットを搭載している必要があります。2 つのシャーシのスロット数が一致していれば、シャーシのタイプは異なっていてもかまいません(つまり、+E シャーシと -E シャーシを単一の VSS に含めることができます)。

インターフェイスの命名規則

VSS モードでは、両方のシャーシで同じスロット番号が使用されるため、インターフェイスは(スロットとポートのほかに)スイッチ番号を使用して指定されます。たとえば、 interface 1/5/4 コマンドは、スイッチ 1 のスロット 5 にあるスイッチング モジュールのポート 4 を指定しています。 interface 2/5/4 コマンドは、スイッチ 2 のスロット 5 にあるスイッチング モジュールのポート 4 を指定しています。

モジュール番号の規則

IOS は、両方のシャーシのモジュールが 1 台の単一シャーシに属し、モジュール番号の領域が 1 ~ 20 であると見なして処理します。

シャーシのシャーシ タイプ、スーパーバイザ タイプ、スロット数にかかわらず、スイッチ 1 は 1 ~ 10 のモジュール番号を受け取り、スイッチ 2 は 11 ~ 20 の番号を受け取ります。たとえば、3 スロット シャーシの VSS で、スイッチ 1 のモジュール番号は 1、2、および 3 で、スイッチ 2 の番号は 11、12、および 13 です。スイッチ 2 のモジュール番号は常に 11 から開始します。

show switch virtual slot-map コマンドは、仮想スロットから物理スロットへのマッピングを提供します。次に、出力例を示します。

VSS でサポートされていない主なソフトウェア機能

一部の例外はありますが、VSS は、スタンドアロンの Catalyst 4500 または 4500-X シリーズ スイッチと同等の機能を維持します。主要な例外は、次のとおりです。

•![]() Dot1q トンネル("legacy/classic" dot1q トンネル)

Dot1q トンネル("legacy/classic" dot1q トンネル)

•![]() Dot1q トンネリングおよび L2PT(レイヤ 2 プロトコル トンネリング)

Dot1q トンネリングおよび L2PT(レイヤ 2 プロトコル トンネリング)

•![]() Mediatrace(メディアネット アクティブ ビデオ モニタリング機能)

Mediatrace(メディアネット アクティブ ビデオ モニタリング機能)

ハードウェア要件

シャーシとモジュール

表 5-1 に、VSS シャーシとモジュールのハードウェア要件を示します。

|

|

|

|

|---|---|---|

VSS は、Catalyst 4500-X スイッチと Supervisor Engine 7-E および Supervisor Engine 7-LE をサポートするシャーシで使用できます。 (注) 2 つのシャーシには、同数のスロットが必要です。ただし、+E および -E シャーシを混合できます。 |

||

VSS は、Supervisor Engine 7-E、Supervisor Engine 7L-E、および Catalyst 4500-X シリーズ スイッチで使用できます。 |

||

ラインカード1 |

VSL のハードウェア要件

VSL EtherChannel は、10 ギガビット イーサネット ポートと 1 ギガビット イーサネット ポートの両方をサポートします。

2 台のスイッチ間で VSL を構成するには、10 ギガビット/1 ギガビット イーサネット ポートを少なくとも 2 つ使用することを推奨します。1 つの VSL ポート チャネルで 10 ギガビットと 1 ギガビットのイーサネット ポートを組み合わせることはできません。

•![]() サポートされるスーパーバイザ エンジンまたはラインカードの 10 ギガビット イーサネット ポートで、VSL EtherChannel に追加の物理リンクを追加できます。

サポートされるスーパーバイザ エンジンまたはラインカードの 10 ギガビット イーサネット ポートで、VSL EtherChannel に追加の物理リンクを追加できます。

•![]() オーバーサブスクライブ型ラインカード ポートを VSL 用に使用できます。ただし、VSL にオーバーサブスクライブ型ラインカード ポートを使用する前に、VSL の合計帯域幅の要件や、特定のハッシュ メカニズムによるトラフィックのドロップを考慮する必要があります。

オーバーサブスクライブ型ラインカード ポートを VSL 用に使用できます。ただし、VSL にオーバーサブスクライブ型ラインカード ポートを使用する前に、VSL の合計帯域幅の要件や、特定のハッシュ メカニズムによるトラフィックのドロップを考慮する必要があります。

•![]() WS-X4606-X2-E ラインカードでは、VSL ポートは 10G モードしか使用できません。非 VSL ポートは 10G および 1G モードの両方を使用できます。

WS-X4606-X2-E ラインカードでは、VSL ポートは 10G モードしか使用できません。非 VSL ポートは 10G および 1G モードの両方を使用できます。

•![]() デュアル コネクタの組み合わせ(つまり、HAMM と SFP+)は、VSL ポートではサポートされません。非 VSL ポートでは、サポートされるすべての組み合わせを設定できます。

デュアル コネクタの組み合わせ(つまり、HAMM と SFP+)は、VSL ポートではサポートされません。非 VSL ポートでは、サポートされるすべての組み合わせを設定できます。

•![]() コネクタを使用して 10G から変換され、Sup7-E および Sup7-LE ポートが含まれる 1G ポートは VSL をサポートしません。VSL 用にこれらのポートを設定すると、起動後に機能しますが、VSL ポートにするにはリブートが必要になります。

コネクタを使用して 10G から変換され、Sup7-E および Sup7-LE ポートが含まれる 1G ポートは VSL をサポートしません。VSL 用にこれらのポートを設定すると、起動後に機能しますが、VSL ポートにするにはリブートが必要になります。

マルチシャーシ EtherChannel の要件

スーパーバイザ エンジンまたはラインカード モジュールのいずれかの物理リンクをマルチシャーシ EtherChannel(MEC)を実装するために使用できます。

VSL トポロジの概要

VSS は、特殊なポート グループである VSL を使用して通信する 2 台のスイッチで構成されます。

10 ギガビット/1 ギガビット イーサネット ポートの少なくとも 2 つを異なるモジュールから選択して、VSL として設定することを推奨します。図 5-5 に、トポロジ例を示します。

VSS の冗長性

ここでは、VSS の冗長性によってネットワークのハイ アベイラビリティがどのようにサポートされるかについて、次の順序で説明します。

•![]() 「概要」

「概要」

概要

VSS では、VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンの間でステートフル スイッチオーバー(SSO)が実行されます。スタンドアロン モードと比べた場合、VSS は冗長性モデルに次のような重要な違いがあります。

•![]() VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンは別のスイッチに配置され、VSL を使用して情報交換を行います。

VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンは別のスイッチに配置され、VSL を使用して情報交換を行います。

•![]() VSS アクティブ スーパーバイザ エンジンが VSS の両方のスイッチの制御を行います。VSS アクティブ スーパーバイザ エンジンで、レイヤ 2 およびレイヤ 3 制御プロトコルが実行され、両方のスイッチのスイッチング モジュールが管理されます。

VSS アクティブ スーパーバイザ エンジンが VSS の両方のスイッチの制御を行います。VSS アクティブ スーパーバイザ エンジンで、レイヤ 2 およびレイヤ 3 制御プロトコルが実行され、両方のスイッチのスイッチング モジュールが管理されます。

•![]() VSS アクティブ スイッチと VSS スタンバイ スイッチがデータ トラフィックの転送を行います。

VSS アクティブ スイッチと VSS スタンバイ スイッチがデータ トラフィックの転送を行います。

VSS アクティブ スーパーバイザ エンジンに障害が発生すると、VSS スタンバイ スーパーバイザ エンジンがスイッチオーバーを開始し、VSS アクティブ ロールを代行します。

RPR と SSO の冗長性

VSS では、次の要件を満たしている場合に、ステートフル スイッチオーバー(SSO)冗長性が機能します。

•![]() ソフトウェア アップグレード中である場合を除き、両方のスーパーバイザ エンジンが同じソフトウェア バージョンを実行していること。

ソフトウェア アップグレード中である場合を除き、両方のスーパーバイザ エンジンが同じソフトウェア バージョンを実行していること。

•![]() 2 台のスイッチで、VSL 関連の設定が一致していること。

2 台のスイッチで、VSL 関連の設定が一致していること。

•![]() SSO および Non-Stop Forwarding(NSF)がスイッチごとに設定されていること。

SSO および Non-Stop Forwarding(NSF)がスイッチごとに設定されていること。

(注) VSS での SSO 冗長性の要件に関する詳細については、「SSO の依存関係」を参照してください。SSO および NSF の設定については、「Cisco NSF/SSO スーパーバイザ エンジンの冗長構成の設定」を参照してください。

SSO 冗長性では、VSS スタンバイ スーパーバイザ エンジンは、VSS アクティブ スーバーバイザ エンジンで障害が発生した場合に、制御を代行できるよう、常にスタンバイ状態になっています。設定情報、転送情報、ステート情報は、起動時や VSS アクティブ スーパーバイザ エンジンの設定が変更されたときに、VSS アクティブ スーパーバイザ エンジンから冗長スーパーバイザ エンジンへ同期するようになっています。スイッチオーバー発生時のトラフィックの中断は最小限に抑えられます。

VSS が SSO 冗長性の要件を満たしていない場合、ピア スイッチで関係を確立できません。Catalyst 4500/4500-X シリーズ スイッチの VSS では、Route Processor Redundancy(RPR)モードをサポートしていません。

VSS では、VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スーパーバイザ エンジンの間でステートフル スイッチオーバー(SSO)が実行されます(図 5-6 を参照)。初期化中に、VSS によって各スーパーバイザ エンジンのロールが決定されます。

VSS スタンバイ スイッチのスーパーバイザ エンジンは、ホット スタンバイ ステートで動作します。VSS は、VSL リンクを使用して、設定データを VSS アクティブ スーパーバイザ エンジンから VSS スタンバイ スーパーバイザ エンジンに同期させます。また、ハイ アベイラビリティをサポートしているプロトコルと機能により、VSS スタンバイ スーパーバイザ エンジンに対してイベントやステート情報が同期されます。

VSS 内のスイッチのロール

図 5-6 に、VSS 内のスイッチの役割を示します。

故障したスイッチのリカバリ

VSS アクティブ シャーシまたはスーパーバイザ エンジンに障害が発生すると、VSS はステートフル スイッチオーバー(SSO)を開始し、VSS スタンバイ状態であったスーパーバイザ エンジンが VSS アクティブ ロールを代行します。障害が発生したスイッチは、スーパーバイザ エンジンをリロードすることにより、リカバリ アクションを実行します。

VSS スタンバイ スイッチまたはスーパーバイザ エンジンが障害となった場合、スイッチオーバーは不要です。障害が発生したスイッチは、スーパーバイザ エンジンをリロードすることにより、リカバリ アクションを実行します。

障害が発生したスイッチのリカバリ処理中は、VSL リンクは利用できません。スイッチのリロード後に、新しい VSS スタンバイ スイッチになり、VSS は 2 台のスイッチ間で VSL リンクの再初期化を行います。

リカバリ処理中は、障害が発生したスイッチのスイッチング モジュールを使用できないため、VSS は VSS アクティブ スイッチで終端する MEC リンクだけで動作します。VSS の帯域幅は、障害が発生したスイッチのリカバリ処理が完了して動作可能となるまで、縮小されます。障害が発生したスイッチだけに接続されているデバイスは、停止します。

(注) SSO 後に VSS スタンバイ スイッチのスイッチング モジュールが動作可能になったとき、VSS で一時的にデータ パスの中断が発生することがあります。

SSO のあと、VSS アクティブ スーパーバイザ エンジンの処理能力の大半は、VSS スタンバイ スイッチの多くのポートを同時に起動することに消費されます。その結果、スーパーバイザ エンジンがリンクの転送を設定する前に、一部のリンクが起動することがあります。これにより、これらのリンクへのトラフィックは、設定が完了するまで消失します。この状態は、特に、リンクが MEC リンクであり、"ON" モードで動作している場合に中断を伴います。そのため、MEC ポートには常に EtherChannel の PAgP または LACP モードのいずれかを設定することを推奨します。

(注) コントロール プレーンが完全に機能する前に VSS スタンバイ スイッチのポートが(起動中に)10 秒間検出されるので、MEC に LACP の独立モード(スタンドアロン モード)を設定しないことを推奨します。これにより、ポートが独立モードで動作を開始し、ポートがバンドルされるまでトラフィック損失が発生する可能性があります。

VSL の障害

VSL の障害からの迅速なリカバリを保証するために、高速リンク障害検出が、すべての VSL ポート チャネル メンバの仮想スイッチ モードでイネーブルになります。

(注) 高速リンク通知は、物理的な VSL リンクのペア間の内部ハードウェア支援 BFD セッションに基づいています。

1 つの VSL 物理リンクがダウンした場合、VSS はポート グループを調整し、障害となったリンクが選択されないようにします。

VSS スタンバイ スイッチで完全な VSL リンク障害が検出された場合、ステートフル スイッチオーバー(SSO)が開始されます。VSS アクティブ スイッチに障害が発生している場合(VSL リンクのダウンが発生)は、前のセクションで説明したように、スイッチの障害時の処理が行われます。

VSL だけが障害となって、VSS アクティブ スイッチは正常に動作している場合、デュアル アクティブ シナリオとなります。VSS で、両方のスイッチが VSS アクティブ モードで動作していることが検出され、リカバリ アクションが実行されます。デュアル アクティブ シナリオの詳細については、「デュアル アクティブ検出」を参照してください。

ユーザ アクション

VSS アクティブ スイッチのコマンド コンソールから、VSS のスイッチオーバーまたはリロードを開始できます。

コマンド コンソールから reload コマンドを入力すると、リロードが発行されるスイッチのリロードが実行されます。

VSS スタンバイ スイッチだけをリロードするには、 redundancy reload peer コマンドを使用します。

VSS アクティブ スーパーバイザ エンジンから VSS スタンバイ スーパーバイザ エンジンへのスイッチオーバーを強制的に実行するには、 redundancy force-switchover コマンドを使用します。

VSS アクティブ スイッチとスタンバイ スイッチの両方をリセットするには、 redundancy reload shelf コマンドを使用します。

マルチシャーシ EtherChannel

次のセクションでは、マルチシャーシ EtherChannel(MEC)について説明します。

•![]() 「概要」

「概要」

概要

マルチシャーシ EtherChannel は、VSS の両方のスイッチで終端するポートが搭載された EtherChannel です(図 5-7 を参照)。VSS MEC は、EtherChannel をサポートしているネットワーク要素(ホスト、サーバ、ルータ、スイッチなど)に接続できます。

VSS では、MEC は追加機能を持った EtherChannel であり、VSS は独立して各スイッチのポート全体のロードバランシングを行います。たとえば、VSS アクティブ スイッチにトラフィックが到着すると、VSS は VSS アクティブ スイッチの中から MEC リンクを選択します。MEC 機能により、データ トラフィックが不必要に VSL を通過しないよう制御できます。

Port Aggregation Protocol(PAgP)または Link Aggregation Control Protocol(LACP)をサポートするように各 MEC を設定することもできます。これらのプロトコルは、VSS アクティブ スイッチ上でだけ動作します。VSS スタンバイ スイッチの MEC リンクを宛先とする PAgP または LACP 制御パケットは、VSL を通って送信されます。

MEC は、VSS アクティブ スイッチと VSS スタンバイ スイッチに任意の比率で分散させることができる 8 個までの物理リンクをサポートできます。

MEC 障害シナリオ

各スイッチへのリンクを少なくとも 1 つ持つよう MEC を構成することを推奨します。この構成により、VSL 帯域幅が確保され(トラフィックの出力リンクが入力リンクと同じスイッチ上に存在)、ネットワークの信頼性が向上します(一方の VSS スーパーバイザ エンジンに障害が発生しても、MEC は動作可能)。

ここでは、考えられる障害とその影響について、次の順序で説明します。

•![]() 「VSS アクティブ スイッチへのすべての MEC リンクの障害」

「VSS アクティブ スイッチへのすべての MEC リンクの障害」

単一 MEC リンクの障害

MEC 内のリンクに障害が発生した(そして MEC 内の別のリンクは動作している)場合、通常のポートと同様に、MEC は動作しているリンク間でロード バランシングを再調整します。

VSS アクティブ スイッチへのすべての MEC リンクの障害

VSS アクティブ スイッチへのすべてのリンクに障害が発生した場合、MEC は VSS スタンバイ スイッチへの動作可能なリンクを持つ通常の EtherChannel となります。

VSS アクティブ スイッチで終端するデータ トラフィックは、VSS スタンバイ スイッチへの VSL を通って MEC に到達します。制御プロトコルは、VSS アクティブ スイッチで動作を続行します。プロトコル メッセージは、VSL を通って MEC に到達します。

VSS スタンバイ スイッチへのすべての MEC リンクの障害

VSS スタンバイ スイッチへのすべてのリンクに障害が発生した場合、MEC は VSS アクティブ スイッチへの動作可能なリンクを持つ通常の EtherChannel となります。

制御プロトコルは、VSS アクティブ スイッチで動作を続行します。VSS スタンバイ スイッチからのすべての制御トラフィックおよびデータ トラフィックは、VSS アクティブ スイッチへの VSL を通って MEC に到達します。

すべての MEC リンクの障害

MEC 内のすべてのリンクに障害が発生した場合、EtherChannel の論理インターフェイスが unavailable に設定されます。レイヤ 2 制御プロトコルは、通常の EtherChannel のリンク ダウン イベントと同様の修正措置を実行します。

隣接スイッチでは、ルーティング プロトコルとスパニングツリー プロトコル(STP)により、通常の EtherChannel と同様の修正措置が実行されます。

VSS スタンバイ スイッチの障害

VSS スタンバイ スイッチに障害が発生した場合、MEC は VSS アクティブ スイッチ上の動作可能なリンクを持つ通常の EtherChannel となります。接続されているピア スイッチにより、リンクの障害が検出され、VSS アクティブ スイッチへのリンクだけを使用するようにロード バランシング アルゴリズムが調整されます。

VSS アクティブ スイッチの障害

VSS アクティブ スイッチに障害が発生した場合、ステートフル スイッチオーバー(SSO)が実行されます。VSS での SSO の詳細については、「VSS の冗長性」を参照してください。スイッチオーバーの完了後、MEC は新しい VSS アクティブ スイッチで動作可能になります。接続されているピア スイッチにより、(障害となったスイッチへの)リンクの障害が検出され、新しい VSS アクティブ スイッチへのリンクだけを使用するようにロード バランシング アルゴリズムが調整されます。

パケット処理

VSS では、VSS アクティブ スーパーバイザ エンジンは、VSS のレイヤ 2 およびレイヤ 3 プロトコルおよび機能を実行し、両方のスイッチのポートを管理します。

VSS では、VSL を使用してピア スイッチ間でシステムおよびプロトコル情報を通信し、2 台のスイッチ間でデータ トラフィックを伝送します。

両方のスイッチは、ローカル インターフェイス上で入力トラフィックのパケット転送を行います。VSS では、VSL を通過するデータ トラフィックの量が最小限に抑えられます。

VSL のトラフィック

VSL では、2 台のスイッチ間のデータ トラフィックとインバンド制御トラフィックが送信されます。VSL リンクで送信されるすべてのフレームは、VSS がピア スイッチのパケットを転送できるようにするための情報を提供する特別なヘッダー(データ トラフィックでは 10 バイトまで、制御パケットでは 18 バイト)でカプセル化されます。

VSL は、2 台のスイッチの間で制御メッセージを送信します。メッセージには、処理は VSS アクティブ スーパーバイザ エンジンで行われますが、VSS スタンバイ スイッチのインターフェイスで送受信されるプロトコル メッセージが含まれます。制御トラフィックには、VSS アクティブ スーパーバイザ エンジンと VSS スタンバイ スイッチのスイッチング モジュールとの間のモジュール プログラミングも含まれます。

VSS は、次の状況のとき、VSL 上でデータ トラフィックを送信する必要があります。

•![]() VLAN 上でレイヤ 2 トラフィックのフラッディングが発生しているとき(デュアル ホーム リンクの場合でも)

VLAN 上でレイヤ 2 トラフィックのフラッディングが発生しているとき(デュアル ホーム リンクの場合でも)

•![]() 入力インターフェイスが VSS スタンバイ スイッチ上にある VSS アクティブ スーパーバイザ エンジンのソフトウェアでパケットが処理されているとき

入力インターフェイスが VSS スタンバイ スイッチ上にある VSS アクティブ スーパーバイザ エンジンのソフトウェアでパケットが処理されているとき

–![]() 既知の宛先インターフェイスがピア スイッチ上にある VLAN 内のトラフィック

既知の宛先インターフェイスがピア スイッチ上にある VLAN 内のトラフィック

–![]() マルチキャスト グループおよびマルチキャスト レシーバのために複製されたトラフィックがピア スイッチ上にある場合

マルチキャスト グループおよびマルチキャスト レシーバのために複製されたトラフィックがピア スイッチ上にある場合

–![]() 既知のユニキャスト宛先 MAC アドレスがピア スイッチ上にある場合

既知のユニキャスト宛先 MAC アドレスがピア スイッチ上にある場合

–![]() パケットが、ピア スイッチ上のポートを宛先とする MAC 通知フレームである場合

パケットが、ピア スイッチ上のポートを宛先とする MAC 通知フレームである場合

VSL では、NetFlow エクスポート データや SNMP データなどのシステム データも、VSS スタンバイ スイッチから VSS アクティブ スーパーバイザ エンジンに送信されます。

重要な機能のために VSL 帯域幅を確保するため、VSS では、VSL を必ず通過するユーザ データのトラフィックを最小限に抑えるよう規定されています。たとえば、アクセス スイッチがデュアルホーム接続である(両方の VSS スイッチに MEC 終端が設置されている)場合、VSS は、同じスイッチ上のリンクを入力リンクとして使用して、パケットをアクセス スイッチに送信します。

VSL のトラフィックは、EtherChannel で利用できるのと同じグローバル ハッシュ アルゴリズム(デフォルトのアルゴリズムは送信元/宛先 IP)に基づいてロード バランシングされます。

レイヤ 2 プロトコル

VSS アクティブ スーパーバイザ エンジンでは、両方のスイッチのスイッチング モジュールを管理するため、レイヤ 2 プロトコル(STP や VTP など)が実行されます。VSS スタンバイ スイッチのスイッチング モジュールで送受信されるプロトコル メッセージは、VSL を通して VSS アクティブ スーパーバイザ エンジンに到達する必要があります。

VSS のすべてのレイヤ 2 プロトコルは、スタンドアロン モードで同じように動作します。ここでは、VSS の一部のプロトコルについて、動作の違いを説明します。

•![]() 「SPAN」

「SPAN」

スパニングツリー プロトコル

VSS アクティブ スイッチでは、スパニングツリー プロトコル(STP)が実行されます。VSS スタンバイ スイッチが、VSS アクティブ スイッチに VSL を通して STP BPDU をリダイレクトします。

通常、STP ブリッジ ID はシャーシの MAC アドレスから導出されます。スイッチオーバー後もブリッジ ID が変わらないように、VSS は元のシャーシの MAC アドレスを STP ブリッジ ID として使い続けます。

EtherChannel 制御プロトコル

Link Aggregation Control Protocol(LACP)パケットとポート集約プロトコル(PAgP)パケットには、デバイス ID が組み込まれます。VSS では、両方のシャーシに共通のデバイス ID を定義します。3 種類のモードがすべてサポートされますが、MEC では ON モードではなく、PAgP または LACP を使用する必要があります。

デュアル アクティブ シナリオ検出をサポートするため、新しい PAgP 拡張が定義されています。詳細は、「デュアル アクティブ検出」を参照してください。

SPAN

VSS では、VSL 以外のインターフェイス用に、すべての SPAN 機能がサポートされます。

(注) VSL ポートでは SPAN はサポートされません。VSL ポートを SPAN 送信元または SPAN 宛先にすることはできません。

プライベート VLAN

VSS のプライベート VLAN はスタンドアロン モードで同じように動作します。唯一の例外は、独立トランク ポートのネイティブ VLAN を明示的に設定する必要があることです。独立トランク ポートのネイティブ VLAN を設定する方法の詳細については、「プライベート VLAN の設定」を参照してください。

レイヤ 3 プロトコル

VSS アクティブ スーパーバイザ エンジンは、VSS 用にレイヤ 3 プロトコルおよび機能を実行します。すべてのレイヤ 3 プロトコル パケットが VSS アクティブ スーパーバイザ エンジンに送信され、処理されます。両方のメンバ スイッチが、インターフェイスの入力トラフィックのハードウェア転送を行います。可能であれば、VSL を通過しなければならないデータ トラフィックを最小限に抑えるために、入力トラフィックが同じスイッチの出力インターフェイスに転送されます。ソフトウェア転送が必要である場合、パケットは、VSS アクティブ スーパーバイザ エンジンに送信され、処理されます。

VSS アクティブ スーパーバイザ エンジンによって割り当てられた同じルータ MAC アドレスが、両方の VSS メンバ スイッチのすべてのレイヤ 3 インターフェイスに使用されます。スイッチオーバー後も、元のルータ MAC アドレスが使用されます。ルータ MAC アドレスは設定可能であり、仮想 MAC(domainId から取得)、シャーシ MAC(スイッチオーバー後も保持される)、およびユーザ設定の MAC アドレスの、3 種類のオプションから選択できます。VSS は、デフォルトとして仮想 MAC アドレスを使用します。

ここでは、VSS のレイヤ 3 プロトコルについて、次の順序で説明します。

•![]() 「IPv4」

「IPv4」

•![]() 「IPv6」

「IPv6」

IPv4

VSS アクティブ スイッチのスーパーバイザ エンジンでは、IPv4 ルーティング プロトコルが実行され、必要なソフトウェア転送が行われます。VSS スタンバイ スイッチで受信したルーティング プロトコル パケットは、VSL を通して VSS アクティブ スーパーバイザ エンジンにリダイレクトされます。VSS アクティブ スーパーバイザ エンジンは、いずれかの VSS メンバ スイッチのポートに送信するすべてのルーティング プロトコル パケットを生成します。

ハードウェア転送は、VSS の両方のメンバ間で分配されます。VSS アクティブ スイッチのスーパーバイザ エンジンは、VSS スタンバイ スーパーバイザ エンジンに転送情報ベース(FIB)アップデートを送信します。これによって、ハードウェアにすべてのルートと隣接関係がインストールされます。

ローカル隣接(ローカル ポートから到達可能)に送信されるパケットは、入力スイッチでローカルに転送されます。リモート隣接(リモート ポートから到達可能)に送信されるパケットは、VSL を通過する必要があります。

(IPX などのプロトコルの)ソフトウェア転送と(フラグメンテーションや TTL 超過などの)機能実行はすべて、VSS アクティブ スイッチのスーパーバイザで行われます。スイッチオーバーが発生すると、新しい VSS アクティブ スーパーバイザ エンジンが最新の CEF 情報や他の転送情報などを取得するまで、ソフトウェア転送は中断します。

仮想スイッチ モードで Non-Stop Forwarding(NSF)照合をサポートするための要件は、スタンドアロン冗長動作モードと同じです。

ルーティング ピアの観点からは、マルチシャーシ EtherChannel(MEC)はスイッチオーバー中も動作可能です(故障したスイッチへのリンクがダウンしているだけで、ルーティングの隣接部分は有効)。

IPv6

IPv4 マルチキャスト

IPv4 マルチキャスト プロトコルは、VSS アクティブ スーパーバイザ エンジン上で実行されます。VSS スタンバイ スーパーバイザ エンジンで受信したインターネット グループ管理プロトコル(IGMP)および Protocol Independent Multicast(PIM)プロトコル パケットは、VSL を通して VSS アクティブ スーパーバイザ エンジンに送信されます。VSS アクティブ スーパーバイザ エンジンはいずれかの VSS メンバのポートに送信する IGMP および PIM プロトコル パケットを生成します。

VSS アクティブ スーパーバイザ エンジンは、VSS スタンバイ スーパーバイザ エンジンとの間でマルチキャスト転送情報ベース(MFIB)の状態を同期します。両方のメンバ スイッチ上で、すべてのマルチキャスト ルートがローカル発信インターフェイス用にのみプログラムされているレプリケーション拡張テーブル(RET)エントリと共にハードウェアにロードされます。両方のメンバ スイッチがハードウェア転送を行うことができます。

(注) スイッチオーバーによってマルチキャスト ルートが変更されるのを避けるために、マルチキャスト トラフィックを伝送するすべてのリンクは Equal Cost Multipath(ECMP)ではなく MEC として設定することを推奨します。

VSL を通過するパケットのために、すべてのレイヤ 3 マルチキャストの複製が出力スイッチで行われます。出力スイッチに複数のレシーバがある場合、1 パケットだけが複製され、VSL に転送されてから、すべてのローカル出力ポートに複製されます。

ソフトウェア機能

ソフトウェア機能は、VSS アクティブ スーパーバイザ エンジン上だけで実行されます。ソフトウェア処理の必要な VSS スタンバイ スイッチへの着信パケットは、VSS アクティブ スーパーバイザ エンジンに VSL を通して送信されます。

システム モニタリング

ここでは、VSS のシステム モニタリングおよびシステム管理について、次の順序で説明します。

•![]() 「環境モニタ」

「環境モニタ」

•![]() 「診断」

「診断」

環境モニタ

環境モニタリングは、両方のスーパーバイザ エンジンで実行されます。VSS スタンバイ スイッチは、VSS アクティブ スーパーバイザ エンジンに通知をレポートします。VSS アクティブ スイッチは両方のスイッチのログ メッセージを収集します。VSS アクティブ スイッチが、VSS スタンバイ スイッチとの間でカレンダーとシステム クロックを同期します。

ファイル システムへのアクセス

VSS のファイル システム アクセスは、デュアル スーパーバイザのスタンドアロン システムと同じです。スタンバイ スイッチのすべてのファイルには、次のスレーブ プレフィックスを使用してアクセスできます。

プレフィックス「slave」が付くすべてのファイルまたはディレクトリの名前は vss のスタンバイ ファイルを示します。

診断

起動時診断は、両方のスイッチで個別に動作します。オンライン診断は、両方のスイッチでモジュールのアクセシビリティを提供する仮想スロットごとに起動できます。仮想スロットから物理スロットへのマッピングを表示するには、show switch virtual slot-map コマンドを使用します。

ネットワーク管理

ここでは、VSS のネットワーク管理について、次の順序で説明します。

•![]() 「Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス」

「Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス」

•![]() 「SNMP」

「SNMP」

Telnet over SSH セッションおよびブラウザ ユーザ インターフェイス

VSS では、Telnet over SSH セッションおよび Cisco Web ブラウザ ユーザ インターフェイスを使用したリモート アクセスがサポートされています。

リモート アクセスはすべて VSS アクティブ スーパーバイザ エンジンに向けられ、ここで VSS 全体が管理されます。

VSS がスイッチオーバーを実行すると、Telnet over SSH セッションおよび Web ブラウザ セッションは切断されます。

SNMP

SNMP エージェントは、VSS アクティブ スーパーバイザ エンジン上で実行されます。

CISCO-VIRTUAL-SWITCH-MIB は仮想スイッチ モードのための新しい MIB で、次の主要部分で構成されます。

•![]() cvsGlobalObjects:ドメイン番号、スイッチ番号、スイッチ モード

cvsGlobalObjects:ドメイン番号、スイッチ番号、スイッチ モード

•![]() cvsCoreSwitchConfig:スイッチのプライオリティ

cvsCoreSwitchConfig:スイッチのプライオリティ

•![]() cvsChassisTable:スイッチのロールと稼働時間

cvsChassisTable:スイッチのロールと稼働時間

•![]() cvsVSLConnectionTable:VSL ポート カウント、動作ステート

cvsVSLConnectionTable:VSL ポート カウント、動作ステート

コマンド コンソール

2 台のスイッチの管理プレーンが共通である(つまり、VSS の両方のスイッチがアクティブ スイッチ自体から設定および管理できる)ため、スタンバイ コンソールへのアクセスは必要ありません。ただし、両方のスーパーバイザ エンジンのコンソール ポートにコンソール ケーブルを接続することによって、両方のスイッチのコンソールを使用できます。スタンバイ コンソールの可用性はスタンバイ コンソールからスイッチを設定できるという意味ではありません。コンフィギュレーション モードはスタンバイでは使用できず、show コマンドの可用性は制限されます。リモート ポートを含めて、すべての show コマンドは、アクティブ スイッチで使用できることに注意してください。

VSS スタンバイ スイッチのコンソールでは、コマンド ラインのプロンプトに「-stdby」という文字を付加することで、スイッチが VSS スタンバイ モードで動作していることが示されます。VSS スタンバイ スイッチのコンソールは、コンフィギュレーション モードにできません。

次に、VSS スタンバイ コンソールのプロンプトの例を示します。

VSS のリモート コンソールへのアクセス方法

リモート コンソール(スタンバイのコンソール)は、ローカル(アクティブ)スイッチからアクセスできます。これは、スタンドアロン システムで使用でき、VSS で同様に動作します。アクティブからリモート コンソールにアクセスするには、VSS スタンバイ モジュール番号で remote login コマンドを使用します。モジュール番号が仮想スロットで、リモート シャーシのインシャーシ アクティブ スーパーバイザ モジュール番号になることに注意してください。

スタンバイ コンソールはコンフィギュレーション モードで使用できず、EXEC モードでは部分的にしか使用できないため、NetFlow および Wireshark などの分散機能には、各コマンドに応じた特別な除外があります(そのため、これらのコマンドは許可されます)。詳細については、「Flexible NetFlow の設定」および「Wireshark の設定」を参照してください。

ブートフラッシュへのファイルのコピー

アクティブのブートフラッシュにファイルをコピーする場合、スタンバイ ブートフラッシュには自動的にコピーされません。これは、ISSU アップグレードまたはダウングレードを実行するときに、両方のスイッチでファイルをそれぞれ受信する必要があることを意味します。この動作は、デュアル スーパーバイザのスタンドアロン システムのものと同じです。同様に、1 台のスイッチのファイルを削除しても、他のスイッチで同じファイルの削除をトリガーしません。

VSL での大きなファイルの転送

VSS スイッチの管理プレーンがアクティブによって実行されるため、1 台のスイッチから他のスイッチに大きな設定またはイメージ ファイルを送信する(つまり、VSL 上のファイル転送を送信する)必要がある場合があります。これを実行すると、VSL リンクが「busy」になります。データは前面パネルのポートを流れるため、この処理が専用 EOBC リンクを介して発生するデュアル スーパーバイザのスタンドアロン システムの場合よりも、データが非常に遅くなります。

VSS では、1 台のスイッチから別のスイッチに大きなファイルをコピーするには数分かかる場合があります。したがって、必要とされる場合のみ、この操作を行う必要があります。ファイル転送が完了するまでに数分かかることを考慮します。

デュアル アクティブ検出

VSL に障害が発生すると、VSS スタンバイ スイッチが、VSS アクティブ スイッチの状態を検出できません。スイッチオーバーが遅延なく行われるように、VSS スタンバイ スイッチは VSS アクティブ スイッチに障害が発生したと判断し、スイッチオーバーを開始して VSS アクティブ ロールを代行します。

元の VSS アクティブ スイッチも正常に動作している場合、両方のスイッチが VSS アクティブになります。この状況を、 デュアル アクティブ シナリオ と呼びます。デュアル アクティブ シナリオでは、両方のスイッチで同じ IP アドレス、SSH キー、および STP ブリッジ ID が使用されるため、ネットワークの安定性に悪影響を及ぼすことがあります。VSS は、デュアル アクティブ シナリオを検出し、回復アクションを実行する必要があります。

VSS は、デュアル アクティブ シナリオを検出するために、拡張 PAgP 方式をサポートします。PAgP は、ネイバー スイッチ経由の 2 台のスイッチ間の通信に、MEC リンク上のメッセージングを使用します。拡張 PAgP には PAgP 拡張をサポートするネイバー スイッチが必要です。

拡張 PAgP を使用したデュアル アクティブ検出

ポート集約プロトコル(PAgP)は、EtherChannel を管理するためのシスコ独自のプロトコルです。VSS MEC が Cisco スイッチで終端する場合、MEC で PAgP プロトコルを実行できます。PAgP が VSS とアップストリームまたはダウンストリームのスイッチの間の MEC 上で実行されている場合、VSS は PAgP を使用してデュアル アクティブ シナリオを検出できます。MEC は、VSS の各スイッチに少なくとも 1 つのポートを持っている必要があります。

仮想スイッチ モードでは、PAgP メッセージには、VSS アクティブ スイッチの ID を含む新しい Type Length Value(TLV)が記述されます。新しい TLV を送信するのは、仮想スイッチ モードのスイッチだけです。

デュアル アクティブ検出が正しく機能するには、1 つまたは複数の接続先スイッチで新しい TLV を処理できる必要があります。Catalyst 4500、Catalyst 4500-X および Catalyst 49xx シリーズ スイッチには、この機能があります。拡張 PAgP をサポートしているシスコ製品の一覧については、次の URL の『Release Notes for Cisco IOS Release』を参照してください。

http://www.cisco.com/en/US/products/ps6350/tsd_products_support_series_home.html

VSS スタンバイ スイッチで VSL の障害が検出された場合、SSO が開始され、そのスイッチは VSS アクティブになります。それ以降、新しく VSS アクティブになったスイッチから接続先スイッチに送信される PAgP メッセージには、新しい VSS アクティブ ID が記述されます。接続先スイッチは、新しい VSS アクティブ ID が記述された PAgP メッセージを、両方の VSS スイッチに送信します。

前に VSS アクティブであったスイッチが動作可能な状態である場合、PAgP メッセージ内の VSS アクティブ ID が変更されているため、デュアル アクティブ シナリオを検出します。このスイッチは、「回復アクション」に示す要領で、リカバリ アクションを開始します。

回復アクション

デュアル アクティブ状態を検出した VSS アクティブ スイッチは、ネットワークから自身を削除するために VSL 以外のすべてのインターフェイスを(errdisable にして)シャットダウンし、VSL リンクが回復するまでリカバリ モードで待機します。VSL の障害から回復するには、ユーザの直接介入が必要な場合もあります。シャット ダウンされたスイッチが、VSL が再び動作可能であることを検出すると、スイッチはリロードし、VSS スタンバイ スイッチとして動作状態に戻ります。

ループバック インターフェイスも、回復モードでシャットダウンされます。ループバック インターフェイスは運用停止状態で、errdisable ではありません。

(注) リカバリ モードのスイッチの実行コンフィギュレーションが保存せずに変更されると、そのスイッチはリロードを自動的に実行しません。この場合は、メモリに設定を書き込んでから、reload コマンドを使用して手動でリロードする必要があります。スイッチの VSL ポートに適用した設定変更だけを保存することができます。他の設定変更はすべてノードが VSS スタンバイとしてリブートするときに廃棄されます。

スイッチが(デュアル アクティブ シナリオが原因で、または他の方法で)アクティブになると、fa1 管理インターフェイスに設定された IP アドレスがアクティブ スイッチに関連付けられます。デフォルトでは、リカバリ モードのスイッチにスーパーバイザ エンジンの fa1 インターフェイスの IP アドレスはありません。リカバリ中のスイッチへの IP 接続を確保するには、リカバリ IP アドレスを設定します。(IP アドレス設定は、スイッチのリカバリ中に IP 接続が必要な場合は必須です)。スイッチがリカバリ モードを開始すると、スーパーバイザ エンジンの管理インターフェイスの IP アドレスはリカバリ IP アドレスに関連付けられます。

管理インターフェイスのリカバリ IP アドレスは、show ip interface brief や show interfaces などのコマンドの出力で確認できます。

リカバリ IP アドレスの設定

リカバリ IP アドレスは、リカバリ モードの間、(スイッチの)fa1 インターフェイスに使用される IP アドレスです。

fa1 インターフェイスのリカバリ IP アドレスを設定するには、次の作業を実行します。

|

|

|

|

|---|---|---|

Switch (config-vs-domain)# [no] dual-active recovery [switch n] ip address recovery-ip-address recovery-ip-mask |

次に、リカバリ IP アドレス 111.255.255.2555.0 を設定する例を示します。

デフォルトでは、リカバリ モードの IP アドレスは設定されていません。そのため、スイッチがリカバリ モードのときに、switch-fa1 インターフェイスは IP アドレスと関連付けられていません。これによって、2 台のデバイスが同じ IP アドレスに応答しないようにしています。

switch n オプションを指定しない場合、いずれかのスイッチがリカバリ モードを開始するときに、どちらのスイッチでも(同じ)リカバリ IP アドレスが使用されます。定義上、(特定の VSS システムで)リカバリ モードにスイッチは同時に 1 台しかないため、1 つのリカバリ IP アドレスで十分になります。

スイッチがリカバリ モードのときに、各スイッチで異なる IP アドレスを使用する必要がある場合は、switch n オプションを使用します。

switch n オプションなしと、switch n オプションありで、リカバリ IP アドレスを同時に設定できます(グローバルに 1 つ、スイッチごとに 1 つずつの、合計最大 3 個の IP アドレス)。このように設定すると、スイッチごとの IP アドレスが優先されます。スイッチごとの IP アドレスがない場合は、グローバル IP アドレスが使用されます。次に、2 つの例を示します。

シナリオ 1

このシナリオでは、スイッチ 1 がリカバリ モードに入ると、スイッチ 1 の fa1 インターフェイスに IP1 を使用します。逆に、スイッチ 2 がリカバリ モードに入ると、スイッチ 2 の fa1 インターフェイスに IP2 を使用します。

シナリオ 2

このシナリオでは、スイッチ 1 がリカバリ モードに入ると、スイッチ 1 の fa1 インターフェイスに IP1 を使用します。逆に、スイッチ 2 がリカバリ モードに入ると、スイッチ 2 の fa1 インターフェイスに GIP を使用します。

VSS の初期化

VSS は、2 台のスイッチと、その間の VSL リンクが動作可能になったときに実体化します。ピア スイッチが VSL 上で通信し、スイッチのロールをネゴシエーションします。

一方のスイッチだけが動作可能になった場合、そちらが VSS アクティブ ロールを担います。VSS は、2 台目のスイッチが動作可能になり、両方のスイッチで VSL インターフェイスが起動されたときに実体化します。

•![]() 「初期化手順」

「初期化手順」

仮想スイッチ リンク プロトコル

仮想スイッチ リンク プロトコル(VSLP)は、仮想スイッチの初期化に使用される複数のプロトコルからなります。VSLP を構成するプロトコルは、次のとおりです。

ピア スイッチは、ロール解決プロトコル(RRP)を使用して、各スイッチのロール(VSS アクティブまたは VSS スタンバイ)をネゴシエーションします。

リンク管理プロトコル(LMP)はすべての VSL リンク上で実行され、2 台のスイッチ間で通信を確立するために必要な情報を交換します。

LMP は単一方向リンクを識別および拒否します。LMP で単一方向リンクが検出されると、この状態を検出したスイッチはリンクをダウンさせ、VSLP のネゴシエーションを再開します。VSL は、必要に応じて、制御トラフィックを別のポートに移動させます。

SSO の依存関係

VSS を SSO 冗長性と合わせて機能させるには、VSS が次の条件を満たしている必要があります。

•![]() 同じソフトウェア バージョンであること(互換性のあるバージョンの ISSU 時を除く)

同じソフトウェア バージョンであること(互換性のあるバージョンの ISSU 時を除く)

起動シーケンスでは、VSS スタンバイ スイッチが startup-config ファイルから VSS アクティブ スイッチに仮想スイッチ情報を送信します。

VSS アクティブ スイッチは両方のスイッチで次の情報が完全に一致していることを確認します。

–![]() VSL ポート:チャネルグループ番号、シャットダウン、VSL ポートの総数

VSL ポート:チャネルグループ番号、シャットダウン、VSL ポートの総数

•![]() VSS で不一致が検出されると、VSS アクティブ スイッチのコンソールにエラー メッセージが出力され、VSS スタンバイ スイッチは起動しません。この状況から回復する方法はいくつかあります。スイッチでライブ トラフィックが実行されていない場合、VSS アクティブ モードで起動するピアの VSL リンクを接続解除するか、VSL ポートをシャットダウンします。その後、必要な変更を加えて、スイッチをリブートすることができます。VSL リンクが接続され、シャットダウン モードでないことを確認します。または、VSS の ROMmon 変数(VS_SWITCH_NUMBER)を消去し、スイッチがスタンドアロン モードで起動するようにできます。この方法を使用するには、トラフィックがこのスイッチを通過していないことが必要です。スイッチをスタンドアロン モードにすると、VSS を変換して、リブートできるようになります。

VSS で不一致が検出されると、VSS アクティブ スイッチのコンソールにエラー メッセージが出力され、VSS スタンバイ スイッチは起動しません。この状況から回復する方法はいくつかあります。スイッチでライブ トラフィックが実行されていない場合、VSS アクティブ モードで起動するピアの VSL リンクを接続解除するか、VSL ポートをシャットダウンします。その後、必要な変更を加えて、スイッチをリブートすることができます。VSL リンクが接続され、シャットダウン モードでないことを確認します。または、VSS の ROMmon 変数(VS_SWITCH_NUMBER)を消去し、スイッチがスタンドアロン モードで起動するようにできます。この方法を使用するには、トラフィックがこのスイッチを通過していないことが必要です。スイッチをスタンドアロン モードにすると、VSS を変換して、リブートできるようになります。

SSO および NSF は両方のスイッチで設定し、イネーブルにする必要があります。SSO および NSF の設定および確認については、「Cisco NSF/SSO スーパーバイザ エンジンの冗長構成の設定」を参照してください。

これらの条件が満たされていない場合、VSS は起動を中止して、フォワーディング プレーンによって転送が実行されないようにします。SSO と RPR の詳細については、「VSS の冗長性」を参照してください。

初期化手順

VSL の初期化

VSS は、2 台のスイッチと、その間の VSL リンクが動作可能になったときに実体化します。初期化が完了する前に両方のスイッチにロール(VSS アクティブまたは VSS スタンバイ)を割り当てる必要があるため、VSL は、システムの残りの部分が初期化される前にオンラインになります。初期化のシーケンスは、次のとおりです。

1.![]() VSS により、VSL ポートを搭載したすべてのカードが初期化されてから、VSL ポートが初期化されます。

VSS により、VSL ポートを搭載したすべてのカードが初期化されてから、VSL ポートが初期化されます。

2.![]() 2 台のスイッチが VSL を通して通信し、それぞれのロール(VSS アクティブまたは VSS スタンバイ)をネゴシエーションします。

2 台のスイッチが VSL を通して通信し、それぞれのロール(VSS アクティブまたは VSS スタンバイ)をネゴシエーションします。

3.![]() VSS アクティブ スイッチのブート シーケンスが最後まで行われます。これには、 「SSO の依存関係」 で説明した整合性検査も行われます。

VSS アクティブ スイッチのブート シーケンスが最後まで行われます。これには、 「SSO の依存関係」 で説明した整合性検査も行われます。

4.![]() 整合性検査で問題がなければ、VSS スタンバイ スイッチが SSO VSS スタンバイ モードで起動します。整合性検査で問題があった場合、VSS スタンバイ スイッチは RPR モードで起動されます。

整合性検査で問題がなければ、VSS スタンバイ スイッチが SSO VSS スタンバイ モードで起動します。整合性検査で問題があった場合、VSS スタンバイ スイッチは RPR モードで起動されます。

5.![]() VSS アクティブ スイッチが、VSS スタンバイ スイッチとの間で、設定およびアプリケーション データを同期します。初めて VSS が形成された場合、またはスタンバイ スイッチから送信された VSL 情報とアクティブ スイッチに存在する情報との間に不整合がある場合、新しい設定が startup-config に吸収されます。これは、アクティブ スイッチがスタンバイ スイッチよりも前に動作していて、未保存のコンフィギュレーションがある場合、スタンバイ スイッチが不整合のある VSL 情報を送信すると、startup-config に書き込まれることを意味します。

VSS アクティブ スイッチが、VSS スタンバイ スイッチとの間で、設定およびアプリケーション データを同期します。初めて VSS が形成された場合、またはスタンバイ スイッチから送信された VSL 情報とアクティブ スイッチに存在する情報との間に不整合がある場合、新しい設定が startup-config に吸収されます。これは、アクティブ スイッチがスタンバイ スイッチよりも前に動作していて、未保存のコンフィギュレーションがある場合、スタンバイ スイッチが不整合のある VSL 情報を送信すると、startup-config に書き込まれることを意味します。

システムの初期化

両方のスイッチが同時に起動する場合、スイッチ 1 として設定されたスイッチは VSS アクティブとして起動し、スイッチ 2 は VSS スタンバイとして起動します。プライオリティが設定されている場合、プライオリティの高いスイッチがアクティブになります。

1 台のスイッチだけをブートすると、VSL ポートは非アクティブのままで、スイッチは VSS アクティブとして起動します。後からもう一方のスイッチをブートすると、VSL リンクがアクティブになり、新しいスイッチが VSS スタンバイとして起動します。プリエンプションはサポートされていないため、VSS アクティブがすでに稼働している場合、ピア スイッチはプライオリティがアクティブのものより高くても、常に VSS スタンバイ ロールを受け取ります。

VSL のダウン

両方のスイッチのブート時に VSL がダウンしていると、デュアル アクティブ シナリオと同じ状態になります。

一方のスイッチが VSS アクティブになり、もう一方のスイッチはデュアル アクティブ シナリオからのリカバリを開始します。詳細については、「デュアル アクティブ検出の設定」を参照してください。

VSS の設定時の注意事項および制約事項

ここでは、VSS の設定時の注意事項と制約事項について、次の順序で説明します。

•![]() 「マルチシャーシ EtherChannel の制約事項および注意事項」

「マルチシャーシ EtherChannel の制約事項および注意事項」

VSS の一般的な制約事項および注意事項

VSS を設定する際、次の注意事項と制約事項に従ってください。

•![]() VSS は、Smart Install ディレクタをサポートしません。

VSS は、Smart Install ディレクタをサポートしません。

•![]() startup-config ファイルの VSS の設定は、両方のスイッチで一致している必要があります。つまり、ドメインが一致し、スイッチ ID が固有で、VSL ポートの情報が物理接続と一致する必要があります。

startup-config ファイルの VSS の設定は、両方のスイッチで一致している必要があります。つまり、ドメインが一致し、スイッチ ID が固有で、VSL ポートの情報が物理接続と一致する必要があります。

•![]() VSL としてオーバーサブスクライブ型ラインカード ポートを設定することについて、制限はありません。特定のネットワーク要件に関する帯域幅の可用性を確認することは、ネットワーク オペレータの役割です。

VSL としてオーバーサブスクライブ型ラインカード ポートを設定することについて、制限はありません。特定のネットワーク要件に関する帯域幅の可用性を確認することは、ネットワーク オペレータの役割です。

•![]() VSL ポート チャネルでは、チャネル上に複数のポートが必要です(複数のモジュールに分散されていることが望ましい)。VSL が 1 個のリンクだけで構成されている場合、障害が発生すると、VSS のデュアル アクティブ動作が発生します。また、モジュールがダウンした場合、1 モジュールにすべての VSL リンクが設定されていると、デュアル アクティブ動作を引き起こす可能性があります。

VSL ポート チャネルでは、チャネル上に複数のポートが必要です(複数のモジュールに分散されていることが望ましい)。VSL が 1 個のリンクだけで構成されている場合、障害が発生すると、VSS のデュアル アクティブ動作が発生します。また、モジュールがダウンした場合、1 モジュールにすべての VSL リンクが設定されていると、デュアル アクティブ動作を引き起こす可能性があります。

•![]() ICS スーパーバイザ エンジンは、ROMmon モードでのみサポートされます。このポートは使用可能ですが、スーパーバイザ エンジンはトラフィックを転送せず、そのシャーシ内の冗長性も提供しません。

ICS スーパーバイザ エンジンは、ROMmon モードでのみサポートされます。このポートは使用可能ですが、スーパーバイザ エンジンはトラフィックを転送せず、そのシャーシ内の冗長性も提供しません。

•![]() デュアル スーパーバイザ システムを VSS に変換する場合、シャーシのスーパーバイザ エンジンは、1 つずつ VSS に変換する必要があります。1 つのスーパーバイザを VSS に変換するとき、もう一方は ROMmon のまま維持するか、シャーシから削除する必要があります。両方のスーパーバイザ エンジンを変換すると、シャーシに挿入できるようになります。シャーシ内に変換済みと未変換のスーパーバイザ エンジンを組み合わせることはサポートされず、ネットワークが中断する可能性があります。

デュアル スーパーバイザ システムを VSS に変換する場合、シャーシのスーパーバイザ エンジンは、1 つずつ VSS に変換する必要があります。1 つのスーパーバイザを VSS に変換するとき、もう一方は ROMmon のまま維持するか、シャーシから削除する必要があります。両方のスーパーバイザ エンジンを変換すると、シャーシに挿入できるようになります。シャーシ内に変換済みと未変換のスーパーバイザ エンジンを組み合わせることはサポートされず、ネットワークが中断する可能性があります。

•![]() QoS ポリシーマップの「qos-group」ベースの分類およびマーキングは、VSS でサポートされません。

QoS ポリシーマップの「qos-group」ベースの分類およびマーキングは、VSS でサポートされません。

•![]() 古い世代のラインカードは、3.4.0SG リリースの VSS 機能ではサポートされていません。これには、ID が「WS-X45xy」で始まるすべてのラインカード、およびそれよりも古いラインカードが含まれます。「WS-X44xy」および「WS-X42xy」は、サポートされていないラインカードのその他の例です。スタンドアロンから VSS モードに変換するときに、これらのラインカードはシステムから取り外してください。

古い世代のラインカードは、3.4.0SG リリースの VSS 機能ではサポートされていません。これには、ID が「WS-X45xy」で始まるすべてのラインカード、およびそれよりも古いラインカードが含まれます。「WS-X44xy」および「WS-X42xy」は、サポートされていないラインカードのその他の例です。スタンドアロンから VSS モードに変換するときに、これらのラインカードはシステムから取り外してください。

マルチシャーシ EtherChannel の制約事項および注意事項

MEC を設定する際、次の注意事項と制約事項に従ってください。

•![]() EtherChannel でのポート セキュリティはサポートされていません。

EtherChannel でのポート セキュリティはサポートされていません。

•![]() MEC のすべてのリンクは、同じ仮想ドメインの VSS アクティブまたは VSS スタンバイ スイッチでローカルに終端している必要があります。

MEC のすべてのリンクは、同じ仮想ドメインの VSS アクティブまたは VSS スタンバイ スイッチでローカルに終端している必要があります。

•![]() MEC は、異なる VSS ドメイン上の別の MEC に接続できます。

MEC は、異なる VSS ドメイン上の別の MEC に接続できます。

•![]() MEC で適用されるポリサーは、2 台のスイッチに個別に適用されます。ポリサーが 100 Mbps の適合アクションを適用する場合、両方のスイッチで 100 Mbps が適用され、合計適合レートは 200 Mbps になります。これを軽減するには、ポリサー レートを減らします。より制限するケースでは、最大を 100 Mbps にするために、50 Mbps のレートが必要な場合があります。200 Mbps の適合アクションで問題ない、より広いケースでは、ポリシング レートは 100 Mbps のまま維持してかまいません。

MEC で適用されるポリサーは、2 台のスイッチに個別に適用されます。ポリサーが 100 Mbps の適合アクションを適用する場合、両方のスイッチで 100 Mbps が適用され、合計適合レートは 200 Mbps になります。これを軽減するには、ポリサー レートを減らします。より制限するケースでは、最大を 100 Mbps にするために、50 Mbps のレートが必要な場合があります。200 Mbps の適合アクションで問題ない、より広いケースでは、ポリシング レートは 100 Mbps のまま維持してかまいません。

デュアル アクティブ検出の制約事項および注意事項

デュアル アクティブ検出を設定する際、次の注意事項と制約事項に従ってください。

•![]() 回線の冗長性については、デュアル アクティブ検出のため、スイッチごとに少なくとも 2 つのポートを設定することを推奨します。モジュールの冗長性を維持するために、2 つのポートを、各スイッチ内の異なるモジュール上に配置できます。可能であれば、VSL ポート以外の異なるモジュールに配置してください。

回線の冗長性については、デュアル アクティブ検出のため、スイッチごとに少なくとも 2 つのポートを設定することを推奨します。モジュールの冗長性を維持するために、2 つのポートを、各スイッチ内の異なるモジュール上に配置できます。可能であれば、VSL ポート以外の異なるモジュールに配置してください。

VSS の設定

•![]() 「マルチシャーシ EtherChannel(MEC)の設定」

「マルチシャーシ EtherChannel(MEC)の設定」

VSS への変換

デフォルトでは、Catalyst 4500/4500X シリーズ スイッチはスタンドアロン モードで動作するように設定されます(スイッチは独立して動作します)。VSS は、2 台のスタンドアロン スイッチを結合して、仮想スイッチ モードで動作する 1 つの VSS にします。

(注) 2 台のスタンドアロン スイッチを 1 つの VSS に変換すると、VSS スタンバイ スイッチの非 VSL コンフィギュレーション設定は、すべてデフォルト設定に戻ります。

(注) 可能な場合、VSS への変換は、メンテナンス ウィンドウで行う必要があります。VSL にも同じポート チャネル番号を使用する場合は、スタンドアロン スイッチで使用できる既存のポート チャネル設定のデフォルトを使用します。次に、「VSL のポート チャネルおよびポートの設定」の項のガイドラインに従ってください。

2 台のスタンドアロン スイッチを VSS に変換するには、次の作業を行います。

•![]() スタンドアロンのコンフィギュレーション ファイルを保存します。

スタンドアロンのコンフィギュレーション ファイルを保存します。

仮想スイッチ モードでは、両方のスイッチで同じコンフィギュレーション ファイルを使用します。VSS アクティブ スイッチで設定変更を行うと、この変更内容が自動的に VSS スタンバイ スイッチに伝播されます。

スタンドアロン スイッチを VSS に変換するのに必要な作業は、次のとおりです。

•![]() 「(任意)VSS スタンバイ スイッチ モジュールの設定」

「(任意)VSS スタンバイ スイッチ モジュールの設定」

次の手順で使用するコマンドの例は、図 5-8 のような構成を想定しています。

2 台のシャーシ A と B は、仮想スイッチ ドメイン 100 によって VSS に変換されます。スイッチ 1 のインターフェイス 10 ギガビット イーサネット 5/1 が、スイッチ 2 のインターフェイス 10 ギガビット イーサネット 5/2 に接続されて、VSL を構成します。

(注) 次の設定手順で示すポート チャネル 10 と 20 は、単なる例です。VSL ポート チャネルには、1 ~ 64 の任意のポート チャネル番号を設定できます。

スタンドアロン構成のバックアップ

スタンドアロン モードで動作している両方のスイッチのコンフィギュレーション ファイルを保存します。これらのファイルは、仮想スイッチ モードからスタンドアロン モードに戻すときに必要となります。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

SSO および NSF の設定

仮想スイッチ ドメインおよびスイッチ番号の割り当て

VSS の両方のスイッチに同じ仮想スイッチ ドメイン番号を設定する必要があります。仮想スイッチ ドメインは、1 ~ 255 の数値で、ネットワーク内の各 VSS で一意とします(ドメイン番号は、各種 ID に組み込まれ、これらの ID がネットワーク内で一意であることが確認されます)。

VSS では、一方のスイッチをスイッチ番号 1、もう一方のスイッチをスイッチ番号 2 に設定する必要があります。

両方のスイッチで仮想スイッチ ドメインおよびスイッチ番号を設定するには、スイッチ 1 で次の作業を行います。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

(注) 両方のスイッチで同じコンフィギュレーション ファイルが使用されるため、スイッチ番号はスタートアップ コンフィギュレーションおよび実行コンフィギュレーションに保存されません(ただし、同じスイッチ番号を設定しないでください)。

VSL のポート チャネルおよびポートの設定

VSL は、各スイッチで一意のポート チャネルによって設定されます。変換中に、VSS は VSS アクティブ スイッチ上で両方のポート チャネルを設定します。VSS スタンバイ スイッチの VSL ポート チャネル番号に、他方で使用されているのと同じ数値が設定されている場合、VSS は RPR モードで起動します。この状況を避けるため、両方のスイッチで両方のポート チャネル番号が利用できるかどうか確認してください。

show running-config interface port-channel コマンドを使用してポート チャネル番号を確認します。このコマンドを実行すると、ポート チャネルが VSL で利用できる場合、エラー メッセージが表示されます。たとえば、次のコマンドを実行すると、スイッチ 1 でポート チャネル 20 を利用できることが示されます。

VSL ポート チャネルを設定するには、スイッチ 1 で次の作業を行います。

(注) 次の設定手順で示すポート チャネル 10 と 20 は、単なる例です。VSL ポート チャネルには、1 ~ 64 の任意のポート チャネル番号を設定できます。

|

|

|

|

|---|---|---|

|

|

|

|

|---|---|---|

ポート チャネルに VSL 物理ポートを追加する必要があります。次の例では、スイッチ 1 上のインターフェイス 10 ギガビット イーサネット 3/1 および 3/2 が、スイッチ 2 のインターフェイス 10 ギガビット イーサネット 5/2 および 5/3 に接続されています。

ヒント 回線の冗長性については、VSL のため、スイッチごとに少なくとも 2 つのポートを設定することを推奨します。モジュールの冗長性については、2 つのポートを各シャーシの別のスイッチング モジュールで設定できます。

VSL ポートを設定するには、スイッチ 1 で次の作業を行います。

|

|

|

|

|---|---|---|

スイッチ 1 で、インターフェイス範囲 tengigabitethernet 3/1 ~ 2 に対してコンフィギュレーション モードを開始します。 |

||

(注) コネクタを使用して 10G ポートから変換された 1G ポートは VSL ではサポートされません。これは Sup7-E および Sup7L-E のポートに影響します。

|

|

|

|

|---|---|---|

スイッチ 2 で、インターフェイス範囲 tengigabitethernet 5/2 ~ 3 に対してコンフィギュレーション モードを開始します。 |

||

(注) コネクタを使用して 10G ポートから変換された 1G ポートは VSL ではサポートされません。これは Sup7-E および Sup7L-E のポートに影響します。

仮想スイッチ モードにスイッチを変換する方法

仮想スイッチ モードに変換するには、両方のスイッチを再起動する必要があります。リブート後は、インターフェイスとモジュール/ポートを指定するコマンドに、スイッチ番号を追加します。たとえば、スイッチング モジュール上のポートは、スイッチ/モジュール/ポートとして指定します。

再起動の前に、VSS は、スイッチ/モジュール/ポートの形式を使用するよう、スタートアップ コンフィギュレーションを変換します。スタートアップ コンフィギュレーション ファイルのバックアップ コピーは、ブートフラッシュに保存されます。このファイルにはデフォルトの名前が割り当てられますが、必要に応じて名前を上書きして変更するように指示されます。

仮想スイッチ モードにスイッチ 1 を変換するには、次の作業を行います。

|

|

|

|---|---|

スイッチ 2 を仮想スイッチ モードに変換するには、スイッチ 2 で次の作業を行います。

|

|

|

|---|---|

(注) (プロンプトで yes を入力して)コマンドを確定すると、自動的に実行コンフィギュレーションがスタートアップ コンフィギュレーションとして保存され、スイッチがリブートされます。リブート後、スイッチは仮想スイッチ モードとなるため、インターフェイスの指定時に 3 つの ID(スイッチ/モジュール/ポート)を使用することになります。

スイッチを VSS に変換するときに、startup-config を無視するよう設定しないでください。このように設定した場合は、ROMmon プロンプトで、startup-config を解析するようにスイッチをイネーブルにできます。VSS モードで startup-config を無視すると、スイッチが半 VSS モードで起動します。これを修正するには、リブートして、startup-config の解析をイネーブルにする必要があります。

(任意)VSS スタンバイ スイッチ モジュールの設定

(注) VSS ではモジュールを設定またはプロビジョニングできません。

スイッチは、最初の VSS 関係を形成すると、モジュール情報を互いに送信します。この情報は設定にプッシュされ、スイッチが起動し、ピアがダウン状態または存在しない場合、以後のプロビジョニングに使用されます。

これらのコマンドはユーザが使用できず、これらのコマンドで使用されるさまざまな数値はシステム内部で、およびモジュールを識別するために使用されます。これらのコマンドは、VSS モードで稼働しているときに、スイッチが特定のモジュールを検出すると startup-config に書き込まれます。スタンドアロン モードに再変換すると、これらのコマンドは、startup-config から削除されます。

VSS 情報の表示

VSS の基本情報を表示するには、次の作業のいずれかを行います。

|

|

|

|---|---|

スタンドアロン スイッチに VSS を変換する方法

VSS を 2 台のスタンドアロン システムに変換するには、次のような作業を行います。

VSS 設定をバックアップ ファイルにコピー

VSS アクティブ スイッチのコンフィギュレーション ファイルを保存します。このファイルは、仮想スイッチ モードに再度変換する場合に必要となります。VSS スタンバイ スイッチのコンフィギュレーション ファイルは VSS アクティブ スイッチのコンフィギュレーション ファイルと同じなので、VSS アクティブ スイッチのコンフィギュレーション ファイルだけを保存すれば十分です。

|

|

|

|

|---|---|---|

(任意)実行コンフィギュレーションを、スタートアップ コンフィギュレーションに保存します。この手順は、保存しておく実行コンフィギュレーションに未保存の変更点がある場合だけ必要となります。 |

||

スタンドアロンに VSS アクティブ スイッチを変換する方法

VSS アクティブ スイッチをスタンドアロン モードに変換すると、VSS アクティブ スイッチは VSL リンクとピア シャーシ モジュールに関連するプロビジョニング情報および設定情報を削除し、コンフィギュレーション ファイルを保存し、リロードを実行します。スイッチは、スタンドアロン システムに関連する設定データだけを使用して、スタンドアロン モードで起動します。

VSS の VSS スタンバイ スイッチが VSS アクティブになります。このスイッチの VSL リンクは、ピアが現在使用できないのでダウンします。

VSS アクティブ スイッチをスタンドアロン モードに変換するには、VSS アクティブ スイッチで次の作業を行います。

|

|

|

|---|---|

VSS からスタンドアロンに変換すると、すべての物理インターフェイスが管理的にシャットダウンされ、startup-config に書き込まれます。これは、まだ VSS スイッチの 1 つが VSS モードで実行されている場合に発生する可能性がある、稼働ネットワークへの到達、およびブリッジまたはルータ MAC アドレスとの競合から、スタンドアロン システムを保護する手段です。

スタンドアロンに VSS スタンバイ スイッチを変換する方法

新しく VSS アクティブになったスイッチをスタンドアロン モードに変換すると、スイッチは VSL リンクとピア スイッチ モジュールに関連するプロビジョニング情報および設定情報を削除し、コンフィギュレーション ファイルを保存し、リロードを実行します。スイッチは、そのスイッチ用のプロビジョニング データおよび設定データだけを使用して、スタンドアロン モードで起動されます。

スタンドアロンにピア スイッチを変換するには、VSS スタンバイ スイッチで次の作業を行います。

|

|

|

|---|---|

VSS パラメータの変換

VSL のスイッチ プライオリティの設定

スイッチ プライオリティを設定するには、次の作業を行います。

(注) スイッチのプライオリティの設定値を変更した場合、変更内容が反映されるのは、実行コンフィギュレーションをスタートアップ コンフィギュレーション ファイルに保存してリロードを実行したあとです。show switch virtual role コマンドを実行すると、動作値および設定されているプライオリティ値が表示されます。VSS スタンバイ スイッチを手動で VSS アクティブ スイッチに設定するには、redundancy force-switchover コマンドを使用します。

VSL の設定

ポート チャネルを VSL として設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

(注) VSL の設定は、スイッチを VSS に変換する前に行うことを推奨します。

起動後の VSL ポートの追加および削除

いつでも、ポート チャネルの VSL ポートを追加および削除して VSL のリンク数を増やしたり、あるポートから別のポートにポートを移動したり、VSL から削除したりできます。

VSL ポートを追加または削除する前に、次の作業を実行します。

•![]() すべてのポートがピア スイッチに物理的に接続されていることを確認します。また、ピア ポートが VSL 用に設定されている必要があります。

すべてのポートがピア スイッチに物理的に接続されていることを確認します。また、ピア ポートが VSL 用に設定されている必要があります。

•![]() VSL を設定する前に、ポートをシャットダウンします。リンクの両方のポートが VSL 用に設定されている場合、unshut します。

VSL を設定する前に、ポートをシャットダウンします。リンクの両方のポートが VSL 用に設定されている場合、unshut します。

•![]() ポートを削除する間に、少なくとも 1 つの「アクティブ」VSL ポート ペアを保持する必要があります。そうでない場合、デュアル アクティブ動作が発生します。

ポートを削除する間に、少なくとも 1 つの「アクティブ」VSL ポート ペアを保持する必要があります。そうでない場合、デュアル アクティブ動作が発生します。

•![]() リンク フラップおよび高い CPU 使用率を避けるために、VSL の設定が解除される前に、ポートをシャットダウンします。

リンク フラップおよび高い CPU 使用率を避けるために、VSL の設定が解除される前に、ポートをシャットダウンします。

•![]() VSL ポートを追加、削除、または変更した後、nvram に設定を書き込みます(つまり、startup-config)。

VSL ポートを追加、削除、または変更した後、nvram に設定を書き込みます(つまり、startup-config)。

•![]() 別のポートにポートを移動する必要がある場合は、VSL の帯域幅要件を考慮してください。チャネルに追加の VSL リンクを追加し、ポートを移動し、チャネルの追加リンクを削除する必要があります。

別のポートにポートを移動する必要がある場合は、VSL の帯域幅要件を考慮してください。チャネルに追加の VSL リンクを追加し、ポートを移動し、チャネルの追加リンクを削除する必要があります。

VSL 情報の表示

VSL の情報を表示するには、次の作業のいずれかを行います。

|

|

|

|---|---|

VSL QoS の設定

物理ポートが VSL ポート チャネル メンバとして設定されている場合、キューイング ポリシーは、VSL メンバ ポートに自動的に接続されます。このキューイング ポリシーは、VSS 管理、VSLP、BFD、レイヤ 2 およびレイヤ 3 制御プロトコル、音声およびビデオ データのトラフィックに専用のキューを提供します。各キューには最小帯域幅が与えられ、輻輳が VSL で発生しても、VSS 管理および制御プロトコル パケットがドロップされないようにします。トラフィックのクラスに割り当てられた帯域幅は、輻輳中にクラスに対して保証される最小帯域幅です。VSL リンクは、出力リンク帯域幅が特定の VSL ポートの複数キュー間で共有される、送信キュー共有を使用します。VSL キューイング ポリシーの変更または削除は、VSS システムで制限されます。

次のコマンド シーケンスが、ソフトウェアによって自動的に挿入されます。

ルータ MAC アドレスの設定

VSS では、すべてのルーティング プロトコルは、アクティブ スーパーバイザ エンジンで集中的に処理されます。アクティブ スイッチとスタンバイ スイッチの両方のレイヤ 3 インターフェイスに、共通のルータ MAC アドレスが使用されます。また、NSF のために、スタンバイへのスイッチオーバー後に同じルータ MAC アドレスが使用されるため、すべてのレイヤ 3 ピアが一貫したルータ MAC アドレスを認識します。

VSS でルータ MAC アドレスを設定する方法は 3 種類あります。

•![]() HHH:手動でルータ MAC アドレスを設定します。この MAC アドレスが、この目的のために予約されていることを確認します。

HHH:手動でルータ MAC アドレスを設定します。この MAC アドレスが、この目的のために予約されていることを確認します。

•![]() シャーシ:シャーシ用に予約された MAC アドレス範囲を使用します。これは、シャーシに割り当てられているシスコの MAC アドレスです。

シャーシ:シャーシ用に予約された MAC アドレス範囲を使用します。これは、シャーシに割り当てられているシスコの MAC アドレスです。

•![]() 仮想の使用:VSS 用に予約された MAC アドレス範囲を使用します。これは、シスコの MAC アドレスのプールとして機能し、ベース MAC アドレス +vvs ドメイン ID から派生します。

仮想の使用:VSS 用に予約された MAC アドレス範囲を使用します。これは、シスコの MAC アドレスのプールとして機能し、ベース MAC アドレス +vvs ドメイン ID から派生します。

デフォルトでは、仮想ドメインに基づくルータ MAC アドレスが使用されます。ルータ MAC アドレスの設定を変更するには、両方の VSS スーパーバイザ エンジンをリブートする必要があります。

次の表に、ルータ MAC アドレスを設定する方法を示します。

|

|

|

|---|---|

ドメイン ベースのアドレスの専用プールからルータ MAC アドレスを割り当てます。 (注) これはデフォルトです。 |

|

マルチシャーシ EtherChannel(MEC)の設定

マルチシャーシ EtherChannel(MEC)を、通常の EtherChannel と同様に設定します。VSS は、両方のスイッチのポートが EtherChannel に追加されると、その EtherChannel が MEC であると認識します。MEC の設定を確認するには、show etherchannel コマンドを入力します。

デュアル アクティブ検出の設定

拡張 PAgP デュアル アクティブ検出の設定

拡張 PAgP が VSS とそのアクセス スイッチの間の MEC 上で実行されている場合、VSS は拡張 PAgP メッセージングを使用してデュアル アクティブ シナリオを検出できます。

デフォルトでは、PAgP デュアル アクティブ検出はイネーブルです。ただし、拡張メッセージが送信されるのは、信頼モードがイネーブルになっているポート チャネルだけです(信頼モードについては(注)を参照してください)。

(注) PAgP デュアル アクティブ検出の設定を変更する前に、信頼モードがイネーブルになったすべてのポート チャネルが管理ダウン ステートになっていることを確認してください。ポート チャネルのインターフェイス コンフィギュレーション モードで、shutdown コマンドを使用します。デュアル アクティブ検出の設定が完了してポート チャネルを再アクティブ化するときは、忘れずに no shutdown コマンドを使用してください。

PAgP デュアル アクティブ検出をイネーブルまたはディセーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

PAgP デュアル アクティブ検出を行うポート チャネルに信頼モードを設定する必要があります。デフォルトでは、信頼モードはディセーブルです。

(注) PAgP デュアル アクティブ検出をイネーブルにする場合、信頼モードを変更する前に、ポート チャネルを管理ダウン ステートに設定する必要があります。ポート チャネルのインターフェイス コンフィギュレーション モードで、shutdown コマンドを使用します。ポート チャネルの信頼モードの設定が完了してポート チャネルを再アクティブ化するときは、忘れずに no shutdown コマンドを使用してください。

ポート チャネルで信頼モードを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Switch(config-vs-domain)# dual-active detection pagp trust channel-group group_number |

次に、PAgP デュアル アクティブ検出をイネーブルにする例を示します。

次に、信頼できるポート チャネルがシャットダウンされていない状態で PAgP デュアル アクティブ検出をイネーブルにしようとしたときに表示されるエラー メッセージの例を示します。

次に、シャットダウンされていないポート チャネルに信頼モードを設定しようとしたときに表示されるエラー メッセージの例を示します。

デュアル アクティブ検出の表示

デュアル アクティブ検出の情報を表示するには、次の作業を行います。

|

|

|

|---|---|

次に、デュアル アクティブ検出のためのサマリー ステータスを表示する例を示します。

次に、リカバリが PAgP ではなく RRP によってトリガーされた場合に、デュアル アクティブ検出のためのサマリー ステータスを表示する例を示します。

次に、PAgP ステータスと、信頼モードがイネーブルに設定されたチャネル グループを表示する例を示します。

VSS のインサービス ソフトウェア アップグレード(ISSU)

•![]() 「VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断」

「VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断」

•![]() 「関連資料」

「関連資料」

•![]() 「Cisco IOS XE 3.1.0SG のシスコのハイ アベイラビリティ機能」

「Cisco IOS XE 3.1.0SG のシスコのハイ アベイラビリティ機能」

VSS ISSU の概念

VSS では、ピア スイッチのスーパーバイザ エンジンは、エンジン間の SSO(ステートフル スイッチオーバー)関係を維持します。これにより、両方の VSS スーパーバイザ エンジンでソフトウェア アップグレード(またはダウングレード)を 1 つずつ実行することが容易になります。

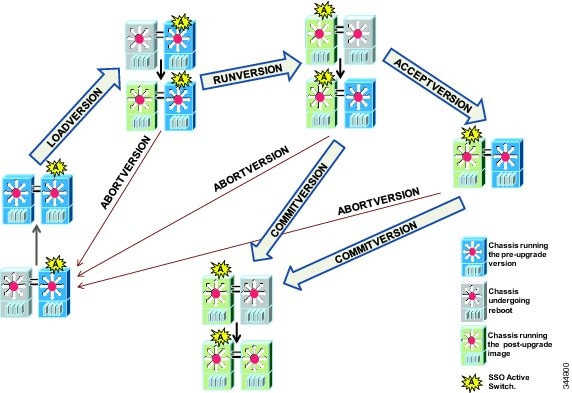

次の図 5-9 で、VSS システムがソフトウェア バージョン X からバージョン Y にアップグレードされるときに発生するイベント シーケンスを(概念レベルで)示します。

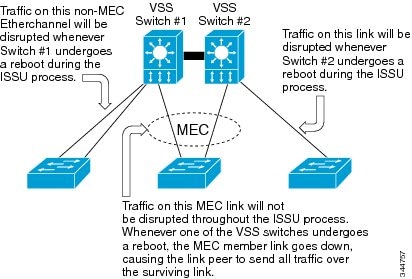

VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断

図 5-9 で、VSS の両方のスイッチが、アップグレード プロセス中のある時点でリブートすることが示されています。

スイッチのリブート時、そのスイッチ上で終端するすべてのネットワーク リンクで、リンク ダウン イベントが発生します。つまり、接続が他のスイッチで終端する 1 つ以上のリンクを含む MEC にない場合、リブートするスイッチに接続されたネットワーク デバイスでサービス中断が発生することになります。ピア デバイスが、両方のスイッチで終端するリンクがある MEC リンク上の VSS に接続されている場合、そのデバイスは、ソフトウェア アップグレード プロセス中にサービスが中断されません。このことを図 5-10 に示します。

図 5-10 サービスが中断しないようにピア デバイスを VSS に接続する方法

関連資料

|

|

|

|---|---|

『Cisco IOS Software: Guide to Performing In Service Software Upgrades』 |

ISSU を実行するための前提条件

ISSU を実行する前に以下の前提条件を満たす必要があります。

•![]() システムで現在動作している Cisco IOS XE バージョンが ISSU をサポートすることを確認します。また、ターゲット バージョンが ISSU をサポートすることを確認します。

システムで現在動作している Cisco IOS XE バージョンが ISSU をサポートすることを確認します。また、ターゲット バージョンが ISSU をサポートすることを確認します。

スーパーバイザ エンジンのバージョンと Cisco IOS XE ソフトウェアの互換性を判別するために、スイッチでさまざまなコマンドを入力できます。あるいは、Cisco Feature Navigator の ISSU アプリケーションを使用して判別することもできます。

•![]() アップグレード前とアップグレード後のイメージのタイプが正確に一致している必要があります。同一。ISSU は、Universal_lite から Universal イメージ、またはその逆にはサポートされません。また、ISSU は、k9 イメージから非 k9 イメージ、またはその逆にはサポートされません。

アップグレード前とアップグレード後のイメージのタイプが正確に一致している必要があります。同一。ISSU は、Universal_lite から Universal イメージ、またはその逆にはサポートされません。また、ISSU は、k9 イメージから非 k9 イメージ、またはその逆にはサポートされません。

•![]() VSS が機能的に SSO モードである必要があります。つまり、両方のスイッチが電源投入され、動作可能で、一方のスーパーバイザ エンジンが SSO アクティブとして、他方が SSO スタンバイとして動作している必要があります。

VSS が機能的に SSO モードである必要があります。つまり、両方のスイッチが電源投入され、動作可能で、一方のスーパーバイザ エンジンが SSO アクティブとして、他方が SSO スタンバイとして動作している必要があります。

•![]() アップグレード前およびアップグレード後の Cisco IOS XE ソフトウェア イメージ ファイルの両方が、ISSU プロセスを開始する前に、アクティブとスタンバイの両方のスーパーバイザ エンジンで、ローカル ファイル システム(ブートフラッシュ、SD カード、または USB)で使用可能でなければなりません。

アップグレード前およびアップグレード後の Cisco IOS XE ソフトウェア イメージ ファイルの両方が、ISSU プロセスを開始する前に、アクティブとスタンバイの両方のスーパーバイザ エンジンで、ローカル ファイル システム(ブートフラッシュ、SD カード、または USB)で使用可能でなければなりません。

両方のスーパーバイザ エンジンでアップグレード前のイメージを実行し、ローカル ファイル システムのイメージの場所からブートする必要があります。(ブートフラッシュ、SD カード、または USB)。

(注) show version コマンドを使用して、スーパーバイザ エンジンがローカル ファイル システムのアップグレード前のイメージがある場所から実際にブートしたことを確認できます。

(注) ISSU が成功するには、ROMmon で自動ブートをイネーブルにする必要があります。これを確認するには、show version 出力に表示される config-register 値を使用できます。

•![]() スイッチのダウン タイムの影響を軽減する手段を講じることを推奨します。VSS の ISSU は、非 MEC リンクのサービス停止を引き起こすので、ピアはこれに備える必要があります。MEC で接続されたリンクでは、ノンストップ フォワーディング(NSF)が設定され、正常に動作している必要があります。NSF をイネーブルにしていない場合は、NSF をイネーブルにし、設定する方法の詳細について、『Cisco Nonstop Forwarding』を参照してください。

スイッチのダウン タイムの影響を軽減する手段を講じることを推奨します。VSS の ISSU は、非 MEC リンクのサービス停止を引き起こすので、ピアはこれに備える必要があります。MEC で接続されたリンクでは、ノンストップ フォワーディング(NSF)が設定され、正常に動作している必要があります。NSF をイネーブルにしていない場合は、NSF をイネーブルにし、設定する方法の詳細について、『Cisco Nonstop Forwarding』を参照してください。

•![]() 自動ブートがオンになり、現在のブート済みイメージは、BOOT 環境変数で指定されたものと一致します。これらの設定および確認方法の詳細については、を参照してください。

自動ブートがオンになり、現在のブート済みイメージは、BOOT 環境変数で指定されたものと一致します。これらの設定および確認方法の詳細については、を参照してください。

•![]() no ip routing コマンドは、ISSU プロセスを開始する前も、ISSU プロセス中も、サポートされません。

no ip routing コマンドは、ISSU プロセスを開始する前も、ISSU プロセス中も、サポートされません。

ISSU の実行について

(注) ISSU の実行中は、ハードウェアに変更を加えないでください。

ISSU アップグレードの実行:2 種類の方法

4 つのコマンドのシーケンスを使用する ISSU

手動の ISSU アップグレード プロセスでは、4 つの異なる ISSU EXEC コマンドを順番に実行する必要があります

5 番目のコマンド、issu abortversion で、ISSU アップグレード プロセスをいつでも中止して初期システム状態に戻すことができます。

この 4 つのコマンドは VSS の一連の状態を経て、最終的にアクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンがアップグレード後の IOS XE イメージを実行するようにします。VSS はプロセス全体を通じて動作し続けます。ただし、「VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断」で説明されているように、サービスはリブートを行うスイッチ上にあるインターフェイスで終端するネットワーク リンクで中断されます。

図 5-11 に、4 つのコマンドのシーケンスが入力されたときに、VSS アクティブおよびスタンバイ スーパーバイザ エンジンがとるステータスを示します。また、プロセス中の任意のポイントで issu abortversion コマンドを入力した場合の影響を示します。

図 5-11 コマンド実行中の VSS アクティブおよびスタンバイのステート

ISSU プロセス中に、いくつかの show コマンドを使用して、次のステップに進む前に各コマンドが成功したかどうかを評価できます。

単一のコマンド シーケンス(issu changeversion)を使用する ISSU

複数の ISSU コマンドを使用する場合は、サービスを中断させないように配慮する必要があります。ただし、シナリオによっては、このアップグレード手順がややこしく、最小限のものになる場合があります。代表例は、多数の Catalyst 4500 スイッチ上での ISSU アップグレードを伴うネットワーク アップグレードです。このような場合は、最初に、1 つの VSS 上(できれば、ラボ環境)で手動(4 つのコマンド)の ISSU アップグレード手順を実行して正常なアップグレードを確認することを推奨します。その後で、1 つの issu changeversion プロシージャを使用して、ネットワーク内の残りの Catalyst 4500 スイッチ上で自動 ISSU を実行します。

issu changeversion コマンドは、1 ステップで完了する ISSU アップグレード サイクルを起動します。このコマンドは、4 つの標準コマンド(issu loadversion、issu runversion、issu acceptversion、および issu commitversion)すべてのロジックをユーザの介在なしで実行するため、単一の CLI ステップを通したアップグレードの簡略化が図られます。

加えて、issu changeversion では、将来のアップグレード プロセスをスケジュールすることができます。これにより、いくつものシステムのステージングによって、潜在的な中断が最小の損害となる場合にアップグレードを順次実行することができます。

スタンバイ スーパーバイザ エンジンが初期化して、システムが terminal ステート(SSO)に到達したら、アップグレード プロセスが完了し、BOOT 変数が新しい IOS XE ソフトウェア イメージに恒久的に書き変えられます。そのため、どの RP をリセットしてもシステムは新しいソフトウェア イメージをブートします。状態遷移が発生したことをアップグレードの監視者に通知するために、コンソール メッセージと syslog メッセージが生成されます。

通常の ISSU アップグレード手順と同様に、 issu changeversion コマンドによって開始された進行中のアップグレード手順は、issu abortversion コマンドで中断できます。システムが何らかの問題を検出するか、またはアップグレード中に健全でないシステムを検出すると、アップグレードは自動的に中断される場合があります。

issu runversion コマンドを 4 ステップの手動アップグレード プロセス時に入力したときに、互換性のない ISSU クライアントが存在すると、アップグレード プロセスは、それらとその副作用を報告し、ユーザがアップグレードを中止できるようにします。1 ステップのアップグレード プロセスの実行中に、プロセスが runversion ステートに達した場合、ベース クライアントに互換性があれば自動的にアップグレードを続行します。または、クライアントに互換性がないため自動的に中止します。ユーザが RPR モードでアップグレード手順を継続したい場合は、通常の ISSU コマンド セットを使用して、issu loadversion コマンドの入力時に force オプションを指定する必要があります。

Changeversion:"quick" オプション

issu changeversion コマンドには、自動 ISSU アップグレードの実行に必要な時間を短縮できる "quick" オプションがあります。quick コマンド オプションが指定された場合、図 5-9 に示す ISSU アップグレードの状態遷移と異なります。このオプションでは、loadversion ステージまでの状態の進行は図の説明のままですが、runversion ステージと commitversion ステージが結合されます。この進行では、新しいスタンバイ(以前のアクティブ)スーパーバイザ上に古いソフトウェア バージョンをロードするアップグレード手順内のステップが省略されるため、自動 ISSU アップグレードに必要な時間が約 3 分の 1 短縮されます。

Changeversion のスケジューリング:in オプションと at オプション

issu changeversion には、将来の自動 ISSU アップグレードをスケジュールできる in および at コマンド オプションがあります。

at コマンド オプションは、特定の時刻に開始するように自動 ISSU アップグレードをスケジュールします。このオプションを使用して、次の 24 時間以内にアップグレードを開始する正確な時刻(hh:mm、24 時間形式)を指定します。

in コマンド オプションは、一定時間が経過後に自動 ISSU アップグレードを開始するようにスケジュールします。このオプションは、アップグレードを開始する前に経過する必要がある時間および分の長さ(hh:mm 形式)を指定します。最大値は 99:59 です。

Changeversion の配置シナリオ

一般的な issu changeversion コマンドの使用シナリオは、大規模なインストール基盤を持つ経験豊富なユーザを対象としています。このようなユーザの多くは、実稼働ネットワークと同様のトポロジと設定を使用して新しいイメージを検証します。この検証プロセスは、従来の複数コマンド プロセスと新しい issu changeversion コマンド プロセスの両方を使用して実行する必要があります。ユーザが IOS XE ソフトウェア イメージを認定し、広くそれを展開する場合は、ネットワークの効率的なアップグレードを実行するために単一コマンドのプロセスを使用できます。

進行中の Changeversion 手順の中断

issu changeversion コマンドの機能は、ユーザの介入なしで ISSU ソフトウェア アップグレードを実行するように設計されています。ただし、さまざまな状態をアップグレードが遷移する際に、コンソールにステータス メッセージが表示されます。何らかの異常が、ネットワークのピアまたは他の部分などでの自動アップグレード中に認められた場合は、issu abortversion コマンドを使用して、commitversion 操作の前にプロセスの任意の時点で手動によりアップグレードを中止できます。

ISSU の実行に関するガイドライン

ISSU プロセスの実行中は、次のガイドラインに注意してください。

•![]() ISSU を使用している場合でも、メンテナンス ウィンドウの間にアップグレードを実行することを推奨します。

ISSU を使用している場合でも、メンテナンス ウィンドウの間にアップグレードを実行することを推奨します。

•![]() 「VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断」で説明したように、VSS の ISSU により、プロセス中のある時点で、両方の VSS スイッチでネットワーク接続が(同時ではありませんが)失われる場合があります。このセクションで説明するように、軽減のステップを実行する必要があります。

「VSS の ISSU プロセス中のトラフィックとネットワーク プロトコルの中断」で説明したように、VSS の ISSU により、プロセス中のある時点で、両方の VSS スイッチでネットワーク接続が(同時ではありませんが)失われる場合があります。このセクションで説明するように、軽減のステップを実行する必要があります。

•![]() ISSU プロセス中は、設定の変更が必要になるような新しい機能をイネーブルにしないでください。

ISSU プロセス中は、設定の変更が必要になるような新しい機能をイネーブルにしないでください。

(注) これらをイネーブルにすると、コマンドは新しいバージョンだけでサポートされるため、システムは RPR モードを開始します。

•![]() ダウングレードを行う場合、Cisco IOS XE ソフトウェア ハンドルのダウングレード リビジョンにない機能があったときは、ISSU プロセスを開始する前にその機能をディセーブルにしてください。

ダウングレードを行う場合、Cisco IOS XE ソフトウェア ハンドルのダウングレード リビジョンにない機能があったときは、ISSU プロセスを開始する前にその機能をディセーブルにしてください。

互換性マトリクス

ISSU では、ソフトウェア バージョン間の互換性を判別するための追加情報が必要になります。そのため、当該イメージと比べた他の IOS XE ソフトウェア イメージに関する情報を含む互換性マトリクスが定義されます。

この互換性マトリクスは、2 つのソフトウェア バージョン(1 つは、アクティブ スーパーバイザ エンジンで実行されるソフトウェア バージョンで、もう一方はスタンバイ スーパーバイザ エンジンで実行されるソフトウェア バージョン)の互換性を表し、これによって、システムは実現可能な最も高度な動作モードを判別できます。バージョンに互換性がないと、SSO 動作モードに進むことができません。SSO が VSS の前提条件であるため、互換性がないと、2 台のスイッチのスーパーバイザ エンジン間の VSS 関係も失われます。

互換性マトリクスは、ある Cisco IOS XE ソフトウェア イメージと、指定されたサポート ウィンドウに含まれる他のすべての Cisco IOS XE ソフトウェア バージョン(たとえば、その IOS XE ソフトウェア イメージが「認識」しているすべてのソフトウェア バージョン)との互換性関係を示し、IOS XE ソフトウェア イメージごとに作成され、リリースされます。マトリクスには、自身のリリースと以前のリリース間の互換性の情報が含まれています。常に最新のリリースに、その分野の既存のリリースとの互換性に関する最新情報が含まれます。互換性マトリクスは Cisco IOS XE ソフトウェア イメージ内および Cisco.com で入手できるため、ISSU プロセスを使用してアップグレードを行えるかどうかを前もって判別できます。

古い Cisco IOS XE ソフトウェアと新しい Cisco IOS XE ソフトウェアに互換性があれば、ISSU プロセスを実行することができます。互換性マトリクス情報では、次のようにリリース間の互換性が示されます。

•![]() Compatible(互換性がある):ベースレベルのシステム インフラストラクチャとすべてのオプションの HA 認識サブシステムに互換性があります。これらのバージョン間のインサービス アップグレードまたはダウングレードが行われても、サービスに対する影響は最小限ですみます。マトリクス エントリでは、このようなイメージに対して Compatible(C)が指定されます。

Compatible(互換性がある):ベースレベルのシステム インフラストラクチャとすべてのオプションの HA 認識サブシステムに互換性があります。これらのバージョン間のインサービス アップグレードまたはダウングレードが行われても、サービスに対する影響は最小限ですみます。マトリクス エントリでは、このようなイメージに対して Compatible(C)が指定されます。

•![]() Base-level compatible(ベースレベルで互換性がある):1 つまたは複数のオプションの HA 認識サブシステムに互換性がありません。これらのバージョン間のインサービス アップグレードまたはダウングレードは正常に行われますが、一部のサブシステムでは、旧式から Cisco IOS XE の新バージョンへの移行中に、ステートを必ずしも維持できない場合があります。マトリクス エントリでは、このようなイメージに対して Base-level compatible(B)が指定されます。

Base-level compatible(ベースレベルで互換性がある):1 つまたは複数のオプションの HA 認識サブシステムに互換性がありません。これらのバージョン間のインサービス アップグレードまたはダウングレードは正常に行われますが、一部のサブシステムでは、旧式から Cisco IOS XE の新バージョンへの移行中に、ステートを必ずしも維持できない場合があります。マトリクス エントリでは、このようなイメージに対して Base-level compatible(B)が指定されます。

•![]() Incompatible(互換性がない):SSO が正常に機能するためには、Cisco IOS XE 内に存在するシステム インフラストラクチャのコア セットがステートフル方式で相互動作できる必要があります。必要なこれらのいずれかの機能またはサブシステムが相互動作できないと、Cisco IOS XE ソフトウェア イメージの 2 つのバージョンに互換性がないと判定されます。これらのバージョン間でインサービス アップグレードまたはダウングレードを行うことはできません。マトリクス エントリでは、このようなイメージに対して Incompatible(I)が指定されます。システムは、アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンの Cisco IOS XE バージョンに互換性がない場合はアップグレード プロセス中に RPR モードで稼働します。

Incompatible(互換性がない):SSO が正常に機能するためには、Cisco IOS XE 内に存在するシステム インフラストラクチャのコア セットがステートフル方式で相互動作できる必要があります。必要なこれらのいずれかの機能またはサブシステムが相互動作できないと、Cisco IOS XE ソフトウェア イメージの 2 つのバージョンに互換性がないと判定されます。これらのバージョン間でインサービス アップグレードまたはダウングレードを行うことはできません。マトリクス エントリでは、このようなイメージに対して Incompatible(I)が指定されます。システムは、アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンの Cisco IOS XE バージョンに互換性がない場合はアップグレード プロセス中に RPR モードで稼働します。

•![]() Cisco IOS XE は、アクティブとスタンバイの IOS XE ソフトウェア間の互換性をスタンバイ ブート中に動的に決定します。マトリクスは「x」で表されます。

Cisco IOS XE は、アクティブとスタンバイの IOS XE ソフトウェア間の互換性をスタンバイ ブート中に動的に決定します。マトリクスは「x」で表されます。

任意のシステムの 2 つのソフトウェア バージョン間の互換性マトリクス データを表示するには、show issu comp-matrix stored コマンドを入力します。

(注) このコマンドは、ISSU プロセスが開始したあとにだけ使用できるので、確認する場合にだけ有効です。ISSU を開始する前に互換性マトリクスをチェックする場合に便利です。Feature Navigator を使用すると、必要な情報を取得できます。

http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp

Cisco Feature Navigator を使用した互換性の検証

Cisco Feature Navigator の ISSU アプリケーションでは、次の内容を実行することができます。

•![]() 選択したソフトウェア イメージと互換性のあるソフトウェア イメージを特定します。

選択したソフトウェア イメージと互換性のあるソフトウェア イメージを特定します。

•![]() 2 つの IOS XE ソフトウェア イメージを比較し、それらのソフトウェア イメージの互換性レベル(互換性がある、ベースレベルで互換性がある、互換性がない)を把握するか、動的に判別します。

2 つの IOS XE ソフトウェア イメージを比較し、それらのソフトウェア イメージの互換性レベル(互換性がある、ベースレベルで互換性がある、互換性がない)を把握するか、動的に判別します。

ISSU プロセスの実行方法

デバイスの動作モードであり、ISSU を実行するための前提条件である SSO とは異なり、ISSU プロセスはスイッチの稼働中に実行される一連のステップです。このステップによって、Cisco IOS XE ソフトウェアが新しいソフトウェアにアップグレードまたは変更されますが、トラフィックへの影響は最小限に抑えられます。

(注) ISSU プロセスで使用されるコマンドの説明については、図 5-11 を参照してください。

•![]() 「ISSU プロセスを開始する前の ISSU ステートの確認」

「ISSU プロセスを開始する前の ISSU ステートの確認」

•![]() 「4 つのコマンドのシーケンスを使用する ISSU:手順 1(loadversion)」

「4 つのコマンドのシーケンスを使用する ISSU:手順 1(loadversion)」

•![]() 「4 つのコマンドのシーケンスを使用する ISSU:手順 2(runversion)」

「4 つのコマンドのシーケンスを使用する ISSU:手順 2(runversion)」

•![]() 「4 つのコマンドのシーケンスを使用する ISSU:手順 3(acceptversion)」

「4 つのコマンドのシーケンスを使用する ISSU:手順 3(acceptversion)」

•![]() 「4 つのコマンドのシーケンスを使用する ISSU:手順 4(commitversion)」

「4 つのコマンドのシーケンスを使用する ISSU:手順 4(commitversion)」

•![]() 「changeversion を使用した ISSU アップグレードの自動化」

「changeversion を使用した ISSU アップグレードの自動化」

•![]() 「ISSU プロセス中のソフトウェア アップグレードの中断」

「ISSU プロセス中のソフトウェア アップグレードの中断」

ISSU ソフトウェア インストレーションの確認

ISSU プロセスには、5 つのステート(Disabled、Init、Load Version、Run Version、および System Reset)があります。show issu state コマンドを使用すると、現在の ISSU ステートを取得できます。

•![]() Disabled ステート:スーパーバイザ エンジンがリセットされている間のスタンバイ スーパーバイザ エンジンの状態

Disabled ステート:スーパーバイザ エンジンがリセットされている間のスタンバイ スーパーバイザ エンジンの状態

•![]() Init ステート:ISSU プロセスが開始する前の、2 つのスーパーバイザ エンジン(一方はアクティブで、他方はスタンバイ)の初期ステート。ISSU プロセスが完了したあとの最終ステートでもある。

Init ステート:ISSU プロセスが開始する前の、2 つのスーパーバイザ エンジン(一方はアクティブで、他方はスタンバイ)の初期ステート。ISSU プロセスが完了したあとの最終ステートでもある。

•![]() Load Version(LV)ステート:スタンバイ スーパーバイザ エンジンに新しいバージョンの Cisco IOS XE ソフトウェアがロードされます。

Load Version(LV)ステート:スタンバイ スーパーバイザ エンジンに新しいバージョンの Cisco IOS XE ソフトウェアがロードされます。

•![]() Run Version(RV)ステート:issu runversion コマンドによって、スーパーバイザ エンジンのスイッチオーバーが強制されるステート。新しいアクティブ スーパーバイザ エンジンが新しい Cisco IOS XE ソフトウェア イメージを実行します。

Run Version(RV)ステート:issu runversion コマンドによって、スーパーバイザ エンジンのスイッチオーバーが強制されるステート。新しいアクティブ スーパーバイザ エンジンが新しい Cisco IOS XE ソフトウェア イメージを実行します。

•![]() ISSU の実行中に両方のスーパーバイザ エンジンが(たとえば、停電が原因で)リセットされると、ISSU コンテキストは失われ、システムは Init ステートに戻ります。両方のスーパーバイザ エンジンが古いソフトウェアに戻ります。

ISSU の実行中に両方のスーパーバイザ エンジンが(たとえば、停電が原因で)リセットされると、ISSU コンテキストは失われ、システムは Init ステートに戻ります。両方のスーパーバイザ エンジンが古いソフトウェアに戻ります。

show コマンドを入力して、ISSU プロセス中のステートに関する情報を取得して、ISSU ソフトウェア アップグレードを確認できます。

|

|

|

|

|---|---|---|

ISSU プロセスを開始する前の冗長モードの確認

ISSU プロセスを開始する前に、VSS が正しく動作していることを確認します。一方のスーパーバイザ エンジンが SSO アクティブとして動作し、他方のスイッチのピア スーパーバイザ エンジンが SSO ホット スタンバイとして機能していることを確認します。

次に、システムが VSS として正しく動作している検証例を示します。スロット 1/1(スイッチ 1 のスロット 1 のスーパーバイザ エンジン)がアクティブ スーパーバイザ エンジンで、スロット 2/1(スイッチ 2 のスロット 1 のスーパーバイザ エンジン)がスタンバイ スーパーバイザ エンジンです。

ISSU プロセスを開始する前の ISSU ステートの確認

両方のスーパーバイザ エンジンが自動ブートするように設定され、現在、ローカル ファイル システムに存在するアップグレード前のイメージから起動されていることを確認します。これは BOOT 変数およびコンフィギュレーション レジスタの値で検証できます(前のセクションの show redundancy コマンドの出力例を参照してください)。

アクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジンがアップして ISSU Init ステートになっており、両方のスーパーバイザ エンジンが同じ最新イメージを実行していることを確認します。

次に、プロセスが開始する前に ISSU ステートを表示する例を示します。

スタンバイ スロット番号が、スイッチ 2 の物理スロット 1 に対応する仮想スロット番号である 11 として報告されていることに注意してください。仮想スロット番号とスロットの物理ロケーションの対応は、次の例のように show switch virtual slot-map コマンドで判別できます。

新しいバージョンの Cisco IOS XE ソフトウェアが両方のスーパーバイザ エンジン上に存在する必要があります。スーパーバイザ エンジンごとに表示されるディレクトリ情報に新しいバージョンが存在することが示されます。

4 つのコマンドのシーケンスを使用する ISSU:手順 1(loadversion)

このタスクでは、スタンバイ スーパーバイザ エンジンにアップグレード後のイメージがロードされる、4 つのコマンドのシーケンスによる ISSU の最初の手順、loadversion について説明します。

セクション「ISSU を実行するための前提条件」を読み、必要な手順を実行したことを確認します。

アクティブ スーパーバイザ エンジンで次の手順を実行します。

次に、ISSU プロセスを開始し、スタンバイ スーパーバイザ エンジンを Standby Hot ステートで起動し、スタンバイ スーパーバイザ エンジン(スロット 6)に新しいソフトウェア イメージをロードする例を示します。

4 つのコマンドのシーケンスを使用する ISSU:手順 2(runversion)

この作業では、スイッチオーバーが起こり、アップグレード後のイメージがロードされたスタンバイ スーパーバイザ エンジンが新しいアクティブになる、4 つのコマンドのシーケンスによる ISSU の 2 番目のステップ、runversion を説明します。

loadversion の手順の最後で、次のメッセージが記録されます。

アクティブ スーパーバイザ エンジンで次の手順を実行します。

次に、以前のスタンバイ スーパーバイザ エンジン(スロット 11)へのスイッチオーバーを起動して、以前のアクティブ スーパーバイザ エンジンをリセットしたうえで古い IOS XE ソフトウェア イメージをリロードしてスタンバイ スーパーバイザ エンジンにする例を示します。

スイッチオーバーはこの時点で行われます。古いアクティブ スーパーバイザ エンジンがスタンバイになってから、新しいアクティブ スーパーバイザ エンジン上で次の命令を実行します。

(注) 新しくアクティブになったスーパーバイザ エンジンは現在新しいソフトウェア バージョンを実行し、スタンバイ スーパーバイザ エンジンは古いソフトウェア バージョンを実行し、STANDBY HOT ステートの状態です。

runversion が完了すると、新しくアクティブになったスーパーバイザ エンジンが新しいソフトウェア バージョンを実行し、アクティブだったスーパーバイザ エンジンがスタンバイ スーパーバイザ エンジンになります。スタンバイ スーパーバイザ エンジンがリセットされたうえでリロードされますが、以前のソフトウェア バージョンのまま、Standby Hot ステータスでオンラインに戻ります。

スタンバイ スーパーバイザ エンジンがアップグレード前のバージョンを実行し、アクティブがアップグレード後のバージョンを実行していることを確認するために、前に説明した show redundancy コマンド、show redundancy states コマンド、および show issu state [detailed] コマンドを使用します。

4 つのコマンドのシーケンスを使用する ISSU:手順 3(acceptversion)

この手順は任意です。これは ISSU ロール バック タイマーを停止する場合にのみ必要です。それ以外の場合は、次のステップ(commitversion)に進むことができます

Cisco IOS XE ソフトウェアは、アップグレードによって、新しいアクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジン間の通信が途絶えるのを避けるために、ISSU ロールバック タイマーを維持します。デフォルトでは、この時間は 45 分です。ロールバック タイマーの期間が切れる前に commitversion コマンドが適用されない場合、VSS はアップグレード前のバージョンに戻ります。

acceptversion コマンドは、ロール バック タイマーを停止します。これによって、延長された期間、現在のステート(アクティブ スーパーバイザ エンジン上でアップグレード後のバージョンが動作し、スタンバイ スーパーバイザ エンジン上でアップグレード前のイメージを実行している runversion)にシステムを維持し、アップグレード後のソフトウェア バージョンの動作に問題がない場合にのみ commitversion ステートに進むことができます。

ここでは、ロールバック タイマーを停止する方法について説明します。これは、任意で行う操作です。

次に、停止する前のタイマーを表示する例を示します。次の例では、「Automatic Rollback Time」情報に、自動ロールバックが行われるまでの時間が示されています。

4 つのコマンドのシーケンスを使用する ISSU:手順 4(commitversion)

commitversion の手順は、アップグレード後のイメージでスタンバイ スーパーバイザ エンジンをリロードします。

アクティブ スーパーバイザ エンジンで次の手順を実行します。

次に、現在のスタンバイ スーパーバイザ エンジン(スロット 1)をリセットして、新しい Cisco IOS XE ソフトウェア バージョンをリロードする例を示します。commitversion コマンドを入力したあと、スタンバイ スーパーバイザ エンジンが Standby Hot ステートで起動します。

前のステートと同様に、VSS が目的のステートに到達したことを確認するために、show redundancy コマンド、show redundancy states コマンド、show issu state [detailed] コマンド、および show switch virtual コマンドを使用できます。

commitversion ステートの最後で、ISSU プロセスが完了します。これ以降、Cisco IOS XE ソフトウェア バージョンのアップグレードまたはダウングレードを行うには、改めて、新しい ISSU プロセスの起動が必要になります。

changeversion を使用した ISSU アップグレードの自動化

このタスクでは、issu changeversion コマンドを使用して 1 ステップの ISSU アップグレードを実行する方法について説明します。

「ISSU を実行するための前提条件」を読み、適切な手順を実行したことを確認します。

アクティブ スーパーバイザ エンジンで次の手順を実行します。

次に、issu changeversion コマンドを使用して、ISSU アップグレード プロセスを開始する例を示します。アップグレード手順の前後におけるスーパーバイザの状態を示す show switch virtual コマンド、show issu state detail コマンド、show redundancy コマンド、および show redundancy states コマンドの出力が含まれます。

スイッチ 2 がダウン状態になり、アップグレード後のイメージでリブートし、SSO ホット スタンバイ ステートに到達します。

ステートフル スイッチオーバーが発生します。スイッチ 2 がアクティブ スイッチとして引き継ぎます。スイッチ 1 がダウンし、(まだ、アップグレード前のイメージで)リブートし、SSO ホット スタンバイ ステートに到達します。

スイッチ 1 は再びダウン状態になり、(今回はアップグレード後のイメージで)ブートし、SSO ホット スタンバイとして起動します

次に、「at」コマンド オプション付きの issu changeversion を使用して、指定した時刻に ISSU アップグレード手順が自動的に開始されるようにスケジュールする例を示します。この例では、ISSU アップグレードが 16:30(24 時間形式)に開始するように指定します。

ISSU プロセス中のソフトウェア アップグレードの中断

issu abortversion コマンドを入力して、どの段階においても手動で ISSU プロセスを中断できます(issu commitversion コマンドを入力する前)。issu abortversion コマンドは、自動 ISSU アップグレードがまだ進行中に、issu changeversion コマンドを入力した後で発行することもできます。また、ソフトウェアによる障害の検知によっても、ISSU プロセスは自動的に中断します。

(注) スタンバイ スーパーバイザ エンジンが Standby Hot ステートに移行する前に、issu abortversion コマンドを発行すると、トラフィックが中断する可能性があります。

issu loadversion コマンドを発行したあとにプロセスを手動で中断した場合、スタンバイ スーパーバイザ エンジンがリセットされ、元のソフトウェアがリロードされます。

issu runversion または issu acceptversion コマンドのいずれかを入力したあとにプロセスが中断された場合は、元のソフトウェア バージョンを引き続き実行している新しいスタンバイ スーパーバイザ エンジンで 2 回めのスイッチオーバーが実行されます。新しいソフトウェアを実行していたスーパーバイザ エンジンがリセットされ、元のソフトウェア バージョンがリロードされます。

(注) アクティブ スーパーバイザ エンジン上で abortversion コマンドを発行する前に、スタンバイ スーパーバイザ エンジンが完全にブートしていることを確認します。

ここでは、 issu commitversion コマンドを使用して ISSU プロセスを完了する前に、ISSU プロセスを中断する方法について説明します。

|

|

|

|

|---|---|---|

進行中の ISSU アップグレードまたはダウングレード プロセスをキャンセルし、スイッチをプロセスが開始する前の状態に戻します。 |

次に、現在のアクティブ スーパーバイザ エンジン用のスロットであるスロット番号 11 で ISSU プロセスを中止する例を示します。この例では、issu abortversion コマンドが入力された時点で ISSU アップグレード プロセスが Runversion ステートに入ります。

アップグレード問題を回避するためのロールバック タイマーの設定

Cisco IOS XE ソフトウェアは、アップグレードによって、新しいアクティブ スーパーバイザ エンジンとスタンバイ スーパーバイザ エンジン間の通信が途絶えるのを避けるために、ISSU ロールバック タイマーを維持します。

新しいソフトウェアがコミットされていない場合、または runversion モード中にスイッチへの接続が失われた場合に待つ必要がないように、ロールバック タイマーを 45 分(デフォルト)以内に設定することもできます。逆に、新しい Cisco IOS XE ソフトウェア イメージをコミットする前に、その動作確認に十分な時間が必要な場合は、ロールバック タイマーを 45 分より長く設定することもできます。

(注) 有効なタイマー値の範囲は、0 ~ 7200 秒(2 時間)です。0 秒の値を設定すると、ロールバック タイマーはディセーブルになります。

アクティブ スーパーバイザ エンジンの新しいイメージが正常に行われていることに満足し、現在の状態を保つ場合は、 issu acceptversion コマンドを実行することにより、承諾したことを示すことができます。これにより、ロールバック タイマーが停止します。

この段階で issu commitversion コマンドを実行することは、 issu acceptversion コマンドと issu commitversion コマンドの両方を入力することと同じです。現在の状態で一定期間実行しない予定で、新しいソフトウェア バージョンに満足している場合は、 issu commitversion コマンドを使用します。

(注) ロールバック タイマーは、ISSU の Init ステートでだけ設定できます。

ここでは、ロールバック タイマーを設定する方法について説明します。

|

|

|

|

|---|---|---|

次に、ロールバック タイマーを 3600 秒に設定する例を示します。

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)# issu set rollback-timer 3600

% Rollback timer value set to [ 3600 ] seconds

Switch# show issu rollback-timer

Rollback Process State = Not in progress

Configured Rollback Time = 60:00

次の例で示すように、ロールバック タイマーは loadversion または runversion ステートで設定できません。

ISSU 互換性マトリクス

ISSU 互換性マトリクスには、現在システム上で実行されている IOS XE ソフトウェア バージョンと他のバージョンとの互換性に関する情報が含まれます。互換性マトリクスは 2 種類の情報を扱います。

保存された情報

保存された互換性マトリクスには、このリリースと互換性がある Catalyst 4500 プラットフォームの他の IOS XE ソフトウェア リリースのリストが含まれます。この情報は事前に計算され、IOS XE イメージ内に保存されます。

ISSU アップグレードを実行しようとすると、ソフトウェアがより高い(つまり、新しい)IOS XE バージョンを実行しているスーパーバイザ エンジンに保存された互換性マトリクスを検索します。このマトリクスで、ソフトウェアはもう一方のスーパーバイザ エンジンで実行している IOS XE バージョン番号(つまり、より低い、古いバージョン番号)を確認しようとします。この情報がない場合、ISSU アップグレードを続行できません。

現在、Catalyst 4500 プラットフォームのすべての IOS XE リリースが Dynamic Image Version 機能(DIVC)をサポートします。これは、次の例で示すように、指定されたバージョンの ISSU 互換性がダイナミックに計算されることを意味します。

上記の保存された互換性マトリクスは IOS XE バージョン 03.03.01.SG 用です。

「Comp(3)」エントリは、IOS XE バージョン 03.03.01.SG はこのバージョンと互換性があり、最終結果の成功が保証されていることを示します。

IOS XE バージョン 03.02.04.SG の「Dynamic(0)」エントリは、IOS XE バージョン 03.02.04.SG との間における ISSU アップグレードが許可されていることを意味します。ただし、最終的に正常に ISSU ネゴシエーションを完了できるかどうかは、2 つのバージョンを構成する個々のソフトウェアの機能によって異なります。

IOS XE バージョン 03.01.01.SG はリストにありません。これは、そのバージョンからこの IOS XE バージョン(03.03.01.SG)への ISSU アップグレードができないことを意味します。

ネゴシエートされた情報

保存された互換性マトリクス情報は ISSU アップグレードを実行する前に使用されますが、ネゴシエートされた互換性マトリクス情報は ISSU アップグレードの実行中、または実行後の ISSU ステートに関係します。これには、2 つのスーパーバイザ エンジン上の IOS XE イメージを構成するさまざまなソフトウェア コンポーネントがステートをネゴシエートできるかどうかに関する情報が含まれます。そのため、このデータは、失敗した ISSU アップグレード処理をトラブルシューティングするのに役立ちます。

ISSU 互換性マトリクスに関する情報を表示するには、次の作業を行います。

|

|

|

|

|---|---|---|

プレーン テキストまたは XML 形式で、ネゴシエートされた ISSU 互換性マトリクスを表示します。 • • |

||

次に、ネゴシエートされた互換性マトリクスに関する情報を表示する例を示します。

次に、ネゴシエートされた非 IOSd クライアントに関する情報を表示する例を示します。

Cisco IOS XE 3.1.0SG のシスコのハイ アベイラビリティ機能

ここでは、Cisco IOS XE 3.1.0SG でサポートされているハイ アベイラビリティ ソフトウェア機能について説明します。機能マニュアルへのリンクが掲載されています。

機能ガイドには、複数の機能に関する情報が含まれている場合があります。機能ガイドで特定の機能に関する情報を検索する場合は、巻末の機能情報表を参照してください。

機能ガイドには、さまざまなソフトウェア リリースとプラットフォームでサポートされている機能が掲載されています。ご使用のシスコ ソフトウェア リリースまたはプラットフォームで、機能ガイドに記載されたすべての機能がサポートされているとは限りません。そのガイドでどの機能がソフトウェア リリースでサポートされるかについては、機能ガイドの最後にある機能情報の表を参照してください。プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には http://www.cisco.com/go/cfn からアクセスしてください。Cisco.com のアカウントは必要ありません。

ISSU(IOS In-Service Software Upgrade)

http://www.cisco.com/en/US/products/ps7149/products_ios_protocol_group_home.html

拡張高システム可用性

http://www.cisco.com/en/US/docs/ios-xml/ios/ha/configuration/xe-3s/asr1000/ha-config-stateful-switchover.html

フィードバック

フィードバック