Cisco Wireless LAN Controller コンフィギュレー ション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月14日

章のタイトル: ポートとインターフェイスの設定

ポートとインターフェイスの設定

この章では、コントローラの物理ポートとインターフェイス、およびそれらの設定手順について説明します。この章の内容は、次のとおりです。

•![]() 「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

•![]() 「ポートの設定」

「ポートの設定」

•![]() 「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

ポートとインターフェイスの概要

コントローラと無線ネットワーク ポートの接続方法を理解するカギとなるのは、ポート、インターフェイス、および WLAN の 3 つの概念です。

ポート

ポートは、コントローラ プラットフォーム上に存在し、接続に使用される物理的実体です。コントローラには、ディストリビューション システム ポートと、サービス ポートの 2 種類があります。各コントローラに用意されているポートは次の図のとおりです。

(注) Cisco サービス統合型ルータのコントローラ、および Cisco WiSM のコントローラには外部物理ポートはありません。これらをネットワークに接続する場合、ルータまたはスイッチのポートを使用します。

図 3-1 Cisco 2100 シリーズ Wireless LAN Controller のポート

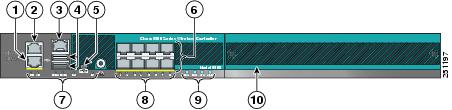

図 3-2 Cisco 4400 シリーズ Wireless LAN Controller のポート

(注) 図 3-2 は Cisco 4404 コントローラです。Cisco 4402 コントローラもこれに類似していますが、ディストリビューション システム ポートの数は 2 つです。図 3-2 でラベルの付いていないユーティリティ ポートは、現在動作しません。

図 3-3 Cisco 5500 シリーズ Wireless LAN Controller のポート

|

|

|

||

|

|

|

||

|

|

コンソール ポート(RJ-45)1 |

|

|

|

|

|

||

|

|

|

| 1.1 つのコンソール ポートのみを使用できます(RJ-45 またはミニ USB)。1 つのコンソール ポートに接続すると、もう一方のポートは無効になります。 |

図 3-4 Catalyst 3750G 統合型無線 LAN コントローラ スイッチのポート

表 3-1 に、各コントローラのポート数の一覧を示します。

|

|

|

|

|

12 |

|||

| 2.ギガビット イーサネット バージョンのコントローラ ネットワーク モジュールのボー レートは最高 9600 bps ですが、ファスト イーサネット バージョンでは 57600 bps までサポートされます。 |

(注) には、統合型コントローラの論理接続図および関連するソフトウェア コマンドが記載されています。

ディストリビューション システム ポート

ディストリビューション システム ポートは近接スイッチとコントローラを接続し、これら 2 つのデバイス間のデータ パスとして動作します。

•![]() Cisco 2100 シリーズ コントローラには、8 個の 10/100 銅線イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートを通じて最大 6、12、または 25 個のアクセス ポイントをサポートします。ポート 7 と 8 の 2 つは Power-over-Ethernet(PoE)に対応しており、これらのポートに接続されたアクセス ポイントに直接電力を供給するために使用できます。

Cisco 2100 シリーズ コントローラには、8 個の 10/100 銅線イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートを通じて最大 6、12、または 25 個のアクセス ポイントをサポートします。ポート 7 と 8 の 2 つは Power-over-Ethernet(PoE)に対応しており、これらのポートに接続されたアクセス ポイントに直接電力を供給するために使用できます。

(注) 2100 シリーズ コントローラへのすべてのクライアント接続は、接続速度が速い場合であっても、スイッチとコントローラの間の 10/100 イーサネット アップリンク ポート接続に制限されます。ただし、ローカル Hybrid-REAP モードで稼動するアクセス ポイントの場合、トラフィックはアクセス ポイント レベルでスイッチングされて、コントローラに転送されないため、この限りではありません。

•![]() Cisco 4402 コントローラには、2 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートでそれぞれ最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。4402-25 モデルおよび 4402-50 モデルでは、合計 25 個または 50 個のアクセス ポイントをコントローラに接続できます。

Cisco 4402 コントローラには、2 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートでそれぞれ最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。4402-25 モデルおよび 4402-50 モデルでは、合計 25 個または 50 個のアクセス ポイントをコントローラに接続できます。

•![]() Cisco 4404 コントローラには、4 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートでそれぞれ最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。4404-25 モデル、4404-50 モデル、および 4404-100 モデルでは、合計 25 個、50 個、または 100 個のアクセス ポイントをコントローラに接続できます。

Cisco 4404 コントローラには、4 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートでそれぞれ最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。4404-25 モデル、4404-50 モデル、および 4404-100 モデルでは、合計 25 個、50 個、または 100 個のアクセス ポイントをコントローラに接続できます。

(注) 4402 および 4404 コントローラのギガビット イーサネット ポートには、次の SX/LC/T 小型フォームファクタ プラグイン(SFP)モジュールを搭載できます。

- 1000BASE-SX SFP モジュール。LC 物理コネクタを使用した 850nM(SX)光ファイバ リンクで 1000 Mbps の有線接続をネットワークに提供します。

- 1000BASE-LX SFP モジュール。LC 物理コネクタを使用した 1300nM(LX/LH)光ファイバ リンクで 1000 Mbps の有線接続をネットワークに提供します。

- 1000BASE-T SFP モジュール。RJ-45 物理コネクタを使用した銅線リンクで 1000 Mbps の有線接続をネットワークに提供します。

•![]() Cisco 5508 コントローラには、8 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートを通じて複数のアクセス ポイントを管理できます。5508-12 モデル、5508-25 モデル、5508-50 モデル、5508-100 モデル、および 5508-250 モデルでは、合計 12 個、25 個、50 個、100 個、または 250 個のアクセス ポイントをコントローラに接続できます。Cisco 5508 コントローラでは、1 つのポートに対するアクセス ポイント数の制限はありません。ただし、リンク集約(LAG)を使用するか、ギガビット イーサネット ポートで動的 AP マネージャ インターフェイスを設定して、ロード バランシングを自動的に行うことをお勧めします。100 個以上のアクセス ポイントを 5500 シリーズ コントローラに接続する場合、複数のギガビット イーサネット インターフェイスをアップストリーム スイッチに接続するようにしてください。

Cisco 5508 コントローラには、8 個のギガビット イーサネット ディストリビューション システム ポートが搭載されていて、これらのポートを通じて複数のアクセス ポイントを管理できます。5508-12 モデル、5508-25 モデル、5508-50 モデル、5508-100 モデル、および 5508-250 モデルでは、合計 12 個、25 個、50 個、100 個、または 250 個のアクセス ポイントをコントローラに接続できます。Cisco 5508 コントローラでは、1 つのポートに対するアクセス ポイント数の制限はありません。ただし、リンク集約(LAG)を使用するか、ギガビット イーサネット ポートで動的 AP マネージャ インターフェイスを設定して、ロード バランシングを自動的に行うことをお勧めします。100 個以上のアクセス ポイントを 5500 シリーズ コントローラに接続する場合、複数のギガビット イーサネット インターフェイスをアップストリーム スイッチに接続するようにしてください。

(注) 5508 コントローラのギガビット イーサネット ポートには、次の SX/LC/T 小型フォームファクタ プラグイン(SFP)モジュールを搭載できます。

- 1000BASE-SX SFP モジュール。LC 物理コネクタを使用した 850nM(SX)光ファイバ リンクで 1000 Mbps の有線接続をネットワークに提供します。

- 1000BASE-LX SFP モジュール。LC 物理コネクタを使用した 1300nM(LX/LH)光ファイバ リンクで 1000 Mbps の有線接続をネットワークに提供します。

- 1000BASE-T SFP モジュール。RJ-45 物理コネクタを使用した銅線リンクで 1000 Mbps の有線接続をネットワークに提供します。

•![]() Cisco Catalyst 6500 シリーズ スイッチ Wireless Services Module(WiSM; ワイヤレス サービス モジュール)および Cisco 7600 シリーズ ルータ Wireless Services Module(WiSM)には、スイッチまたはルータと統合コントローラを接続する内部ギガビット イーサネット ディストリビューション システム ポートが 8 つあります(ポート 1 ~ 8)。これらの内部ポートは、スイッチまたはルータのバックプレーン上にあり、フロント パネルからは見えません。これらのポートを通じて、最大 300 個のアクセス ポイントをサポートできます。

Cisco Catalyst 6500 シリーズ スイッチ Wireless Services Module(WiSM; ワイヤレス サービス モジュール)および Cisco 7600 シリーズ ルータ Wireless Services Module(WiSM)には、スイッチまたはルータと統合コントローラを接続する内部ギガビット イーサネット ディストリビューション システム ポートが 8 つあります(ポート 1 ~ 8)。これらの内部ポートは、スイッチまたはルータのバックプレーン上にあり、フロント パネルからは見えません。これらのポートを通じて、最大 300 個のアクセス ポイントをサポートできます。

•![]() Cisco 28/37/38xx シリーズ サービス統合型ルータに搭載されたコントローラ ネットワーク モジュールがサポートするアクセス ポイント数は、ネットワーク モジュールのバージョンに応じて最大 6 個、8 個、12 個、または 25 個(最大クライアント数はそれぞれ 256、256、350、または 350)となります。ネットワーク モジュールは、ルータと統合コントローラを接続するファスト イーサネット ディストリビューション システム ポート(NM-AIR-WLC6-K9 6 アクセス ポイント バージョンの場合)またはギガビット イーサネット ディストリビューション システム ポート(8、12、および 25 アクセス ポイント バージョンの場合および NME-AIR-WLC6-K9 6 アクセス ポイント バージョンの場合)を通じてこれらのアクセス ポイントをサポートします。このポートは、ルータのバックプレーン上にあり、フロント パネルからは見えません。ファスト イーサネット ポートの動作速度は最大 100 Mbps、ギガビット イーサネット ポートの動作速度は最大 1 Gbps です。

Cisco 28/37/38xx シリーズ サービス統合型ルータに搭載されたコントローラ ネットワーク モジュールがサポートするアクセス ポイント数は、ネットワーク モジュールのバージョンに応じて最大 6 個、8 個、12 個、または 25 個(最大クライアント数はそれぞれ 256、256、350、または 350)となります。ネットワーク モジュールは、ルータと統合コントローラを接続するファスト イーサネット ディストリビューション システム ポート(NM-AIR-WLC6-K9 6 アクセス ポイント バージョンの場合)またはギガビット イーサネット ディストリビューション システム ポート(8、12、および 25 アクセス ポイント バージョンの場合および NME-AIR-WLC6-K9 6 アクセス ポイント バージョンの場合)を通じてこれらのアクセス ポイントをサポートします。このポートは、ルータのバックプレーン上にあり、フロント パネルからは見えません。ファスト イーサネット ポートの動作速度は最大 100 Mbps、ギガビット イーサネット ポートの動作速度は最大 1 Gbps です。

•![]() Catalyst 3750G 統合型無線 LAN コントローラ スイッチには、スイッチと統合コントローラを接続する内部ギガビット イーサネット ディストリビューション システム ポートが 2 つあります(ポート 27 と 28)。これらの内部ポートは、スイッチのバックプレーン上にあり、フロント パネルからは見えません。各ポートでは、最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。-S25 モデル、および -S50 モデルでは、合計 25 または 50 個のアクセス ポイントをコントローラに接続できます。

Catalyst 3750G 統合型無線 LAN コントローラ スイッチには、スイッチと統合コントローラを接続する内部ギガビット イーサネット ディストリビューション システム ポートが 2 つあります(ポート 27 と 28)。これらの内部ポートは、スイッチのバックプレーン上にあり、フロント パネルからは見えません。各ポートでは、最大 48 個のアクセス ポイントを管理できます。ただし、帯域幅の制約により、アクセス ポイントの数は、1 ポートあたり最大 25 個にしておくことをお勧めします。-S25 モデル、および -S50 モデルでは、合計 25 または 50 個のアクセス ポイントをコントローラに接続できます。

(注) 49 個以上のアクセス ポイントをサポートするように Cisco 4400 シリーズ コントローラを設定するには、「リンク集約と複数の AP マネージャ インターフェイス間の選択」を参照してください。

デフォルトでは、各ディストリビューション システム ポートは 802.1Q VLAN トランク ポートです。ポートの VLAN トランク特性は設定できません。

(注) 一部のコントローラは、コントローラのすべてのディストリビューション システム ポートを 1 つの 802.3ad ポート チャネルにまとめるリンク集約(LAG)をサポートしています。Cisco 4400 シリーズ コントローラは、ソフトウェア リリース 3.2 以降で LAG をサポートし、Cisco 5500 シリーズ コントローラは、ソフトウェア リリース 6.0 以降で LAG をサポートします。LAG は、Cisco WiSM および Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラ上で自動的に有効になります。詳細は、「リンク集約の有効化」を参照してください。

サービス ポート

Cisco 4400 および 5500 シリーズ コントローラは、10/100 銅線イーサネット サービス ポートも装備しています。このサービス ポートは、サービス ポート インターフェイスにより制御され、コントローラの帯域外管理と、ネットワーク障害時のシステム復旧とメンテナンスのために割り当てられています。また、これは、コントローラがブート モードのときにアクティブな唯一のポートです。このサービス ポートは 802.1Q タグに対応していないので、近接スイッチ上のアクセス ポートに接続する必要があります。サービス ポートの使用は任意です。

(注) Cisco WiSM のコントローラでは、コントローラと Supervisor 720 の間の内部プロトコル通信にサービス ポートが使用されます。

(注) Cisco 2100 シリーズ コントローラ、および Cisco サービス統合型ルータのコントローラには、サービス ポートはありません。

(注) サービス ポートには自動認識機能が備わっていません。サービス ポートと通信するには、適切なストレートまたはクロス イーサネット ケーブルを使用する必要があります。

インターフェイス

インターフェイスはコントローラ上の論理的実体です。インターフェイスには、IP アドレス、デフォルト ゲートウェイ(IP サブネット用)、プライマリ物理ポート、セカンダリ物理ポート、VLAN 識別子、DHCP サーバなど、複数のパラメータが関連付けられています。

次の 5 種類のインターフェイスをコントローラで使用できます。これらのうち 4 種類は固定で、セットアップ時に設定されます。

•![]() 管理インターフェイス(固定でセットアップ時に設定。必須)

管理インターフェイス(固定でセットアップ時に設定。必須)

•![]() AP マネージャ インターフェイス(固定でセットアップ時に設定。必須)

AP マネージャ インターフェイス(固定でセットアップ時に設定。必須)

(注) 5500 シリーズ コントローラでは AP マネージャ インターフェイスを設定する必要はありません。

•![]() 仮想インターフェイス(固定でセットアップ時に設定。必須)

仮想インターフェイス(固定でセットアップ時に設定。必須)

•![]() サービス ポート インターフェイス(固定でセットアップ時に設定。任意)

サービス ポート インターフェイス(固定でセットアップ時に設定。任意)

各インターフェイスは少なくとも 1 つのプライマリ ポートにマッピングされます。一部のインターフェイス(管理および動的)は、オプションのセカンダリ(または、バックアップ)ポートにマッピングできます。あるインターフェイスのプライマリ ポートに障害が発生すると、このインターフェイスは自動的にバックアップ ポートに移動します。また、複数のインターフェイスを 1 つのコントローラ ポートにマッピングできます。

(注) 非リンク集約(LAG)構成の 5500 シリーズ コントローラの場合、管理インターフェイスはすべての動的 AP マネージャ インターフェイスとは別の VLAN に属している必要があります。そうでない場合、管理インターフェイスは AP マネージャがマッピングされたポートにフェールオーバーできません。

(注) Cisco 5500 シリーズ コントローラは、インターフェイスで断片化された ping をサポートしません。同様に、Cisco 4400 シリーズ コントローラ、Cisco WiSM、および Catalyst 3750G 統合型無線 LAN コントローラ スイッチは、AP マネージャ インターフェイスで断片化された ping をサポートしません。

(注) 各インターフェイスに対してプライマリ ポートとセカンダリ ポートを個別に設定するのではなく、複数のインターフェイスが 1 つのポート チャネルに動的にマップされるようにコントローラを設定する方法については、「リンク集約の有効化」を参照してください。

管理インターフェイス

管理インターフェイスは、コントローラのインバンド管理や、AAA サーバなどのエンタープライズ サービスへの接続に使用されるデフォルト インターフェイスです。また、コントローラとアクセス ポイント間の通信にも使用されます。管理インターフェイスには、唯一常時「ping 可能」な、コントローラのインバンド インターフェイス IP アドレスが設定されています。コントローラの GUI にアクセスするには、Internet Explorer または Mozilla Firefox のアドレス フィールドに、コントローラの管理インターフェイスの IP アドレスを入力します。

CAPWAP の場合、ポートの数に関係なく、このコントローラには、コントローラ間の全通信を制御する管理インターフェイスが 1 つと、コントローラとアクセス ポイント間の全通信を制御する AP マネージャ インターフェイスが 1 つ必要です。

(注) サービス ポートが使用中の場合は、サービス ポート インターフェイスとは異なるスーパーネット上に管理インターフェイスが存在する必要があります。

AP マネージャ インターフェイス

1 つのコントローラに 1 つ以上の AP マネージャ インターフェイスがあります。このインターフェイスは、Lightweight アクセス ポイントがコントローラに接続した後でコントローラとアクセス ポイントの間で行われるすべてのレイヤ 3 通信に使用されます。AP マネージャの IP アドレスは、コントローラからアクセス ポイントへの CAPWAP パケットのトンネル発信元、およびアクセス ポイントからコントローラへの CAPWAP パケットの宛先として使用されます。

(注) 5500 シリーズ コントローラでは AP マネージャ インターフェイスを設定する必要はありません。管理インターフェイスはデフォルトでは AP マネージャ インターフェイスのように動作するので、アクセス ポイントはこのインターフェイスで接続できます。

AP マネージャ インターフェイスは、どのディストリビューション システム ポートを介して通信するときも、できる限り多くの Lightweight アクセス ポイントのアソシエーションおよび通信を行うために、レイヤ 3 ネットワーク全体のアクセス ポイントの CAPWAP または LWAPP 加入メッセージを受信します。

4404 および WiSM コントローラの場合は、すべてのディストリビューション システム ポート(1、2、3、および 4)に対して AP マネージャ インターフェイスを設定します。4402 コントローラの場合は、ディストリビューション システム ポート 1 および 2 に対して AP マネージャ インターフェイスを設定します。どちらの場合も、静的(または固定)AP マネージャ インターフェイスは必ずディストリビューション システム ポート 1 に割り当て、固有の IP アドレスを設定します。管理インターフェイスと同じ VLAN または IP サブネットに AP マネージャ インターフェイスを設定すると、アクセス ポイントのアソシエートにおいて最良の結果が得られますが、このような設定は必須ではありません。

(注) 使用可能なディストリビューション システム ポートが 1 つだけの場合は、ディストリビューション システム ポート 1 を使用してください。

リンク集約(LAG)が有効化されているときは、AP マネージャ インターフェイスは 1 つだけ設定することができます。ただし、LAG が無効の場合は、1 つ以上の AP マネージャ インターフェイスを作成できます。通常は 1 つの物理ポートにつき 1 つです。

(注) 2100 シリーズ コントローラは、LAG をサポートしません。

(注) AP マネージャ インターフェイスに対するポート冗長化はサポートされません。AP マネージャ インターフェイスをバックアップ ポートにマッピングすることはできません。

(注) 複数の AP マネージャ インターフェイスの作成と使用については、「複数の AP マネージャ インターフェイスの設定」を参照してください。

仮想インターフェイス

仮想インターフェイスは、モビリティ管理、Dynamic Host Configuration Protocol(DHCP)リレー、およびゲスト Web 認証や VPN 終端などのレイヤ 3 の組み込みセキュリティをサポートするために使用されます。また、レイヤ 3 Web 認可が有効な場合に証明書のソースを確認するために、レイヤ 3 Security Manager と Mobility Manager で使用される Domain Name System(DNS; ドメイン ネーム システム)ゲートウェイのホスト名も管理します。

具体的には、仮想インターフェイスは主に次の 2 つの役割を果たします。

•![]() 無線クライアントの IP アドレスを DHCP サーバから取得する、無線クライアントの代理 DHCP サーバの役割。

無線クライアントの IP アドレスを DHCP サーバから取得する、無線クライアントの代理 DHCP サーバの役割。

•![]() Web 認証ログイン ページのリダイレクト アドレスの役割。

Web 認証ログイン ページのリダイレクト アドレスの役割。

仮想インターフェイスの IP アドレスは、コントローラと無線クライアントの間の通信でのみ使用されます。ディストリビューション システム ポートから出て、スイッチド ネットワークに入るパケットの発信元アドレスや、宛先アドレスとなることは決してありません。システムを正常に動作させるには、仮想インターフェイスの IP アドレスを設定する必要がありますが(0.0.0.0 は設定できません)、ネットワーク上の他のデバイスは、この仮想インターフェイスと同じアドレスを使用できません。したがって、仮想インターフェイスは、1.1.1.1 など、割り当てられず、使用もされないゲートウェイ IP アドレスを使って設定する必要があります。仮想インターフェイスの IP アドレスは ping できませんし、ネットワーク上のいかなるルーティング テーブルにも存在してはいけません。また、仮想インターフェイスをバックアップ ポートにマッピングすることもできません。

(注) 同一のモビリティ グループに属するコントローラはすべて、同じ仮想インターフェイス IP アドレスを使用して設定する必要があります。設定しなかった場合、コントローラ間ローミングが動作しているように見えても、ハンドオフが完了せず、クライアントの接続はしばらくの間切断されます。

サービス ポート インターフェイス

サービス ポート インターフェイスはサービス ポートを介した通信を制御し、サービス ポートに対して静的にマッピングされます。このインターフェイスは、管理インターフェイス、AP マネージャ インターフェイス、およびその他の動的インターフェイスとは異なるスーパーネット上の IP アドレスを必要とします。また、バックアップ ポートにマッピングすることはできません。この設定により、コントローラを直接管理したり、10.1.2.x などの専用オペレーティング システム ネットワーク経由で管理したりできるようになり、ネットワーク ダウンタイム時のサービスのアクセスが保証されます。

サービス ポートは DHCP を使用して IP アドレスを取得したり、固定 IP アドレスを割り当てたりすることはできますが、サービス ポート インターフェイスにデフォルト ゲートウェイを割り当てることはできません。サービス ポートへのリモート ネットワーク アクセスに使用される静的なルートはコントローラを通じて定義できます。

(注) サービス ポート インターフェイスを持つのは Cisco 4400 および 5500 シリーズ コントローラのみです。

(注) Cisco WiSM コントローラの両方のサービス ポート インターフェイス上に IP アドレスを設定する必要があります。設定しないと、近接スイッチは各コントローラのステータスをチェックできません。

動的インターフェイス

動的インターフェイスは VLAN インターフェイスとも呼ばれ、ユーザによって作成され、無線 LAN クライアントの VLAN に相当する設計になっています。1 つのコントローラで最大 512 個の動的インターフェイス(VLAN)をサポートできます。動的インターフェイスはそれぞれ、個別に設定され、コントローラの任意またはすべてのディストリビューション システム ポートに独立した通信ストリームを設定できます。動的インターフェイスはそれぞれ、コントローラとその他のネットワーク デバイスの間の VLAN などの通信を制御し、このインターフェイスにマッピングされている WLAN に関連付けられた無線クライアントの DHCP リレーの役割を果たします。動的インターフェイスは、ディストリビューション システム ポート、WLAN、レイヤ 2 管理インターフェイス、およびレイヤ 3 AP マネージャ インターフェイスに割り当てることができます。また、動的インターフェイスをバックアップ ポートにマッピングすることもできます。

1 つ、または複数の動的インターフェイスをディストリビューション システム ポートに設定できます。また、1 つも設定しなくても問題ありません。ただし、動的インターフェイスはすべて、そのポートに設定された他のインターフェイスとは異なる VLAN または IP サブネットに設定する必要があります。ポートにタグが付いていない場合は、動的インターフェイスはすべて、そのポートに設定されている他のインターフェイスとは異なる IP サブネットに設定する必要があります。

(注) セカンダリ サブネットによる動的インターフェイスの設定はサポートされていません。

(注) 動的インターフェイスでは、タグ付きの VLAN を使用することをお勧めします。

動的 AP 管理

動的インターフェイスはデフォルトでは WLAN インターフェイスとして作成されます。ただし、動的インターフェイスは、AP マネージャ インターフェイスとして設定できます。物理ポートごとに許可される AP マネージャ インターフェイスは 1 つです。動的 AP 管理オプションを有効にした動的インターフェイスは、コントローラからアクセス ポイントへのパケットのトンネル発信元、およびアクセス ポイントからコントローラへの CAPWAP パケットの宛先として使用されます。AP 管理の動的インターフェイスには固有の IP アドレスが必要で、通常は管理インターフェイスとして同じサブネットに設定されます。

(注) リンク集約(LAG)が有効化されているときは、AP マネージャ インターフェイスは 1 つだけ設定することができます。

コントローラ ポートごとに別々の動的 AP マネージャ インターフェイスを設定することをお勧めします。複数の動的 AP マネージャ インターフェイスの設定手順については、「複数の AP マネージャ インターフェイスの設定」を参照してください。

WLAN

WLAN は、Service Set Identifier(SSID; サービス セット ID)をインターフェイスにアソシエートします。これは、セキュリティ、Quality of Service(QoS)、無線ポリシーなどその他の無線ネットワーク パラメータを使って設定されます。コントローラ 1 つあたり、最大 512 個のアクセス ポイント WLAN を設定できます。

(注) WLAN を設定する手順については、 を参照してください。

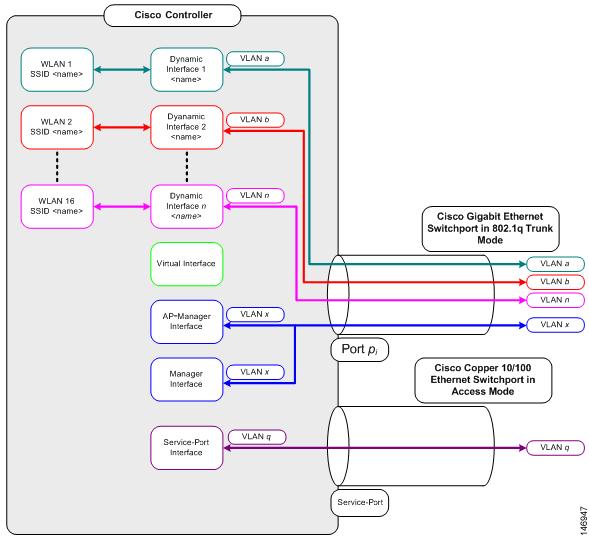

図 3-5 は、ポート、インターフェイス、および WLAN の関係を表しています。

図 3-5 に示すとおり、個々のコントローラ ポート接続は 802.1Q トランクなので、近接スイッチ上ではそのように設定する必要があります。Cisco スイッチでは、802.1Q トランクのネイティブ VLAN にはタグは付いていません。したがって、隣接する Cisco スイッチでネイティブ VLAN を使用するためにインターフェイスを設定するには、タグなしになるように、コントローラのインターフェイスを設定する必要があります。

(注) VLAN 識別子の値が 0 の場合([Controller] > [Interfaces] ページ)、インターフェイスにタグが付けられていないことを表します。

Cisco スイッチにおいて、デフォルト(タグなし)のネイティブ VLAN は VLAN 1 です。コントローラ インターフェイスがタグ付きとして設定されている(つまり、VLAN 識別子に 0 以外の値が設定されている)場合、ネイティブのタグなし VLAN ではなく、近接スイッチの 802.1Q トランク設定で VLAN を許可する必要があります。

コントローラでは、タグ付き VLAN を使用することをお勧めします。また、近接スイッチからコントローラ ポートへの 802.1Q トランク接続では、関連する VLAN のみを許可するようにしてください。その他の VLAN はすべて、スイッチ ポート トランク設定で無効にするか、プルーニングする必要があります。コントローラのパフォーマンスを最適化するには、この慣例はきわめて重要です。

(注) コントローラが VLAN トラフィックを正常にルーティングできるよう、WLAN と管理インターフェイスにはそれぞれ別の VLAN セットを割り当てることをお勧めします。

次のページに記載された手順に従って、コントローラのインターフェイスやポートを設定してください。

•![]() 「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

•![]() 「ポートの設定」

「ポートの設定」

•![]() 「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

「管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定」

管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定

通常、管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイス パラメータを定義するには、スタートアップ ウィザードを使用します。ただし、コントローラが実行されていれば、GUI または CLI のどちらかを介して、インターフェイス パラメータを表示し、設定できます。

(注) WLAN を DHCP サーバに割り当てるときは、両方が同じサブネット上に存在するようにしてください。同じサブネット上にない場合は、ルータを使用して WLAN と DHCP サーバの間のトラフィックをルーティングする必要があります。

GUI を使用した管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定

GUI を使用して、管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイス パラメータを表示し、設定する手順は、次のとおりです。

ステップ 1![]() [Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます(図 3-6 を参照)。

[Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます(図 3-6 を参照)。

このページには、現在のコントローラ インターフェイスの設定が表示されます。

ステップ 2![]() 特定のインターフェイスの設定を変更するには、そのインターフェイスの名前をクリックします。そのインターフェイスの [Interfaces > Edit] ページが表示されます。

特定のインターフェイスの設定を変更するには、そのインターフェイスの名前をクリックします。そのインターフェイスの [Interfaces > Edit] ページが表示されます。

ステップ 3![]() 各インターフェイス タイプについて、次のパラメータを設定します。

各インターフェイス タイプについて、次のパラメータを設定します。

(注) 管理インターフェイスでは、工場出荷時にコントローラに設定されたディストリビューション システム MAC アドレスが使用されます。

(注) [Quarantine] チェックボックは、この VLAN を正常に動作していない VLAN として設定する場合、またはネットワーク アクセス コントロール(NAC)帯域外統合を設定する場合にオンにします。そうすることにより、この VLAN に割り当てられた任意のクライアントのデータ トラフィックがコントローラを経由するようになります。NAC 帯域外統合の詳細については、 を参照してください。

•![]() NAT アドレス(動的 AP 管理用に設定された 5500 シリーズ コントローラの場合のみ)

NAT アドレス(動的 AP 管理用に設定された 5500 シリーズ コントローラの場合のみ)

(注) 1 対 1 の Network Address Translation(NAT; ネットワーク アドレス変換)を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、Enable NAT Address チェックボックスをオンにして、外部 NAT IP アドレスを入力します。NAT を使用すると、ルータなどのデバイスがインターネット(パブリック)とローカル ネットワーク(プライベート)間のエージェントとして動作します。この場合、コントローラのイントラネット IP アドレスは対応する外部アドレスにマッピングされます。コントローラがディスカバリ応答で適切な IP アドレスを送信できるように、外部 NAT IP アドレスを使用してコントローラの動的 AP マネージャ インターフェイスを設定する必要があります。

(注) NAT パラメータの使用は、1 対 1 のマッピングの NAT を使用する場合にだけサポートされています。これにより、各プライベート クライアントはグローバル アドレスに直接かつ固定的にマッピングされます。単一の IP アドレスでクライアントのグループを表すことができるソース ポート マッピングが使用される、1 対多の NAT はサポートされていません。

(注) タグなし VLAN については 0、タグ付き VLAN についてはゼロ以外の値を指定します。管理インターフェイスでは、タグ付きの VLAN を使用することをお勧めします。

•![]() 固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

•![]() 動的 AP 管理(5500 シリーズ コントローラの場合のみ)

動的 AP 管理(5500 シリーズ コントローラの場合のみ)

(注) 5500 シリーズ コントローラの管理インターフェイスは、デフォルトでは AP マネージャ インターフェイスのように動作します。必要に応じて、AP マネージャ インターフェイスとしての管理インターフェイスを無効にして、AP マネージャとして別の動的インターフェイスを作成することができます。

•![]() 物理ポートの割り当て(5500 シリーズを除くすべてのコントローラ)

物理ポートの割り当て(5500 シリーズを除くすべてのコントローラ)

•![]() プライマリ DHCP サーバとセカンダリ DHCP サーバ

プライマリ DHCP サーバとセカンダリ DHCP サーバ

•![]() 必要に応じて、アクセス コントロール リスト(ACL)の設定

必要に応じて、アクセス コントロール リスト(ACL)の設定

(注) ACL を作成するには、 にある手順に従ってください。

(注) 5500 シリーズ コントローラでは AP マネージャ インターフェイスを設定する必要はありません。管理インターフェイスは、デフォルトでは AP マネージャ インターフェイスのように動作します。

(注) タグなし VLAN については 0、タグ付き VLAN についてはゼロ以外の値を指定します。AP マネージャ インターフェイスでは、タグ付きの VLAN を使用することをお勧めします。

•![]() 固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

(注) AP マネージャ インターフェイスの IP アドレスは、管理インターフェイスの IP アドレスと異なるものにする必要があります。サブネットは、管理インターフェイスと同じでも同じでなくてもかまいません。ただし、アクセス ポイントのアソシエートにおいて最良の結果を得るには、両方のインターフェイスを同じサブネット上に置くことをお勧めします。

•![]() プライマリ DHCP サーバとセカンダリ DHCP サーバ

プライマリ DHCP サーバとセカンダリ DHCP サーバ

•![]() 必要に応じて、アクセス コントロール リスト(ACL)の名前

必要に応じて、アクセス コントロール リスト(ACL)の名前

(注) ACL を作成するには、 にある手順に従ってください。

•![]() 1.1.1.1 のような、架空、未割り当て、または未使用のゲートウェイ IP アドレス

1.1.1.1 のような、架空、未割り当て、または未使用のゲートウェイ IP アドレス

(注) 確実に接続と Web 認証が行われるためには、DNS サーバは常に仮想インターフェイスをポイントしている必要があります。仮想インターフェイスの DNS ホスト名が設定されている場合は、クライアントが使用する DNS サーバ上で同じ DNS ホスト名が設定されている必要があります。

(注) サービス ポート インターフェイスでは、工場出荷時にコントローラに設定されたサービス ポートの MAC アドレスが使用されます。

•![]() DHCP プロトコル(無効)および IP アドレスと IP ネットマスク

DHCP プロトコル(無効)および IP アドレスと IP ネットマスク

ステップ 4![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 5![]() 管理インターフェイスまたは仮想インターフェイスに何らかの変更を行ったときに変更を有効にするには、コントローラをリブートします。

管理インターフェイスまたは仮想インターフェイスに何らかの変更を行ったときに変更を有効にするには、コントローラをリブートします。

CLI を使用した管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイスの設定

この項では、CLI を使用して、管理、AP マネージャ、仮想、およびサービス ポートの各インターフェイス パラメータを表示し、設定する手順について説明します。

CLI を使用した管理インターフェイスの設定

CLI を使用して、管理インターフェイス パラメータを表示し、設定する手順は、次のとおりです。

ステップ 1![]() show interface detailed management と入力し、現在の管理インターフェイスの設定を表示します。

show interface detailed management と入力し、現在の管理インターフェイスの設定を表示します。

(注) 管理インターフェイスでは、工場出荷時にコントローラに設定されたディストリビューション システム MAC アドレスが使用されます。

ステップ 2![]() ディストリビューション システム通信で管理インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ディストリビューション システム通信で管理インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ステップ 3![]() 次のコマンドを入力し、管理インターフェイスを定義します。

次のコマンドを入力し、管理インターフェイスを定義します。

•![]() config interface address management ip-addr ip-netmask gateway

config interface address management ip-addr ip-netmask gateway

•![]() config interface quarantine vlan management vlan_id

config interface quarantine vlan management vlan_id

(注) このコマンドを使用して、管理インターフェイスに対して検疫 VLAN を設定します。

•![]() config interface vlan management {vlan-id | 0}

config interface vlan management {vlan-id | 0}

(注) タグなし VLAN については 0、タグ付き VLAN についてはゼロ以外の値を指定します。管理インターフェイスでは、タグ付きの VLAN を使用することをお勧めします。

•![]() config interface ap-manager management { enable | disable }(5500 シリーズ コントローラの場合のみ)

config interface ap-manager management { enable | disable }(5500 シリーズ コントローラの場合のみ)

(注) このコマンドを使用すると、管理インターフェイスの動的 AP 管理を有効または無効にできます。5500 シリーズ コントローラの管理インターフェイスは、デフォルトでは AP マネージャ インターフェイスのように動作します。必要に応じて、AP マネージャ インターフェイスとしての管理インターフェイスを無効にして、AP マネージャとして別の動的インターフェイスを作成することができます。

•![]() config interface port management physical-ds-port-number(5500 シリーズを除くすべてのコントローラ)

config interface port management physical-ds-port-number(5500 シリーズを除くすべてのコントローラ)

•![]() config interface dhcp management ip-address-of-primary-dhcp-server [ip-address-of-secondary-dhcp-server]

config interface dhcp management ip-address-of-primary-dhcp-server [ip-address-of-secondary-dhcp-server]

•![]() config interface acl management access-control-list-name

config interface acl management access-control-list-name

ステップ 4![]() 1 対 1 の Network Address Translation(NAT; ネットワーク アドレス変換)を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、次のコマンドを入力します。

1 対 1 の Network Address Translation(NAT; ネットワーク アドレス変換)を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、次のコマンドを入力します。

•![]() config interface nat-address management { enable | disable }

config interface nat-address management { enable | disable }

•![]() config interface nat-address management set public_IP_address

config interface nat-address management set public_IP_address

NAT を使用すると、ルータなどのデバイスがインターネット(パブリック)とローカル ネットワーク(プライベート)間のエージェントとして動作します。この場合、コントローラのイントラネット IP アドレスは対応する外部アドレスにマッピングされます。コントローラがディスカバリ応答で適切な IP アドレスを送信できるように、外部 NAT IP アドレスを使用してコントローラの動的 AP マネージャ インターフェイスを設定する必要があります。

(注) これらの NAT コマンドは、5500 シリーズ コントローラでだけ使用でき、管理インターフェイスが動的 AP 管理に設定されている場合にだけ使用できます。

(注) これらのコマンドは、1 対 1 のマッピングの NAT を使用する場合にだけサポートされています。これにより、各プライベート クライアントはグローバル アドレスに直接かつ固定的にマッピングされます。単一の IP アドレスでクライアントのグループを表すことができるソース ポート マッピングが使用される、1 対多の NAT はサポートされていません。

ステップ 5![]() save config と入力して、変更内容を保存します。

save config と入力して、変更内容を保存します。

ステップ 6![]() show interface detailed management と入力し、変更内容が保存されたかどうか確認します。

show interface detailed management と入力し、変更内容が保存されたかどうか確認します。

ステップ 7![]() 管理インターフェイスに何らかの変更を行った場合に、変更を有効にするためにコントローラをリブートするには、 reset system と入力します。

管理インターフェイスに何らかの変更を行った場合に、変更を有効にするためにコントローラをリブートするには、 reset system と入力します。

CLI を使用した AP マネージャ インターフェイスの設定

CLI を使用して、AP マネージャ インターフェイス パラメータを表示し、設定する手順は、次のとおりです。

(注) 5500 シリーズ コントローラでは AP マネージャ インターフェイスを設定する必要はありません。管理インターフェイスは、デフォルトでは AP マネージャ インターフェイスのように動作します。

ステップ 1![]() show interface summary と入力し、現在のインターフェイスを表示します。

show interface summary と入力し、現在のインターフェイスを表示します。

(注) システムがレイヤ 2 モードで動作している場合は、AP マネージャ インターフェイスは出力に表示されません。

ステップ 2![]() show interface detailed ap-manager と入力し、現在の AP マネージャ インターフェイスの設定を表示します。

show interface detailed ap-manager と入力し、現在の AP マネージャ インターフェイスの設定を表示します。

ステップ 3![]() ディストリビューション システム通信で AP マネージャ インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ディストリビューション システム通信で AP マネージャ インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ステップ 4![]() 次のコマンドを入力し、AP マネージャ インターフェイスを定義します。

次のコマンドを入力し、AP マネージャ インターフェイスを定義します。

•![]() config interface address ap-manager ip-addr ip-netmask gateway

config interface address ap-manager ip-addr ip-netmask gateway

•![]() config interface vlan ap-manager {vlan-id | 0}

config interface vlan ap-manager {vlan-id | 0}

(注) タグなし VLAN については 0、タグ付き VLAN についてはゼロ以外の値を指定します。AP マネージャ インターフェイスでは、タグ付きの VLAN を使用することをお勧めします。

•![]() config interface port ap-manager physical-ds-port-number

config interface port ap-manager physical-ds-port-number

•![]() config interface dhcp ap-manager ip-address-of-primary-dhcp-server [ip-address-of-secondary-dhcp-server]

config interface dhcp ap-manager ip-address-of-primary-dhcp-server [ip-address-of-secondary-dhcp-server]

•![]() config interface acl ap-manager access-control-list-name

config interface acl ap-manager access-control-list-name

ステップ 5![]() save config と入力して、変更内容を保存します。

save config と入力して、変更内容を保存します。

ステップ 6![]() show interface detailed ap-manager と入力し、変更内容が保存されたことを確認します。

show interface detailed ap-manager と入力し、変更内容が保存されたことを確認します。

CLI を使用した仮想インターフェイスの設定

CLI を使用して、仮想インターフェイス パラメータを表示し、設定する手順は、次のとおりです。

ステップ 1![]() show interface detailed virtual と入力し、現在の仮想インターフェイスの設定を表示します。

show interface detailed virtual と入力し、現在の仮想インターフェイスの設定を表示します。

ステップ 2![]() ディストリビューション システム通信で仮想インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ディストリビューション システム通信で仮想インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan-number と入力します。

ステップ 3![]() 次のコマンドを入力し、仮想インターフェイスを定義します。

次のコマンドを入力し、仮想インターフェイスを定義します。

•![]() config interface address virtual ip-address

config interface address virtual ip-address

(注) ip-address には、1.1.1.1 のような、架空、未割り当て、または未使用のゲートウェイ IP アドレスを入力します。

•![]() config interface hostname virtual dns-host-name

config interface hostname virtual dns-host-name

ステップ 4![]() reset system と入力します。NVRAM に設定変更を保存するには、確認のプロンプトで Y と入力します。コントローラがリブートします。

reset system と入力します。NVRAM に設定変更を保存するには、確認のプロンプトで Y と入力します。コントローラがリブートします。

ステップ 5![]() show interface detailed virtual と入力し、変更内容が保存されたかどうか確認します。

show interface detailed virtual と入力し、変更内容が保存されたかどうか確認します。

CLI を使用したサービス ポート インターフェイスの設定

CLI を使用して、サービス ポート インターフェイス パラメータを表示し、設定する手順は、次のとおりです。

ステップ 1![]() show interface detailed service-port と入力し、現在のサービス ポート インターフェイスの設定を表示します。

show interface detailed service-port と入力し、現在のサービス ポート インターフェイスの設定を表示します。

(注) サービス ポート インターフェイスでは、工場出荷時にコントローラに設定されたサービス ポートの MAC アドレスが使用されます。

ステップ 2![]() 次のコマンドを入力し、サービス ポート インターフェイスを定義します。

次のコマンドを入力し、サービス ポート インターフェイスを定義します。

•![]() DHCP サーバを設定する場合:config interface dhcp service-port ip-address-of-primary-dhcp-

DHCP サーバを設定する場合:config interface dhcp service-port ip-address-of-primary-dhcp-

server [ip-address-of-secondary-dhcp-server]

•![]() DHCP サーバを無効にする場合:config interface dhcp service-port none

DHCP サーバを無効にする場合:config interface dhcp service-port none

•![]() IP アドレスを設定する場合:config interface address service-port ip-addr ip-netmask

IP アドレスを設定する場合:config interface address service-port ip-addr ip-netmask

ステップ 3![]() このサービス ポートは、コントローラの帯域外管理に使用されます。管理ワークステーションがリモート サブネットにある場合、このリモート ワークステーションからコントローラを管理するには、コントローラにルートを追加する必要があります。そのためには、次のコマンドを入力します。

このサービス ポートは、コントローラの帯域外管理に使用されます。管理ワークステーションがリモート サブネットにある場合、このリモート ワークステーションからコントローラを管理するには、コントローラにルートを追加する必要があります。そのためには、次のコマンドを入力します。

config route add network-ip-addr ip-netmask gateway

ステップ 4![]() save config と入力して、変更内容を保存します。

save config と入力して、変更内容を保存します。

ステップ 5![]() show interface detailed service-port と入力し、変更内容が保存されたことを確認します。

show interface detailed service-port と入力し、変更内容が保存されたことを確認します。

動的インターフェイスの設定

この項では、GUI または CLI を使用して動的インターフェイスを設定する手順について説明します。

GUI を使用した動的インターフェイスの設定

GUI を使用して、動的インターフェイスの新規作成や編集を行う手順は、次のとおりです。

ステップ 1![]() [Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます(図 3-6 を参照)。

[Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます(図 3-6 を参照)。

•![]() 新たに動的インターフェイスを作成するには、[New] をクリックします。[Interfaces > New] ページが表示されます(図 3-7 を参照)。ステップ 3 に進みます。

新たに動的インターフェイスを作成するには、[New] をクリックします。[Interfaces > New] ページが表示されます(図 3-7 を参照)。ステップ 3 に進みます。

•![]() 既存の動的インターフェイスの設定を変更するには、インターフェイスの名前をクリックします。そのインターフェイスの [Interfaces > Edit] ページが表示されます(図 3-8 を参照)。ステップ 5 に進みます。

既存の動的インターフェイスの設定を変更するには、インターフェイスの名前をクリックします。そのインターフェイスの [Interfaces > Edit] ページが表示されます(図 3-8 を参照)。ステップ 5 に進みます。

•![]() 既存の動的インターフェイスを削除するには、そのインターフェイスの青いドロップダウン矢印にカーソルを置いて [Remove] を選択します。

既存の動的インターフェイスを削除するには、そのインターフェイスの青いドロップダウン矢印にカーソルを置いて [Remove] を選択します。

ステップ 3![]() 図 3-7 のようにインターフェイス名と VLAN 識別子を入力します。

図 3-7 のようにインターフェイス名と VLAN 識別子を入力します。

ステップ 4![]() [Apply] をクリックして、変更を適用します。[Interfaces > Edit] ページが表示されます(図 3-8 を参照)。

[Apply] をクリックして、変更を適用します。[Interfaces > Edit] ページが表示されます(図 3-8 を参照)。

(注) [Quarantine] チェックボックスは、この VLAN を正常に動作していない VLAN として設定する場合、またはネットワーク アクセス コントロール(NAC)帯域外統合を設定する場合にオンにします。そうすることにより、この VLAN に割り当てられた任意のクライアントのデータ トラフィックがコントローラを経由するようになります。NAC 帯域外統合の詳細については、 を参照してください。

•![]() 物理ポートの割り当て(5500 シリーズを除くすべてのコントローラ)

物理ポートの割り当て(5500 シリーズを除くすべてのコントローラ)

•![]() NAT アドレス(動的 AP 管理用に設定された 5500 シリーズ コントローラの場合のみ)

NAT アドレス(動的 AP 管理用に設定された 5500 シリーズ コントローラの場合のみ)

(注) 1 対 1 の Network Address Translation(NAT; ネットワーク アドレス変換)を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、Enable NAT Address チェックボックスをオンにして、外部 NAT IP アドレスを入力します。NAT を使用すると、ルータなどのデバイスがインターネット(パブリック)とローカル ネットワーク(プライベート)間のエージェントとして動作します。この場合、コントローラのイントラネット IP アドレスは対応する外部アドレスにマッピングされます。コントローラがディスカバリ応答で適切な IP アドレスを送信できるように、外部 NAT IP アドレスを使用してコントローラの動的 AP マネージャ インターフェイスを設定する必要があります。

(注) NAT パラメータの使用は、1 対 1 のマッピングの NAT を使用する場合にだけサポートされています。これにより、各プライベート クライアントはグローバル アドレスに直接かつ固定的にマッピングされます。単一の IP アドレスでクライアントのグループを表すことができるソース ポート マッピングが使用される、1 対多の NAT はサポートされていません。

(注) この機能を有効にすると、この動的インターフェイスは AP マネージャ インターフェイスとして設定されます(物理ポートごとに許可される AP マネージャ インターフェイスは 1 つです)。AP マネージャ インターフェイスとして指定された動的インターフェイスは、WLAN インターフェイスとしては使用できません。

•![]() 固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

固定 IP アドレス、IP ネットマスク、およびデフォルト ゲートウェイ

•![]() プライマリ DHCP サーバとセカンダリ DHCP サーバ

プライマリ DHCP サーバとセカンダリ DHCP サーバ

•![]() 必要に応じて、アクセス コントロール リスト(ACL)の名前

必要に応じて、アクセス コントロール リスト(ACL)の名前

(注) 適切に動作させるには、[Port Number] パラメータと [Primary DHCP Server] パラメータを設定する必要があります。

ステップ 6![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 7![]() 作成または編集する動的インターフェイスそれぞれについて、この手順を繰り返します。

作成または編集する動的インターフェイスそれぞれについて、この手順を繰り返します。

CLI を使用した動的インターフェイスの設定

CLI を使用して動的インターフェイスを設定する手順は、次のとおりです。

ステップ 1![]() show interface summary と入力し、現在の動的インターフェイスを表示します。

show interface summary と入力し、現在の動的インターフェイスを表示します。

ステップ 2![]() 特定の動的インターフェイスの詳細を表示するには、show interface detailed operator_defined_interface_name と入力します。

特定の動的インターフェイスの詳細を表示するには、show interface detailed operator_defined_interface_name と入力します。

ステップ 3![]() ディストリビューション システム通信で動的インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan_id と入力します。

ディストリビューション システム通信で動的インターフェイスを使用する WLAN を無効にするには、config wlan disable wlan_id と入力します。

ステップ 4![]() 次のコマンドを入力し、動的インターフェイスを設定します。

次のコマンドを入力し、動的インターフェイスを設定します。

•![]() config interface create operator_defined_interface_name {vlan_id | x}

config interface create operator_defined_interface_name {vlan_id | x}

•![]() config interface address operator_defined_interface_name ip_addr ip_netmask [gateway]

config interface address operator_defined_interface_name ip_addr ip_netmask [gateway]

•![]() config interface vlan operator_defined_interface_name {vlan_id | 0}

config interface vlan operator_defined_interface_name {vlan_id | 0}

•![]() config interface port operator_defined_interface_name physical_ds_port_number

config interface port operator_defined_interface_name physical_ds_port_number

•![]() config interface ap-manager operator_defined_interface_name { enable | disable }

config interface ap-manager operator_defined_interface_name { enable | disable }

(注) このコマンドを使用して、動的 AP 管理を有効または無効にします。この機能を有効にすると、この動的インターフェイスは AP マネージャ インターフェイスとして設定されます(物理ポートごとに許可される AP マネージャ インターフェイスは 1 つです)。AP マネージャ インターフェイスとして指定された動的インターフェイスは、WLAN インターフェイスとしては使用できません。

•![]() config interface dhcp operator_defined_interface_name ip_address_of_primary_dhcp_server [ip_address_of_secondary_dhcp_server]

config interface dhcp operator_defined_interface_name ip_address_of_primary_dhcp_server [ip_address_of_secondary_dhcp_server]

•![]() config interface quarantine vlan interface_name vlan_id

config interface quarantine vlan interface_name vlan_id

(注) このコマンドを使用して、任意のインターフェイスに対して検疫 VLAN を設定します。

•![]() config interface acl operator_defined_interface_name access_control_list_name

config interface acl operator_defined_interface_name access_control_list_name

ステップ 5![]() 1 対 1 の NAT を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、次のコマンドを入力します。

1 対 1 の NAT を使用するルータまたは他のゲートウェイ デバイスの背後に 5500 シリーズ コントローラを展開できるようにする場合は、次のコマンドを入力します。

•![]() config interface nat-address dynamic-interface operator_defined_interface_name { enable | disable }

config interface nat-address dynamic-interface operator_defined_interface_name { enable | disable }

•![]() config interface nat-address dynamic-interface operator_defined_interface_name set public_IP_address

config interface nat-address dynamic-interface operator_defined_interface_name set public_IP_address

NAT を使用すると、ルータなどのデバイスがインターネット(パブリック)とローカル ネットワーク(プライベート)間のエージェントとして動作します。この場合、コントローラのイントラネット IP アドレスは対応する外部アドレスにマッピングされます。コントローラがディスカバリ応答で適切な IP アドレスを送信できるように、外部 NAT IP アドレスを使用してコントローラの動的 AP マネージャ インターフェイスを設定する必要があります。

(注) これらの NAT コマンドは、5500 シリーズ コントローラでだけ使用でき、動的インターフェイスが動的 AP 管理に設定されている場合にだけ使用できます。

(注) これらのコマンドは、1 対 1 のマッピングの NAT を使用する場合にだけサポートされています。これにより、各プライベート クライアントはグローバル アドレスに直接かつ固定的にマッピングされます。単一の IP アドレスでクライアントのグループを表すことができるソース ポート マッピングが使用される、1 対多の NAT はサポートされていません。

ステップ 6![]() ディストリビューション システム通信で動的インターフェイスを使用する WLAN を再度有効にするには、config wlan enable wlan_id と入力します。

ディストリビューション システム通信で動的インターフェイスを使用する WLAN を再度有効にするには、config wlan enable wlan_id と入力します。

ステップ 7![]() save config と入力して、変更内容を保存します。

save config と入力して、変更内容を保存します。

ステップ 8![]() show interface detailed operator_defined_interface_name および show interface summary と入力し、変更内容が保存されたかどうか確認します。

show interface detailed operator_defined_interface_name および show interface summary と入力し、変更内容が保存されたかどうか確認します。

(注) 動的インターフェイスを削除するには、config interface delete operator_defined_interface_name と入力します。

ポートの設定

コントローラのポートは、工場出荷時にあらかじめデフォルト設定が行われていて、追加設定しなくても動作する設計になっています。しかし、必要に応じて、コントローラのポートのステータスを表示し、設定パラメータを編集できます。

GUI を使用してコントローラのポートのステータスを表示し、必要に応じて設定を変更する手順は、次のとおりです。

ステップ 1![]() [Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

[Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

このページには、コントローラのポート別に現在の設定が表示されます。

ステップ 2![]() 特定のポートの設定を変更するには、そのポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。

特定のポートの設定を変更するには、そのポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。

(注) 管理インターフェイスと AP マネージャ インターフェイスが同じポートにマッピングされており、同じ VLAN のメンバである場合は、これらのインターフェイスのポート マッピングを変更する前に WLAN を無効にする必要があります。管理インターフェイスと AP マネージャ インターフェイスがそれぞれ別の VLAN に割り当てられている場合は、WLAN を無効にする必要はありません。

(注) [Port > Configure] ページで使用できるパラメータの数は、使用しているコントローラの種類によって異なります。たとえば、図 3-10 は Cisco 4400 シリーズのコントローラの例ですが、Cisco 2100 シリーズ コントローラや Cisco サービス統合型ルータのコントローラで設定可能なパラメータはこれよりも少なくなっています。

表 3-2 に、現在のポートのステータスの説明を示します。

ステップ 3![]() 表 3-3 に、ポートで設定可能なパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

表 3-3 に、ポートで設定可能なパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

ステップ 4![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 5![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 6![]() [Ports] ページに戻り、変更内容を確認するには、[Back] をクリックします。

[Ports] ページに戻り、変更内容を確認するには、[Back] をクリックします。

ステップ 7![]() 設定するポートそれぞれについて、この手順を繰り返します。

設定するポートそれぞれについて、この手順を繰り返します。

ステップ 8![]() 次の拡張機能を使用できるようにコントローラのポートを設定する必要がある場合は、指定された項を参照してください。

次の拡張機能を使用できるようにコントローラのポートを設定する必要がある場合は、指定された項を参照してください。

•![]() Spanning Tree Protocol(STP; スパニング ツリー プロトコル)。スパニング ツリー プロトコルの設定

Spanning Tree Protocol(STP; スパニング ツリー プロトコル)。スパニング ツリー プロトコルの設定

ポートのミラーリングの設定

ミラー モードでは、特定のクライアント デバイスまたはアクセス ポイントが起点または終点であるトラフィックをすべて別のポートに複製することができます。このモードは、ネットワークで発生している特定の問題を診断するには便利です。このポートは接続にいっさい応答しなくなりますので、ミラー モードは使用されていないポートでのみ有効にしてください。

(注) 5500 シリーズ コントローラ、2100 シリーズ コントローラ、コントローラ ネットワーク モジュール、および Cisco WiSM コントローラでは、ミラー モードはサポートされていません。また、コントローラのサービス ポートをミラーリングされたポートとして使用することもできません。

(注) コントローラでリンク集約(LAG)が有効になっている場合、ポートのミラーリングはサポートされません。

(注) ネットワークに問題が発生することがあるので、あるコントローラ ポートから別のコントローラ ポートへのトラフィックのミラーリングはしないでください。

ステップ 1![]() [Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

[Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

ステップ 2![]() ミラー モードを有効にする未使用ポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。

ミラー モードを有効にする未使用ポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。

ステップ 3![]() [Mirror Mode] パラメータを [Enable] に設定します。

[Mirror Mode] パラメータを [Enable] に設定します。

ステップ 4![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

•![]() コントローラで選択したポートにトラフィックをミラーリングするクライアント デバイスを選択する手順は、次のとおりです。

コントローラで選択したポートにトラフィックをミラーリングするクライアント デバイスを選択する手順は、次のとおりです。

[Wireless] > [Clients] の順に選択して、[Clients] ページを開きます。

[Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

- ミラー モードを有効にするアクセス ポイントの名前をクリックします。[All APs > Details] ページが表示されます。

- [Advanced] タブを選択します。

- [Mirror Mode] パラメータを [Enable] に設定します。

ステップ 6![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

スパニング ツリー プロトコルの設定

Spanning Tree Protocol(STP; スパニング ツリー プロトコル)は、ネットワーク内のループを回避しながらパスを冗長化するためのレイヤ 2 リンク管理プロトコルです。レイヤ 2 イーサネット ネットワークが正しく動作するには、任意の 2 つのネットワーク デバイス間に存在するアクティブ パスの数は 1 つのみにする必要があります。STP は、ネットワーク デバイス間のアクティブ パスを一度に 1 つのみ許可しますが、最初のリンクが機能しなくなった場合のバックアップとして冗長リンクを確立します。

スパニング ツリー アルゴリズムによって、レイヤ 2 ネットワークにおける、ループのない最善のパスが計算されます。コントローラやスイッチなどのインフラストラクチャ デバイスは、Bridge Protocol Data Unit(BPDU; ブリッジ プロトコル データ ユニット)と呼ばれるスパニング ツリー フレームを一定の間隔で送受信します。これらのデバイスは、こうしたフレームを転送せず、ループフリー パスの構築に使用します。

エンド ステーション間に複数のアクティブ パスが存在すると、ネットワーク内でループが発生します。ネットワークにループが存在する場合、エンド ステーションは重複してメッセージを受信する場合があります。また、インフラストラクチャ デバイスが複数のレイヤ 2 インターフェイスにある複数のエンド ステーション MAC アドレスを認識することがあります。これらの条件が重なった結果、ネットワークが不安定になります。

STP は、ルート ブリッジと、レイヤ 2 ネットワークのルートから、すべてのインフラストラクチャ デバイスに向かうループ フリー パスを使用してツリーを定義します。

(注) STP の説明では、ルートという用語を、次の 2 つの概念を表す用語として使用しています。1 つは、ネットワーク上でスパニング ツリーの中心点の役割を果たすコントローラで、ルート ブリッジと呼ばれます。もう 1 つは、各コントローラ上にあり、ルート ブリッジに最も効率的なパスを提供するポートで、ルート ポートと呼ばれます。スパニング ツリーのルート ブリッジは、スパニング ツリー ルートと呼ばれます。

STP によって、冗長データ パスは強制的にスタンバイ(ブロックされた)状態になります。スパニング ツリーのネットワーク セグメントに不具合が発生したときに冗長パスが存在すれば、スパニング ツリー アルゴリズムにより、スパニング ツリー トポロジが再計算され、スタンバイ パスがアクティブ化されます。

コントローラの 2 つのポートがループの一部である場合に、どちらのポートが Forwarding 状態になり、どちらのポートが Blocking 状態になるかは、スパニング ツリー ポートの優先順位とパス コストの設定によって決まります。ポートの優先順位の値は、ネットワーク トポロジ内でのポートの位置と、そのポートがどの程度、トラフィックを伝送しやすい場所にあるかを表します。パス コストの値は、メディア速度を表します。

コントローラで設定されているアクティブ VLAN ごとに、別のスパニング ツリー インスタンスが保持されます。ブリッジの優先順位とコントローラの MAC アドレスから構成されるブリッジ ID が、各インスタンスに関連付けられます。個々の VLAN で、最も小さなコントローラ ID を持つコントローラが、その VLAN のスパニング ツリー ルートになります。

デフォルトでは、コントローラのディストリビューション システム ポートに対する STP は無効になります。これ以降の項では、GUI、または CLI を使用して、コントローラの STP を設定する手順について説明します。

(注) 2100 シリーズ コントローラ、5500 シリーズ コントローラ、および Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラに対して STP は設定できません。

GUI を使用したスパニング ツリー プロトコルの設定

GUI を使用して STP を設定する手順は、次のとおりです。

ステップ 1![]() [Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

[Controller] > [Ports] の順に選択して、[Ports] ページを開きます(図 3-9 を参照)。

ステップ 2![]() STP を設定するポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。このページには、ポートの STP ステータスが表示されます。ここから、STP パラメータを設定できます。

STP を設定するポートの番号をクリックします。[Port > Configure] ページが表示されます(図 3-10 を参照)。このページには、ポートの STP ステータスが表示されます。ここから、STP パラメータを設定できます。

表 3-4 に、現在のポートの STP ステータスの説明を示します。

ステップ 3![]() 表 3-5 に、ポートで設定可能な STP のパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

表 3-5 に、ポートで設定可能な STP のパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

ステップ 4![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 5![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 6![]() [Ports] ページに戻るには、[Back] をクリックします。

[Ports] ページに戻るには、[Back] をクリックします。

ステップ 7![]() STP を有効にするポートそれぞれについて、ステップ 2 ~ステップ 6 を繰り返します。

STP を有効にするポートそれぞれについて、ステップ 2 ~ステップ 6 を繰り返します。

ステップ 8![]() [Controller] > [Advanced] > [Spanning Tree] の順に選択して、[Controller Spanning Tree Configuration] ページを開きます(図 3-11 を参照)。

[Controller] > [Advanced] > [Spanning Tree] の順に選択して、[Controller Spanning Tree Configuration] ページを開きます(図 3-11 を参照)。

図 3-11 [Controller Spanning Tree Configuration] ページ

このページでは、コントローラのスパニング ツリー アルゴリズムの有効化または無効化、その特性の変更、および STP ステータスの表示を行うことができます。 表 3-6 に、コントローラの現在の STP ステータスの説明を示します。

ステップ 9![]() 表 3-7 に、コントローラで設定可能な STP のパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

表 3-7 に、コントローラで設定可能な STP のパラメータとその説明を示します。表の指示に従って、必要な変更を行います。

|

|

|

||

|---|---|---|---|

| ネットワーク トポロジ内でのコントローラの位置と、このコントローラがどの程度、トラフィックを伝送しやすい場所にあるかを表します。 |

|||

ステップ 10![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 11![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

CLI を使用したスパニング ツリー プロトコルの設定

CLI を使用して STP を設定する手順は、次のとおりです。

ステップ 1![]() show spanningtree port および show spanningtree switch と入力し、現在の STP ステータスを表示します。

show spanningtree port および show spanningtree switch と入力し、現在の STP ステータスを表示します。

ステップ 2![]() STP が有効な場合は、STP 設定を変更する前に無効にしておく必要があります。config spanningtree switch mode disable と入力し、すべてのポートの STP を無効にします。

STP が有効な場合は、STP 設定を変更する前に無効にしておく必要があります。config spanningtree switch mode disable と入力し、すべてのポートの STP を無効にします。

ステップ 3![]() 次のコマンドのいずれか 1 つを使用して、STP ポートの管理モードを設定します。

次のコマンドのいずれか 1 つを使用して、STP ポートの管理モードを設定します。

•![]() config spanningtree port mode 802.1d {port-number | all}

config spanningtree port mode 802.1d {port-number | all}

•![]() config spanningtree port mode fast {port-number | all}

config spanningtree port mode fast {port-number | all}

•![]() config spanningtree port mode off {port-number | all}

config spanningtree port mode off {port-number | all}

ステップ 4![]() 次のコマンドのいずれか 1 つを入力し、STP ポートの STP ポート パス コストを設定します。

次のコマンドのいずれか 1 つを入力し、STP ポートの STP ポート パス コストを設定します。

•![]() config spanningtree port pathcost 1-65535 {port-number | all}:ポートのパス コストを 1 ~ 65535 の範囲で指定します。

config spanningtree port pathcost 1-65535 {port-number | all}:ポートのパス コストを 1 ~ 65535 の範囲で指定します。

•![]() config spanningtree port mode pathcost auto {port-number | all}:STP アルゴリズムによるパス コストの自動割り当てを有効にします。これはデフォルト設定です。

config spanningtree port mode pathcost auto {port-number | all}:STP アルゴリズムによるパス コストの自動割り当てを有効にします。これはデフォルト設定です。

ステップ 5![]() config spanningtree port priority 0-255 port-number と入力し、STP ポートの優先順位を設定します。デフォルトの優先順位は 128 です。

config spanningtree port priority 0-255 port-number と入力し、STP ポートの優先順位を設定します。デフォルトの優先順位は 128 です。

ステップ 6![]() 必要であれば、config spanningtree switch bridgepriority 0-65535 と入力して、コントローラの STP ブリッジ優先順位を設定します。デフォルトのブリッジ優先順位は 32768 です。

必要であれば、config spanningtree switch bridgepriority 0-65535 と入力して、コントローラの STP ブリッジ優先順位を設定します。デフォルトのブリッジ優先順位は 32768 です。

ステップ 7![]() 必要であれば、config spanningtree switch forwarddelay 4-30 と入力して、コントローラの STP 転送遅延時間(秒)を設定します。デフォルトの転送遅延時間は 15 秒です。

必要であれば、config spanningtree switch forwarddelay 4-30 と入力して、コントローラの STP 転送遅延時間(秒)を設定します。デフォルトの転送遅延時間は 15 秒です。

ステップ 8![]() 必要であれば、config spanningtree switch hellotime 1-10 と入力して、コントローラの STP hello タイム(秒)を設定します。デフォルトの hello タイムは 2 秒です。

必要であれば、config spanningtree switch hellotime 1-10 と入力して、コントローラの STP hello タイム(秒)を設定します。デフォルトの hello タイムは 2 秒です。

ステップ 9![]() 必要であれば、config spanningtree switch maxage 6-40 と入力して、コントローラの STP 最大経過時間を設定します。デフォルトの最大経過時間は 20 秒です。

必要であれば、config spanningtree switch maxage 6-40 と入力して、コントローラの STP 最大経過時間を設定します。デフォルトの最大経過時間は 20 秒です。

ステップ 10![]() ポートの STP 設定を完了したら、config spanningtree switch mode enable と入力して、コントローラの STP を有効にします。コントローラによって自動的に論理ネットワーク ループが検出され、冗長ポートが待機状態に設定され、最も効率的な経路でネットワークが構築されます。

ポートの STP 設定を完了したら、config spanningtree switch mode enable と入力して、コントローラの STP を有効にします。コントローラによって自動的に論理ネットワーク ループが検出され、冗長ポートが待機状態に設定され、最も効率的な経路でネットワークが構築されます。

ステップ 11![]() save config と入力して、設定を保存します。

save config と入力して、設定を保存します。

ステップ 12![]() show spanningtree port および show spanningtree switch と入力し、変更内容が保存されたことを確認します。

show spanningtree port および show spanningtree switch と入力し、変更内容が保存されたことを確認します。

Cisco 5500 シリーズ コントローラの USB コンソール ポートの使用

5500 シリーズ コントローラの USB コンソール ポートは、USB タイプ A と 5 ピン ミニ タイプ B ケーブルを使用して、PC の USB コネクタに直接接続できます。

(注) 4 ピン ミニ タイプ B コネクタは、5 ピン ミニ タイプ B コネクタと混同しやすいです。これらに互換性はありません。5 ピン ミニ タイプ B コネクタだけを使用できます。

Microsoft Windows で使用する場合、Cisco Windows USB コンソール ドライバをコンソール ポートに接続されているすべての PC にインストールする必要があります。このドライバを使用すると、Windows HyperTerminal の動作に影響を与えることなく、USB ケーブルをコンソール ポートから取り外したり、コンソール ポートに接続したりすることができます。

(注) コンソール ポートは一度に 1 つだけアクティブにすることができます。ケーブルをコンソール ポートに接続すると、RJ-45 ポートは非アクティブになります。逆に、USB ケーブルを USB ポートから取り外すと、RJ-45 ポートはアクティブになります。

•![]() Microsoft Windows 2000、XP、Vista(Cisco Windows USB コンソール ドライバが必要)

Microsoft Windows 2000、XP、Vista(Cisco Windows USB コンソール ドライバが必要)

•![]() Apple Mac OS X 10.5.2(ドライバは不要)

Apple Mac OS X 10.5.2(ドライバは不要)

Cisco Windows USB コンソール ドライバをインストールする手順は、次のとおりです。

ステップ 1![]() 次の手順に従って、USB_Console.inf ドライバ ファイルをダウンロードします。

次の手順に従って、USB_Console.inf ドライバ ファイルをダウンロードします。

a.![]() 次の URL をクリックして、Software Center にアクセスします。

次の URL をクリックして、Software Center にアクセスします。

http://tools.cisco.com/support/downloads/go/Redirect.x?mdfid=278875243

b.![]() [Wireless LAN Controllers] をクリックします。

[Wireless LAN Controllers] をクリックします。

c.![]() [Standalone Controllers] をクリックします。

[Standalone Controllers] をクリックします。

d.![]() [Cisco 5500 Series Wireless LAN Controllers] をクリックします。

[Cisco 5500 Series Wireless LAN Controllers] をクリックします。

e.![]() [Cisco 5508 Wireless LAN Controller] をクリックします。

[Cisco 5508 Wireless LAN Controller] をクリックします。

ステップ 2![]() お使いの PC にある USB ポートにタイプ A コネクタを接続します。

お使いの PC にある USB ポートにタイプ A コネクタを接続します。

ステップ 3![]() コントローラの USB コンソール ポートにミニ タイプ B コネクタを接続します。

コントローラの USB コンソール ポートにミニ タイプ B コネクタを接続します。

ステップ 4![]() ドライバを指定するよう要求されたら、お使いの PC の USB_Console.inf ファイルを参照します。プロンプトに従って、USB ドライバをインストールします。

ドライバを指定するよう要求されたら、お使いの PC の USB_Console.inf ファイルを参照します。プロンプトに従って、USB ドライバをインストールします。

(注) また、一部のシステムには、追加のシステム ファイルが必要です。Usbser.sys ファイルは次の URL からダウンロードできます。

http://support.microsoft.com/kb/918365

USB ドライバは COM ポート 6 にマッピングされます。一部のターミナル エミュレーション プログラムは、COM 4 より大きいポート番号のポートを認識しません。必要に応じて、Cisco USB システム管理コンソール COM ポートを COM 4 以下のポート番号の未使用ポートに変更します。これを行う手順は次のとおりです。

ステップ 1![]() Windows デスクトップで、[My Computer] を右クリックして、[Manage] を選択します。

Windows デスクトップで、[My Computer] を右クリックして、[Manage] を選択します。

ステップ 2![]() 左側のリストから、[Device Manager] を選択します。

左側のリストから、[Device Manager] を選択します。

ステップ 3![]() 右側のデバイスのリストで、[Ports (COM & LPT)] をダブルクリックします。

右側のデバイスのリストで、[Ports (COM & LPT)] をダブルクリックします。

ステップ 4![]() [Cisco USB System Management Console 0108] を右クリックして、[Properties] を選択します。

[Cisco USB System Management Console 0108] を右クリックして、[Properties] を選択します。

ステップ 5![]() [Port Settings] タブをクリックして、[Advanced] ボタンをクリックします。

[Port Settings] タブをクリックして、[Advanced] ボタンをクリックします。

ステップ 6![]() [COM Port Number] ドロップダウン ボックスから、4 以下のポート番号の未使用 COM ポートを選択します。

[COM Port Number] ドロップダウン ボックスから、4 以下のポート番号の未使用 COM ポートを選択します。

ステップ 7![]() [OK] をクリックして保存してから、[Advanced Settings] ダイアログボックスを閉じます。

[OK] をクリックして保存してから、[Advanced Settings] ダイアログボックスを閉じます。

ステップ 8![]() [OK] をクリックして保存してから、[Communications Port Properties] ダイアログボックスを閉じます。

[OK] をクリックして保存してから、[Communications Port Properties] ダイアログボックスを閉じます。

リンク集約と複数の AP マネージャ インターフェイス間の選択

前述のように、4400 シリーズ コントローラは、ポート 1 つにつき、最大 48 個のアクセス ポイントをサポートします。ただし、リンク集約(LAG)を使用するか、各ギガバイト イーサネット ポートで動的 AP マネージャを設定することにより、4400 シリーズ コントローラでより多くのアクセス ポイントをサポートするよう設定できます。Cisco 5500 シリーズ コントローラにはポートあたりのアクセス ポイント数の制限はありませんが、LAG を使用するか、各ギガビット イーサネット ポートで複数の動的 AP マネージャ インターフェイスを使用して、ロード バランシングを自動的に行うことをお勧めします。

コントローラがレイヤ 3 での操作用に設定されている場合、どちらの方法を使用するべきかを判断するポイントは次のとおりです。

•![]() LAG では、コントローラのポートはすべて、同一の近接スイッチに接続されている必要があります。近接スイッチがダウンすると、コントローラの接続は失われます。

LAG では、コントローラのポートはすべて、同一の近接スイッチに接続されている必要があります。近接スイッチがダウンすると、コントローラの接続は失われます。

•![]() 複数の AP マネージャ インターフェイスを使用する場合、ポートをさまざまな隣接デバイスへ接続できます。近接スイッチの 1 つがダウンしても、コントローラの接続は失われません。ただし、ポートの冗長性に不安がある場合、複数の AP マネージャ インターフェイスの使用には、多少の問題があります(詳細は、後述の「複数の AP マネージャ インターフェイスの設定」を参照)。

複数の AP マネージャ インターフェイスを使用する場合、ポートをさまざまな隣接デバイスへ接続できます。近接スイッチの 1 つがダウンしても、コントローラの接続は失われません。ただし、ポートの冗長性に不安がある場合、複数の AP マネージャ インターフェイスの使用には、多少の問題があります(詳細は、後述の「複数の AP マネージャ インターフェイスの設定」を参照)。

•![]() リンク集約:リンク集約の有効化

リンク集約:リンク集約の有効化

•![]() 複数の AP マネージャ インターフェイス:複数の AP マネージャ インターフェイスの設定

複数の AP マネージャ インターフェイス:複数の AP マネージャ インターフェイスの設定

リンク集約の有効化

リンク集約(LAG)は、802.3ad ポート集約標準の部分的な実装です。LAG によって、コントローラのすべてのディストリビューション システム ポートが 1 つの 802.3ad ポート チャネルにまとめられるので、コントローラのポートの設定に必要な IP アドレスの数を減らすことができます。LAG が有効である場合、ポートの冗長性は動的に管理され、アクセス ポイントはユーザからは透過的にロード バランシングされます。

(注) 2100 シリーズ コントローラは、LAG をサポートしません。

(注) 4404 コントローラの 4 つのポート(または 4402 コントローラの 2 つのポート)または 5508 コントローラの 8 つのポートをすべて 1 つのリンクにまとめることができます。

Cisco 5500 シリーズ コントローラは、ソフトウェア リリース 6.0 以降で LAG をサポートし、Cisco 4400 シリーズ コントローラは、ソフトウェア リリース 3.2 以降で LAG をサポートします。LAG は、Cisco WiSM および Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラ上で自動的に有効になります。LAG を使用していない場合、4400 シリーズ コントローラ上の各ディストリビューション システム ポートでは、最大 48 個のアクセス ポイントがサポートされます。LAG が有効である場合、4402 コントローラの論理ポートは最大 50 個、4404 コントローラの論理ポートは最大 100 個、Catalyst 3750G 統合型無線 LAN コントローラ スイッチと各 Cisco WiSM コントローラの論理ポートは最大 150 個のアクセス ポイントをサポートします。

図 3-12 は LAG を図示したものです。

LAG を使用すれば、インターフェイスごとにプライマリ ポートとセカンダリ ポートを設定する必要がないので、コントローラ設定も簡単に行えるようになります。いずれかのコントローラ ポートに障害が発生した場合は、他のポートへトラフィックが自動的に移行します。少なくとも 1 つのコントローラ ポートが機能している限り、システムは継続して動作し、アクセス ポイントはネットワークに接続されたままとなります。また、無線クライアントは引き続きデータを送受信します。

コントローラのポートをまとめるように設定するときに、Catalyst 6500 などのモジュラ スイッチ内の 2 つのモジュールで終端することを検討してください。ただし、5500 または 4400 シリーズ コントローラの LAG ポートを複数の Catalyst 6500 または 3750G スイッチに接続することはお勧めしません。

単一の Catalyst 6500 スイッチの中の 2 つのモジュールで終端することによって冗長化されるので、一方のモジュールに障害が発生してもスイッチとコントローラの間の接続は維持されます。図 3-13 に、この冗長モジュールの使用方法を示します。4402-50 コントローラが Catalyst 6500 内の 2 つのギガビット モジュール(スロット 2 および 3)に接続されています。コントローラのポート 1 は Catalyst 6500 のギガビット インターフェイス 3/1 に接続されており、コントローラのポート 2 はギガビット インターフェイス 2/1 に接続されています。どちらのスイッチ ポートも、同じチャネル グループに割り当てられています。

5500 シリーズ コントローラ、4404 コントローラ、または WiSM コントローラ モジュールの LAG ポートの接続先である Catalyst 3750G または 6500 か 7600 のチャネル グループでロード バランシングが行われているときは、次の点に注意してください。

•![]() LAG を行うには、コントローラと Catalyst スイッチの両方で EtherChannel が「on」モードに設定されている必要があります。

LAG を行うには、コントローラと Catalyst スイッチの両方で EtherChannel が「on」モードに設定されている必要があります。

•![]() リンクの両端で EtherChannel が「on」に設定されると、Catalyst スイッチが Link Aggregation Control Protocol(LACP)と Cisco 独自の Port Aggregation Protocol(PAgP)のどちらを使用するように設定されているかは無視されます。コントローラとスイッチの間のチャネル ネゴシエーションは行われないからです。また、LACP と PAgP はコントローラではサポートされません。

リンクの両端で EtherChannel が「on」に設定されると、Catalyst スイッチが Link Aggregation Control Protocol(LACP)と Cisco 独自の Port Aggregation Protocol(PAgP)のどちらを使用するように設定されているかは無視されます。コントローラとスイッチの間のチャネル ネゴシエーションは行われないからです。また、LACP と PAgP はコントローラではサポートされません。

•![]() Catalyst スイッチでのロード バランシングは、すべての IP データグラム フラグメントの終点が単一のコントローラ ポートとなるように設定されている必要があります。この推奨事項に従わない場合は、アクセス ポイントのアソシエートの問題が発生することがあります。

Catalyst スイッチでのロード バランシングは、すべての IP データグラム フラグメントの終点が単一のコントローラ ポートとなるように設定されている必要があります。この推奨事項に従わない場合は、アクセス ポイントのアソシエートの問題が発生することがあります。

•![]() Catalyst スイッチのロード バランシングには、送信元および宛先 IP アドレスに基づく方法(CLI コマンド: port-channel load-balance src_dest_ip )を使用することをお勧めします。

Catalyst スイッチのロード バランシングには、送信元および宛先 IP アドレスに基づく方法(CLI コマンド: port-channel load-balance src_dest_ip )を使用することをお勧めします。

•![]() 推奨されるロード バランシング方法を Catalyst スイッチ上で設定できない場合は、LAG 接続を単一メンバ リンクとして設定するか、コントローラで LAG を行わないように設定します。

推奨されるロード バランシング方法を Catalyst スイッチ上で設定できない場合は、LAG 接続を単一メンバ リンクとして設定するか、コントローラで LAG を行わないように設定します。

図 3-13 Catalyst 6500 近接スイッチを使ったリンク集約

リンク集約に関するガイドライン

•![]() 1 つのコントローラの複数のポートを別々の LAG グループに設定することはできません。1 つのコントローラがサポートする LAG グループは 1 つのみです。したがって、LAG モードのコントローラ 1 つを接続できる隣接デバイスは 1 つのみです。

1 つのコントローラの複数のポートを別々の LAG グループに設定することはできません。1 つのコントローラがサポートする LAG グループは 1 つのみです。したがって、LAG モードのコントローラ 1 つを接続できる隣接デバイスは 1 つのみです。

(注) Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラに装備された 2 つの内部ギガビット ポートは、必ず同じ LAG グループに割り当てます。

•![]() LAG を有効化したときや、LAG の設定に変更を加えたときは、ただちにコントローラをリブートしてください。

LAG を有効化したときや、LAG の設定に変更を加えたときは、ただちにコントローラをリブートしてください。

•![]() LAG を有効にした場合、必要な論理ポートは 1 つだけなので、AP マネージャ インターフェイスを 1 つだけ設定できます。LAG を使用する場合は、複数の AP マネージャ インターフェイスのサポートに関する要件はなくなります。

LAG を有効にした場合、必要な論理ポートは 1 つだけなので、AP マネージャ インターフェイスを 1 つだけ設定できます。LAG を使用する場合は、複数の AP マネージャ インターフェイスのサポートに関する要件はなくなります。

•![]() LAG を有効にした場合、動的 AP マネージャ インターフェイス、およびタグの付いていないインターフェイスはすべて削除されます。同時に、WLAN がすべて無効になり、管理インターフェイスにマッピングされます。また、管理インターフェイス、静的 AP マネージャ インターフェイス、および VLAN タグ付き動的インターフェイスは、LAG ポートに移されます。

LAG を有効にした場合、動的 AP マネージャ インターフェイス、およびタグの付いていないインターフェイスはすべて削除されます。同時に、WLAN がすべて無効になり、管理インターフェイスにマッピングされます。また、管理インターフェイス、静的 AP マネージャ インターフェイス、および VLAN タグ付き動的インターフェイスは、LAG ポートに移されます。

•![]() 複数のタグなしインターフェイスを同じポートに割り当てることはできません。

複数のタグなしインターフェイスを同じポートに割り当てることはできません。

•![]() LAG を有効にした場合、29 以外のプライマリ ポートを使用してインターフェイスを作成することはできません。

LAG を有効にした場合、29 以外のプライマリ ポートを使用してインターフェイスを作成することはできません。

•![]() LAG を有効にした場合、デフォルトでは、すべてのポートが LAG に加わります。したがって、近接スイッチにある接続されたポートすべてについて、LAG を設定する必要があります。

LAG を有効にした場合、デフォルトでは、すべてのポートが LAG に加わります。したがって、近接スイッチにある接続されたポートすべてについて、LAG を設定する必要があります。

•![]() Cisco WiSM 上で LAG を有効化した場合は、スイッチ上で、コントローラのすべてのポートに対してポート チャネリング/イーサネット チャネリングを有効にする必要があります。

Cisco WiSM 上で LAG を有効化した場合は、スイッチ上で、コントローラのすべてのポートに対してポート チャネリング/イーサネット チャネリングを有効にする必要があります。

•![]() LAG を有効にした場合、ポートのミラーリングはサポートされません。

LAG を有効にした場合、ポートのミラーリングはサポートされません。

•![]() LAG が有効化されているときは、リンクのいずれかがダウンした場合にトラフィックは別のリンクに移されます。

LAG が有効化されているときは、リンクのいずれかがダウンした場合にトラフィックは別のリンクに移されます。

•![]() LAG が有効化されているときは、物理ポートが 1 つでも機能していればコントローラはクライアント トラフィックを伝送することができます。

LAG が有効化されているときは、物理ポートが 1 つでも機能していればコントローラはクライアント トラフィックを伝送することができます。

•![]() LAG が有効化されているときは、アクセス ポイントはスイッチに接続されたままになります。また、ユーザに対するデータ サービスが中断されることはありません。

LAG が有効化されているときは、アクセス ポイントはスイッチに接続されたままになります。また、ユーザに対するデータ サービスが中断されることはありません。

•![]() LAG が有効化されているときは、各インターフェイスに対してプライマリとセカンダリのポートを設定する必要はなくなります。

LAG が有効化されているときは、各インターフェイスに対してプライマリとセカンダリのポートを設定する必要はなくなります。

•![]() LAG が有効化されているときは、コントローラがパケットを受信したポートと同じポートからパケットが送信されます。アクセス ポイントからの CAPWAP パケットがコントローラの物理ポート 1 に入ると、コントローラによって CAPWAP ラッパーが除去され、パケットが処理され、物理ポート 1 からネットワークに転送されます。LAG が無効化されている場合は、このようにはならないことがあります。

LAG が有効化されているときは、コントローラがパケットを受信したポートと同じポートからパケットが送信されます。アクセス ポイントからの CAPWAP パケットがコントローラの物理ポート 1 に入ると、コントローラによって CAPWAP ラッパーが除去され、パケットが処理され、物理ポート 1 からネットワークに転送されます。LAG が無効化されている場合は、このようにはならないことがあります。

•![]() LAG を無効化すると、管理、静的 AP マネージャ、および動的の各インターフェイスはポート 1 に移されます。

LAG を無効化すると、管理、静的 AP マネージャ、および動的の各インターフェイスはポート 1 に移されます。

•![]() LAG を無効にする場合、すべてのインターフェイスについて、プライマリ ポートとセカンダリ ポートを設定する必要があります。

LAG を無効にする場合、すべてのインターフェイスについて、プライマリ ポートとセカンダリ ポートを設定する必要があります。

•![]() LAG を無効にする場合、コントローラ上の各ポートに AP マネージャ インターフェイスを割り当てる必要があります。そうしない場合、アクセス ポイントは接続できません。

LAG を無効にする場合、コントローラ上の各ポートに AP マネージャ インターフェイスを割り当てる必要があります。そうしない場合、アクセス ポイントは接続できません。

•![]() Cisco 5500 および 4400 シリーズ コントローラでは、静的リンク集約バンドルが 1 つだけサポートされます。

Cisco 5500 および 4400 シリーズ コントローラでは、静的リンク集約バンドルが 1 つだけサポートされます。

•![]() 通常、LAG はスタートアップ ウィザードを使って設定されますが、GUI または CLI を使用して、必要なときに有効または無効にすることができます。

通常、LAG はスタートアップ ウィザードを使って設定されますが、GUI または CLI を使用して、必要なときに有効または無効にすることができます。

(注) WiSM コントローラおよび Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラでは、LAG はデフォルトで有効化されており、これが唯一のオプションです。

GUI を使用したリンク集約の有効化

GUI を使用してコントローラで LAG を有効にする手順は、次のとおりです。

ステップ 1![]() [Controller] > [General] の順に選択して、[General] ページを開きます(図 3-14 を参照)。

[Controller] > [General] の順に選択して、[General] ページを開きます(図 3-14 を参照)。

ステップ 2![]() [LAG Mode on next reboot] パラメータを [Enabled] に設定します。

[LAG Mode on next reboot] パラメータを [Enabled] に設定します。

(注) LAG を無効にするには、[Disabled] を選択します。Cisco 5500 および 4400 シリーズ コントローラでは LAG はデフォルトで無効化されていますが、Cisco WiSM コントローラおよび Catalyst 3750G 統合型無線 LAN コントローラ スイッチのコントローラではデフォルトで有効化されます。

ステップ 3![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 4![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 6![]() WLAN を適切な VLAN に割り当てます。

WLAN を適切な VLAN に割り当てます。

CLI を使用したリンク集約の有効化

CLI を使用してコントローラで LAG を有効にする手順は、次のとおりです。

ステップ 1![]() config lag enable と入力して、LAG を有効にします。

config lag enable と入力して、LAG を有効にします。

(注) LAG を無効にするには、config lag disable と入力します。

ステップ 2![]() save config と入力して、設定を保存します。

save config と入力して、設定を保存します。

CLI を使用したリンク集約の確認

リンク集約をサポートするための隣接デバイスの設定

コントローラの隣接デバイスも、LAG をサポートするように適切に設定する必要があります。

•![]() コントローラが接続されている隣接ポートはそれぞれ、次のように設定します。

コントローラが接続されている隣接ポートはそれぞれ、次のように設定します。

•![]() 近接スイッチのポート チャネルは、次のように設定します。

近接スイッチのポート チャネルは、次のように設定します。

複数の AP マネージャ インターフェイスの設定

(注) Cisco 5500 シリーズおよび 4400 シリーズ スタンドアロン コントローラでだけ、複数の AP マネージャ インターフェイスを使用できます。

複数の AP マネージャ インターフェイスを作成すると、インターフェイスはそれぞれ異なるポートにマッピングされます(図 3-15 を参照)。 AP マネージャ インターフェイス 2 がポート 2、AP マネージャ インターフェイス 3 がポート 3、AP マネージャ インターフェイス 4 がポート 4 となるように、ポートが順番に設定されている必要があります。

(注) すべての AP マネージャ インターフェイスが同じ VLAN または同じ IP サブネット上になくてもかまいません。また、管理インターフェイスと同じ VLAN または IP サブネットになくても問題はありません。ただし、すべての AP マネージャ インターフェイスが同一の VLAN または IP サブネット上に存在するように設定することをお勧めします。

(注) コントローラ上の各ポートに、AP マネージャ インターフェイスを割り当てる必要があります。

アクセス ポイントはコントローラに接続する前に、ディスカバリ要求を送信します。アクセス ポイントは、受信したディスカバリ応答から、コントローラにある AP マネージャ インターフェイスの数と、各 AP マネージャ インターフェイスにあるアクセス ポイントの数を判断します。アクセス ポイントは、通常、最もアクセス ポイント数の少ない AP マネージャに接続します。この方法により、アクセス ポイントの負荷は、複数の AP マネージャ インターフェイスに対して動的に分散されます。

(注) アクセス ポイントは AP マネージャ インターフェイス全体に、均等に分散されるわけではありませんが、ある程度のロード バランシングは行われます。

複数の AP マネージャ インターフェイスを実装する前に、このことがコントローラのポート冗長性に与える影響を考慮する必要があります。

1.![]() 4402-50 コントローラは最大 50 個のアクセス ポイントをサポートし、ポートを 2 つ持っています。最大数のアクセス ポイントをサポートするには、AP マネージャ インターフェイスを 2 つ作成する必要があります(図 3-15 を参照)。4400 シリーズ コントローラのポート 1 つあたり 48 個しかアクセス ポイントがサポートされないからです。

4402-50 コントローラは最大 50 個のアクセス ポイントをサポートし、ポートを 2 つ持っています。最大数のアクセス ポイントをサポートするには、AP マネージャ インターフェイスを 2 つ作成する必要があります(図 3-15 を参照)。4400 シリーズ コントローラのポート 1 つあたり 48 個しかアクセス ポイントがサポートされないからです。

2.![]() 4404-100 コントローラは最大 100 個のアクセス ポイントをサポートし、ポートを 4 つ持っています。最大数のアクセス ポイントをサポートするには、AP マネージャ インターフェイスを 3 つまたはそれ以上作成する必要があります(図 3-16 を参照)。いずれかの AP マネージャ インターフェイスのポートで障害が発生した場合は、コントローラによってアクセス ポイントの状態がクリアされるので、通常のコントローラ接続プロセスを使用してコントローラとの通信を再確立するために、アクセス ポイントのリブートが必要になります。この後、コントローラからの CAPWAP または LWAPP ディスカバリ応答には、障害を起こした AP マネージャ インターフェイスは含まれなくなります。アクセス ポイントは再度コントローラに接続し、アクセス ポイントの負荷は使用可能な AP マネージャ インターフェイス間に分散されます。

4404-100 コントローラは最大 100 個のアクセス ポイントをサポートし、ポートを 4 つ持っています。最大数のアクセス ポイントをサポートするには、AP マネージャ インターフェイスを 3 つまたはそれ以上作成する必要があります(図 3-16 を参照)。いずれかの AP マネージャ インターフェイスのポートで障害が発生した場合は、コントローラによってアクセス ポイントの状態がクリアされるので、通常のコントローラ接続プロセスを使用してコントローラとの通信を再確立するために、アクセス ポイントのリブートが必要になります。この後、コントローラからの CAPWAP または LWAPP ディスカバリ応答には、障害を起こした AP マネージャ インターフェイスは含まれなくなります。アクセス ポイントは再度コントローラに接続し、アクセス ポイントの負荷は使用可能な AP マネージャ インターフェイス間に分散されます。

図 3-17 は、4 つの AP マネージャ インターフェイスを使用して、4400 シリーズ コントローラで 100 個のアクセス ポイントをサポートしている様子を図示したものです。

この設定には、4 つの AP マネージャ インターフェイスすべてで、均等に 100 個のアクセス ポイントをすべてロード バランシングできるという利点があります。AP マネージャ インターフェイスの 1 つで障害が発生しても、このコントローラに接続されているアクセス ポイントはすべて、残り 3 つの使用可能な AP マネージャ インターフェイス間で均等に分散されます。たとえば、AP マネージャ インターフェイス 2 で障害が発生した場合、残りの AP マネージャ インターフェイス(1、3、および 4)はそれぞ約 33 個のアクセス ポイントを管理します。

GUI を使用した複数の AP マネージャ インターフェイスの作成

コントローラの GUI を使用して複数の AP マネージャ インターフェイスを作成する手順は、次のとおりです。

ステップ 1![]() [Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます。

[Controller] > [Interfaces] の順に選択して、[Interfaces] ページを開きます。

ステップ 2![]() [New] をクリックします。[Interfaces > New] ページが表示されます(図 3-19 を参照)。

[New] をクリックします。[Interfaces > New] ページが表示されます(図 3-19 を参照)。

ステップ 3![]() 前述のとおり、AP マネージャ インターフェイスの名前と VLAN 識別子を入力します。

前述のとおり、AP マネージャ インターフェイスの名前と VLAN 識別子を入力します。

ステップ 4![]() [Apply] をクリックして、変更を適用します。[Interfaces > Edit] ページが表示されます(図 3-19 を参照)。

[Apply] をクリックして、変更を適用します。[Interfaces > Edit] ページが表示されます(図 3-19 を参照)。

図 3-19 [Interfaces > Edit] ページ

ステップ 5![]() 適切なインターフェイス パラメータを入力します。

適切なインターフェイス パラメータを入力します。

(注) AP マネージャ インターフェイスのバックアップ ポートは定義しないでください。AP マネージャ インターフェイスに対するポート冗長化はサポートされません。AP マネージャ インターフェイスで障害が発生した場合は、そのインターフェイスを通してコントローラに接続しているすべてのアクセス ポイントが、他の設定済み AP マネージャ インターフェイスに均等に分散されます。

ステップ 6![]() このインターフェイスを AP マネージャ インターフェイスにするには、[Enable Dynamic AP Management] チェックボックスをオンにします。

このインターフェイスを AP マネージャ インターフェイスにするには、[Enable Dynamic AP Management] チェックボックスをオンにします。

(注) 1 つの物理ポートにつき、AP マネージャ インターフェイスは 1 つのみ許可されます。AP マネージャ インターフェイスとして指定された動的インターフェイスは、WLAN インターフェイスとしては使用できません。

ステップ 7![]() [Save Configuration] をクリックして、設定を保存します。

[Save Configuration] をクリックして、設定を保存します。

ステップ 8![]() 作成する AP マネージャ インターフェイスそれぞれについて、この手順を繰り返します。

作成する AP マネージャ インターフェイスそれぞれについて、この手順を繰り返します。

CLI を使用した複数の AP マネージャ インターフェイスの作成

コントローラの CLI を使用して複数の AP マネージャ インターフェイスを作成する手順は、次のとおりです。

ステップ 1![]() 次のコマンドを入力し、新しいインターフェイスを作成します。

次のコマンドを入力し、新しいインターフェイスを作成します。

•![]() config interface create operator_defined_interface_name {vlan_id | x}

config interface create operator_defined_interface_name {vlan_id | x}

•![]() config interface address operator_defined_interface_name ip_addr ip_netmask [gateway]

config interface address operator_defined_interface_name ip_addr ip_netmask [gateway]

•![]() config interface vlan operator_defined_interface_name {vlan_id | 0}

config interface vlan operator_defined_interface_name {vlan_id | 0}

•![]() config interface port operator_defined_interface_name physical_ds_port_number

config interface port operator_defined_interface_name physical_ds_port_number

•![]() config interface dhcp operator_defined_interface_name ip_address_of_primary_dhcp_server [ip_address_of_secondary_dhcp_server]

config interface dhcp operator_defined_interface_name ip_address_of_primary_dhcp_server [ip_address_of_secondary_dhcp_server]

•![]() config interface quarantine vlan interface_name vlan_id

config interface quarantine vlan interface_name vlan_id

(注) このコマンドを使用して、任意のインターフェイスに対して検疫 VLAN を設定します。

•![]() config interface acl operator_defined_interface_name access_control_list_name

config interface acl operator_defined_interface_name access_control_list_name

ステップ 2![]() このインターフェイスを AP マネージャ インターフェイスにするには、次のコマンドを入力します。

このインターフェイスを AP マネージャ インターフェイスにするには、次のコマンドを入力します。

config interface ap-manager operator_defined_interface_name { enable | disable }

(注) 1 つの物理ポートにつき、AP マネージャ インターフェイスは 1 つのみ許可されます。AP マネージャ インターフェイスとして指定された動的インターフェイスは、WLAN インターフェイスとしては使用できません。

ステップ 3![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

ステップ 4![]() 作成する AP マネージャ インターフェイスそれぞれについて、この手順を繰り返します。

作成する AP マネージャ インターフェイスそれぞれについて、この手順を繰り返します。

5500 シリーズ コントローラの例

5500 シリーズ コントローラの場合、8 つの動的 AP マネージャ インターフェイスを設定して、コントローラの 8 つのギガビット ポートに関連付けることをお勧めします。デフォルトで AP 管理インターフェイスのように動作する管理インターフェイスを使用している場合、さらに 7 つの動的 AP マネージャ インターフェイスを作成し、残りの 7 つのギガビット ポートに関連付ける必要があります。たとえば、図 3-20 は動的 AP マネージャ インターフェイスとして有効で、ポート番号 2 に関連付けられた動的インターフェイスを示しています。図 3-20 は、LAG が無効な 5500 シリーズ コントローラで、1 つの動的 AP マネージャ インターフェイスとして使用される管理インターフェイス、および 7 つの追加の動的 AP マネージャ インターフェイスがそれぞれが別のギガビット ポートにマッピングされていること示しています。

図 3-20 動的 AP 管理を使用した動的インターフェイスの例

図 3-21 5500 シリーズのコントローラ インターフェイスの設定例

フィードバック

フィードバック