Cisco Wireless LAN Controller コンフィギュレー ション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月14日

章のタイトル: Lightweight アクセス ポイントの制御

- Lightweight モードに変換したアクセス ポイントの使用に関するガイドライン

- Lightweight モードから Autonomous モードへの復帰

- アクセス ポイントの認可

- DHCP オプション 43 および DHCP オプション 60 の使用

- アクセス ポイントの接続プロセスのトラブルシューティング

- Lightweight モードに変換したアクセス ポイントへのコントローラを使用したデバッグ コマンドの送信

- 変換したアクセス ポイントからコントローラへのクラッシュ情報の送信

- 変換したアクセス ポイントからコントローラへの無線コア ダンプの送信

- 変換したアクセス ポイントからのメモリ コア ダンプのアップロード

- 変換したアクセス ポイントの MAC アドレスの表示

- Lightweight モードに変換したアクセス ポイントの Reset ボタンの無効化

- Lightweight アクセス ポイントでの固定 IP アドレスの設定

- サイズの大きなアクセス ポイントのイメージのサポート

Lightweight アクセス ポイントの制御

この章では、Cisco Lightweight アクセス ポイントをコントローラに接続する方法、およびアクセス ポイントの設定を管理する方法について説明します。この章の内容は、次のとおりです。

•![]() 「Autonomous アクセス ポイントの Lightweight モードへの変換」

「Autonomous アクセス ポイントの Lightweight モードへの変換」

•![]() 「アクセス ポイントのフェールオーバー プライオリティ レベルの設定」

「アクセス ポイントのフェールオーバー プライオリティ レベルの設定」

•![]() 「アクセス ポイントの -J 規制区域から -U 規制区域への移行」

「アクセス ポイントの -J 規制区域から -U 規制区域への移行」

•![]() 「アクセス ポイントでの RFID トラッキングの最適化」

「アクセス ポイントでの RFID トラッキングの最適化」

アクセス ポイント通信プロトコル

コントローラ ソフトウェア リリース 5.2 以降では、Cisco Lightweight アクセス ポイントは、IETF 標準 Control and Provisioning of Wireless Access Points Protocol(CAPWAP; 無線アクセス ポイントのコントロールおよびプロビジョニング プロトコル)を使用してネットワーク上のコントロールおよび他の Lightweight アクセス ポイントと通信します。5.2 よりも前のコントローラ ソフトウェア リリースは、これらの通信に Lightweight Access Point Protocol(LWAPP; Lightweight アクセス ポイント プロトコル)を使用します。

CAPWAP は LWAPP に基づく標準の互換プロトコルであり、コントローラによる無線アクセス ポイントの集合の管理を可能にします。CAPWAP は、次の理由によりコントローラ ソフトウェア リリース 5.2 以降で実装されています。

•![]() LWAPP を使用するシスコ製品に、CAPWAP を使用する次世代シスコ製品へのアップグレード パスを提供するため。

LWAPP を使用するシスコ製品に、CAPWAP を使用する次世代シスコ製品へのアップグレード パスを提供するため。

•![]() コントローラにサードパーティのアクセス ポイントとの将来的な互換性を持たせるため。

コントローラにサードパーティのアクセス ポイントとの将来的な互換性を持たせるため。

LWAPP を使用可能なアクセス ポイントは CAPWAP コントローラを検出して接続することができ、CAPWAP コントローラへの変換はシームレスです。たとえば、CAPWAP 使用時のコントローラ ディスカバリ プロセスおよびファームウェア ダウンロード プロセスは、LWAPP 使用時のものと同じです。例外として、レイヤ 2 の展開は CAPWAP ではサポートされません。

CAPWAP コントローラおよび LWAPP コントローラは、同じネットワークで展開が可能です。CAPWAP を使用可能なソフトウェアでは、アクセス ポイントは CAPWAP を実行するコントローラでも LWAPP を実行するコントローラでも接続できます。Cisco Aironet 1140 シリーズ アクセス ポイントは唯一の例外であり、CAPWAP のみをサポートするため、CAPWAP を実行するコントローラにのみ接続します。たとえば、1130 シリーズ アクセス ポイントは CAPWAP を実行するコントローラにも LWAPP を実行するコントローラにも接続できますが、1140 シリーズ アクセス ポイントは CAPWAP を実行するコントローラにのみ接続できます。

(注) 5500 シリーズ コントローラの最初のソフトウェア リリースが 6.0 であるため、5500 シリーズ コントローラは CAPWAP のみサポートします。

CAPWAP の使用に関するガイドライン

•![]() LWAPP を使用するアクセス ポイントからのトラフィックのみ許可するようファイアウォールが設定されている場合は、ファイアウォールのルールを変更して CAPWAP を使用するアクセス ポイントからのトラフィックを許可する必要があります。

LWAPP を使用するアクセス ポイントからのトラフィックのみ許可するようファイアウォールが設定されている場合は、ファイアウォールのルールを変更して CAPWAP を使用するアクセス ポイントからのトラフィックを許可する必要があります。

•![]() CAPWAP UDP ポート 5246 および 5247(LWAPP UDP ポート 12222 および 12223 と同等のポート)が有効になっており、アクセス ポイントがコントローラに接続できないようにする可能性のある中間デバイスによりブロックされていないことを確認してください。

CAPWAP UDP ポート 5246 および 5247(LWAPP UDP ポート 12222 および 12223 と同等のポート)が有効になっており、アクセス ポイントがコントローラに接続できないようにする可能性のある中間デバイスによりブロックされていないことを確認してください。

•![]() アクセス コントロール リスト(ACL)がコントローラとアクセス ポイントの間の制御パスにある場合は、新しいプロトコル ポートを開いてアクセス ポイントが孤立しないようにする必要があります。

アクセス コントロール リスト(ACL)がコントローラとアクセス ポイントの間の制御パスにある場合は、新しいプロトコル ポートを開いてアクセス ポイントが孤立しないようにする必要があります。

データ暗号化の設定

Cisco 5500 シリーズ コントローラにより、Datagram Transport Layer Security(DTLS; データグラム トランスポート層セキュリティ)を使用してアクセス ポイントとコントローラの間で送信される CAPWAP コントロール パケット(および、オプションとして CAPWAP データ パケット)の暗号化が可能です。DTLS は、標準化過程にある TLS に基づくインターネット技術特別調査委員会(IETF)プロトコルです。CAPWAP コントロール パケットとはコントローラとアクセス ポイントの間で交換される管理パケットであり、CAPWAP データ パケットは転送された無線フレームをカプセル化します。CAPWAP コントロールおよびデータ パケットはそれぞれ異なる UDP ポートである 5246(コントロール)および 5247(データ)で送信されます。アクセス ポイントが DTLS データ暗号化をサポートしない場合、DTLS はコントロール プレーンにのみ有効となり、データ プレーンの DTLS セッションは確立されません。

(注) データの暗号化をサポートするのは 5500 シリーズ コントローラのみです。この機能は、他のコントローラ プラットフォームでは使用できません。データの暗号化が有効となっているアクセス ポイントが他のコントローラに接続しようした場合、そのアクセス ポイントはこのコントローラに接続できますが、データ パケットは暗号化されずに送信されます。

(注) Cisco 1130 および 1240 シリーズ アクセス ポイントはソフトウェアによる暗号化で DTLS データ暗号化をサポートし、1140 および 1250 シリーズ アクセス ポイントはハードウェアによる暗号化で DTLS データ暗号化をサポートします。データ暗号化されたアクセス ポイントは、wplus ライセンスがコントローラにインストールされている場合のみ、5500 シリーズ コントローラに接続できます。wplus ライセンスがインストールされていない場合、アクセス ポイントはコントローラに接続できません。

DTLS データ暗号化は OfficeExtend アクセス ポイントでは自動的に有効化されますが、他のアクセス ポイントではデフォルトで無効となります。ほとんどのアクセス ポイントは会社のビルディング内の安全なネットワークにおいて展開されるため、データの暗号化は必要ありません。反対に、OfficeExtend アクセス ポイントとコントローラの間のトラフィックは安全でないパブリック ネットワークを経由するため、これらのアクセス ポイントではデータの暗号化はより重要です。データの暗号化が有効な場合、トラフィックはアクセス ポイントで暗号化されてからコントローラに送信され、また、コントローラで暗号化されてからクライアントに送信されます。

(注) 暗号化はコントローラおよびアクセス ポイントの両方においてスループットを制限するため、多くのエンタープライズ ネットワークにおいて最大スループットが必要です。

(注) OfficeExtend アクセス ポイントの詳細は、「OfficeExtend アクセス ポイント」を参照してください。

コントローラ GUI または CLI を使用して、特定のアクセス ポイントまたはすべてのアクセス ポイントの DTLS データ暗号化を有効化または無効化できます。

GUI を使用したデータ暗号化の設定

コントローラの GUI を使用して、コントローラにおけるアクセス ポイントの DTLS データ暗号化を有効にする手順は、次のとおりです。

ステップ 1![]() 5500 シリーズ コントローラに wplus ライセンスがインストールされていることを確認します。ライセンスがインストールされると、アクセス ポイントのデータ暗号化を有効化できます。

5500 シリーズ コントローラに wplus ライセンスがインストールされていることを確認します。ライセンスがインストールされると、アクセス ポイントのデータ暗号化を有効化できます。

(注) ライセンスの取得およびインストール方法は、 を参照してください。

ステップ 2![]() [Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

[Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

ステップ 3![]() 暗号化を有効にするアクセス ポイントの名前をクリックします。

暗号化を有効にするアクセス ポイントの名前をクリックします。

ステップ 4![]() [Advanced] タブを選択して、[All APs > Details for]([Advanced])ページを開きます(図 7-1 を参照)。

[Advanced] タブを選択して、[All APs > Details for]([Advanced])ページを開きます(図 7-1 を参照)。

図 7-1 [All APs > Details for]([Advanced])ページ

ステップ 5![]() このアクセス ポイントでデータ暗号化を有効にする場合は [Data Encryption] チェックボックスをオンにします。この機能を無効にする場合は、オフにします。デフォルトではオフになっています。

このアクセス ポイントでデータ暗号化を有効にする場合は [Data Encryption] チェックボックスをオンにします。この機能を無効にする場合は、オフにします。デフォルトではオフになっています。

(注) データ暗号化モードに変更するには、アクセス ポイントをコントローラに再接続する必要があります。

ステップ 6![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 7![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

CLI を使用したデータ暗号化の設定

コントローラの CLI を使用して、コントローラにおけるアクセス ポイントの DTLS データ暗号化を有効にする手順は、次のとおりです。

ステップ 1![]() すべてのアクセス ポイントまたは特定のアクセス ポイントのデータ暗号化を有効または無効にするには、次のコマンドを入力します。

すべてのアクセス ポイントまたは特定のアクセス ポイントのデータ暗号化を有効または無効にするには、次のコマンドを入力します。

config ap link-encryption { enable | disable } { all | Cisco_AP}

(注) データ暗号化モードに変更するには、アクセス ポイントをコントローラに再接続する必要があります。

ステップ 2![]() アクセス ポイントおよび接続しているクライアントの切断を確認するよう求めるプロンプトが表示されたら、 Y と入力します。

アクセス ポイントおよび接続しているクライアントの切断を確認するよう求めるプロンプトが表示されたら、 Y と入力します。

ステップ 3![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

ステップ 4![]() すべてのアクセス ポイントまたは特定のアクセス ポイントの暗号化状態を表示するには、次のコマンドを入力します。

すべてのアクセス ポイントまたは特定のアクセス ポイントの暗号化状態を表示するには、次のコマンドを入力します。

show ap link-encryption { all | Cisco_AP}

auth err: 198 replay err: 0

このコマンドにより、整合性チェックのエラー数を追跡する認証エラー、およびアクセス ポイントが同じパケットを受信する回数を追跡する再送エラーも表示されます。

ステップ 5![]() すべてのアクティブな DTLS 接続の概要を表示するには、次のコマンドを入力します。

すべてのアクティブな DTLS 接続の概要を表示するには、次のコマンドを入力します。

(注) DTLS データ暗号化で問題が発生した場合は、コマンド debug dtls {all | event | trace | packet} {enable | disable} を入力して、すべての DTLS メッセージ、イベント、トレース、またはパケットをデバッグします。

CAPWAP MTU 情報の表示

コントローラ上の CAPWAP パスの最大伝送ユニット(MTU)を表示するには、次のコマンドを入力します。MTU は、送信されるパケットの最大サイズ(バイト)を指定します。

show ap config general Cisco_AP

...

CAPWAP のデバッグ

次の CLI コマンドを使用して、CAPWAP デバッグ情報を取得します。

•![]() debug capwap events {enable | disable}:CAPWAP イベントのデバッグを有効または無効にします。

debug capwap events {enable | disable}:CAPWAP イベントのデバッグを有効または無効にします。

•![]() debug capwap errors {enable | disable}:CAPWAP エラーのデバッグを有効または無効にします。

debug capwap errors {enable | disable}:CAPWAP エラーのデバッグを有効または無効にします。

•![]() debug capwap detail {enable | disable}:CAPWAP の詳細のデバッグを有効または無効にします。

debug capwap detail {enable | disable}:CAPWAP の詳細のデバッグを有効または無効にします。

•![]() debug capwap info {enable | disable}:CAPWAP 情報のデバッグを有効または無効にします。

debug capwap info {enable | disable}:CAPWAP 情報のデバッグを有効または無効にします。

•![]() debug capwap packet {enable | disable}:CAPWAP パケットのデバッグを有効または無効にします。

debug capwap packet {enable | disable}:CAPWAP パケットのデバッグを有効または無効にします。

•![]() debug capwap payload {enable | disable}:CAPWAP ペイロードのデバッグを有効または無効にします。

debug capwap payload {enable | disable}:CAPWAP ペイロードのデバッグを有効または無効にします。

•![]() debug capwap hexdump {enable | disable}:CAPWAP 16 進数ダンプのデバッグを有効または無効にします。

debug capwap hexdump {enable | disable}:CAPWAP 16 進数ダンプのデバッグを有効または無効にします。

•![]() debug capwap dtls-keepalive {enable | disable}:CAPWAP DTLS データ キープアライブ パケットのデバッグを有効または無効にします。

debug capwap dtls-keepalive {enable | disable}:CAPWAP DTLS データ キープアライブ パケットのデバッグを有効または無効にします。

コントローラ ディスカバリのプロセス

CAPWAP 環境では、Lightweight アクセス ポイントは CAPWAP ディスカバリ メカニズムを使用してコントローラを検知してから、コントローラに CAPWAP 接続要求を送信します。コントローラは、アクセス ポイントに CAPWAP 接続応答を送信してアクセス ポイントにコントローラへの接続を許可します。アクセス ポイントがコントローラに接続する際、コントローラが、設定、ファームウェア、コントロール トランザクション、およびデータ トランザクションを管理します。

LWAPP から CAPWAP へのアップグレード パスおよび CAPWAP から LWAPP へのダウングレード パスがサポートされます。LWAPP イメージを持つアクセス ポイントは、LWAPP でディスカバリ プロセスを開始します。LWAPP コントローラを検出すると、LWAPP ディスカバリ プロセスを開始してコントローラに接続します。LWAPP コントローラが見つからない場合は、CAPWAP でディスカバリを開始します。1 つのディスカバリ タイプ(CAPWAP または LWAPP)でディスカバリ プロセスを開始した回数が最大ディスカバリ カウントを超えてもアクセス ポイントがディスカバリ応答を受信しない場合は、ディスカバリ タイプはもう一方のタイプに変更されます。たとえば、アクセス ポイントが LWAPP でコントローラを検出できない場合、CAPWAP でディスカバリ プロセスを開始します。

(注) アクセス ポイントが UP 状態であり、IP アドレスが変更される場合は、既存の CAPWAP トンネルを解除してコントローラに再接続します。以前のソフトウェア リリースでは、アクセス ポイントがコントローラに通知し、セッションを終了せずに変更された IP アドレスで継続されていました。

(注) 1100 および 1300 シリーズ アクセス ポイントをコントローラに接続する前に、ソフトウェア リリース 4.0.155.0 以上をコントローラにインストールする必要があります。1120 および 1310 アクセス ポイントは、ソフトウェア リリース 4.0.155.0 以前ではサポートされていません。

(注) アクセス ポイント名にスペースが含まれていると、Cisco コントローラで CLI を使用してアクセス ポイントの情報を編集または検索できません。

(注) コントローラが現在時刻に設定されていることを確認します。コントローラの時計が遅れている場合、アクセス ポイントをコントローラに接続できないことがあります。これはその時刻の証明書が有効ではない可能性があるからです。

アクセス ポイントは、コントローラにより、ネットワーク上でアクティブになる前に検出される必要があります。Lightweight アクセス ポイントでは、次のコントローラ ディスカバリのプロセスがサポートされています。

•![]() Layer 3 CAPWAP または LWAPP ディスカバリ:アクセス ポイントとは異なるサブネット上で行われ、レイヤ 2 ディスカバリで使用される MAC アドレスではなく IP アドレスと UDP パケットが使用されます。

Layer 3 CAPWAP または LWAPP ディスカバリ:アクセス ポイントとは異なるサブネット上で行われ、レイヤ 2 ディスカバリで使用される MAC アドレスではなく IP アドレスと UDP パケットが使用されます。

•![]() Over-the-air provisioning(OTAP):この機能は Cisco 5500 および 4400 シリーズ コントローラでサポートされています。この機能がコントローラで(コントローラの [General] ページまたは config network otap-mode { enable | disable } CLI コマンドによって)有効になっている場合、アソシエートされたすべてのアクセス ポイントは無線 CAPWAP または LWAPP ネイバー メッセージを送信し、新しいアクセス ポイントがこれらのメッセージからコントローラの IP アドレスを受信します。この機能はデフォルトでは無効です。すべてのアクセス ポイントをインストールする際は、無効のままにしておいてください。

Over-the-air provisioning(OTAP):この機能は Cisco 5500 および 4400 シリーズ コントローラでサポートされています。この機能がコントローラで(コントローラの [General] ページまたは config network otap-mode { enable | disable } CLI コマンドによって)有効になっている場合、アソシエートされたすべてのアクセス ポイントは無線 CAPWAP または LWAPP ネイバー メッセージを送信し、新しいアクセス ポイントがこれらのメッセージからコントローラの IP アドレスを受信します。この機能はデフォルトでは無効です。すべてのアクセス ポイントをインストールする際は、無効のままにしておいてください。

(注) コントローラ上で OTAP を無効にしても、アクセス ポイント上では OTAP は無効になりません。OTAP はアクセス ポイント上で無効化できません。

(注) 次のリンクで OTAP についての詳細情報を参照できます。

http://www.ciscosystems.com/en/US/products/ps6366/products_tech_note09186a008093d74a.shtml

•![]() ローカルに保存されているコントローラの IP アドレス ディスカバリ:アクセス ポイントがすでにコントローラにアソシエートされている場合、プライマリ、セカンダリおよびターシャリ コントローラの IP アドレスはアクセス ポイントの不揮発性メモリに保存されます。コントローラの IP アドレスを今後の展開のためにアクセス ポイントに保存するこのプロセスは、アクセス ポイントのプライミングと呼ばれています。

ローカルに保存されているコントローラの IP アドレス ディスカバリ:アクセス ポイントがすでにコントローラにアソシエートされている場合、プライマリ、セカンダリおよびターシャリ コントローラの IP アドレスはアクセス ポイントの不揮発性メモリに保存されます。コントローラの IP アドレスを今後の展開のためにアクセス ポイントに保存するこのプロセスは、アクセス ポイントのプライミングと呼ばれています。

•![]() DHCP サーバのディスカバリ:この機能は DHCP オプション 43 を使用して、アクセス ポイントへのコントローラ IP アドレスを提供します。シスコ スイッチは、通常この機能に使用される DHCP サーバ オプションをサポートします。DHCP オプション 43 に関する詳細は、「DHCP オプション 43 および DHCP オプション 60 の使用」を参照してください。

DHCP サーバのディスカバリ:この機能は DHCP オプション 43 を使用して、アクセス ポイントへのコントローラ IP アドレスを提供します。シスコ スイッチは、通常この機能に使用される DHCP サーバ オプションをサポートします。DHCP オプション 43 に関する詳細は、「DHCP オプション 43 および DHCP オプション 60 の使用」を参照してください。

•![]() DNS ディスカバリ:アクセス ポイントは、Domain Name Server(DNS; ドメイン ネーム サーバ)を介してコントローラを検出できます。アクセス ポイントがコントローラを検出するには、CISCO-LWAPP-CONTROLLER.localdomain への応答としてコントローラの IP アドレスを返すように DNS を設定する必要があります。ここで localdomain は、アクセス ポイントのドメイン名です。アクセス ポイントは、DHCP サーバから IP アドレスと DNS 情報を受信すると、DNS に問い合せて CISCO-LWAPP-CONTROLLER.localdomain を解決します。DNS がコントローラ IP アドレスのリストを送信すると、アクセス ポイントはディスカバリ要求をコントローラに送信します。

DNS ディスカバリ:アクセス ポイントは、Domain Name Server(DNS; ドメイン ネーム サーバ)を介してコントローラを検出できます。アクセス ポイントがコントローラを検出するには、CISCO-LWAPP-CONTROLLER.localdomain への応答としてコントローラの IP アドレスを返すように DNS を設定する必要があります。ここで localdomain は、アクセス ポイントのドメイン名です。アクセス ポイントは、DHCP サーバから IP アドレスと DNS 情報を受信すると、DNS に問い合せて CISCO-LWAPP-CONTROLLER.localdomain を解決します。DNS がコントローラ IP アドレスのリストを送信すると、アクセス ポイントはディスカバリ要求をコントローラに送信します。

アクセス ポイントのコントローラへの接続の確認

GUI を使用したアクセス ポイントのコントローラへの接続の確認

アクセス ポイントが新しいコントローラに接続していることを確認する手順は、次のとおりです。

ステップ 1![]() 次の手順に従って、新しいコントローラをマスター コントローラとして設定します。

次の手順に従って、新しいコントローラをマスター コントローラとして設定します。

a.![]() [Controller] > [Advanced] > [Master Controller Mode] の順に選択し、[Master Controller Configuration] ページを開きます。

[Controller] > [Advanced] > [Master Controller Mode] の順に選択し、[Master Controller Configuration] ページを開きます。

b.![]() [Master Controller Mode] チェックボックスをオンにします。

[Master Controller Mode] チェックボックスをオンにします。

d.![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 2![]() (オプション)ネットワーク インフラストラクチャ内の ARP アドレス テーブルおよび MAC アドレス テーブルを消去します。この手順の詳細は、ネットワーク管理者に問い合せてください。

(オプション)ネットワーク インフラストラクチャ内の ARP アドレス テーブルおよび MAC アドレス テーブルを消去します。この手順の詳細は、ネットワーク管理者に問い合せてください。

ステップ 4![]() すべてのアクセス ポイントが新しいコントローラに接続された後で、そのコントローラがマスター コントローラとして機能しないように設定するには、[Master Controller Configuration] ページで [Master Controller Mode] チェックボックスをオフにします。

すべてのアクセス ポイントが新しいコントローラに接続された後で、そのコントローラがマスター コントローラとして機能しないように設定するには、[Master Controller Configuration] ページで [Master Controller Mode] チェックボックスをオフにします。

CLI を使用したアクセス ポイントのコントローラへの接続の確認

アクセス ポイントが新しいコントローラに接続していることを確認する手順は、次のとおりです。

ステップ 1![]() 新しいコントローラをマスター コントローラとして設定するには、次のコマンドを入力します。

新しいコントローラをマスター コントローラとして設定するには、次のコマンドを入力します。

config network master-base enable

ステップ 2![]() (オプション)ネットワーク インフラストラクチャ内の ARP アドレス テーブルおよび MAC アドレス テーブルを消去します。この手順の詳細は、ネットワーク管理者に問い合せてください。

(オプション)ネットワーク インフラストラクチャ内の ARP アドレス テーブルおよび MAC アドレス テーブルを消去します。この手順の詳細は、ネットワーク管理者に問い合せてください。

ステップ 4![]() すべてのアクセス ポイントが新しいコントローラに接続された後で、そのコントローラがマスター コントローラとして機能しないように設定するには、次のコマンドを入力します。

すべてのアクセス ポイントが新しいコントローラに接続された後で、そのコントローラがマスター コントローラとして機能しないように設定するには、次のコマンドを入力します。

config network master-base disable

アクセス ポイントの検索

[All APs] ページのアクセス ポイントのリストで、特定のアクセス ポイントを検索できます。検索を実行するには、特定の基準(MAC アドレス、ステータス、アクセス ポイント モード、および証明書タイプなど)を満たすアクセス ポイントのみを表示するフィルタを作成します。この機能は、アクセス ポイントのリストが複数ページに渡るために一目ですべてを確認できない場合に特に役立ちます。

コントローラの GUI を使用してアクセス ポイントを検索する手順は、次のとおりです。

ステップ 1![]() [Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます(図 7-2 を参照)。

[Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます(図 7-2 を参照)。

このページには、コントローラに接続しているすべてのアクセス ポイントが表示されます。アクセス ポイントそれぞれについて、名前、MAC アドレス、稼動時間、ステータス、動作モード、証明書、OfficeExtend アクセス ポイント ステータス、およびアクセス ポイント サブモードを確認できます。

ページの右上部には、アクセス ポイントの合計数が表示されます。アクセス ポイントのリストが複数ページに渡る場合、ページ番号のリンクをクリックしてこれらのページにアクセスできます。各ページには最大 20 個のアクセス ポイントを表示できます。

ステップ 2![]() [Change Filter] をクリックして、[Search AP] ページを開きます(図 7-3 を参照)。

[Change Filter] をクリックして、[Search AP] ページを開きます(図 7-3 を参照)。

ステップ 3![]() 次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントを表示する際に使用する基準を指定します。

次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントを表示する際に使用する基準を指定します。

•![]() MAC Address :アクセス ポイントの MAC アドレスを入力します。

MAC Address :アクセス ポイントの MAC アドレスを入力します。

(注) MAC Address フィルタを有効にすると、その他のフィルタは自動的に無効になります。その他のフィルタのいずれかを有効にすると、MAC Address フィルタは自動的に無効になります。

•![]() AP Name :アクセス ポイントの名前を入力します。

AP Name :アクセス ポイントの名前を入力します。

•![]() Operating Status :次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントの動作ステータスを指定します。

Operating Status :次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントの動作ステータスを指定します。

–![]() REG :アクセス ポイントはコントローラに登録されています。

REG :アクセス ポイントはコントローラに登録されています。

–![]() DEREG :アクセス ポイントはコントローラに登録されていません。

DEREG :アクセス ポイントはコントローラに登録されていません。

–![]() DOWNLOAD :コントローラはそのソフトウェア イメージをアクセス ポイントにダウンロードしています。

DOWNLOAD :コントローラはそのソフトウェア イメージをアクセス ポイントにダウンロードしています。

•![]() Admin Status :[Enabled] または [Disabled ] を選択して、コントローラ上でアクセス ポイントを有効にするか無効にするかを指定します。

Admin Status :[Enabled] または [Disabled ] を選択して、コントローラ上でアクセス ポイントを有効にするか無効にするかを指定します。

•![]() AP Mode :[Local]、[HREAP]、[REAP]、[Monitor]、[Rogue Detector]、[Sniffer]、[Bridge] チェックボックスの 1 つまたは複数をオンにして、アクセス ポイントの動作モードを指定します。

AP Mode :[Local]、[HREAP]、[REAP]、[Monitor]、[Rogue Detector]、[Sniffer]、[Bridge] チェックボックスの 1 つまたは複数をオンにして、アクセス ポイントの動作モードを指定します。

•![]() Certificate Type :次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントにインストールされる証明書のタイプを指定します。

Certificate Type :次のチェックボックスの 1 つまたは複数をオンにして、アクセス ポイントにインストールされる証明書のタイプを指定します。

–![]() MIC :Manufactured-Installed Certificate(製造元でインストールされる証明書)

MIC :Manufactured-Installed Certificate(製造元でインストールされる証明書)

–![]() SSC :Self-Signed Certificate(自己署名証明書)

SSC :Self-Signed Certificate(自己署名証明書)

–![]() LSC :Local Significant Certificate(ローカルで有効な証明書)

LSC :Local Significant Certificate(ローカルで有効な証明書)

(注) これらの証明書タイプの詳細については、「アクセス ポイントの認可」 を参照してください。

ステップ 4![]() [Apply] をクリックして、変更を適用します。検索基準に一致するアクセス ポイントのみが [All APs] ページに表示され、ページ上部の [Current Filter] パラメータはリストを生成するのに使用したフィルタを示します(たとえば、MAC Address:00:1d:e5:54:0e:e6、AP Name:pmsk-ap、Operational Status: UP、Status: Enabled など)

[Apply] をクリックして、変更を適用します。検索基準に一致するアクセス ポイントのみが [All APs] ページに表示され、ページ上部の [Current Filter] パラメータはリストを生成するのに使用したフィルタを示します(たとえば、MAC Address:00:1d:e5:54:0e:e6、AP Name:pmsk-ap、Operational Status: UP、Status: Enabled など)

(注) フィルタを削除してアクセス ポイント リスト全体を表示するには、[Clear Filter] をクリックします。

アクセス ポイント無線の検索

[802.11a/n Radios] ページまたは [802.11b/g/n Radios] ページの無線のリストで、特定のアクセス ポイント無線を検索できます。アクセス ポイント無線を表示する場合は [Monitor Menu] からこれらのページにアクセスでき、アクセス ポイント無線を設定する場合は [Wireless Menu] からアクセスできます。特定のアクセス ポイント無線を検索するには、特定の基準(無線 MAC アドレスやアクセス ポイント名など)を満たす無線を表示するためのフィルタを作成します。この機能は、アクセス ポイント無線のリストが複数ページに渡るために一目ですべてを確認できない場合に特に役立ちます。

コントローラ GUI を使用してアクセス ポイント無線を作成する手順は、次のとおりです。

•![]() [Monitor] > [Access Points] > [Radios ] > [802.11a/n ] または [802.11b/g/n] の順に選択して、[802.11a/n(または 802.11b/g/n ) Radios] ページを開きます(図 7-4 を参照)。

[Monitor] > [Access Points] > [Radios ] > [802.11a/n ] または [802.11b/g/n] の順に選択して、[802.11a/n(または 802.11b/g/n ) Radios] ページを開きます(図 7-4 を参照)。

•![]() [Wireless] > [Access Points] > [Radios] > [802.11a/n] または [802.11b/g/n] の順に選択して、[802.11a/n(または 802.11b/g/n)Radios] ページを開きます(図 7-5 を参照)。

[Wireless] > [Access Points] > [Radios] > [802.11a/n] または [802.11b/g/n] の順に選択して、[802.11a/n(または 802.11b/g/n)Radios] ページを開きます(図 7-5 を参照)。

図 7-4 802.11a/n Radios ページ([Monitor] メニューから)

図 7-5 802.11a/n Radios ページ([Wireless] メニューから)

このページには、コントローラに結合されているすべての 802.11a/n または 802.11b/g/n アクセス ポイント無線とその現在の設定が表示されます。

ページの右上部には、アクセス ポイント無線の合計数が表示されます。無線のリストが複数ページに渡る場合、ページ番号のリンクをクリックしてこれらのページにアクセスできます。各ページには最大 25 個のアクセス ポイント無線を表示できます。

ステップ 2![]() [Change Filter] をクリックして、[Search AP] ページを開きます(図 7-6 を参照)。

[Change Filter] をクリックして、[Search AP] ページを開きます(図 7-6 を参照)。

ステップ 3![]() 次のチェックボックスのいずれかをオンにして、アクセス ポイント無線を表示する際に使用する基準を指定します。

次のチェックボックスのいずれかをオンにして、アクセス ポイント無線を表示する際に使用する基準を指定します。

•![]() MAC Address :アクセス ポイント無線の基本無線 MAC アドレスを入力します。

MAC Address :アクセス ポイント無線の基本無線 MAC アドレスを入力します。

•![]() AP Name :アクセス ポイントの名前を入力します。

AP Name :アクセス ポイントの名前を入力します。

(注) これらのフィルタのいずれかを有効にすると、もう 1 つのフィルタは自動的に無効になります。

ステップ 4![]() [Find] をクリックして、変更を適用します。検索基準に一致するアクセス ポイント無線のみが [802.11a/n Radios] ページまたは [802.11b/g/n Radios] ページに表示され、ページ上部の [Current Filter] パラメータには、リストを生成するのに使用したフィルタが表示されます(たとえば、MAC Address:00:1e:f7:75:0a:a0 または AP Name:pmsk-ap)。

[Find] をクリックして、変更を適用します。検索基準に一致するアクセス ポイント無線のみが [802.11a/n Radios] ページまたは [802.11b/g/n Radios] ページに表示され、ページ上部の [Current Filter] パラメータには、リストを生成するのに使用したフィルタが表示されます(たとえば、MAC Address:00:1e:f7:75:0a:a0 または AP Name:pmsk-ap)。

(注) フィルタを削除してアクセス ポイント無線リスト全体を表示するには、[Clear Filter] をクリックします。

アクセス ポイントのグローバル資格情報の設定

Cisco IOS アクセス ポイントには、工場出荷時にデフォルトのイネーブル パスワード Cisco が設定されています。ユーザはこのパスワードを使用して、非特権モードにログインし、 show および debug コマンドを実行することができますが、これはセキュリティに対する脅威となります。不正アクセスを防止し、ユーザがアクセス ポイントのコンソール ポートから設定コマンドを実行できるようにするには、デフォルトのイネーブル パスワードを変更する必要があります。

5.0 以前のコントローラ ソフトウェア リリースでは、現在、コントローラに接続されているアクセス ポイントについてのみ、アクセス ポイント イネーブル パスワードを設定できます。コントローラ ソフトウェア リリース 5.0 以降では、グローバル ユーザ名、パスワード、およびイネーブル パスワードを設定し、アクセス ポイントがコントローラに接続するときに継承させることができます。これには、コントローラに現在接続されているすべてのアクセス ポイント、および今後接続されるすべてのアクセス ポイントがすべて含まれます。必要に応じて、このグローバル資格情報よりも優先される、独自のユーザ名、パスワード、およびイネーブル パスワードを特定のアクセス ポイントに割り当てることができます。

また、コントローラ ソフトウェア リリース 5.0 以降では、アクセス ポイントをコントローラに接続した後で、アクセス ポイントによりコンソール ポートのセキュリティが有効化され、このアクセス ポイントのコンソール ポートにログインしようとすると、必ずユーザ名とパスワードを求めるプロンプトが表示されます。ログインした時点では非特権モードのため、特権モードを使用するには、イネーブル パスワードを入力する必要があります。

(注) コントローラ ソフトウェア リリース 5.0 以降のこれらの機能は、1100 シリーズを除く、Lightweight モードに変換されたアクセス ポイントすべてでサポートされています。VxWorks アクセス ポイントはサポートされていません。

コントローラで設定したグローバル資格情報はコントローラやアクセス ポイントをリブートした後も保持されます。この情報が上書きされるのは、アクセス ポイントを、グローバル ユーザ名およびパスワードが設定された新しいコントローラに接続した場合のみです。グローバル資格情報を使って新しいコントローラを設定しなかった場合、このアクセス ポイントは最初のコントローラに設定されているグローバル ユーザ名とパスワードをそのまま保持します。

(注) アクセス ポイントにより使用される資格情報は常に把握している必要があります。そうしないと、アクセス ポイントのコンソール ポートにログインできなくなることがあります。アクセス ポイントをデフォルトのユーザ名およびパスワード Cisco/Cisco に戻す必要がある場合は、コントローラの設定をクリアする必要があります。これにより、アクセス ポイントの設定は工場出荷時のデフォルト設定に戻ります。コントローラの設定をクリアするには、コントローラ GUI で [Commands] > [Reset to Factory Default] > [Reset] を選択するか、またはコントローラ CLI で「clear config」と入力します。アクセス ポイントの設定をクリアするには、コントローラ CLI で「clear ap config Cisco_AP」と入力します。アクセス ポイントがコントローラに再接続すると、デフォルトの Cisco/Cisco のユーザ名およびパスワードを適用します。

コントローラ GUI または CLI を使用して、コントローラに接続するアクセス ポイントのグローバル資格情報を設定できます。

GUI を使用したアクセス ポイントのグローバル資格情報の設定

コントローラの GUI を使用して、コントローラに接続するアクセス ポイントのグローバル資格情報を設定する手順は、次のとおりです。

ステップ 1![]() [Wireless] > [Access Points] > [Global Configuration] の順に選択して、[Global Configuration] ページを開きます(図 7-7 を参照)。

[Wireless] > [Access Points] > [Global Configuration] の順に選択して、[Global Configuration] ページを開きます(図 7-7 を参照)。

図 7-7 [Global Configuration] ページ

ステップ 2![]() [Username] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるユーザ名を入力します。

[Username] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるユーザ名を入力します。

ステップ 3![]() [Password] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるパスワードを入力します。

[Password] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるパスワードを入力します。

ステップ 4![]() [Enable Password] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるイネーブル パスワードを入力します。

[Enable Password] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるイネーブル パスワードを入力します。

ステップ 5![]() [Apply] をクリックして、グローバル ユーザ名、パスワード、およびイネーブル パスワードを、コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントに送信します。

[Apply] をクリックして、グローバル ユーザ名、パスワード、およびイネーブル パスワードを、コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントに送信します。

ステップ 6![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 7![]() 必要に応じて、特定のアクセス ポイントに対するグローバル資格情報を無効にし、このアクセス ポイントに独自のユーザ名、パスワード、およびイネーブル パスワードを割り当てるよう選択できます。手順は次のとおりです。

必要に応じて、特定のアクセス ポイントに対するグローバル資格情報を無効にし、このアクセス ポイントに独自のユーザ名、パスワード、およびイネーブル パスワードを割り当てるよう選択できます。手順は次のとおりです。

a.![]() [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

[Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

b.![]() グローバル資格情報を無効にするアクセス ポイントの名前をクリックします。

グローバル資格情報を無効にするアクセス ポイントの名前をクリックします。

c.![]() [Credentials] タブを選択します。[All APs > Details for] ([Credentials])ページが表示されます(図 7-8 を参照)。

[Credentials] タブを選択します。[All APs > Details for] ([Credentials])ページが表示されます(図 7-8 を参照)。

図 7-8 [All APs > Details for]([Credentials])ページ

d.![]() [Override Global Credentials] チェックボックスをオンにし、このアクセス ポイントがコントローラからグローバル ユーザ名、パスワード、イネーブル パスワードを継承しないようにします。デフォルトではオフになっています。

[Override Global Credentials] チェックボックスをオンにし、このアクセス ポイントがコントローラからグローバル ユーザ名、パスワード、イネーブル パスワードを継承しないようにします。デフォルトではオフになっています。

e.![]() [Username]、[Password]、および [Enable Password] フィールドに、このアクセス ポイントに割り当てる一意のユーザ名、パスワード、およびイネーブル パスワードを入力します。

[Username]、[Password]、および [Enable Password] フィールドに、このアクセス ポイントに割り当てる一意のユーザ名、パスワード、およびイネーブル パスワードを入力します。

(注) 入力した情報は、コントローラやアクセス ポイントをリブートした後や、アクセス ポイントが新しいコントローラに接続された場合でも保持されます。

g.![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

(注) このアクセス ポイントで、コントローラのグローバル資格情報を強制的に使用する必要がある場合は、[Override Global Credentials] チェックボックスをオフにします。

CLI を使用したアクセス ポイントのグローバル資格情報の設定

コントローラの CLI を使用して、コントローラに接続するアクセス ポイントのグローバル資格情報を設定する手順は、次のとおりです。

ステップ 1![]() コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントについて、グローバル ユーザ名、パスワード、およびイネーブル パスワードを設定するには、次のコマンドを入力します。

コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントについて、グローバル ユーザ名、パスワード、およびイネーブル パスワードを設定するには、次のコマンドを入力します。

config ap mgmtuser add username user password password enablesecret enable_password all

ステップ 2![]() 必要に応じて、特定のアクセス ポイントに対するグローバル資格情報を無効にし、このアクセス ポイントに独自のユーザ名、パスワード、およびイネーブル パスワードを割り当てるよう選択できます。そのためには、次のコマンドを入力します。

必要に応じて、特定のアクセス ポイントに対するグローバル資格情報を無効にし、このアクセス ポイントに独自のユーザ名、パスワード、およびイネーブル パスワードを割り当てるよう選択できます。そのためには、次のコマンドを入力します。

config ap mgmtuser add username user password password enablesecret enable_password Cisco_AP

このコマンドに入力した資格情報は、コントローラやアクセス ポイントをリブートした後や、アクセス ポイントが新しいコントローラに接続された場合でも保持されます。

(注) このアクセス ポイントで、コントローラのグローバル資格情報を強制的に使用する必要がある場合は、コマンド config ap mgmtuser delete Cisco_AP を入力します。このコマンドの実行後、「AP reverted to global username configuration」というメッセージが表示されます。

ステップ 3![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

ステップ 4![]() コントローラに接続するすべてのアクセス ポイントに対して、グローバル資格情報が設定されていることを確認するには、次のコマンドを入力します。

コントローラに接続するすべてのアクセス ポイントに対して、グローバル資格情報が設定されていることを確認するには、次のコマンドを入力します。

(注) グローバル資格情報が設定されていない場合、[Global AP User Name] フィールドには「Not Configured」と表示されます。

ステップ 5![]() 特定のアクセス ポイントのグローバル資格情報の設定を表示するには、次のコマンドを入力します。

特定のアクセス ポイントのグローバル資格情報の設定を表示するには、次のコマンドを入力します。

show ap config general Cisco_AP

(注) アクセス ポイントの名前では、大文字と小文字が区別されます。

(注) [AP User Mode] フィールドには、グローバル資格情報を使用するようにこのアクセス ポイントが設定されている場合は「Automatic」と表示され、このアクセス ポイントに対してグローバル資格情報が無効にされている場合は「Customized」と表示されます。

アクセス ポイントの認証の設定

Lightweight アクセス ポイントとシスコのスイッチの間で 802.1X 認証を設定できます。アクセス ポイントは 802.1X サプリカントとして動作し、EAP-FAST と匿名 PAC プロビジョニングを使用してスイッチにより認証されます。

•![]() Cisco Aironet 1130、1140、1240、および 1250 シリーズ アクセス ポイント

Cisco Aironet 1130、1140、1240、および 1250 シリーズ アクセス ポイント

•![]() ローカル、Hybrid-REAP、監視、またはスニファ モードで動作するすべてのコントローラ プラットフォーム ブリッジ モードはサポートされません。

ローカル、Hybrid-REAP、監視、またはスニファ モードで動作するすべてのコントローラ プラットフォーム ブリッジ モードはサポートされません。

(注) Hybrid-REAP モードでは、ローカル スイッチングに 802.1X 認証を設定できません。中央スイッチングのみ設定できます。

(注) サポートされているスイッチ ハードウェアおよび最小バージョンのソフトウェアのリストは、『Release Notes for Cisco Wireless LAN Controllers and Lightweight Access Points for Release 6.0』を参照してください。

すべてのアクセス ポイントがコントローラ接続時に継承するグローバル認証を設定できます。これには、コントローラに現在接続されているすべてのアクセス ポイント、および今後接続されるすべてのアクセス ポイントが含まれます。必要に応じて、このグローバル認証設定よりも優先される、独自の認証設定を特定のアクセス ポイントに割り当てることができます。

アクセス ポイントの認証の設定に関する次のフローを確認してください。

a.![]() アクセス ポイントを、インストールされたリカバリ イメージでブートします。

アクセス ポイントを、インストールされたリカバリ イメージでブートします。

b.![]() この提案フローに従わず、アクセス ポイントがコントローラに接続する前にアクセス ポイントに接続されたスイッチ ポートで 802.1X 認証を有効化するには、次のコマンドを入力します。

この提案フローに従わず、アクセス ポイントがコントローラに接続する前にアクセス ポイントに接続されたスイッチ ポートで 802.1X 認証を有効化するには、次のコマンドを入力します。

lwapp ap dot1x username username password password

(注) この提案フローに従って、アクセス ポイントがコントローラに接続されて設定済みの 802.1X 認定証を受信してからスイッチ ポートで 802.1X 認証を有効化する場合は、このコマンドは入力しないでください。

(注) このコマンドは、5.1、5.2、または 6.0 リカバリ イメージを実行しているアクセス ポイントでのみ使用できます。

2.![]() 5.1、5.2、または 6.0 イメージをコントローラにインストールし、コントローラをリブートします。

5.1、5.2、または 6.0 イメージをコントローラにインストールし、コントローラをリブートします。

3.![]() すべてのアクセス ポイントによるコントローラへの接続を許可します。

すべてのアクセス ポイントによるコントローラへの接続を許可します。

4.![]() コントローラ上で認証を設定します。コントローラで認証を設定する方法についての詳細は、「GUI を使用したアクセス ポイントの認証の設定」 または 「CLI を使用したアクセス ポイントの認証の設定」 を参照してください。

コントローラ上で認証を設定します。コントローラで認証を設定する方法についての詳細は、「GUI を使用したアクセス ポイントの認証の設定」 または 「CLI を使用したアクセス ポイントの認証の設定」 を参照してください。

5.![]() スイッチを設定して認証を許可します。スイッチで認証を設定する方法の詳細は、「スイッチの認証の設定」 を参照してください。

スイッチを設定して認証を許可します。スイッチで認証を設定する方法の詳細は、「スイッチの認証の設定」 を参照してください。

GUI を使用したアクセス ポイントの認証の設定

コントローラの GUI を使用して、コントローラに接続するアクセス ポイントの認証を設定する手順は、次のとおりです。

ステップ 1![]() [Wireless] > [Access Points] > [Global Configuration] の順に選択して、[Global Configuration] ページを開きます(図 7-9 を参照)。

[Wireless] > [Access Points] > [Global Configuration] の順に選択して、[Global Configuration] ページを開きます(図 7-9 を参照)。

図 7-9 [Global Configuration] ページ

ステップ 2![]() [802.1x Supplicant Credentials] で、[802.1x Authentication] チェックボックスをオンにします。

[802.1x Supplicant Credentials] で、[802.1x Authentication] チェックボックスをオンにします。

ステップ 3![]() [Username] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるユーザ名を入力します。

[Username] フィールドに、コントローラに接続するすべてのアクセス ポイントに継承されるユーザ名を入力します。

ステップ 4![]() [Password] フィールドと [Confirm Password] フィールドに、コントローラに接続するすべてのアクセス ポイントによって継承されるパスワードを入力します。

[Password] フィールドと [Confirm Password] フィールドに、コントローラに接続するすべてのアクセス ポイントによって継承されるパスワードを入力します。

(注) これらのフィールドには、強力なパスワードを入力する必要があります。強力なパスワードの特徴は、次のとおりです。

- 8 文字以上である。

- 大文字、小文字、数字、および記号を含む。

- いかなる言語でも単語として存在しない。

ステップ 5![]() [Apply] をクリックして、グローバル認証ユーザ名およびパスワードを、コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントに送信します。

[Apply] をクリックして、グローバル認証ユーザ名およびパスワードを、コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントに送信します。

ステップ 6![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

ステップ 7![]() 必要に応じて、グローバル認証設定を無効にし、独自のユーザ名およびパスワードを特定のアクセス ポイントに割り当てることができます。手順は次のとおりです。

必要に応じて、グローバル認証設定を無効にし、独自のユーザ名およびパスワードを特定のアクセス ポイントに割り当てることができます。手順は次のとおりです。

a.![]() [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

[Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

b.![]() 認証設定を無効にするアクセス ポイントの名前をクリックします。

認証設定を無効にするアクセス ポイントの名前をクリックします。

c.![]() [Credentials] タブを選択して [All APs > Details for ]([Credentials])ページを開きます(図 7-10 を参照)。

[Credentials] タブを選択して [All APs > Details for ]([Credentials])ページを開きます(図 7-10 を参照)。

図 7-10 [All APs > Details for]([Credentials])ページ

d.![]() [802.1x Supplicant Credentials] で [Over-ride Global Credentials] チェックボックスをオンにして、このアクセス ポイントがグローバルな認証のユーザ名およびパスワードをコントローラから継承しないようにします。デフォルトではオフになっています。

[802.1x Supplicant Credentials] で [Over-ride Global Credentials] チェックボックスをオンにして、このアクセス ポイントがグローバルな認証のユーザ名およびパスワードをコントローラから継承しないようにします。デフォルトではオフになっています。

e.![]() [Username]、[Password]、および [Confirm Password] フィールドに、このアクセス ポイントに割り当てる一意のユーザ名およびパスワードを入力します。

[Username]、[Password]、および [Confirm Password] フィールドに、このアクセス ポイントに割り当てる一意のユーザ名およびパスワードを入力します。

(注) 入力した情報は、コントローラやアクセス ポイントをリブートした後や、アクセス ポイントが新しいコントローラに接続された場合でも保持されます。

g.![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

(注) このアクセス ポイントで、コントローラのグローバル認証設定を強制的に使用する必要がある場合は、[Over-ride Global Credentials] チェックボックスをオフにします。

CLI を使用したアクセス ポイントの認証の設定

コントローラの CLI を使用して、コントローラに接続するアクセス ポイントの認証を設定する手順は、次のとおりです。

ステップ 1![]() コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントについて、グローバル認証のユーザ名、およびパスワードを設定するには、次のコマンドを入力します。

コントローラに現在接続されているアクセス ポイント、および今後接続されるすべてのアクセス ポイントについて、グローバル認証のユーザ名、およびパスワードを設定するには、次のコマンドを入力します。

config ap dot1xuser add username user password password all

(注) password パラメータには強力なパスワードを入力する必要があります。強力な

パスワードの特徴は、次のとおりです。

- 8 文字以上である。

- 大文字、小文字、数字、および記号を含む。

- いかなる言語でも正しい単語ではない。

ステップ 2![]() 必要に応じて、グローバル認証設定を無効にし、独自のユーザ名およびパスワードを特定のアクセス ポイントに割り当てることができます。そのためには、次のコマンドを入力します。

必要に応じて、グローバル認証設定を無効にし、独自のユーザ名およびパスワードを特定のアクセス ポイントに割り当てることができます。そのためには、次のコマンドを入力します。

config ap dot1xuser add username user password password Cisco_AP

(注) password パラメータには強力なパスワードを入力する必要があります。強力なパスワードの特徴については、ステップ 1 の注記を参照してください。

このコマンドに入力した認証設定は、コントローラやアクセス ポイントをリブートした後や、アクセス ポイントが新しいコントローラに接続された場合でも保持されます。

(注) このアクセス ポイントで、コントローラのグローバル認証設定を強制的に使用する必要がある場合は、コマンド config ap dot1xuser delete Cisco_AP を入力します。このコマンドの実行後、「AP reverted to global username configuration」というメッセージが表示されます。

ステップ 3![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

ステップ 4![]() すべてのアクセス ポイントまたは特定のアクセス ポイントの 802.1X 認証を有効または無効にするには、次のコマンドを入力します。

すべてのアクセス ポイントまたは特定のアクセス ポイントの 802.1X 認証を有効または無効にするには、次のコマンドを入力します。

config ap dot1xuser disable { all | Cisco_AP }

(注) グローバルな 802.1X 認証が有効化されていない場合のみ、特定のアクセス ポイントの 802.1X 認証を無効化できます。グローバルな 802.1X 認証が有効化されている場合は、すべてのアクセス ポイントの 802.1X を無効にすることのみ可能です。

ステップ 5![]() コントローラに接続するすべてのアクセス ポイントの認証設定を表示するには、次のコマンドを入力します。

コントローラに接続するすべてのアクセス ポイントの認証設定を表示するには、次のコマンドを入力します。

(注) グローバルな認証が設定されていない場合、[Global AP Dot1x User Name] フィールドには「Not Configured」と表示されます。

ステップ 6![]() 特定のアクセス ポイントの認証設定を表示するには、次のコマンドを入力します。

特定のアクセス ポイントの認証設定を表示するには、次のコマンドを入力します。

show ap config general Cisco_AP

(注) アクセス ポイントの名前では、大文字と小文字が区別されます。

(注) このアクセス ポイントがグローバル認証を使用するよう設定されている場合は、[AP Dot1x User Mode] フィールドに「Automatic」と表示されます。このアクセス ポイントでグローバル認証設定が無効にされている場合は、[AP Dot1x User Mode] フィールドに「Customized」と表示されます。

スイッチの認証の設定

スイッチ CLI で次のコマンドを入力して、スイッチ ポート上で 802.1X 認証を有効にします。

Switch(config)# dot1x system-auth-control

Switch(config)# aaa authentication dot1x default group radius

Switch(config)# radius-server host ip_addr auth-port port acct-port port key key

Switch(config)# interface fastethernet2/1

Switch(config-if)# switchport mode access

Switch(config-if)# dot1x pae authenticator

Switch(config-if)# dot1x port-control auto

組み込みアクセス ポイント

コントローラ ソフトウェア リリース 5.1 以降は AP801 をサポートします。AP801 は、Cisco 800 シリーズ サービス統合型ルータ(ISR)に統合されたアクセス ポイントです。このアクセス ポイントはルータの Cisco IOS イメージとは別の Cisco IOS ソフトウェア イメージを使用します。これは、ローカルで設定および管理される Autonomous アクセス ポイントとして動作することも、CAPWAP プロトコルまたは LWAPP プロトコルを使用して集中管理されるアクセス ポイントとして動作することもできます。AP801 には Autonomous Cisco IOS リリースおよび統合モードのリカバリ イメージの両方が事前にロードされています。

(注) AP801 シリーズ Lightweight アクセス ポイントおよびコントローラ ソフトウェア リリース 5.2 以降を使用するには、Cisco 860 および 880 シリーズ サービス統合型ルータ(ISR)を Cisco IOS 12.4(22)T に、Cisco 890 シリーズ サービス統合型ルータを Cisco IOS 12.4(22)YB にアップグレードする必要があります。

コントローラで AP801 を使用する場合、ルータにおいて次の CLI コマンドを特権 EXEC モードで入力して、アクセス ポイント上で統合モード用のリカバリ イメージを有効にする必要があります。 service-module wlan-ap 0 bootimage unified

(注) service-module wlan-ap 0 bootimage unified コマンドが正常に動作しない場合は、ソフトウェア ライセンスが有効かどうかを確認してください。

リカバリ イメージを有効化してからシャットダウンして、アクセス ポイントをリブートするルータで、CLI コマンド service-module wlan-ap 0 reload を入力します。 アクセス ポイントはリブート後にコントローラを検知し、完全な CAPWAP または LWAPP ソフトウェア リリースをコントローラからダウンロードして Lightweight アクセス ポイントとして動作します。

(注) 前述の CLI コマンドを使用するには、ルータが Cisco IOS リリース 12.4(20)T 以降を実行している必要があります。問題が発生した場合は、次の URL にある ISR 設定ガイド内の「Troubleshooting an Upgrade or Reverting the AP to Autonomous Mode」を参照してください。

http://cisco.com/en/US/docs/routers/access/800/860-880-890/software/configuration/guide/admin_ap.html#wp1061143

CAPWAP または LWAPP をサポートするには、ルータがアクティブ化されており、Cisco Advanced IP Services IOS のライセンス グレード イメージを保持している必要があります。ルータ上の IOS イメージをアップグレードするには、ライセンスが必要です。ライセンス情報については、次の URL を参照してください。

http://cisco.com/en/US/docs/routers/access/800/860-880-890/software/activation/Software_Activation_on_Cisco_Integrated_Routers.html

AP801 が統合モードのリカバリ イメージと共にブートすると、コントローラと通信し、統合イメージと設定をコントローラからダウンロードするため、IP アドレスが必要です。ルータは DHCP サーバ機能、コントローラにアクセスするための DHCP プール、および DHCP プール設定におけるコントローラ IP アドレスのためのセットアップ オプション 43 を提供できます。このタスクを実行するには、次の設定を使用します。

network ip_address subnet_mask

option 43 hex controller_ip_address_in_hex

option 43 hex f104.0a0a.0a0f /* single WLC IP address(10.10.10.15) in hex format */

AP801 802.11n 無線は、Cisco Aironet 1250 シリーズ アクセス ポイントの 802.11n 無線よりも低い電力レベルをサポートします。AP801 は無線電力レベルを保持し、アクセス ポイントがコントローラに接続する場合に、これをコントローラに渡します。コントローラは与えられた値を使用してユーザの設定を制限します。

AP801 は、Hybrid-REAP モードで使用できます。Hybrid-REAP の詳細は、 を参照してください。

(注) AP801 の詳細については、次の URL で Cisco 800 シリーズ ISR のドキュメンテーションを参照してください。http://www.cisco.com/en/US/products/hw/routers/ps380/tsd_products_support_series_home.html

Autonomous アクセス ポイントの Lightweight モードへの変換

アップグレード変換ツールを使用して、Cisco Aironet 1100、1130AG、1200、1240AG、および 1300 シリーズの Autonomous アクセス ポイントを Lightweight モードに変換できます。これらのいずれかのアクセス ポイントを Lightweight モードに変換した場合、アクセス ポイントはコントローラと通信し、コントローラから設定とソフトウェア イメージを受信します。

Autonomous アクセス ポイントの Lightweight モードへの変換の手順については、『Upgrading Autonomous Cisco Aironet Access Points to Lightweight Mode』を参照してください。このドキュメントには、次の URL からアクセスできます。

http://www.cisco.com/en/US/docs/wireless/access_point/conversion/lwapp/upgrade/guide/lwapnote.html

Lightweight モードに変換したアクセス ポイントの使用に関するガイドライン

Lightweight モードに変換された Autonomous アクセス ポイントを使用する場合は、次のガイドラインに従ってください。

•![]() Lightweight モードに変換したアクセス ポイントは、Wireless Domain Service(WDS; 無線ドメイン サービス)をサポートしません。変換したアクセス ポイントは、Cisco 無線 LAN コントローラとのみ通信し、WDS デバイスとは通信できません。ただし、アクセス ポイントがコントローラにアソシエートする際、コントローラが WDS に相当する機能を提供します。

Lightweight モードに変換したアクセス ポイントは、Wireless Domain Service(WDS; 無線ドメイン サービス)をサポートしません。変換したアクセス ポイントは、Cisco 無線 LAN コントローラとのみ通信し、WDS デバイスとは通信できません。ただし、アクセス ポイントがコントローラにアソシエートする際、コントローラが WDS に相当する機能を提供します。

•![]() コントローラ ソフトウェア リリース 4.2 以降では、すべての Cisco Lightweight アクセス ポイントで無線ごとに 16 の BSSID と、アクセス ポイントごとに合計 16 の無線 LAN がサポートされます。以前のリリースでは、無線ごとに 8 の BSSID と、アクセス ポイントごとに合計 8 の無線 LAN がサポートされました。変換したアクセス ポイントがコントローラにアソシエートすると、1 ~ 16 の ID を持つ無線 LAN のみがアクセス ポイントにプッシュされます。

コントローラ ソフトウェア リリース 4.2 以降では、すべての Cisco Lightweight アクセス ポイントで無線ごとに 16 の BSSID と、アクセス ポイントごとに合計 16 の無線 LAN がサポートされます。以前のリリースでは、無線ごとに 8 の BSSID と、アクセス ポイントごとに合計 8 の無線 LAN がサポートされました。変換したアクセス ポイントがコントローラにアソシエートすると、1 ~ 16 の ID を持つ無線 LAN のみがアクセス ポイントにプッシュされます。

•![]() Lightweight モードに変換したアクセス ポイントは、DHCP、DNS、または IP サブネット ブロードキャストを使用して IP アドレスを取得し、コントローラを検出する必要があります。

Lightweight モードに変換したアクセス ポイントは、DHCP、DNS、または IP サブネット ブロードキャストを使用して IP アドレスを取得し、コントローラを検出する必要があります。

•![]() アクセス ポイントを Lightweight モードに変換した後、コンソール ポートは、そのアクセス ポイントへの読み取り専用アクセスを提供します。

アクセス ポイントを Lightweight モードに変換した後、コンソール ポートは、そのアクセス ポイントへの読み取り専用アクセスを提供します。

•![]() 1130AG アクセス ポイントと 1240AG アクセス ポイントは、hybrid REAP モードをサポートします。詳細は、 を参照してください。

1130AG アクセス ポイントと 1240AG アクセス ポイントは、hybrid REAP モードをサポートします。詳細は、 を参照してください。

•![]() アップグレード変換ツールが自己署名証明書(SSC)のキーハッシュを追加するのは、Cisco WiSM の 1 つのコントローラに対してのみです。変換が完了したら、そのコントローラから別のコントローラへ SSC キーハッシュをコピーして、それを Cisco WiSM の別のコントローラに追加します。SSC キーハッシュをコピーするには、コントローラ GUI の [AP Policies] ページを開き([Security] > [AAA] > [AP] [Policies])、AP Authorization List の [SHA1 Key Hash] カラムから SSC キーハッシュをコピーします(図 7-13を参照)。次に、もう 1 つのコントローラの GUI を使用して同じページを開き、キーハッシュを [Add AP to Authorization List] の [SHA1 Key Hash] フィールドに貼り付けます。複数の Cisco WiSM がある場合には、WCS を使用して SSC キーハッシュをすべてのコントローラにコピーします。

アップグレード変換ツールが自己署名証明書(SSC)のキーハッシュを追加するのは、Cisco WiSM の 1 つのコントローラに対してのみです。変換が完了したら、そのコントローラから別のコントローラへ SSC キーハッシュをコピーして、それを Cisco WiSM の別のコントローラに追加します。SSC キーハッシュをコピーするには、コントローラ GUI の [AP Policies] ページを開き([Security] > [AAA] > [AP] [Policies])、AP Authorization List の [SHA1 Key Hash] カラムから SSC キーハッシュをコピーします(図 7-13を参照)。次に、もう 1 つのコントローラの GUI を使用して同じページを開き、キーハッシュを [Add AP to Authorization List] の [SHA1 Key Hash] フィールドに貼り付けます。複数の Cisco WiSM がある場合には、WCS を使用して SSC キーハッシュをすべてのコントローラにコピーします。

Lightweight モードから Autonomous モードへの復帰

アップグレード ツールで Autonomous アクセス ポイントを Lightweight モードに変換した後、Autonomous モードをサポートする Cisco IOS リリース(Cisco IOS リリース 12.3(7)JA 以前)をロードして、そのアクセス ポイントを Lightweight 装置から Autonomous 装置に戻すことができます。アクセス ポイントがコントローラにアソシエートされている場合、コントローラを使用して Cisco IOS リリースをロードできます。アクセス ポイントがコントローラにアソシエートされていない場合、TFTP を使用して Cisco IOS リリースをロードできます。いずれの方法でも、ロードする Cisco IOS リリースを含む TFTP サーバにアクセス ポイントがアクセスできる必要があります。

コントローラを使用した前のリリースへの復帰

無線 LAN コントローラを使用して Lightweight モードから Autonomous モードに戻す手順は、次のとおりです。

ステップ 1![]() アクセス ポイントがアソシエートしているコントローラで CLI にログインします。

アクセス ポイントがアソシエートしているコントローラで CLI にログインします。

config ap tftp-downgrade tftp-server-ip-address filename access-point-name

ステップ 3![]() アクセス ポイントがリブートするまで待ち、CLI または GUI を使用してアクセス ポイントを再設定します。

アクセス ポイントがリブートするまで待ち、CLI または GUI を使用してアクセス ポイントを再設定します。

MODE ボタンと TFTP サーバを使用した前のリリースへの復帰

アクセス ポイントの MODE(Reset)ボタンを使用して TFTP サーバから Cisco IOS リリースをロードし、Lightweight モードから Autonomous モードに復帰する手順は次のとおりです。

ステップ 1![]() TFTP サーバ ソフトウェアを実行している PC に、10.0.0.2 ~ 10.0.0.30 の範囲に含まれる固定 IP アドレスを設定する必要があります。

TFTP サーバ ソフトウェアを実行している PC に、10.0.0.2 ~ 10.0.0.30 の範囲に含まれる固定 IP アドレスを設定する必要があります。

ステップ 2![]() PC の TFTP サーバ フォルダにアクセス ポイントのイメージ ファイル(1200 シリーズ アクセス ポイントの場合は、c1200-k9w7-tar.123-7.JA.tar など)があり、TFTP サーバがアクティブ化されていることを確認します。

PC の TFTP サーバ フォルダにアクセス ポイントのイメージ ファイル(1200 シリーズ アクセス ポイントの場合は、c1200-k9w7-tar.123-7.JA.tar など)があり、TFTP サーバがアクティブ化されていることを確認します。

ステップ 3![]() 1200 シリーズ アクセス ポイントの場合は、TFTP サーバ フォルダにあるアクセス ポイントのイメージ ファイル名を c1200-k9w7-tar.default に変更します。

1200 シリーズ アクセス ポイントの場合は、TFTP サーバ フォルダにあるアクセス ポイントのイメージ ファイル名を c1200-k9w7-tar.default に変更します。

ステップ 4![]() カテゴリ 5(CAT5)イーサネット ケーブルを使用して PC をアクセス ポイントに接続します。

カテゴリ 5(CAT5)イーサネット ケーブルを使用して PC をアクセス ポイントに接続します。

ステップ 6![]() MODE ボタンを押しながら、アクセス ポイントの電源を再投入します。

MODE ボタンを押しながら、アクセス ポイントの電源を再投入します。

(注) アクセス ポイントの MODE ボタンを有効にしておく必要があります。アクセス ポイントの MODE ボタンのステータスを確認するには、「Lightweight モードに変換したアクセス ポイントの Reset ボタンの無効化」の手順に従ってください。

ステップ 7![]() MODE ボタンを押し続け、ステータス LED が赤に変わったら(約 20 ~ 30 秒)、MODE ボタンを放します。

MODE ボタンを押し続け、ステータス LED が赤に変わったら(約 20 ~ 30 秒)、MODE ボタンを放します。

ステップ 8![]() アクセス ポイントがリブートするまで待ちます(すべての LED が緑に変わった後、ステータス LED が緑に点滅します)。

アクセス ポイントがリブートするまで待ちます(すべての LED が緑に変わった後、ステータス LED が緑に点滅します)。

ステップ 9![]() アクセス ポイントがリブートしたら、GUI または CLI を使用してアクセス ポイントを再設定します。

アクセス ポイントがリブートしたら、GUI または CLI を使用してアクセス ポイントを再設定します。

アクセス ポイントの認可

5.2 よりも前のコントローラ ソフトウェア リリースでは、コントローラでは自己署名証明書(SSC)を使用してアクセス ポイントが認証されるか、RADIUS サーバに認可情報が送信されるかのいずれかとなります(アクセス ポイントに製造元がインストールした証明書(MIC)がある場合)。コントローラ ソフトウェア リリース 5.2 以降では、コントローラを設定してローカルで有効な証明書(LSC)を使用できます。

SSC を使用したアクセス ポイントの認可

Control and Provisioning of Wireless Access Points (CAPWAP; 無線アクセス ポイントのコントロールおよびプロビジョニング)プロトコルは、アクセス ポイントおよびコントローラの両方で X.509 証明書を必要とするセキュアな鍵を配布することにより、アクセス ポイントとコントローラの間の制御通信を保護します。CAPWAP は、X.509 証明書の事前プロビジョニングに依存します。2005 年 7 月 18 日よりも前に出荷された Cisco Aironet アクセス ポイントには MIC がありません。このため、これらのアクセス ポイントでは Lightweight モードで動作するようにアップグレードされた場合、SSC が作成されます。コントローラは特定のアクセス ポイントの認証についてローカル SSC を許可するようにプログラムされており、これらの認証要求を RADIUS サーバに転送しません。これは、許容できるセキュアな動作です。

MIC を使用したアクセス ポイントの認可

RADIUS サーバによって、MIC を使用してアクセス ポイントを認可するようにコントローラを設定できます。コントローラでは、情報を RADIUS サーバに送信する際、アクセス ポイントの MAC アドレスがユーザ名とパスワードの両方に使用されます。たとえば、アクセス ポイントの MAC アドレスが 000b85229a70 の場合、コントローラでアクセス ポイントを認可する際に使用されるユーザ名もパスワードも 000b85229a70 になります。

(注) アクセス ポイントの MAC アドレスでは、パスワードが強力ではないことは問題にはなりません。コントローラでは RADIUS サーバを介したアクセス ポイントの認可の前に、MIC を使用してアクセス ポイントが認証されるためです。MIC の使用により、強力に認証されます。

(注) MAC アドレスを RADIUS AAA サーバのアクセス ポイントの認証に対するユーザ名とパスワードに使用する場合には、同じ AAA サーバをクライアント認証に使用しないでください。

LSC を使用したアクセス ポイントの認可

独自の公開鍵インフラストラクチャ(PKI)でセキュリティを向上させ、認定局(CA)を管理し、生成された証明書上の方針、制限、および使用方法を定義する場合、LSC を使用できます。

LSC CA 証明書は、アクセス ポイントおよびコントローラにインストールされています。アクセス ポイント上のデバイス証明書はプロビジョニングが必要です。アクセス ポイントは、コントローラに certRequest を送信して署名された X.509 証明書を取得します。コントローラは CA プロキシとして動作し、このアクセス ポイントのために CA が署名した certRequest を受信します。

(注) ブリッジ モードを設定されたアクセス ポイントはサポートされません。

GUI を使用した LSC の設定

コントローラの GUI を使用して、コントローラにおける LSC の使用を有効にする手順は、次のとおりです。

ステップ 1![]() [Security] > [Certificate] > [LSC] を選択して、[Local Significant Certificates (LSC)]([General])ページを開きます(図 7-11を参照)。

[Security] > [Certificate] > [LSC] を選択して、[Local Significant Certificates (LSC)]([General])ページを開きます(図 7-11を参照)。

図 7-11 [Local Significant Certificates (LSC)]([General])ページ

ステップ 2![]() このシステム上で LSC を有効にするには、[Enable LSC on Controller] チェックボックスをオンにします。

このシステム上で LSC を有効にするには、[Enable LSC on Controller] チェックボックスをオンにします。

ステップ 3![]() [CA Server URL] フィールドで、CA サーバへの URL を入力します。ドメイン名を入力することも IP アドレスを入力することもできます。

[CA Server URL] フィールドで、CA サーバへの URL を入力します。ドメイン名を入力することも IP アドレスを入力することもできます。

ステップ 4![]() [Params] フィールドに、デバイス証明書のパラメータを入力します。キーのサイズは 384 ~ 2048(ビット)の範囲であり、デフォルト値は 2048 です。

[Params] フィールドに、デバイス証明書のパラメータを入力します。キーのサイズは 384 ~ 2048(ビット)の範囲であり、デフォルト値は 2048 です。

ステップ 5![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 6![]() コントローラの CA 証明書データベースに CA 証明書を追加するには、証明書タイプの青いドロップダウンの矢印の上にカーソルを置いて、[Add] を選択します。

コントローラの CA 証明書データベースに CA 証明書を追加するには、証明書タイプの青いドロップダウンの矢印の上にカーソルを置いて、[Add] を選択します。

ステップ 7![]() [AP Provisioning] タブを選択して、[Local Significant Certificates (LSC)]([AP Provisioning])ページを開きます(図 7-12 を参照)。

[AP Provisioning] タブを選択して、[Local Significant Certificates (LSC)]([AP Provisioning])ページを開きます(図 7-12 を参照)。

図 7-12 [Local Significant Certificates (LSC)]([AP Provisioning])ページ

ステップ 8![]() アクセス ポイントの LSC をプロビジョニングするには、[Enable] チェックボックスをオンにして [Update] をクリックします。

アクセス ポイントの LSC をプロビジョニングするには、[Enable] チェックボックスをオンにして [Update] をクリックします。

ステップ 9![]() アクセス ポイントがリブートされることを示すメッセージが表示されたら、[OK] をクリックします。

アクセス ポイントがリブートされることを示すメッセージが表示されたら、[OK] をクリックします。

ステップ 10![]() [Number of Attempts to LSC] フィールドに、アクセス ポイントが、証明書をデフォルト(MIC または SSC)に戻す前に、LSC を使用してコントローラに接続を試みる回数を入力します。範囲は 0 ~ 255(両端の値を含む)で、デフォルト値は 3 です。

[Number of Attempts to LSC] フィールドに、アクセス ポイントが、証明書をデフォルト(MIC または SSC)に戻す前に、LSC を使用してコントローラに接続を試みる回数を入力します。範囲は 0 ~ 255(両端の値を含む)で、デフォルト値は 3 です。

(注) 再試行回数を 0 以外の値に設定した場合に、アクセス ポイントが設定された再試行回数後に LSC を使用してコントローラに接続できなかった場合、アクセス ポイントは証明書をデフォルトに戻します。再試行回数を 0 に設定した場合、アクセス ポイントが LSC 使用によるコントローラへの接続に失敗すると、このアクセス ポイントはデフォルトの証明書を使用したコントローラへの接続を試みません。

(注) 初めて LSC を設定する場合は、0 以外の値を設定することを推奨します。

ステップ 11![]() プロビジョン リストにアクセス ポイントを追加するには、[AP Ethernet MAC Addresses] フィールドにアクセス ポイントの MAC アドレスを入力して [Add] をクリックします。

プロビジョン リストにアクセス ポイントを追加するには、[AP Ethernet MAC Addresses] フィールドにアクセス ポイントの MAC アドレスを入力して [Add] をクリックします。

(注) アクセス ポイントをプロビジョン リストから削除するには、そのアクセス ポイントの青いドロップダウン矢印にカーソルを置いて [Remove] を選択します。

(注) アクセス ポイント プロビジョン リストを設定すると、AP プロビジョニングを有効にした場合に、プロビジョン リスト内のアクセス ポイントのみがプロビジョニングされます。アクセス ポイント プロビジョン リストを設定しない場合、コントローラに接続する MIC または SSC 証明書を持つすべてのアクセス ポイントが LSC でプロビジョニングされます。

ステップ 12![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 13![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

CLI を使用した LSC の設定

コントローラの CLI を使用して、コントローラにおける LSC の使用を有効にする手順は、次のとおりです。

ステップ 1![]() システムで LSC を有効にするには、次のコマンドを入力します。

システムで LSC を有効にするには、次のコマンドを入力します。

config certificate lsc { enable | disable }

ステップ 2![]() URL を CA サーバに設定するには、次のコマンドを入力します。

URL を CA サーバに設定するには、次のコマンドを入力します。

config certificate lsc ca-server http: //url:port/path

ここで、 url にはドメイン名を入力することも IP アドレスを入力することもできます。

(注) 設定できる CA サーバは 1 つのみです。他の CA サーバを設定するには、config certificate lsc ca-server delete コマンドを使用して設定された CA サーバを削除してから異なる CA サーバを設定します。

ステップ 3![]() LSC CA 証明書をコントローラの CA 証明書データベースに追加するには、次のコマンドを入力します。

LSC CA 証明書をコントローラの CA 証明書データベースに追加するには、次のコマンドを入力します。

config certificate lsc ca-cert { add | delete }

ステップ 4![]() デバイス証明書のパラメータを設定するには、次のコマンドを入力します。

デバイス証明書のパラメータを設定するには、次のコマンドを入力します。

config certificate lsc subject-params country state city orgn dept email

(注) 通常名(CN)は、現在の MIC/SSC 形式である Cxxxx-MacAddr を使用して、アクセス ポイント上で自動的に生成されます。ここで、xxxx は製品番号です。

ステップ 5![]() キー サイズを設定するには、次のコマンドを入力します。

キー サイズを設定するには、次のコマンドを入力します。

config certificate lsc other-params keysize

keysize は 384 ~ 2048(ビット)の値を指定します。デフォルト値は 2048 です。

ステップ 6![]() アクセス ポイントをプロビジョン リストに追加するには、次のコマンドを入力します。

アクセス ポイントをプロビジョン リストに追加するには、次のコマンドを入力します。

config certificate lsc ap-provision auth-list add AP_mac_addr

(注) プロビジョン リストからアクセス ポイントを削除するには、コマンド config certificate lsc ap-provision auth-list delete AP_mac_addr を入力します。

(注) アクセス ポイント プロビジョン リストを設定すると、(ステップ 8 において)AP プロビジョニングを有効にした場合に、プロビジョン リスト内のアクセス ポイントのみがプロビジョニングされます。アクセス ポイント プロビジョン リストを設定しない場合、コントローラに接続する MIC または SSC 証明書を持つすべてのアクセス ポイントが LSC でプロビジョニングされます。

ステップ 7![]() アクセス ポイントがデフォルトの証明書(MIC または SSC)に復帰する前に、LSC を使用してコントローラに接続を試みる回数を設定するには、次のコマンドを入力します。

アクセス ポイントがデフォルトの証明書(MIC または SSC)に復帰する前に、LSC を使用してコントローラに接続を試みる回数を設定するには、次のコマンドを入力します。

config certificate lsc ap-provision revert-cert retries

ここで、 retries の値は 0 ~ 255、デフォルト値は 3 です。

(注) 再試行回数を 0 以外の値に設定した場合に、アクセス ポイントが設定された再試行回数後に LSC を使用してコントローラに接続できなかった場合、アクセス ポイントは証明書をデフォルトに戻します。再試行回数を 0 に設定した場合、アクセス ポイントが LSC 使用によるコントローラへの接続に失敗すると、このアクセス ポイントはデフォルトの証明書を使用したコントローラへの接続を試みません。

(注) 初めて LSC を設定する場合は、0 以外の値を設定することを推奨します。

ステップ 8![]() アクセス ポイントの LSC をプロビジョニングするには、次のコマンドを入力します。

アクセス ポイントの LSC をプロビジョニングするには、次のコマンドを入力します。

config certificate lsc ap-provision { enable | disable }

ステップ 9![]() 現在の LSC 概要を表示するには、次のコマンドを入力します。

現在の LSC 概要を表示するには、次のコマンドを入力します。

ステップ 10![]() LSC を使用してプロビジョニングされたアクセス ポイントについての詳細を表示するには、次のコマンドを入力します。

LSC を使用してプロビジョニングされたアクセス ポイントについての詳細を表示するには、次のコマンドを入力します。

show certificate lsc ap-provision

--- ------------

GUI を使用したアクセス ポイントの認可

コントローラの GUI を使用してアクセス ポイントを認可する手順は、次のとおりです。

ステップ 1![]() [Security] > [AAA] > [AP Policies] の順に選択して、[AP Policies] ページを開きます(図 7-13 を参照)。

[Security] > [AAA] > [AP Policies] の順に選択して、[AP Policies] ページを開きます(図 7-13 を参照)。

ステップ 2![]() アクセス ポイントに自己署名証明書(SSC)、製造元でインストールされる証明書(MIC)、またはローカルで有効な証明書(LSC)を受け入れさせる場合は、該当するチェックボックスをオンにします。

アクセス ポイントに自己署名証明書(SSC)、製造元でインストールされる証明書(MIC)、またはローカルで有効な証明書(LSC)を受け入れさせる場合は、該当するチェックボックスをオンにします。

ステップ 3![]() アクセス ポイントを認可する際に AAA RADIUS サーバを使用する場合は、[Authorize MIC APs against auth-list or AAA ] チェックボックスをオンにします。

アクセス ポイントを認可する際に AAA RADIUS サーバを使用する場合は、[Authorize MIC APs against auth-list or AAA ] チェックボックスをオンにします。

ステップ 4![]() アクセス ポイントを認可する際に LSC を使用する場合は、[Authorize LSC APs against auth-list] チェックボックスをオンにします。

アクセス ポイントを認可する際に LSC を使用する場合は、[Authorize LSC APs against auth-list] チェックボックスをオンにします。

ステップ 5![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 6![]() アクセス ポイントをコントローラの認可リストに追加する手順は、次のとおりです。

アクセス ポイントをコントローラの認可リストに追加する手順は、次のとおりです。

a.![]() [Add] をクリックして、[Add AP to Authorization List] 領域にアクセスします。

[Add] をクリックして、[Add AP to Authorization List] 領域にアクセスします。

b.![]() [MAC Address] フィールドに、アクセス ポイントの MAC アドレスを入力します。

[MAC Address] フィールドに、アクセス ポイントの MAC アドレスを入力します。

c.![]() [Certificate Type] ドロップダウン ボックスから、[MIC]、[SSC]、または [LSC] を選択します。

[Certificate Type] ドロップダウン ボックスから、[MIC]、[SSC]、または [LSC] を選択します。

d.![]() [Add] をクリックします。アクセス ポイントが認可リストに表示されます。

[Add] をクリックします。アクセス ポイントが認可リストに表示されます。

(注) アクセス ポイントを認可リストから削除するには、そのアクセス ポイントの青いドロップダウン矢印にカーソルを置いて [Remove] を選択します。

(注) 特定のアクセス ポイントを認可リストで検索するには、[Search by MAC] フィールドにアクセス ポイントの MAC アドレスを入力して [Search] をクリックします。

CLI を使用したアクセス ポイントの認可

コントローラの CLI を使用してアクセス ポイントを認可する手順は、次のとおりです。

ステップ 1![]() アクセス ポイントの認可ポリシーを設定するには、次のコマンドを入力します。

アクセス ポイントの認可ポリシーを設定するには、次のコマンドを入力します。

config auth-list ap-policy { authorize-ap { enable | disable } | authorize-lsc-ap { enable | disable }}

ステップ 2![]() アクセス ポイントが製造元でインストールされる証明書(MIC)、自己署名証明書(SSC)、またはローカルで有効な証明書(LSC)を受け入れるよう設定するには、次のコマンドを入力します。

アクセス ポイントが製造元でインストールされる証明書(MIC)、自己署名証明書(SSC)、またはローカルで有効な証明書(LSC)を受け入れるよう設定するには、次のコマンドを入力します。

config auth-list ap-policy { mic | ssc | lsc { enable | disable }}

ステップ 3![]() アクセス ポイントを認可リストに追加するには、次のコマンドを入力します。

アクセス ポイントを認可リストに追加するには、次のコマンドを入力します。

config auth-list add { mic | ssc | lsc } ap_mac [ ap_key ]

ap_key は 20 バイト、つまり 40 桁のオプション キーハッシュ値です。

(注) アクセス ポイントを認可リストから削除するには、コマンド

config auth-list delete ap_mac を入力します。

ステップ 4![]() アクセス ポイントの認可リストを表示にするには、次のコマンドを入力します。

アクセス ポイントの認可リストを表示にするには、次のコマンドを入力します。

DHCP オプション 43 および DHCP オプション 60 の使用

Cisco Aironet アクセス ポイントは、DHCP オプション 43 に Type-Length-Value(TLV)形式を使用します。DHCP サーバは、アクセス ポイントの DHCP Vendor Class Identifier(VCI; ベンダー クラス ID)文字列に基づいてオプションを返すようにプログラムする必要があります(DHCP オプション 60)。 表 7-1 は、Lightweight モードで動作可能な Cisco アクセス ポイントの VCI 文字列を示しています。

|

|

|

|---|---|

•![]() 値:コントローラの管理インターフェイスの IP アドレス リスト

値:コントローラの管理インターフェイスの IP アドレス リスト

DHCP オプション 43 の設定方法については、ご使用の DHCP サーバの製品マニュアルを参照してください。『Upgrading Autonomous Cisco Aironet Access Points to Lightweight Mode』には、DHCP サーバのオプション 43 の設定手順の例が記載されています。

アクセス ポイントの接続プロセスのトラブルシューティング

アクセス ポイントがコントローラへの接続を失敗する理由として、RADIUS の認可が保留の場合、コントローラで自己署名証明書が有効になっていない場合、アクセス ポイントとコントローラ間の規制区域が一致しない場合など、多くの原因が考えられます。

(注) OfficeExtend アクセス ポイント特有の接続情報については、「OfficeExtend アクセス ポイント」 を参照してください。

コントローラ ソフトウェア リリース 5.2 以降では、すべての CAPWAP 関連エラーを syslog サーバに送信するようアクセス ポイントを設定できます。すべての CAPWAP エラー メッセージを syslog サーバ自体で表示できるため、デバッグ コマンドをコントローラで有効にする必要はありません。

アクセス ポイントの状態は、コントローラがアクセス ポイントから CAPWAP 接続要求を受信するまでは、コントローラ上に保持されません。したがって、特定のアクセス ポイントからの CAPWAP のディスカバリ要求が拒否された理由を判断するのは難しいことがあります。そのような接続の問題をコントローラで CAPWAP デバッグ コマンドを有効にせずトラブルシューティングするために、コントローラはディスカバリ メッセージを送信してきたすべてのアクセス ポイントの情報を収集し、このコントローラに正常に接続したアクセス ポイントの情報を保持します。

コントローラは、CAPWAP ディスカバリ要求をコントローラに送信した各アクセス ポイントの接続関連の情報をすべて収集します。収集は、アクセス ポイントから受信した最初のディスカバリ メッセージで始まり、コントローラからアクセス ポイントへ送信された最後の設定ペイロードで終わります。

接続関連の情報を表示できるアクセス ポイントの数は、次のとおりです。

•![]() 5500 シリーズ コントローラでは最大 250 のアクセス ポイント

5500 シリーズ コントローラでは最大 250 のアクセス ポイント

•![]() 4400 シリーズのコントローラ、Cisco WiSM、および Catalyst 3750G Integrated Wireless LAN Controller Switch については、最大 300 のアクセス ポイント

4400 シリーズのコントローラ、Cisco WiSM、および Catalyst 3750G Integrated Wireless LAN Controller Switch については、最大 300 のアクセス ポイント

•![]() 2100 シリーズ コントローラのプラットフォームおよび Cisco 28/37/38xx Series Integrated Services Routers 内の Controller Network Module によりサポートされたアクセス ポイントの最大 3 倍のアクセス ポイント

2100 シリーズ コントローラのプラットフォームおよび Cisco 28/37/38xx Series Integrated Services Routers 内の Controller Network Module によりサポートされたアクセス ポイントの最大 3 倍のアクセス ポイント

コントローラが最大数のアクセス ポイントの接続関連情報を維持している場合、それ以上のアクセス ポイントの情報は収集されません。

デフォルトでは、次の条件のいずれかと一致している場合、1 つのアクセス ポイントからすべての syslog メッセージが IP アドレス 255.255.255.255 に送信されます。

•![]() ソフトウェア リリース 4.2 以降を稼動するアクセス ポイントが、新たに配備されている。

ソフトウェア リリース 4.2 以降を稼動するアクセス ポイントが、新たに配備されている。

•![]() ソフトウェア リリース 4.2 以前を稼動する既存アクセス ポイントが、4.2 以降のリリースにアップグレードされている。

ソフトウェア リリース 4.2 以前を稼動する既存アクセス ポイントが、4.2 以降のリリースにアップグレードされている。

•![]() ソフトウェア リリース 4.2 以降を稼動する既存アクセス ポイントが、設定クリア後にリセットされている。

ソフトウェア リリース 4.2 以降を稼動する既存アクセス ポイントが、設定クリア後にリセットされている。

以上のいずれかの条件と一致しているのにアクセス ポイントがコントローラに接続されない場合には、DHCP サーバを設定し、サーバ上のオプション 7 を使用して syslog サーバの IP アドレスをアクセス ポイントに戻すこともできます。それにより、アクセス ポイントではすべての syslog メッセージがこの IP アドレスへ送信されるようになります。

アクセス ポイントが現在コントローラに接続されていなければ、そのアクセス ポイントの CLI を使用して syslog サーバの IP アドレスを設定することもできます。関連コマンドは、 lwapp ap log-server syslog_server_IP_address です 。

アクセス ポイントが最初にコントローラに接続される際に、コントローラはグローバルな syslog サーバの IP アドレス(デフォルトは 255.255.255.255)をアクセス ポイントにコピーします。その後、IP アドレスが次のいずれかのシナリオで上書きされるまで、アクセス ポイントはすべての syslog メッセージをこの IP アドレスに送信します。

•![]() アクセス ポイントは同じコントローラに接続されたままで、コントローラ上のグローバル syslog サーバの IP アドレスの設定が config ap syslog host global syslog_server_IP_address コマンドを使用して変更された。この場合、コントローラは新しいグローバル syslog サーバの IP アドレスをアクセス ポイントへコピーします。

アクセス ポイントは同じコントローラに接続されたままで、コントローラ上のグローバル syslog サーバの IP アドレスの設定が config ap syslog host global syslog_server_IP_address コマンドを使用して変更された。この場合、コントローラは新しいグローバル syslog サーバの IP アドレスをアクセス ポイントへコピーします。

•![]() アクセス ポイントは同じコントローラに接続されたままで、特定の syslog サーバの IP アドレスが config ap syslog host specific Cisco_AP syslog_server_IP_address コマンドを使用してコントローラ上のアクセス ポイントに対して設定された。この場合、コントローラは新しい特定の syslog サーバの IP アドレスをアクセス ポイントへコピーします。

アクセス ポイントは同じコントローラに接続されたままで、特定の syslog サーバの IP アドレスが config ap syslog host specific Cisco_AP syslog_server_IP_address コマンドを使用してコントローラ上のアクセス ポイントに対して設定された。この場合、コントローラは新しい特定の syslog サーバの IP アドレスをアクセス ポイントへコピーします。

•![]() アクセス ポイントはコントローラから接続を切断されており、syslog サーバの IP アドレスが lwapp ap log-server syslog_server_IP_address コマンドを使用して、アクセス ポイントの CLI から設定された。このコマンドは、アクセス ポイントが他のコントローラに接続されていない場合に限り機能します。

アクセス ポイントはコントローラから接続を切断されており、syslog サーバの IP アドレスが lwapp ap log-server syslog_server_IP_address コマンドを使用して、アクセス ポイントの CLI から設定された。このコマンドは、アクセス ポイントが他のコントローラに接続されていない場合に限り機能します。

•![]() アクセス ポイントがコントローラから接続を切断され、別のコントローラに接続されている。この場合、新しいコントローラはそのグローバル syslog サーバの IP アドレスをアクセス ポイントへコピーします。

アクセス ポイントがコントローラから接続を切断され、別のコントローラに接続されている。この場合、新しいコントローラはそのグローバル syslog サーバの IP アドレスをアクセス ポイントへコピーします。

新しい syslog サーバの IP アドレスが既存の syslog サーバの IP アドレスを上書きするたびに、古いアドレスは固定記憶域から消去され、新しいアドレスがそこに保存されます。アクセス ポイントはその syslog サーバの IP アドレスに接続できれば、すべての syslog メッセージを新しい IP アドレスに送信するようになります。

コントローラ GUI を使用してアクセス ポイントの syslog サーバを設定したり、コントローラ GUI または CLI を使用してアクセス ポイントの接続情報を表示したりできます。

アクセス ポイントの Syslog サーバの設定

コントローラの CLI を使用してアクセス ポイントの syslog サーバを設定する手順は、次のとおりです。

•![]() このコントローラに接続するすべてのアクセス ポイントに対して、グローバルな syslog サーバを設定するには、次のコマンドを入力します。

このコントローラに接続するすべてのアクセス ポイントに対して、グローバルな syslog サーバを設定するには、次のコマンドを入力します。

config ap syslog host global syslog_server_IP_address

(注) デフォルトでは、グローバル syslog サーバの IP アドレスは、すべてのアクセス ポイントに対して 255.255.255.255 です。アクセス ポイントが syslog サーバ常駐のサブネットに接続できることを確認してから、コントローラの syslog サーバを設定してください。アクセス ポイントがこのサブネットに接続できない場合には、そのアクセス ポイントは syslog メッセージを送信できません。

•![]() 特定のアクセス ポイントの syslog サーバを設定するには、次のコマンドを入力します。

特定のアクセス ポイントの syslog サーバを設定するには、次のコマンドを入力します。

config ap syslog host specific Cisco_AP syslog_server_IP_address

(注) デフォルトでは、各アクセス ポイントの syslog サーバの IP アドレスは 0.0.0.0 で、これは未設定であることを示します。デフォルト値を使用すると、グローバル アクセス ポイント syslog サーバの IP アドレスが、アクセス ポイントにコピーされます。

ステップ 2![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

ステップ 3![]() コントローラに接続するすべてのアクセス ポイントに対して、グローバルな syslog サーバを表示するには、次のコマンドを入力します。

コントローラに接続するすべてのアクセス ポイントに対して、グローバルな syslog サーバを表示するには、次のコマンドを入力します。

ステップ 4![]() 特定のアクセス ポイントの syslog サーバの設定を表示するには、次のコマンドを入力します。

特定のアクセス ポイントの syslog サーバの設定を表示するには、次のコマンドを入力します。

show ap config general Cisco_AP

アクセス ポイントの接続情報の表示

CAPWAP ディスカバリ要求をコントローラに少なくとも 1 回送信するアクセス ポイントの接続の統計情報は、アクセス ポイントがリブートまたは切断されても、コントローラ上に維持されます。これらの統計情報は、コントローラがリブートされた場合、または統計情報のクリアを選択した場合のみ削除されます。

GUI を使用したアクセス ポイント接続情報の表示

コントローラの GUI を使用して、アクセス ポイント接続情報を表示する手順は、次のとおりです。

ステップ 1![]() [Monitor] > [Statistics] > [AP Join] の順に選択して、[AP Join Stats] ページを開きます(図 7-14 を参照)。

[Monitor] > [Statistics] > [AP Join] の順に選択して、[AP Join Stats] ページを開きます(図 7-14 を参照)。

このページには、コントローラに接続されている、または接続を試みたことのあるすべてのアクセス ポイントが表示されます。無線 MAC アドレス、アクセス ポイント名、現在の接続ステータス、イーサネット MAC アドレス、IP アドレス、および各アクセス ポイントの最後の接続時刻を示します。

ページの右上部には、アクセス ポイントの合計数が表示されます。アクセス ポイントのリストが複数ページに渡る場合、ページ番号のリンクをクリックしてこれらのページを表示できます。各ページには最大 25 個のアクセス ポイントの接続統計情報を表示できます。

(注) アクセス ポイントをプロビジョン リストから削除する必要がある場合は、そのアクセス ポイントの青いドロップダウン矢印にカーソルを置いて [Remove] をクリックします。

(注) すべてのアクセス ポイントの統計情報をクリアして統計を再開したい場合は、[Clear Stats on All APs] をクリックします。

ステップ 2![]() [AP Join Stats] ページのアクセス ポイント リストで特定のアクセス ポイントを検索する場合は、次の手順に従って、特定の基準(MAC アドレスやアクセス ポイント名など)を満たすアクセス ポイントのみを表示するフィルタを作成します。

[AP Join Stats] ページのアクセス ポイント リストで特定のアクセス ポイントを検索する場合は、次の手順に従って、特定の基準(MAC アドレスやアクセス ポイント名など)を満たすアクセス ポイントのみを表示するフィルタを作成します。

(注) この機能は、アクセス ポイントのリストが複数ページに渡るために一目ですべてを確認できない場合に特に役立ちます。

a.![]() [Change Filter] をクリックして、[Search AP] ページを開きます(図 7-15 を参照)。

[Change Filter] をクリックして、[Search AP] ページを開きます(図 7-15 を参照)。

b.![]() 次のチェックボックスのいずれかをオンにして、アクセス ポイントを表示する際に使用する基準を指定します。

次のチェックボックスのいずれかをオンにして、アクセス ポイントを表示する際に使用する基準を指定します。

•![]() MAC Address :アクセス ポイントの基本無線 MAC アドレスを入力します。

MAC Address :アクセス ポイントの基本無線 MAC アドレスを入力します。

•![]() AP Name :アクセス ポイントの名前を入力します。

AP Name :アクセス ポイントの名前を入力します。

(注) これらのフィルタのいずれかを有効にすると、もう 1 つのフィルタは自動的に無効になります。

c.![]() [Find] をクリックして、変更を適用します。検索基準と一致するアクセス ポイントのみが [AP Join Stats] ページに表示され、ページ上部の [Current Filter] はリストを生成するのに使用したフィルタ(MAC Address:00:1e:f7:75:0a:a0、または AP Name:pmsk-ap など)を示します。

[Find] をクリックして、変更を適用します。検索基準と一致するアクセス ポイントのみが [AP Join Stats] ページに表示され、ページ上部の [Current Filter] はリストを生成するのに使用したフィルタ(MAC Address:00:1e:f7:75:0a:a0、または AP Name:pmsk-ap など)を示します。

(注) フィルタを削除してアクセス ポイント リスト全体を表示するには、[Clear Filter] をクリックします。

ステップ 3![]() 特定のアクセス ポイントの詳細な接続統計情報を表示するには、アクセス ポイントの無線 MAC アドレスをクリックします。[AP Join Stats Detail] ページが表示されます(図 7-16 を参照)。

特定のアクセス ポイントの詳細な接続統計情報を表示するには、アクセス ポイントの無線 MAC アドレスをクリックします。[AP Join Stats Detail] ページが表示されます(図 7-16 を参照)。

図 7-16 [AP Join Stats Detail] ページ

このページには、コントローラ側からの接続プロセスの各段階に関する情報と発生したエラーが表示されます。

CLI を使用したアクセス ポイント接続情報の表示

次の CLI コマンドを使用して、アクセス ポイントの接続情報を表示します。

•![]() コントローラに接続されているまたは接続を試行した、すべてのアクセス ポイントの MAC アドレスを表示するには、次のコマンドを入力します。

コントローラに接続されているまたは接続を試行した、すべてのアクセス ポイントの MAC アドレスを表示するには、次のコマンドを入力します。

show ap join stats summary all

•![]() 特定アクセス ポイントの最新接続エラーの詳細を表示するには、次のコマンドを入力します。

特定アクセス ポイントの最新接続エラーの詳細を表示するには、次のコマンドを入力します。

show ap join stats summary ap_mac

ap_mac は、802.11 無線インターフェイスの MAC アドレスです。

(注) 802.11 無線インターフェイスの MAC アドレスを取得するには、アクセス ポイントの CLI にコマンド show interfaces Dot11Radio 0 を入力します。

•![]() 特定アクセス ポイントで収集されたすべての接続関連の統計を表示するには、次のコマンドを入力します。

特定アクセス ポイントで収集されたすべての接続関連の統計を表示するには、次のコマンドを入力します。

show ap join stats detailed ap_mac

Lightweight モードに変換したアクセス ポイントへのコントローラを使用したデバッグ コマンドの送信

Lightweight モードに変換したアクセス ポイントにコントローラがデバッグ コマンドを送信できるようにするには、次のコマンドを入力します。

debug ap {enable | disable | command cmd } Cisco_AP

この機能を有効にした場合、コントローラは変換したアクセス ポイントに文字列としてデバッグ コマンドを送信します。Cisco IOS ソフトウェアを Lightweight モードで実行する Cisco Aironet アクセス ポイントがサポートしている任意のデバッグ コマンドを送信することができます。

変換したアクセス ポイントからコントローラへのクラッシュ情報の送信

変換したアクセス ポイントが予期せずリブートした場合、アクセス ポイントではクラッシュ発生時にローカル フラッシュ メモリ上にクラッシュ ファイルが保存されます。リブート後、アクセス ポイントはリブートの理由をコントローラに送信します。クラッシュにより装置がリブートした場合、コントローラは既存の CAPWAP メッセージを使用してクラッシュ ファイルを取得し、コントローラのフラッシュ メモリにそれを保存します。クラッシュ情報コピーは、コントローラがアクセス ポイントからそれを取得した時点でアクセス ポイントのフラッシュ メモリから削除されます。

変換したアクセス ポイントからコントローラへの無線コア ダンプの送信

変換したアクセス ポイントの無線モジュールがコア ダンプを生成した場合、アクセス ポイントは無線クラッシュ発生時にローカル フラッシュ メモリ上に無線のコア ダンプ ファイルを保存します。また、無線がコア ダンプ ファイルを生成したことを知らせる通知メッセージをコントローラに送信します。コントローラはネットワーク管理者に警告するトラップを送信し、管理者はアクセス ポイントから無線コア ファイルを受信することができます。

取得したコア ファイルはコントローラのフラッシュに保存されます。このファイルを TFTP または FTP 経由で外部サーバにアップロードし、分析に使用することができます。コア ファイルは、コントローラがアクセス ポイントからこれを取得した時点でアクセス ポイントのフラッシュ メモリから削除されます。

CLI を使用した無線コア ダンプの取得

CLI を使用して無線のコア ダンプ ファイルを取得する手順は、次のとおりです。

ステップ 1![]() アクセス ポイントからコントローラに無線のコア ダンプ ファイルを転送するには、次のコマンドを入力します。

アクセス ポイントからコントローラに無線のコア ダンプ ファイルを転送するには、次のコマンドを入力します。

config ap crash-file get-radio-core-dump slot Cisco_AP

slot パラメータには、クラッシュした無線のスロット ID を入力します。

ステップ 2![]() ファイルがコントローラにダウンロードされたことを確認するには、次のコマンドを入力します。

ファイルがコントローラにダウンロードされたことを確認するには、次のコマンドを入力します。

lrad_AP1130.rdump0 ( 156 )

カッコ内の数字は、ファイルのサイズを示します。コア ダンプ ファイルを使用できる場合、サイズはゼロより大きくなければなりません。

GUI を使用した無線コア ダンプのアップロード

GUI を使用して無線のコア ダンプ ファイルを TFTP または FTP サーバにアップロードする手順は、次のとおりです。

ステップ 1![]() [Commands] > [Upload File] の順に選択して、[Upload File from Controller] ページを開きます(図 7-17を参照)。

[Commands] > [Upload File] の順に選択して、[Upload File from Controller] ページを開きます(図 7-17を参照)。

図 7-17 [Upload File from Controller] ページ

ステップ 2![]() [File Type] ドロップダウン ボックスから、[Radio Core Dump] を選択します。

[File Type] ドロップダウン ボックスから、[Radio Core Dump] を選択します。

ステップ 3![]() [Transfer Mode] ドロップダウン ボックスから、[TFTP] または [FTP] を選択します。

[Transfer Mode] ドロップダウン ボックスから、[TFTP] または [FTP] を選択します。

ステップ 4![]() [IP Address] フィールドに、TFTP または FTP サーバの IP アドレスを入力します。

[IP Address] フィールドに、TFTP または FTP サーバの IP アドレスを入力します。

ステップ 5![]() [File Path] フィールドに、ファイルのディレクトリ パスを入力します。

[File Path] フィールドに、ファイルのディレクトリ パスを入力します。

ステップ 6![]() [File Name] フィールドに、無線コア ダンプ ファイルの名前を入力します。

[File Name] フィールドに、無線コア ダンプ ファイルの名前を入力します。

(注) 入力するファイル名は、コントローラで生成されるファイル名と一致する必要があります。コントローラ上のファイル名を確認するには、show ap crash-file コマンドを入力します。

ステップ 7![]() [Transfer Mode] として [FTP] を選択した場合は、次の手順を実行します。

[Transfer Mode] として [FTP] を選択した場合は、次の手順を実行します。

a.![]() [Server Login Username] フィールドに、FTP サーバのログイン名を入力します。

[Server Login Username] フィールドに、FTP サーバのログイン名を入力します。

b.![]() [Server Login Password] フィールドに、FTP サーバのログイン パスワードを入力します。

[Server Login Password] フィールドに、FTP サーバのログイン パスワードを入力します。

c.![]() [Server Port Number] フィールドに、FTP サーバのポート番号を入力します。サーバ ポートのデフォルト値は 21 です。

[Server Port Number] フィールドに、FTP サーバのポート番号を入力します。サーバ ポートのデフォルト値は 21 です。

ステップ 8![]() [Upload] をクリックして、コントローラから無線コア ダンプ ファイルをアップロードします。アップロードのステータスを示すメッセージが表示されます。

[Upload] をクリックして、コントローラから無線コア ダンプ ファイルをアップロードします。アップロードのステータスを示すメッセージが表示されます。

CLI を使用した無線コア ダンプのアップロード

CLI を使用して無線のコア ダンプ ファイルを TFTP または FTP サーバにアップロードする手順は、次のとおりです。

ステップ 1![]() ファイルをコントローラから TFTP または FTP サーバに転送するには、次のコマンドを入力します。

ファイルをコントローラから TFTP または FTP サーバに転送するには、次のコマンドを入力します。

•![]() transfer upload mode { tftp | ftp }

transfer upload mode { tftp | ftp }

•![]() transfer upload datatype radio-core-dump

transfer upload datatype radio-core-dump

•![]() transfer upload serverip server_ip_address

transfer upload serverip server_ip_address

•![]() transfer upload path server_path_to_file

transfer upload path server_path_to_file

•![]() transfer upload filename filename

transfer upload filename filename

(注) 入力するファイル名は、コントローラで生成されるファイル名と一致する必要があります。コントローラ上のファイル名を確認するには、show ap crash-file コマンドを入力します。

ステップ 2![]() FTP サーバを使用している場合は、次のコマンドも入力します。

FTP サーバを使用している場合は、次のコマンドも入力します。

•![]() transfer upload username username

transfer upload username username

•![]() transfer upload password password

transfer upload password password

ステップ 3![]() 更新された設定を表示するには、次のコマンドを入力します。

更新された設定を表示するには、次のコマンドを入力します。

ステップ 4![]() 現在の設定を確認してソフトウェア アップロードを開始するよう求めるプロンプトが表示されたら、y と入力します。

現在の設定を確認してソフトウェア アップロードを開始するよう求めるプロンプトが表示されたら、y と入力します。

変換したアクセス ポイントからのメモリ コア ダンプのアップロード

デフォルトでは、Lightweight モードに変換したアクセス ポイントは、コントローラにメモリ コア ダンプを送信しません。この項では、コントローラ GUI または CLI を使用してアクセス ポイント コア ダンプをアップロードする手順について説明します。

GUI を使用したアクセス ポイント コア ダンプのアップロード

コントローラ GUI を使用してアクセス ポイントのコア ダンプ ファイルをアップロードする手順は、次のとおりです。

ステップ 1![]() [Wireless] > [Access Points] > [All APs] > [アクセス ポイント名] > [Advanced] タブを順に選択して、[All APs > Details for] ([Advanced])ページを開きます(図 7-18 を参照)。

[Wireless] > [Access Points] > [All APs] > [アクセス ポイント名] > [Advanced] タブを順に選択して、[All APs > Details for] ([Advanced])ページを開きます(図 7-18 を参照)。

図 7-18 [All APs > Details for]([Advanced])ページ

ステップ 2![]() アクセス ポイントのコア ダンプをアップロードするには、[AP Core Dump] チェックボックスをオンにします。

アクセス ポイントのコア ダンプをアップロードするには、[AP Core Dump] チェックボックスをオンにします。

ステップ 3![]() [TFTP Server IP] フィールドに、TFTP サーバの IP アドレスを入力します。

[TFTP Server IP] フィールドに、TFTP サーバの IP アドレスを入力します。

ステップ 4![]() [File Name] フィールドに、アクセス ポイント コア ダンプ ファイルの名前( dump.log など)を入力します。

[File Name] フィールドに、アクセス ポイント コア ダンプ ファイルの名前( dump.log など)を入力します。

ステップ 5![]() アクセス ポイント コア ダンプ ファイルを圧縮するには、[File Compression] チェックボックスをオンにします。このオプションを有効にすると、ファイルは .gz 拡張子を付けて保存されます( dump.log.gz など)。このファイルは、WinZip で開くことができます。

アクセス ポイント コア ダンプ ファイルを圧縮するには、[File Compression] チェックボックスをオンにします。このオプションを有効にすると、ファイルは .gz 拡張子を付けて保存されます( dump.log.gz など)。このファイルは、WinZip で開くことができます。

ステップ 6![]() [Apply] をクリックして、変更を適用します。

[Apply] をクリックして、変更を適用します。

ステップ 7![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

CLI を使用したアクセス ポイント コア ダンプのアップロード

コントローラ CLI を使用してアクセス ポイントのコア ダンプ ファイルをアップロードする手順は、次のとおりです。

ステップ 1![]() アクセス ポイントのコア ダンプをアップロードするには、コントローラで次のコマンドを入力します。

アクセス ポイントのコア ダンプをアップロードするには、コントローラで次のコマンドを入力します。

config ap core-dump enable tftp_server_ip_address filename {compress | uncompress} {ap_name | all}

•![]() tftp_server_ip_address は、アクセス ポイントがコア ダンプ ファイルを送信する送信先 TFTP サーバの IP アドレスです。

tftp_server_ip_address は、アクセス ポイントがコア ダンプ ファイルを送信する送信先 TFTP サーバの IP アドレスです。

(注) アクセス ポイントは TFTP サーバに到達可能でなければなりません。

•![]() filename は、アクセス ポイントがコア ファイルのラベル付けに使用する名前です。

filename は、アクセス ポイントがコア ファイルのラベル付けに使用する名前です。

•![]() compress はアクセス ポイントが圧縮されたコア ファイルを送信するよう設定し、uncompress は、アクセス ポイントが非圧縮のコア ファイルを送信するよう設定します。

compress はアクセス ポイントが圧縮されたコア ファイルを送信するよう設定し、uncompress は、アクセス ポイントが非圧縮のコア ファイルを送信するよう設定します。

(注) compress を選択すると、ファイルは .gz 拡張子を付けて保存されます(たとえば、dump.log.gz)。このファイルは、WinZip で開くことができます。

•![]() ap_name はコア ダンプを送信する特定のアクセス ポイントの名前であり、all は Lightweight モードに変換されたすべてのアクセス ポイントです。

ap_name はコア ダンプを送信する特定のアクセス ポイントの名前であり、all は Lightweight モードに変換されたすべてのアクセス ポイントです。

ステップ 2![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

変換したアクセス ポイントの MAC アドレスの表示

コントローラが変換されたアクセス ポイントの MAC アドレスをコントローラ GUI の情報ページに表示する方法には、いくつか異なる点があります。

•![]() [AP Summary] ページには、コントローラにより変換されたアクセス ポイントのイーサネット MAC アドレスのリストが表示されます。

[AP Summary] ページには、コントローラにより変換されたアクセス ポイントのイーサネット MAC アドレスのリストが表示されます。

•![]() [AP Detail] ページには、変換されたアクセス ポイントの BSS MAC アドレスとイーサネット MAC アドレスのリストが、コントローラにより表示されます。

[AP Detail] ページには、変換されたアクセス ポイントの BSS MAC アドレスとイーサネット MAC アドレスのリストが、コントローラにより表示されます。

•![]() [Radio Summary] ページには、変換されたアクセス ポイントのリストが、コントローラにより無線 MAC アドレス順に表示されます。

[Radio Summary] ページには、変換されたアクセス ポイントのリストが、コントローラにより無線 MAC アドレス順に表示されます。

Lightweight モードに変換したアクセス ポイントの Reset ボタンの無効化

Lightweight モードに変換したアクセス ポイントの Reset ボタンを無効化できます。Reset ボタンは、アクセス ポイントの外面に MODE と書かれたラベルが付けられています。

次のコマンドを使用すると、あるコントローラにアソシエートしている変換されたアクセス ポイントの 1 つまたはすべての Reset ボタンを無効または有効にできます。

Lightweight アクセス ポイントでの固定 IP アドレスの設定

DHCP サーバに IP アドレスを自動的に割り当てさせるのではなく、アクセス ポイントに IP アドレスを指定する場合は、コントローラ GUI または CLI を使用してアクセス ポイントに固定 IP アドレスを設定できます。固定 IP アドレスは通常、ユーザ数の限られた展開でのみ使用されます。

(注) DHCP 使用による IP アドレスの割り当てについての詳細は、「DHCP の設定」 を参照してください。

アクセス ポイントに対して固定 IP アドレスが設定されている場合、アクセス ポイントが属する DNS サーバおよびドメインを指定しなければ、アクセス ポイントはドメイン ネーム システム(DNS)を使用してコントローラを検知できません。以前は、これらのパラメータは CLI を使用してのみ設定可能でしたが、コントローラ ソフトウェア リリース 6.0 ではこの機能を GUI にも拡張しています。

(注) アクセス ポイントを設定して、アクセス ポイントの以前の DHCP アドレスが存在したサブネット上にない固定 IP アドレスを使用すると、そのアクセス ポイントはリブート後に DHCP アドレスにフォール バックします。アクセス ポイントが DHCP アドレスにフォール バックすると、アクセス ポイントがフォールバック IP アドレスを使用していることが show ap config general Cisco_AP CLI コマンドによって適切に表示されます。ただし、GUI は固定 IP アドレスと DHCP アドレスの両方を表示しますが、DHCP アドレスをフォールバック アドレスであることは識別しません。

GUI を使用した固定 IP アドレスの設定

コントローラ GUI を使用して Lightweight アクセス ポイントの固定 IP アドレスを設定する手順は、次のとおりです。

ステップ 1![]() [Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

[Wireless] > [Access Points] > [All APs] の順に選択して、[All APs] ページを開きます。

ステップ 2![]() 固定 IP アドレスを有効にするアクセス ポイントの名前をクリックします。[All APs > Details for](General)ページが表示されます(図 7-19 を参照)。

固定 IP アドレスを有効にするアクセス ポイントの名前をクリックします。[All APs > Details for](General)ページが表示されます(図 7-19 を参照)。

図 7-19 [All APs > Details for(General)] ページ

ステップ 3![]() アクセス ポイントに固定 IP アドレスを割り当てる場合は、[IP Config] で [Static IP] チェックボックスをオンにします。デフォルトではオフになっています。

アクセス ポイントに固定 IP アドレスを割り当てる場合は、[IP Config] で [Static IP] チェックボックスをオンにします。デフォルトではオフになっています。

ステップ 4![]() 対応するフィールドに固定 IP アドレス、ネットマスク、およびデフォルト ゲートウェイを入力します。

対応するフィールドに固定 IP アドレス、ネットマスク、およびデフォルト ゲートウェイを入力します。

ステップ 5![]() [Apply] をクリックして、変更を適用します。アクセス ポイントがリブートしてコントローラを再接続し、 ステップ 4

[Apply] をクリックして、変更を適用します。アクセス ポイントがリブートしてコントローラを再接続し、 ステップ 4![]() で指定した IP アドレスがアクセス ポイントに送信されます。

で指定した IP アドレスがアクセス ポイントに送信されます。

ステップ 6![]() 固定 IP アドレスがアクセス ポイントに送信された後、DNS サーバの IP アドレスおよびドメイン名を設定できます。これを行う手順は次のとおりです。

固定 IP アドレスがアクセス ポイントに送信された後、DNS サーバの IP アドレスおよびドメイン名を設定できます。これを行う手順は次のとおりです。

a.![]() [DNS IP Address] フィールドに、DNS サーバの IP アドレスを入力します。

[DNS IP Address] フィールドに、DNS サーバの IP アドレスを入力します。

b.![]() [Domain Name] フィールドに、アクセス ポイントが属するドメイン名を入力します。

[Domain Name] フィールドに、アクセス ポイントが属するドメイン名を入力します。

d.![]() [Save Configuration] をクリックして、変更を保存します。

[Save Configuration] をクリックして、変更を保存します。

CLI を使用した固定 IP アドレスの設定

コントローラ CLI を使用して Lightweight アクセス ポイントの固定 IP アドレスを設定する手順は、次のとおりです。

ステップ 1![]() アクセス ポイントで固定 IP アドレスを設定するには、次のコマンドを入力します。

アクセス ポイントで固定 IP アドレスを設定するには、次のコマンドを入力します。

config ap static-ip enable Cisco_AP ip_address mask gateway

(注) アクセス ポイントの固定 IP を無効にするには、config ap static-ip disable Cisco_AP コマンドを入力します。

ステップ 2![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

アクセス ポイントがリブートしてコントローラに再接続し、 ステップ 1 で指定した IP アドレスがアクセス ポイントにプッシュされます。

ステップ 3![]() 固定 IP アドレスがアクセス ポイントに送信された後、DNS サーバの IP アドレスおよびドメイン名を設定できます。これを行う手順は次のとおりです。

固定 IP アドレスがアクセス ポイントに送信された後、DNS サーバの IP アドレスおよびドメイン名を設定できます。これを行う手順は次のとおりです。

a.![]() DNS サーバを指定して特定のアクセス ポイントが DNS 解決を使用してコントローラを検知できるようにするには、次のコマンドを入力します。

DNS サーバを指定して特定のアクセス ポイントが DNS 解決を使用してコントローラを検知できるようにするには、次のコマンドを入力します。

config ap static-ip add nameserver {Cisco_AP | all } ip_address

(注) 特定のアクセス ポイントまたはすべてのアクセス ポイントの DNS サーバを削除するには、config ap static-ip delete nameserver {Cisco_AP | all} コマンドを入力します。

b.![]() 特定のアクセス ポイント、またはすべてのアクセス ポイントが属するドメインを指定するには、次のコマンドを入力します。

特定のアクセス ポイント、またはすべてのアクセス ポイントが属するドメインを指定するには、次のコマンドを入力します。

config ap static-ip add domain {Cisco_AP | all } domain_name

(注) 特定のアクセス ポイント、またはすべてのアクセス ポイントのドメインを削除するには、config ap static-ip delete domain {Cisco_AP | all} コマンドを入力します。

ステップ 4![]() アクセス ポイントの IP アドレス設定を表示するには、次のコマンドを入力します。

アクセス ポイントの IP アドレス設定を表示するには、次のコマンドを入力します。

show ap config general Cisco_AP

...

IP Address Configuration......................... Static IP assigned

Domain........................................... Domain1

...

サイズの大きなアクセス ポイントのイメージのサポート

コントローラ ソフトウェア リリース 5.0 以降では、リカバリ イメージを自動的に削除して十分なスペースを作ることで、サイズの大きなアクセス ポイントのイメージにアップグレードできます。この機能は、8MB のフラッシュを備えたアクセス ポイントにのみ影響を及ぼします(1100、1200、および 1310 シリーズ アクセス ポイント)。すべての比較的新しいアクセス ポイントには、8MB を超える大型フラッシュが搭載されています。

(注) 2007 年 8 月現在で、サイズの大きなアクセス ポイントのイメージはありませんでしたが、新機能が追加され、アクセス ポイントのイメージ サイズはこれからも拡大し続けます。

リカバリ イメージによって、イメージのアップグレード時にアクセス ポイントのパワーサイクリングを行っても使用できる、バックアップ イメージが提供されます。アクセス ポイントでリカバリの必要を避ける最善の方法は、システムのアップグレード時にアクセス ポイントのパワーサイクリングを避けることです。サイズの大きなアクセス ポイント イメージへのアップグレードの際にパワーサイクリングが発生した場合、TFTP リカバリの手順を使用してアクセス ポイントを回復できます。

ステップ 1![]() 必要なリカバリ イメージを Cisco.com(c1100-rcvk9w8-mx、c1200-rcvk9w8-mx、または c1310-rcvk9w8-mx)からダウンロードし、お使いの TFTP サーバのルート ディレクトリにインストールします。

必要なリカバリ イメージを Cisco.com(c1100-rcvk9w8-mx、c1200-rcvk9w8-mx、または c1310-rcvk9w8-mx)からダウンロードし、お使いの TFTP サーバのルート ディレクトリにインストールします。

ステップ 2![]() TFTP サーバをターゲットのアクセス ポイントと同じサブネットに接続して、アクセス ポイントをパワーサイクリングします。アクセス ポイントは TFTP イメージから起動し、次にコントローラに接続してサイズの大きなアクセス ポイントのイメージをダウンロードし、アップグレード手順を完了します。

TFTP サーバをターゲットのアクセス ポイントと同じサブネットに接続して、アクセス ポイントをパワーサイクリングします。アクセス ポイントは TFTP イメージから起動し、次にコントローラに接続してサイズの大きなアクセス ポイントのイメージをダウンロードし、アップグレード手順を完了します。

ステップ 3![]() アクセス ポイントが回復したら、TFTP サーバを削除できます。

アクセス ポイントが回復したら、TFTP サーバを削除できます。

OfficeExtend アクセス ポイント

OfficeExtend アクセス ポイントは、リモート ロケーションにおけるコントローラからアクセス ポイントへの安全な通信を提供し、インターネットを通じて会社の WLAN を従業員の自宅にシームレスに拡張します。ホーム オフィスにおけるテレワーカの使用感は、会社のオフィスとまったく同じです。アクセス ポイントとコントローラの間の Datagram Transport Layer Security(DTLS; データグラム トランスポート層セキュリティ)による暗号化は、すべての通信のセキュリティを最高レベルにします。

図 7-20 は、一般的な OfficeExtend アクセス ポイントセットアップを示します。

図 7-20 一般的な OfficeExtend アクセス ポイント セットアップ

(注) OfficeExtend アクセス ポイントは、ルータまたはネットワーク アドレス変換(NAT)を使用するその他のゲートウェイ デバイスを越えて動作するよう設計されています。NAT により、ルータなどのデバイスはインターネット(パブリック)と個人ネットワーク(プライベート)間のエージェントとして動作でき、これにより、コンピュータのグループ全体を単一の IP アドレスとすることができます。コントローラ ソフトウェア リリース 6.0 では、単一の NAT デバイスの後方では単一の OfficeExtend アクセス ポイントのみを展開可能です。

現在、wplus ライセンスを持つ Cisco 5500 シリーズコントローラに接続された Cisco Aironet 1130 シリーズおよび 1140 シリーズ アクセス ポイントのみを OfficeExtend アクセス ポイントとして動作するよう設定できます。

(注) ファイアウォールは、アクセス ポイントからの CAPWAP を使用するトラフィックを許可するよう設定されている必要があります。UDP ポート 5246 および 5247 が有効であり、アクセス ポイントがコントローラに接続できないようにする可能性のある中間デバイスによりブロックされていないことを確認してください。

セキュリティの実装

有効な OfficeExtend アクセス ポイントのみが会社のネットワークに接続できるようにする手順は次のとおりです。

ステップ 1![]() ローカルで有効な証明書(LSC)を使用して OfficeExtend アクセス ポイントを認証する手順は、「LSC を使用したアクセス ポイントの認可」 で示されています。

ローカルで有効な証明書(LSC)を使用して OfficeExtend アクセス ポイントを認証する手順は、「LSC を使用したアクセス ポイントの認可」 で示されています。

ステップ 2![]() アクセス ポイントの MAC アドレス、名前、または両方を認証要求で使用して AAA サーバ検証を実装するには、次のコマンドを入力します。

アクセス ポイントの MAC アドレス、名前、または両方を認証要求で使用して AAA サーバ検証を実装するには、次のコマンドを入力します。

config auth-list ap-policy authorize-ap username { ap_mac | Cisco_AP | both }

検証にアクセス ポイント名を使用すると、有効な従業員の OfficeExtend アクセス ポイントのみがコントローラに接続できます。このセキュリティ ポリシーを実装するには、各 OfficeExtend アクセス ポイントに、従業員の ID または番号で名前を付けます。従業員が離職した場合は、AAA サーバ データベースからこのユーザを削除するスクリプトを実行して、その従業員の OfficeExtend アクセス ポイントがネットワークに接続できないようにします。

ステップ 3![]() 変更を保存するには、次のコマンドを入力します。

変更を保存するには、次のコマンドを入力します。

OfficeExtend アクセス ポイントのライセンシング

OfficeExtend アクセス ポイントを使用するには、5500 シリーズ コントローラに wplus ライセンスをインストールして使用する必要があります。ライセンスのインストール後、1130 シリーズまたは 1140 シリーズ アクセス ポイントで OfficeExtend モードを有効化できます。

OfficeExtend アクセス ポイントが基本ライセンスのみを使用している(wplus ライセンスを使用していない)コントローラに接続しようとした場合、コントローラのトラップ ログに「License Not Available for feature: OfficeExtendAP」というメッセージが表示されます。コントローラ トラップ ログを表示するには、コントローラ GUI の [Most Recent Traps] で [Monitor] を選択して [View All] をクリックします。

(注) ライセンスの入手およびインストールに関する情報は、 を参照してください。

OfficeExtend アクセス ポイントの設定

1130 シリーズまたは 1140 シリーズ アクセス ポイントがコントローラに接続されたら、コントローラ GUI または CLI を使用して OfficeExtend アクセス ポイントとして設定できます。

GUI を使用した OfficeExtend アクセス ポイントの使用

コントローラの GUI を使用して OfficeExtend アクセス ポイントを設定する手順は、次のとおりです。

ステップ 1![]() 次の手順に従って、アクセス ポイントで Hybrid REAP を有効にします。

次の手順に従って、アクセス ポイントで Hybrid REAP を有効にします。

a.![]() [Wireless] を選択して、[All APs] ページを開きます。

[Wireless] を選択して、[All APs] ページを開きます。

b.![]() 目的のアクセス ポイントの名前をクリックします。[All APs > Details for](General)ページが表示されます。

目的のアクセス ポイントの名前をクリックします。[All APs > Details for](General)ページが表示されます。

c.![]() このアクセス ポイントに対して Hybrid REAP を有効にするには、[AP Mode] ドロップダウン ボックスから [H-REAP] を選択します。

このアクセス ポイントに対して Hybrid REAP を有効にするには、[AP Mode] ドロップダウン ボックスから [H-REAP] を選択します。

(注) Hybrid-REAP の詳細については、 を参照してください。

ステップ 2![]() アクセス ポイントに 1 つまたは複数のコントローラを設定する手順は、次のとおりです。

アクセス ポイントに 1 つまたは複数のコントローラを設定する手順は、次のとおりです。

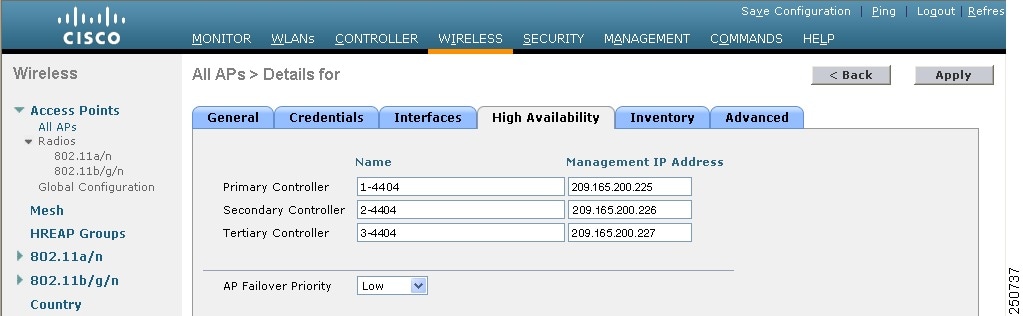

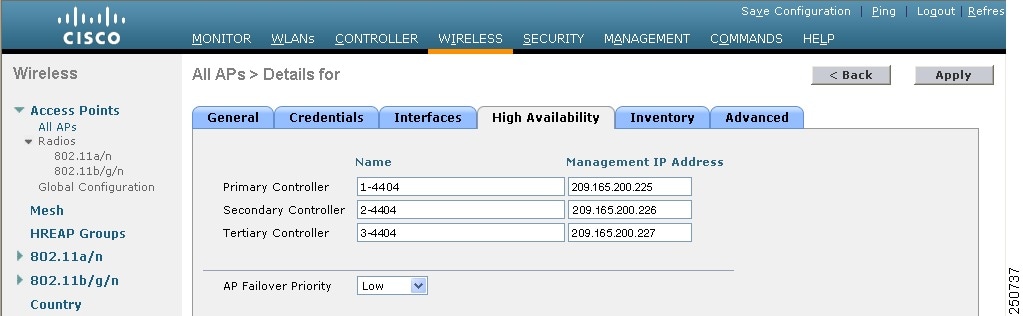

a.![]() [High Availability] タブを選択して、[All APs > Details for](High Availability)ページを開きます。

[High Availability] タブを選択して、[All APs > Details for](High Availability)ページを開きます。

b.![]() このアクセス ポイントのプライマリ コントローラの名前と IP アドレスを [Primary Controller Name] フィールドおよび [Management IP Address] フィールドに入力します。

このアクセス ポイントのプライマリ コントローラの名前と IP アドレスを [Primary Controller Name] フィールドおよび [Management IP Address] フィールドに入力します。

(注) コントローラの名前および IP アドレスの両方を入力する必要があります。両方を入力しないと、アクセス ポイントはコントローラに接続できません。

c.![]() 必要に応じて、セカンダリまたはターシャリ コントローラ(または両方)の名前および IP アドレスを、対応する [Controller Name] フィールドおよび [Management IP Address] フィールドに入力します。

必要に応じて、セカンダリまたはターシャリ コントローラ(または両方)の名前および IP アドレスを、対応する [Controller Name] フィールドおよび [Management IP Address] フィールドに入力します。

d.![]() [Apply] をクリックして、変更を適用します。アクセス ポイントはリブートしてからコントローラに再接続します。

[Apply] をクリックして、変更を適用します。アクセス ポイントはリブートしてからコントローラに再接続します。