프라이빗 클라우드의 Threat Defense 가상 클러스터링 정보

이 섹션에서는 클러스터링 아키텍처 및 이러한 아키텍처의 작동 방식에 대해 설명합니다.

클러스터를 네트워크에 맞게 활용하는 방법

클러스터는 하나의 디바이스로 작동하는 여러 개의 방화벽으로 구성됩니다. 클러스터로 작동하려면 방화벽에는 다음과 같은 인프라가 필요합니다.

-

VXLAN 인터페이스를 사용하는 클러스터 내 통신을 위한 격리된 네트워크(클러스터 제어 링크라고 함). 레이어 3 물리적 네트워크를 통해 레이어 2 가상 네트워크 역할을 하는 VXLAN은 클러스터 제어 링크를 통해 위협 대응 가상에서 브로드캐스트/멀티캐스트 메시지를 전송하도록 합니다.

-

구성 및 모니터링을 지원하는 각 방화벽에 대한 관리 액세스 위협 대응 가상 구축에는 클러스터 노드를 관리하는 데 사용할 Management 0/0 인터페이스가 포함됩니다.

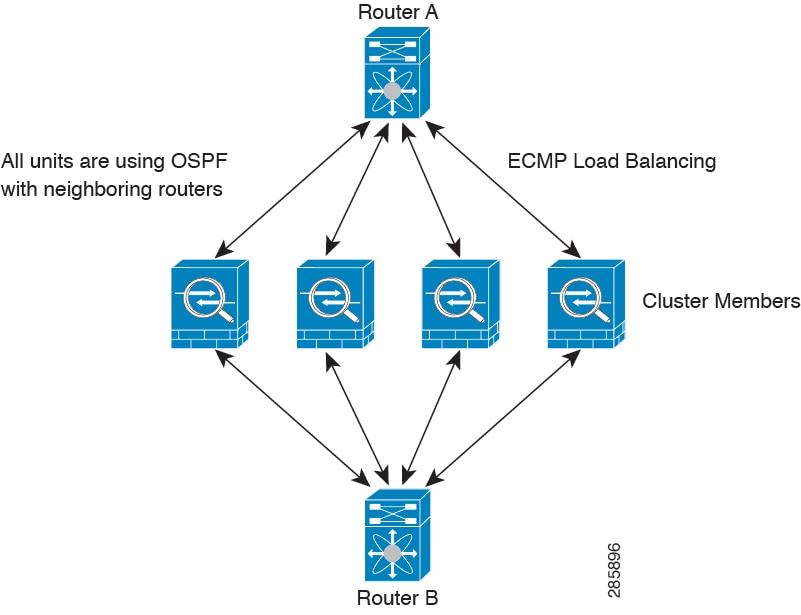

네트워크에 클러스터를 배치할 경우, 업스트림 및 다운스트림 라우터에서는 레이어 3 개별 인터페이스와 다음 중 한 가지 방법을 사용하여 클러스터로 들어오고 나가는 데이터의 로드 밸런싱을 수행할 수 있어야 합니다.

-

정책 기반 라우팅 - 업스트림 및 다운스트림 라우터에서는 경로 맵 및 ACL을 사용하여 유닛 간의 로드 밸런싱을 수행합니다.

-

Equal-Cost Multi-Path 라우팅 — 업스트림 및 다운스트림 라우터에서는 Equal Cost 고정 또는 동적 라우팅을 사용하여 노드 간의 로드 밸런싱을 수행합니다.

참고 |

레이어 2 Spanned EtherChannel은 지원되지 않습니다. |

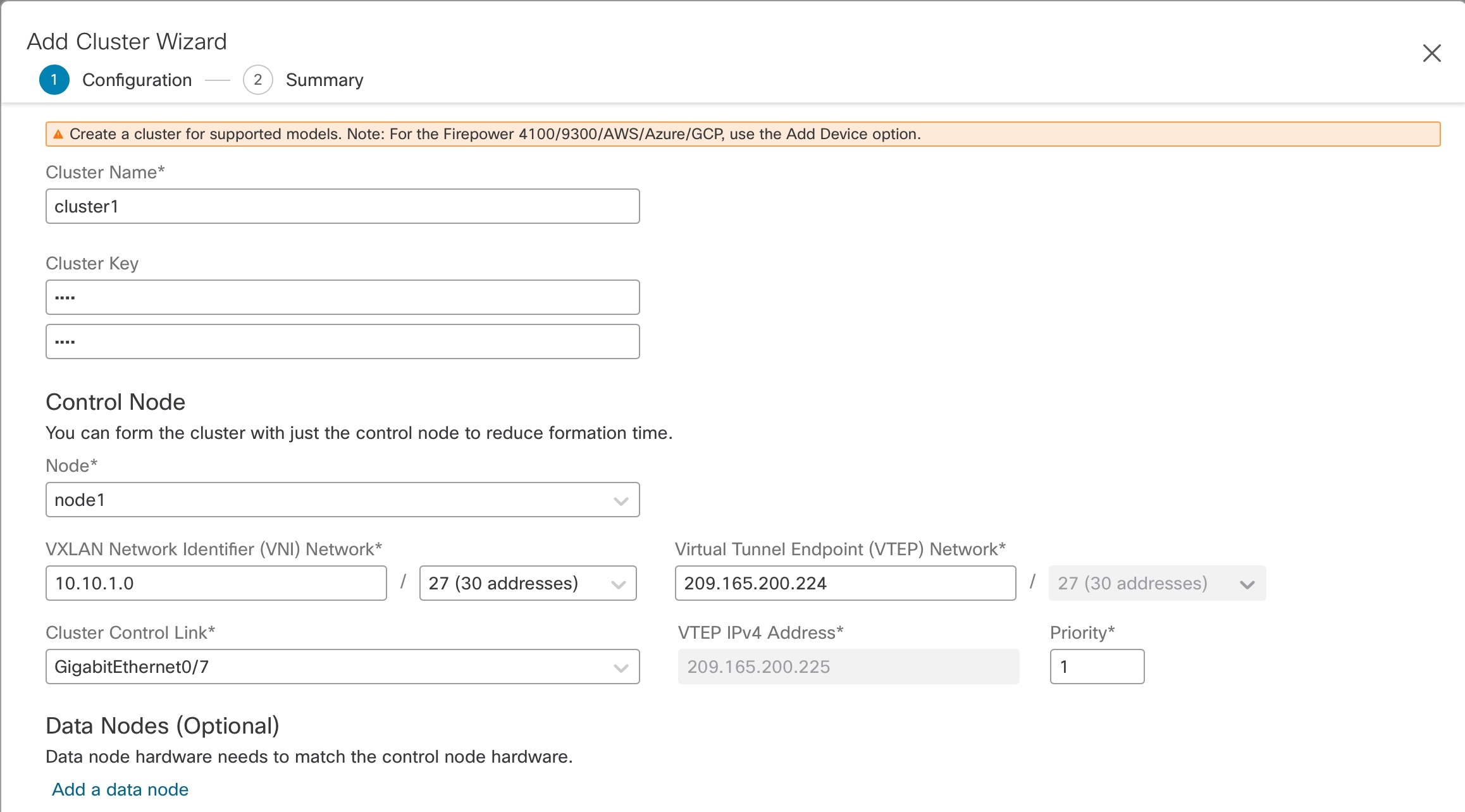

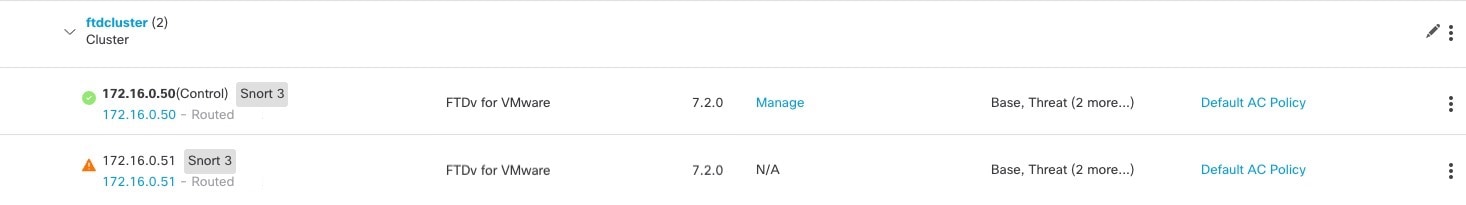

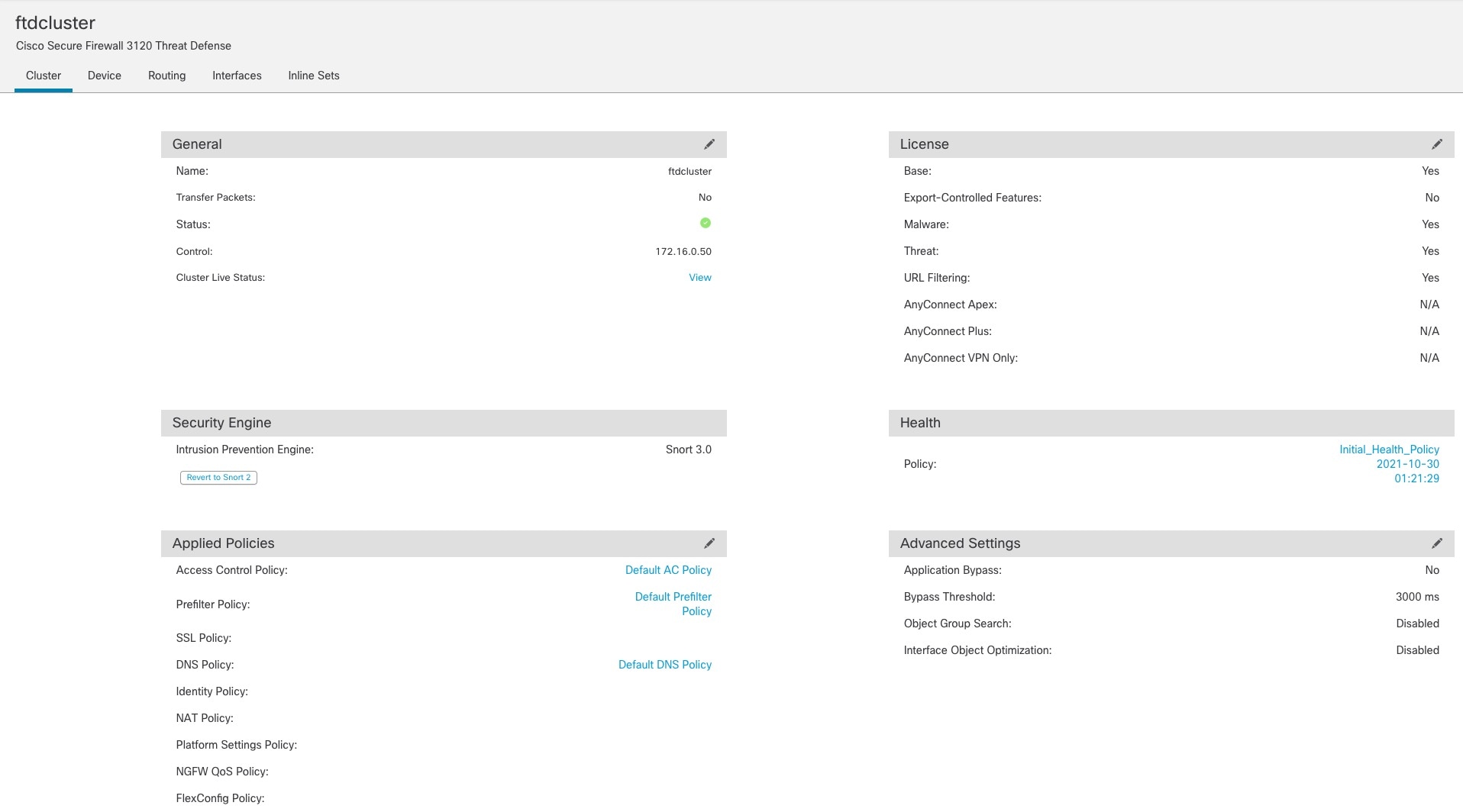

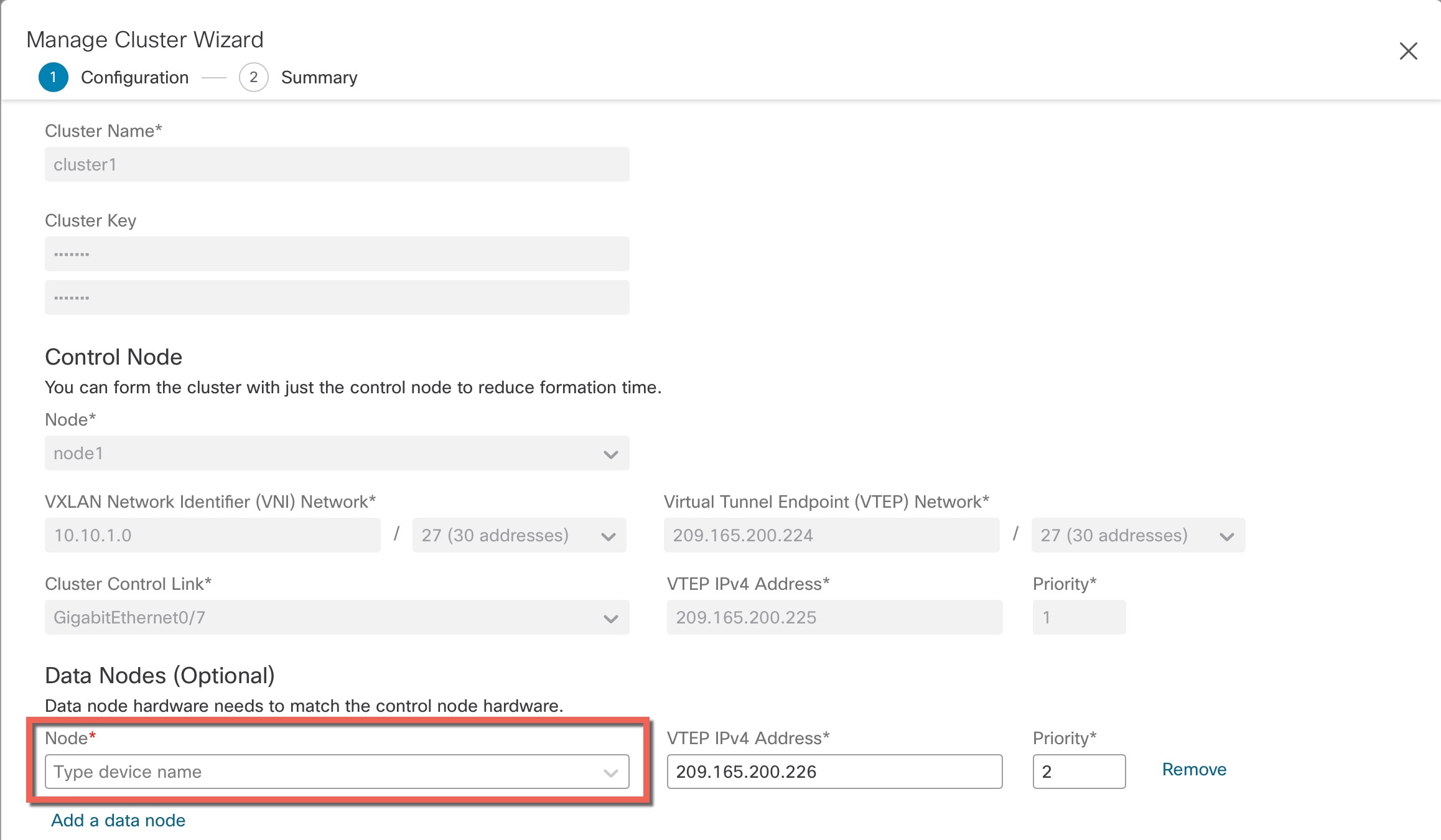

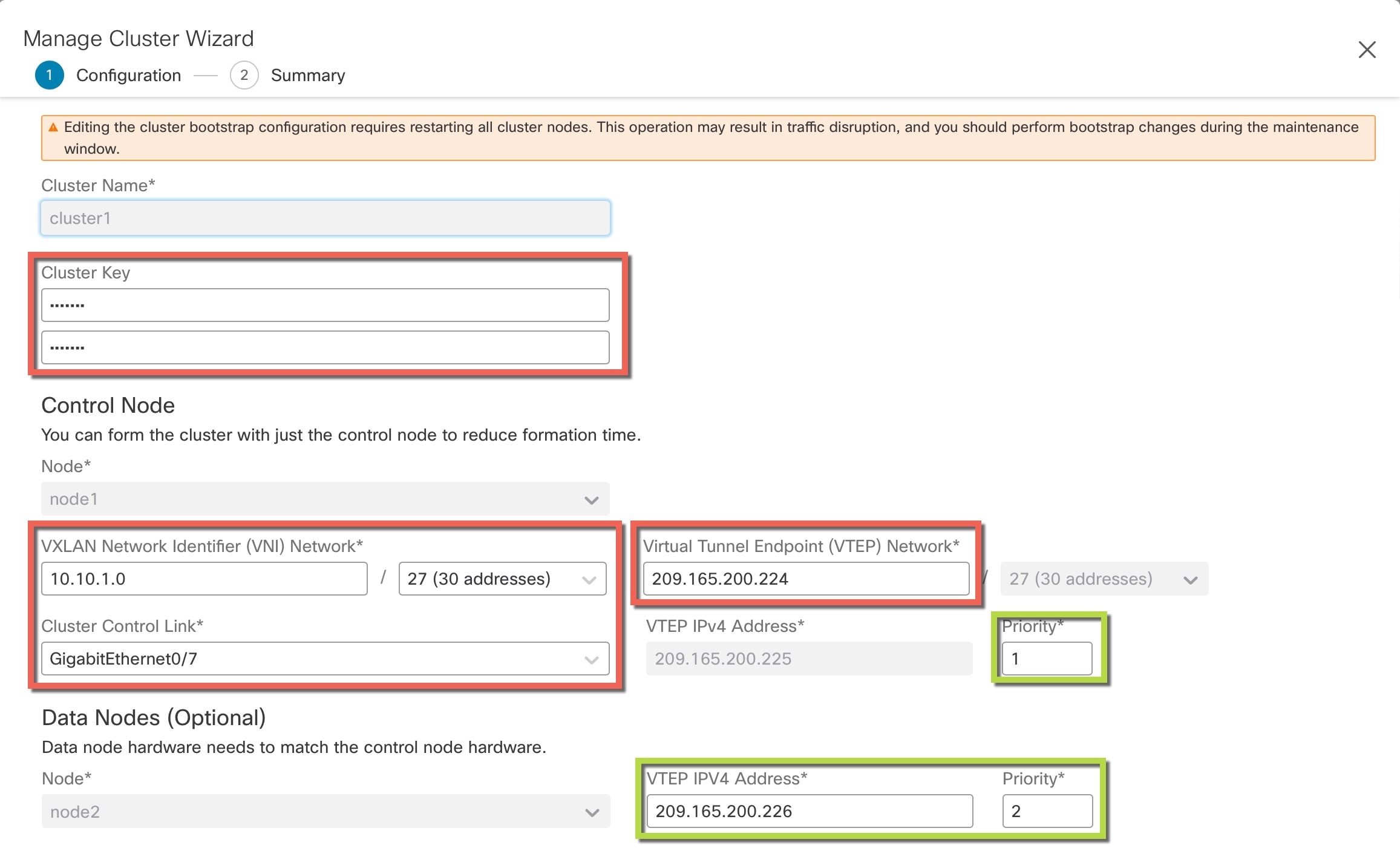

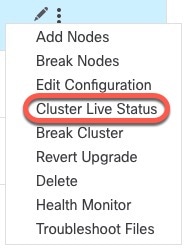

제어 및 데이터 노드 역할

클러스터의 멤버 중 하나는 제어 노드입니다. 여러 클러스터 노드가 동시에 온라인 상태가 되면 의 우선 순위 설정에 따라 제어 노드가 결정됩니다. 우선순위는 1에서 100까지 1이 가장 높은 우선순위입니다. 다른 모든 멤버는 데이터 노드입니다. 클러스터를 처음 생성할 때 제어 노드가 될 노드를 지정하면 클러스터에 추가된 첫 번째 노드이기 때문에 제어 노드가 됩니다.

클러스터의 모든 노드에서는 동일한 구성을 공유합니다. 처음에 제어 노드로 지정하는 노드는 클러스터에 참가할 때 데이터 노드의 구성을 덮어쓰므로 클러스터를 구성하기 전에 제어 노드에서 초기 구성만 수행하면 됩니다.

일부 기능은 클러스터로 확장되지 않으며, 제어 노드에서 이러한 기능에 대한 모든 트래픽을 처리합니다.

개별 인터페이스

개별 인터페이스는 라우팅에 사용되는 고유의 로컬 IP 주소를 갖는 일반 라우팅 인터페이스입니다. 각 인터페이스의 기본 클러스터 IP 주소는 항상 제어 노드에 속하는 고정 주소입니다. 제어 노드가 변경될 경우 기본 클러스터 IP 주소는 새 제어 노드로 이동되므로, 클러스터는 지속적으로 원활하게 관리됩니다.

인터페이스 구성은 제어 노드에서만 구성해야 하므로, 제어 노드에 대한 IP 주소를 포함하여 클러스터 노드의 특정 인터페이스에 사용할 IP 주소 풀을 구성합니다.

로드 밸런싱은 업스트림 스위치에서 별도로 구성해야 합니다.

참고 |

레이어 2 Spanned EtherChannel은 지원되지 않습니다. |

정책 기반 라우팅

개별 인터페이스를 사용할 경우, 각각의 threat defense 인터페이스에서는 자신의 IP 주소 및 MAC 주소를 계속 사용합니다. 로드 밸런싱 방법 중 하나는 PBR(Policy-Based Routing)입니다.

이미 PBR을 사용 중이고 기존 인프라를 활용하려는 경우 이 방법을 권장합니다.

PBR 방법의 경우 경로 맵 및 ACL을 기준으로 라우팅을 결정합니다. 클러스터에 있는 모든 threat defense 간의 트래픽을 수동으로 나누어야 합니다. PBR은 고정이므로 매번 최적의 로드 밸런싱 결과를 달성할 수 있는 것은 아닙니다. 최상의 성능을 실현하려면 연결의 전달 및 반환 패킷이 동일한 threat defense에 전달되도록 PBR 정책을 구성하는 것이 좋습니다. 예를 들어, Cisco 라우터가 있는 경우 Cisco IOS PBR with Object Tracking을 사용하여 이중화를 구현할 수 있습니다. Cisco IOS Object Tracking에서는 ICMP Ping을 사용하여 각각의 threat defense를 모니터링합니다. 그런 다음 특정 threat defense의 도달 범위를 기준으로 경로 맵을 사용하거나 사용하지 않도록 설정할 수 있습니다. 자세한 내용은 다음 URL을 참조하십시오.

http://www.cisco.com/en/US/products/ps6599/products_white_paper09186a00800a4409.shtml

Equal-Cost Multi-Path 라우팅

개별 인터페이스를 사용할 경우, 각각의 threat defense 인터페이스에서는 자신의 IP 주소 및 MAC 주소를 계속 사용합니다. 로드 밸런싱 방법 중 하나는 ECMP(Equal-Cost Multi-Path) 라우팅입니다.

이미 ECMP를 사용 중이고 기존 인프라를 활용하려는 경우 이 방법을 권장합니다.

ECMP 라우팅을 사용하면 라우팅 메트릭에서 가장 순위가 높은 여러 가지 "최상의 경로"를 통해 패킷을 전달할 수 있습니다. EtherChannel과 마찬가지로, 소스와 목적지 IP 주소 및/또는 소스와 목적지 포트의 해시를 사용하여 다음 홉 중 하나로 패킷을 보낼 수 있습니다. ECMP 라우팅을 위한 고정 경로를 사용할 경우, threat defense 오류가 발생하면 문제를 초래할 수 있습니다. 경로는 계속 사용할 수 있으며 오류가 발생한 threat defense에 대한 트래픽은 손실됩니다. 고정 경로를 사용할 경우 Object Tracking 같은 고정 경로 모니터링 기능을 사용할 수 있는지 확인하십시오. 동적 라우팅 프로토콜을 사용하여 경로를 추가 및 제거하는 것이 좋으며, 이 경우 동적 라우팅에 참여하도록 각 threat defense를 구성해야 합니다.

클러스터 제어 링크

각 노드는 클러스터 제어 링크에 대한 하나의 인터페이스를 VTEP(VXLAN) 전용 인터페이스로 사용해야 합니다. VXLAN에 대한 자세한 내용은 VXLAN 인터페이스 구성 섹션을 참조하십시오.

VXLAN 터널 엔드포인트

VXLAN 터널 엔드포인트(VTEP) 디바이스는 VXLAN 캡슐화 및 역캡슐화를 수행합니다. 각 VTEP에는 2개의 인터페이스 유형이 있습니다. VNI(VXLAN 네트워크 식별자) 인터페이스라고 하는 하나 이상의 가상 인터페이스에는 VTEP 소스 인터페이스라고 하는 일반 인터페이스는 VTEP 사이에서 VNI 인터페이스를 터널링합니다. VTEP 소스 인터페이스는 VTEP대 VTEP 통신을 위해 전송 IP 네트워크에 연결됩니다.

VTEP 소스 인터페이스

VTEP 소스 인터페이스는 VNI 인터페이스를 연결하려는 위협 대응 가상 일반 인터페이스입니다. 클러스터 제어 링크 역할을 하도록 하나의 VTEP 소스 인터페이스를 구성할 수 있습니다. 소스 인터페이스는 클러스터 제어 링크용으로만 예약되어 있습니다. 각 VTEP 소스 인터페이스는 동일한 서브넷에 IP 주소가 있습니다. 이 서브넷은 모든 다른 트래픽과 분리되어 있어야 하며, 클러스터 제어 링크 인터페이스만 포함해야 합니다.

VNI 인터페이스

VNI 인터페이스는 VLAN 인터페이스와 유사합니다. 이 인터페이스는 태그 지정을 사용하여 지정된 물리적 인터페이스에서 네트워크 트래픽을 분리하여 유지하는 가상 인터페이스입니다. 하나의 VNI 인터페이스만 구성할 수 있습니다. 각 VNI 인터페이스는 동일한 서브넷에 IP 주소가 있습니다.

피어 VTEP

단일 VTEP 피어를 허용하는 데이터 인터페이스용 일반 VXLAN과 달리 위협 대응 가상 클러스터링에서는 여러 피어를 구성할 수 있습니다.

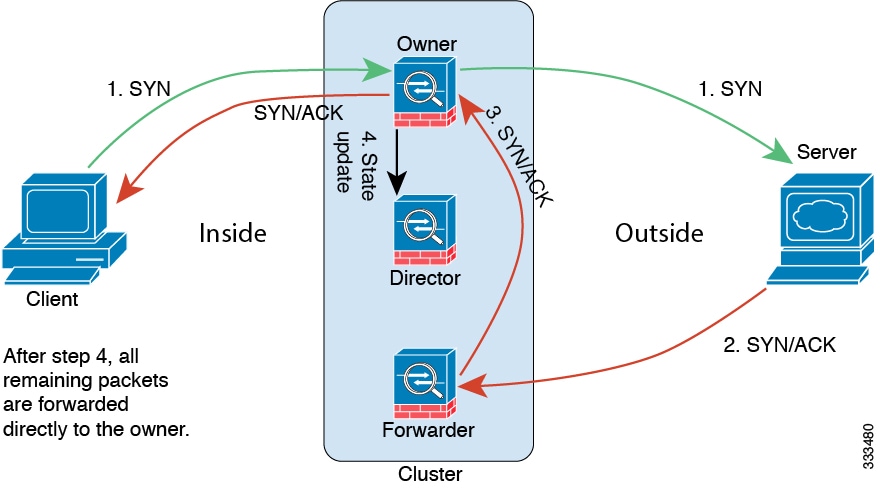

클러스터 제어 링크 트래픽 개요

클러스터 제어 링크 트래픽에는 제어 및 데이터 트래픽이 모두 포함됩니다.

제어 트래픽에는 다음 사항이 해당됩니다.

-

제어 노드 선택.

-

구성 복제

-

상태 모니터링

데이터 트래픽에는 다음 사항이 해당됩니다.

-

상태 복제

-

연결 소유권 쿼리 및 데이터 패킷 전송

구성 복제

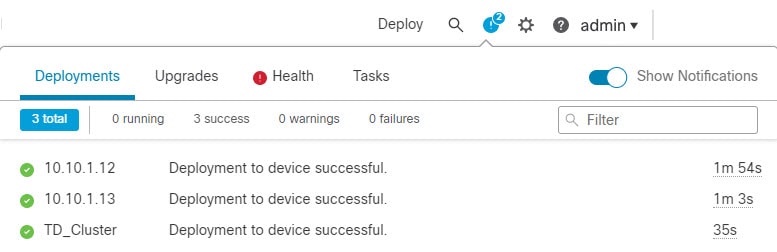

클러스터의 모든 노드에서는 단일 구성을 공유합니다. 제어 노드에서는 구성만 변경할 수 있으며(부트스트랩 구성 예외), 변경 사항은 클러스터의 모든 다른 노드에 자동으로 동기화됩니다.

관리 네트워크

관리 인터페이스를 사용하여 각 노드를 관리해야 합니다. 데이터 인터페이스에서의 관리는 클러스터링에서 지원되지 않습니다.

)

)

)

)

)

)

)

)

)

) )

)

피드백

피드백