Secure Firewall Threat Defense 원격 액세스 VPN 개요

Secure Firewall Threat Defense 는 원격 액세스 SSL 및 IPsec IKEv2 VPN을 지원하는 보안 게이트웨이 기능을 제공합니다. 전체 터널 클라이언트인 Secure Client는 원격 사용자를 위해 보안 게이트웨이에 보안 SSL 및 IPsec-IKEv2 연결을 제공합니다. 클라이언트는 threat defense 디바이스와 SSL VPN 연결을 협상할 때 TLS(Transport Layer Security: 전송 계층 보안) 또는 DTLS(Datagram Transport Layer Security: 데이터그램 전송 계층 보안)를 사용하여 연결합니다.

Secure Client는 threat defense 디바이스에 원격 VPN 연결을 제공하는 엔드포인트 디바이스에서만 지원되는 클라이언트입니다. 이 클라이언트는 네트워크 관리자가 원격 컴퓨터에 클라이언트를 설치 및 구성하지 않아도 원격 사용자에게 SSL 또는 IPsec-IKEv2 VPN 클라이언트의 이점을 제공합니다. Windows, Mac, Linux용 Secure Client는 연결할 때 보안 게이트웨이에서 구축됩니다. Apple iOS 및 Android 디바이스용 Secure Client 앱은 플랫폼 앱 스토어에서 설치됩니다.

management center의 원격 액세스 VPN 정책 마법사를 사용하여 기본 기능을 갖춘 SSL 및 IPsec-IKEv2 원격 액세스 VPN을 쉽고 빠르게 설정합니다. 그런 다음, 원하는 경우 정책 구성을 개선하고 Secure Firewall Threat Defense 보안 게이트웨이 디바이스에 구축합니다.

Remote Access VPN 기능

다음 표에서는 Secure Firewall Threat Defense 원격 액세스 VPN의 기능에 대해 설명합니다.

|

설명 |

|

|---|---|

|

Secure Firewall Threat Defense 원격 액세스 VPN 기능 |

|

|

AAA 기능 |

|

|

VPN 터널링 기능 |

|

|

원격 액세스 VPN 모니터링 기능 |

|

Secure Client 구성 요소

Secure Client 구축

원격 액세스 VPN 정책에 Secure Client 이미지 및 Secure Client 프로파일을(를) 포함하여 연결 엔드포인트에 배포할 수 있습니다. 또는 다른 방법을 사용하여 클라이언트 소프트웨어를 배포할 수 있습니다. 에서 AnyConnect 구축 장을 참조하십시오.Cisco Secure Client(AnyConnect 포함) 관리자 가이드, 릴리스 5에서 Cisco Secure Client 구축 장을 참조하십시오.

이전에 설치된 클라이언트가 없는 경우 원격 사용자는 SSL 또는 IPsec-IKEv2 VPN 연결을 허용하도록 구성된 인터페이스의 브라우저에 IP 주소를 입력합니다. 보안 어플라이언스가 http:// 요청을 https://로 리디렉션하도록 구성되어 있지 않은 경우, 사용자는 URL을 https://address 형식으로 입력해야 합니다. 사용자가 URL을 입력하면 브라우저가 해당 인터페이스로 연결되고 로그인 화면이 표시됩니다.

사용자가 로그인하면, 보안 게이트웨이에서 사용자가 VPN 클라이언트를 요청하는 것으로 식별하면 원격 컴퓨터의 운영 체제에 맞는 클라이언트가 다운로드됩니다. 다운로드 후에는 클라이언트가 자동으로 설치 및 구성되어 보안 연결을 설정하며, 연결이 중지되면 보안 어플라이언스 구성에 따라 그대로 유지되거나 자동으로 제거됩니다. 이전에 설치된 클라이언트의 경우, 로그인하면 threat defense 보안 게이트웨이가 클라이언트 버전을 확인하고 필요에 따라 클라이언트를 업그레이드합니다.

Secure Client 작업

클라이언트가 보안 어플라이언스와 연결을 협상한다면, 클라이언트는 TLS(Transport Layer Security)를 사용하여 연결하고 선택에 따라 DTLS(Datagram Transport Layer Security)를 사용하여 연결합니다. DTLS는 일부 SSL 연결에서 발생하는 레이턴시 및 대역폭 문제를 방지하고 패킷 지연에 민감한 실시간 애플리케이션의 성능을 높입니다.

IPsec-IKEv2 VPN 클라이언트가 보안 게이트웨이에 연결을 시작할 경우, 협상은 IKE(Internet Key Exchange)를 통한 디바이스 인증과 그다음에 수행되는 IKE Xauth(Extended Authentication)를 사용한 사용자 인증으로 구성됩니다. 그룹 프로파일이 VPN 클라이언트에 푸시되고 IPsec SA(security association)를 생성하여 VPN을 완료합니다.

Secure Client 프로파일 및 편집기

Secure Client 프로파일은 XML 파일에 저장된 구성 매개변수 그룹으로, VPN 클라이언트는 이를 사용하여 운영 및 모양을 구성합니다. 이러한 매개변수(XML 태그)에는 추가적인 클라이언트 기능을 활성화할 수 있는 호스트 컴퓨터 및 설정의 이름과 주소가 포함되어 있습니다.

Secure Client 프로파일 편집기를 사용하여 프로파일을 구성할 수 있습니다. 이 편집기는 Secure Client 소프트웨어 패키지의 일부로 제공되는 편리한 GUI 기반 구성 툴입니다. 이 툴은 management center외부에서 실행되는 독립 프로그램입니다.

Remote Access VPN 인증

Remote Access VPN 서버 인증

Secure Firewall Threat Defense 보안 게이트웨이는 항상 인증서를 사용하여 VPN 클라이언트 엔드포인트에 대한 식별 및 인증을 수행합니다.

원격 액세스 VPN 정책 마법사를 사용하는 동안 대상 threat defense 디바이스에서 선택한 인증서를 등록할 수 있습니다. 마법사의 Access & Certificate(액세스 및 인증) 단계에서 “Enroll the selected certificate object on the target device(대상 디바이스에서 선택한 인증서 개체 등록)” 옵션을 선택합니다. 인증서 등록이 지정된 디바이스에서 자동으로 시작됩니다. 원격 액세스 VPN 정책 구성이 완료되면 디바이스 인증서 홈페이지에서 등록된 인증서의 상태를 볼 수 있습니다. 상태는 인증서 등록의 성공 여부를 명확히 보여줍니다. 이제 원격 액세스 VPN 정책 구성이 완전히 완료되었으며 구축할 준비가 되었습니다.

보안 게이트웨이의 인증서를 가져오는 것은 PKI 등록이라고도 하며, 인증서에 설명되어 있습니다. 이 장에는 게이트웨이 인증서 구성, 등록 및 유지 관리에 대한 전체적인 설명이 포함되어 있습니다.

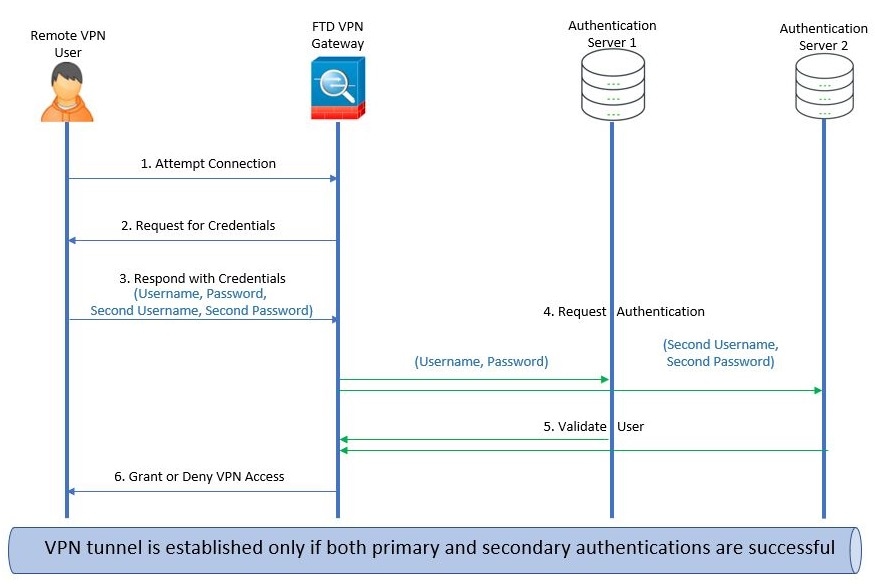

Remote Access VPN 클라이언트 AAA

SSL 및 IPsec-IKEv2 둘 다의 경우 원격 사용자 인증은 사용자 이름과 비밀번호만, 인증서만 또는 두 가지를 모두 사용하여 수행됩니다.

참고 |

구축에서 클라이언트 인증서를 사용하고 있는 경우, Secure Firewall Threat Defense 또는 Secure Firewall Management Center와 무관한 클라이언트 플랫폼에 해당 인증서를 추가해야 합니다. 클라이언트에 인증서를 입력할 수 있는 기능인 SCEP 또는 CA 서비스 등은 제공되지 않습니다. |

AAA 서버는 보안 게이트웨이 역할의 매니지드 디바이스가 사용자(인증), 사용자가 수행하도록 허용된 작업(권한 부여) 및 사용자가 수행한 작업(계정)을 결정하도록 활성화합니다. AAA 서버의 몇 가지 예는 RADIUS, LDAP/AD, TACACS+ 및 Kerberos입니다. threat defense 디바이스에서 Remote Access VPN의 경우 인증에 대해 AD, LDAP 및 RADIUS AAA 서버가 지원됩니다.

Remote Access VPN 권한 부여에 대한 자세한 내용은 권한 및 속성 정책 시행 이해 섹션을 참조하십시오.

원격 액세스 VPN 정책을 추가하거나 편집하기 전에 지정하려는 영역 및 RADIUS 서버 그룹을 구성해야 합니다. 자세한 내용은 LDAP 영역 또는 Active Directory 영역 및 영역 디렉터리 생성 및 RADIUS 서버 그룹 추가를 참조하십시오.

구성된 DNS가 없으면 디바이스는 AAA 서버 이름, 이름이 지정된 URL 및 FQDN 또는 호스트 이름이있는 CA 서버를 확인할 수 없으며 IP 주소만 확인할 수 있습니다.

원격 사용자가 제공한 로그인 정보는 LDAP 또는 AD 영역 또는 RADIUS 서버 그룹에서 검증합니다. 이러한 엔터티는 Secure Firewall Threat Defense 보안 게이트웨이와 통합됩니다.

참고 |

사용자가 Active Directory를 인증 소스로 사용하여 원격 액세스 VPN으로 인증하는 경우 사용자 이름을 사용하여 로그인해야 합니다. domain\username 또는 username@domain 형식은 실패하게 됩니다. (Active Directory는 이 사용자 이름을 로그온 이름 또는 경우에 따라 sAMAccountName으로 참조합니다.) 자세한 내용은 MSDN의 User Naming Attributes를 참조하십시오. RADIUS를 사용하여 인증하는 경우 사용자는 위의 형식 중 하나로 로그인할 수 있습니다. |

VPN 연결을 통해 인증되면 원격 사용자는 VPN ID를 사용합니다. Secure Firewall Threat Defense 보안 게이트웨이의 ID 정책에서 이 VPN ID를 사용하여 해당 원격 사용자에게 속하는 네트워크 트래픽을 인식하고 필터링합니다.

ID 정책은 네트워크 리소스에 대한 액세스 권한을 가진 사용자를 확인하는 액세스 제어 정책과 연결됩니다. 이러한 방식으로 원격 사용자는 네트워크 리소스에 대한 액세스가 차단되거나 허용됩니다.

권한 및 속성 정책 시행 이해

Secure Firewall Threat Defense 디바이스는 AAA 서버(RADIUS) 또는 threat defense 디바이스에 정의된 그룹 정책에서 VPN 연결에 사용자 인증 속성(사용자 자격 또는 권한이라고도 함)을 적용하도록 지원합니다. threat defense 디바이스에서 그룹 정책에 구성된 속성과 충돌하는 속성을 AAA 서버로부터 수신하는 경우, AAA 서버에서 오는 속성이 항상 우선 적용됩니다.

threat defense 디바이스에서는 다음 순서로 속성을 적용합니다.

-

AAA 서버의 사용자 속성 - 사용자 인증 및/또는 권한 부여가 성공적으로 수행되면 서버에서 이러한 특성을 반환합니다.

-

Firepower Threat Defense 디바이스에 구성된 그룹 정책 - RADIUS 서버에서 사용자에 대해 RADIUS CLASS 속성 IETF-Class-25(OU=group-policy) 값을 반환하면 threat defense 디바이스에서는 해당 사용자를 이름이 같은 그룹 정책에 배치하고 서버에서 반환하지 않은 그룹 정책의 모든 속성을 적용합니다.

-

연결 프로파일에서 할당한 그룹 정책(터널 그룹으로 알려짐) - 연결 프로파일에는 연결을 위한 예비 설정이 있으며 인증 전에 사용자에게 적용되는 기본 그룹 정책을 포함합니다.

참고 |

threat defense 디바이스는 기본 그룹 정책인 DfltGrpPolicy에서 시스템 기본 속성 상속을 지원하지 않습니다. 연결 프로파일에 할당된 그룹 정책의 속성은 사용자 속성이나 AAA 서버의 그룹 정책에 의해 재정의되지 않는 경우 위에서 설명한 대로 사용자 세션에 사용됩니다. |

AAA 서버 연결 이해

LDAP, AD 및 RADIUS AAA 서버는 사용자 ID 처리, VPN 인증 또는 두 가지 활동 모두와 같은 용도에 따라 threat defense 디바이스에서 연결할 수 있어야 합니다. AAA 서버는 Remote Access VPN에서 다음 활동을 위해 사용됩니다.

-

사용자 ID 처리 - 관리 인터페이스를 통해 서버에 연결할 수 있어야 합니다.

threat defense에서 관리 인터페이스는 데이터 인터페이스와는 다른별도의 라우팅 프로세스 및 구성을 갖습니다.

-

VPN 인증 - 서버는 데이터 인터페이스 또는 관리 인터페이스, 연결할 수 있어야 합니다.

관리 인터페이스를 사용하려면 관리를 소스 인터페이스로 명시적으로 선택해야 합니다. 다른 관리 전용 인터페이스는 사용할 수 없습니다.

두 활동 모두에 동일한 AAA 서버를 사용하려면 관리 인터페이스를 소스 인터페이스로 지정하는 것이 좋습니다.

여러 인터페이스에 대한 자세한 내용은 일반 방화벽 인터페이스 섹션을 참조하십시오.

구축 후 다음 CLI 명령을 사용하여 threat defense 디바이스에서 AAA 서버 연결을 모니터링하고 문제를 해결합니다.

-

show aaa-server - AAA 서버 통계를 표시합니다.

-

show network , show network-static-routes - 관리 인터페이스 기본 경로 및 고정 경로를 확인합니다.

-

show route - 데이터 트래픽 라우팅 테이블 항목을 봅니다.

-

ping system 과 traceroute system 가 관리 인터페이스를 통해 AAA 서버에 대한 경로를 확인합니다.

-

ping interface ifname 및 traceroute destination - 데이터 인터페이스를 통해 AAA 서버에 대한 경로를 확인합니다.

-

test aaa-server authentication 및 test aaa-server authorization - AAA 서버에서 인증 및 권한 부여를 테스트합니다.

-

clear aaa-server statistics groupname 또는 clear aaa-server statistics protocol protocol - 그룹 또는 프로토콜별로 AAA 서버 통계를 지웁니다.

-

aaa-server groupname active host hostname - 실패한 AAA 서버를 활성화합니다. aaa-server groupname fail host hostname - AAA 서버에 실패합니다.

-

debug ldap level debug aaa authentication , debug aaa authorization 및 debug aaa accounting .

) 아이콘을 클릭하고

) 아이콘을 클릭하고  )

) )

)

피드백

피드백