고정 경로 및 기본 경로 소개

비연결 호스트 또는 네트워크에 트래픽을 라우팅하려면 정적 또는 동적 라우팅을 사용하여 해당 호스트 또는 네트워크로 가는 경로를 정의해야 합니다. 일반적으로 최소한 하나의 고정 경로를 구성해야 합니다. 다른 방법으로는 기본 네트워크 게이트웨이(대개는 다음 홉 라우터)에 라우팅되지 않는 모든 트래픽을 위한 기본 경로입니다.

기본 라우터

가장 간단한 옵션은 트래픽을 라우팅해주는 라우터에 의존하여 모든 트래픽을 업스트림 라우터로 보내는 기본 정적 경로를 컨피그레이션하는 것입니다. 기본 고정 경로는 위협 방지 디바이스가 학습 경로나 고정 경로를 가지고 있지 않은 모든 IP 패킷을 보낼 게이트웨이 IP 주소를 식별합니다. 기본 정적 경로는 대상 IP 주소가 0.0.0.0/0(IPv4) 또는 ::/0(IPv6)인 정적 경로일 뿐입니다.

항상 기본 경로를 정의해야 합니다.

위협 방어에는 데이터 인터페이스 및 관리 전용 인터페이스(특수 Linux 관리 인터페이스 포함)를 위한 별도의 라우팅 테이블이 있습니다. 데이터 라우팅 테이블에 대한 기본 경로만 추가할 수 있습니다. 위협 방어는 트래픽을 Linux 관리 인터페이스로 전송하는 관리 전용 라우팅 테이블에 기본 경로를 자동으로 추가합니다. 이 경우 Linux 라우팅 테이블에서 별도의 경로 조회가 이루어집니다. 위협 방어 CLI configure network static-routes 명령을 사용하여 관리에서 사용할 수 있는 정적 경로를 Linux 라우팅 테이블에 추가할 수 있습니다.

참고 |

기본 Linux 경로는 configure network ipv4 또는 configure network ipv6 명령을 통해 설정됩니다. |

고정 경로

다음과 같은 경우, 고정 경로를 사용할 수 있습니다.

-

네트워크에서 지원하지 않는 라우터 검색 프로토콜을 사용합니다.

-

네트워크 규모가 작고 고정 경로를 쉽게 관리할 수 있습니다.

-

트래픽이나 CPU 오버헤드를 라우팅 프로토콜과 연결하지 않는 것이 좋습니다.

-

기본 경로만으로 충분하지 않을 때도 있습니다. 기본 게이트웨이가 목적지 네트워크에 도달할 수 없는 경우가 있기 때문에 보다 구체적인 고정 경로도 구성해야 합니다. 예를 들어 기본 게이트웨이가 밖에 있는 경우 기본 경로는 위협 방지 디바이스에 직접 연결되지 않은 내부 네트워크로 트래픽을 안내할 수 없습니다.

-

동적 라우팅 프로토콜을 지원하지 않는 기능을 사용 중입니다.

-

가상 라우터는 고정 경로를 사용하여 경로 누수를 생성합니다. 경로 누수는 가상 라우터의 인터페이스에서 다른 가상 라우터의 다른 인터페이스로 향하는 트래픽 흐름을 활성화합니다. 자세한 내용은 인터커넥트 가상 라우터를 참고하십시오.

원치 않는 트래픽을 지우기 위한 null0 인터페이스로의 경로

액세스 규칙을 통해 패킷 헤더의 정보에 따라 패킷을 필터링할 수 있습니다. null0 인터페이스에 대한 고정 경로는 액세스 규칙을 보완합니다. null0 경로를 사용하여 원치 않는 트래픽을 전달하여 트래픽이 삭제되도록 할 수 있습니다.

고정 null0 경로는 성능을 향상시킵니다. 또한 라우팅 루프를 방지하는 데 고정 null0 경로를 사용할 수 있습니다. BGP는 Remotely Triggered Black Hole 라우팅을 위해 고정 null0 경로를 활용할 수 있습니다.

경로 우선 순위

-

특정 대상을 식별하는 경로가 기본 경로보다 우선합니다.

-

동일한 목적지에 대한 여러 경로(고정 또는 동적)가 있을 경우 경로의 관리 영역에 따라 우선 순위가 결정됩니다. 고정 경로는 1로 설정되므로 대개 우선 순위가 높은 경로입니다.

-

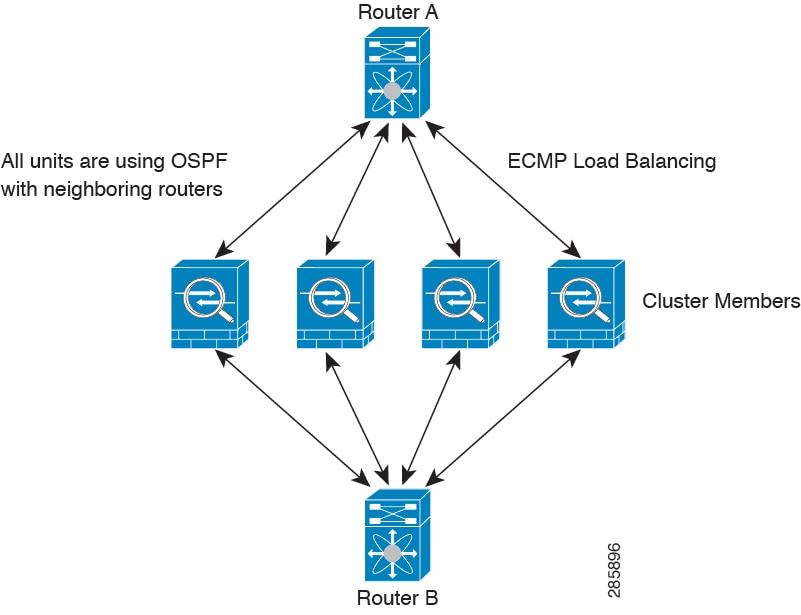

동일한 관리 거리에서 동일한 대상에 대해 여러 고정 경로가 있는 경우, ECMP(Equal-Cost Multi-Path) 라우팅를 참조하십시오.

-

터널링 옵션을 사용하여 터널로부터 생성된 트래픽의 경우 이 경로는 구성되었거나 학습된 다른 기본 경로를 무시합니다.

투명 방화벽 모드 및 브리지 그룹 경로

위협 방지 디바이스에서 발생하고 브리지 그룹 멤버 인터페이스를 거쳐 직접 연결되지 않은 네트워크로 가는 트래픽의 경우, 기본 경로 또는 고정 경로를 구성하여 위협 방지 디바이스에서 어떤 브리지 그룹 멤버 인터페이스로 트래픽을 보낼지 알 수 있게 해야 합니다. 위협 방지 디바이스에서 발생하는 트래픽은 syslog 서버 또는 SNMP 서버로의 통신을 포함할 수 있습니다. 단일 기본 경로를 통해 모두 도달할 수 없는 서버가 있다면 고정 경로를 구성해야 합니다. 투명 모드에서는 BVI를 게이트웨이 인터페이스로 지정할 수 없습니다. 멤버 인터페이스만 사용할 수 있습니다. 라우팅 모드의 브리지 그룹에 대해서는 고정 경로에서 BVI를 지정해야 합니다. 멤버 인터페이스는 지정할 수 없습니다. 자세한 내용은 를 참조하십시오.

고정 경로 추적

고정 경로의 문제 중 하나는 경로가 정상인지 다운되었는지 확인할 수 있는 내재적인 메커니즘이 없다는 것입니다. 다음 홉 게이트웨이가 사용할 수 없게 되어도 라우팅 테이블에 남습니다. 고정 경로는 위협 방지 디바이스의 연결된 인터페이스가 다운되는 경우에만 라우팅 테이블에서 제거됩니다.

고정 경로 추적 기능은 고정 경로의 가용성을 추적하고 기본 경로가 실패할 경우 보조 경로를 설치하는 수단을 제공합니다. 예를 들어 기본 ISP를 사용할 수 없는 경우에 대비하여 ISP 게이트웨이로의 기본 경로와 보조 ISP로의 보조 기본 경로를 정의할 수 있습니다.

위협 방지 디바이스에서는 위협 방지 디바이스에서 ICMP 에코 요청을 통해 모니터링하는 목적지 네트워크의 모니터링 대상 호스트와 고정 경로를 연결하는 방법으로 고정 경로 추적을 구현합니다. 에코 응답이 지정된 시간 동안 수신되지 않으면 호스트는 다운된 것으로 간주되며 연결된 경로가 라우팅 테이블에서 제거됩니다. 메트릭이 높은 비추적 백업 경로를 제거된 경로 대신 사용합니다.

모니터링 대상을 선택할 때, ICMP 에코 요청에 응답할 수 있는지 확인해야 합니다. 대상은 사용자가 선택하는 아무 네트워크 객체나 될 수 있지만 다음을 사용할 것을 고려해야 합니다.

-

ISP 게이트웨이(이중 ISP 지원) 주소

-

다음 홉 게이트웨이 주소(게이트웨이의 가용성이 우려되는 경우)

-

syslog 서버와 같이 위협 방지 디바이스가 통신해야 하는 대상 네트워크에 있는 서버

-

목적지 네트워크에 있는 지속적인 네트워크 객체

참고 |

야간에 꺼질 수 있는 PC는 좋은 선택이 아닙니다. |

DHCP 나 PPPoE를 통해 얻은 고정으로 정의된 경로나 기본 경로를 위해 고정 경로 추적을 구성할 수 있습니다. 경로 추적이 구성된 여러 인터페이스에서만 PPPoE 클라이언트를 활성화할 수 있습니다.

피드백

피드백