구성 구축 정보

모든 디바이스 설정은 management center에서 관리한 다음 매니지드 디바이스에 구축합니다.

구축이 필요한 구성 변경

시스템은 정책 업데이트가 필요한 대상 디바이스 수를 나타내는 빨간색 상태 텍스트로 오래된 정책을 표시합니다. 이 상태를 지우려면 다시 디바이스에 정책을 구축해야 합니다.

구축 필요

구축이 필요한 구성 변경은 다음과 같습니다.

-

액세스 제어 정책을 수정하는 경우: 액세스 제어 규칙, 기본 작업, 정책 대상, 보안 인텔리전스 필터링, 전처리를 포함한 고급 옵션 등의 모든 변경 사항

-

액세스 제어 정책이 호출하는 모든 정책을 변경하는 경우: SSL 정책, 네트워크 분석 정책, 침입 정책, 파일 정책, ID 정책 또는 DNS 정책

-

액세스 제어 정책 또는 호출 정책에 사용된 재사용 가능한 개체 또는 구성의 변경:

-

네트워크, 포트, VLAN 태그, URL 및 지리위치 개체

-

보안 인텔리전스 목록 및 피드

-

애플리케이션 필터 또는 탐지기

-

침입 정책 변수 집합

-

파일 목록

-

암호 해독 관련 개체 및 보안 영역

-

-

시스템 소프트웨어, 침입 규칙 또는 취약성 데이터베이스(VDB)의 업데이트

웹 인터페이스 내 여러 위치에서 이러한 구성 중 일부를 변경할 수 있다는 점에 주의하십시오. 예를 들어, 개체 관리자()를 사용하여 보안 영역을 수정할 수 있습니다. 그러나, 디바이스의 구성()에서 인터페이스 유형을 수정하면 영역도 변경될 수 있으며 재구축이 필요합니다.

구축이 필요하지 않음

참고로 다음 업데이트에는 구축이 필요하지 않습니다.

-

보안 인텔리전스 피드에 대한 자동 업데이트 그리고 컨텍스트 메뉴를 사용하여 보안 인텔리전스 차단 또는 차단 금지 목록에 추가

-

URL 필터링 데이터에 대한 자동 업데이트

-

예약된 GeoDB(지정학적 위치 데이터베이스) 업데이트

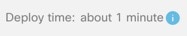

구축 미리보기

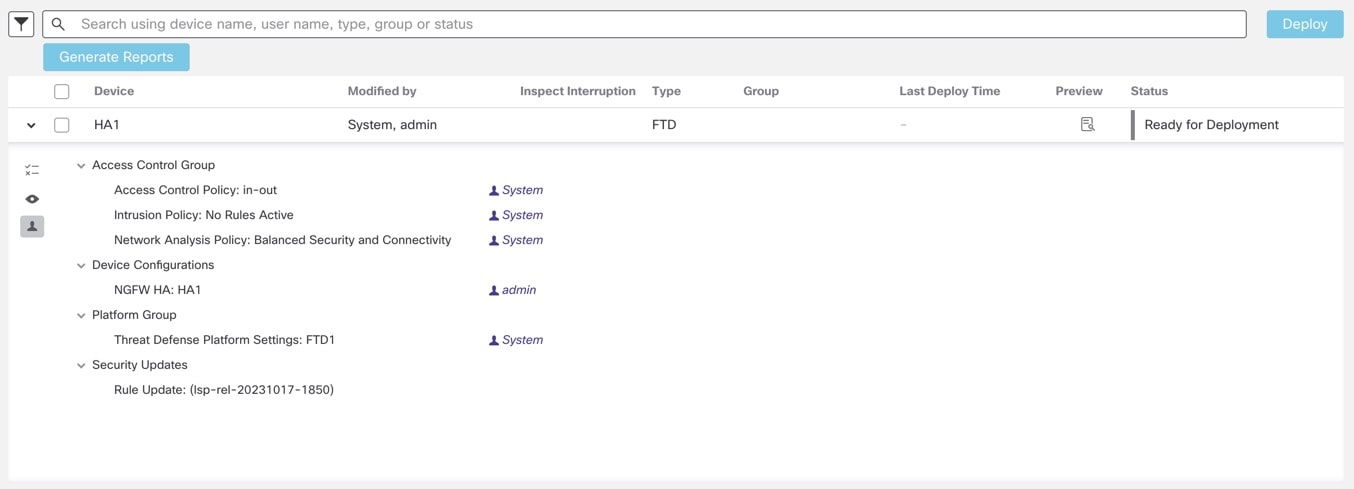

미리보기에서는 디바이스에 구축할 모든 정책 및 개체 변경 사항의 스냅샷을 제공합니다. 정책 변경 사항에는 새 정책, 기존 정책의 변경 사항 및 삭제된 정책이 포함됩니다. 개체 변경 사항에는 정책에 사용되는 추가 및 수정된 개체가 포함됩니다. 사용되지 않는 개체 변경 사항은 디바이스에 구축되지 않으므로 표시되지 않습니다.

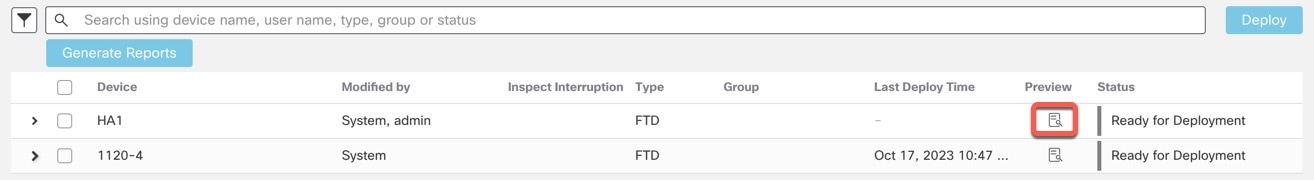

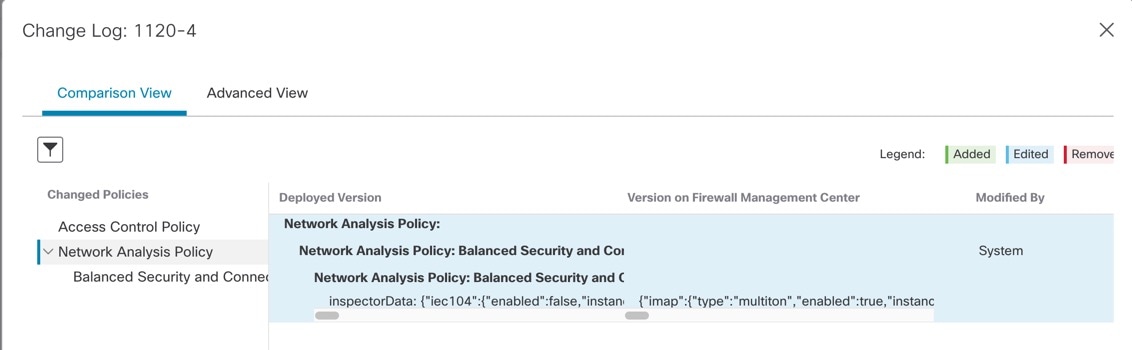

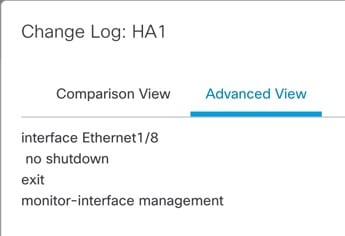

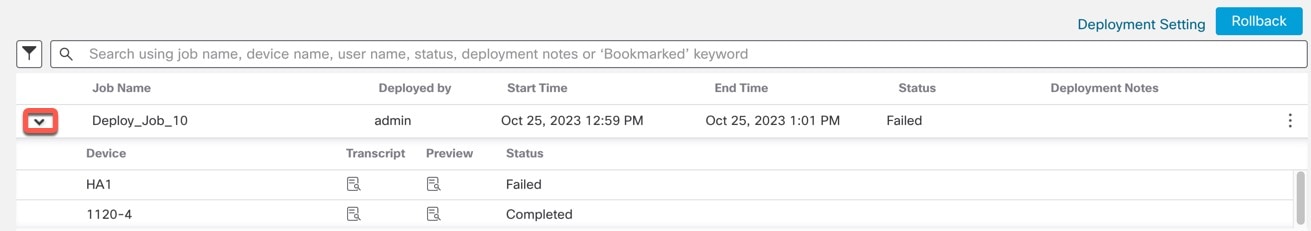

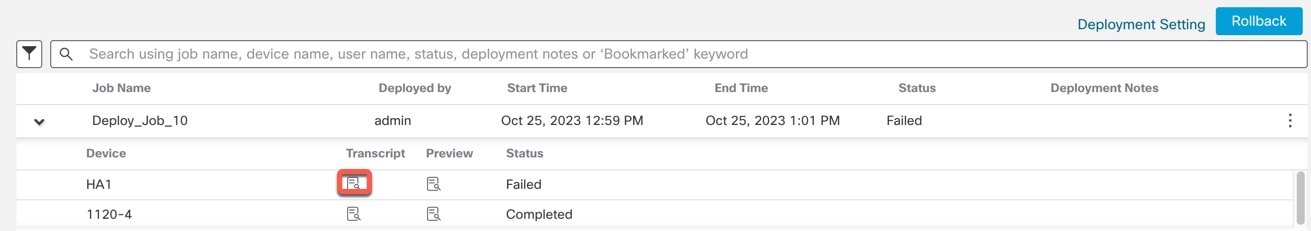

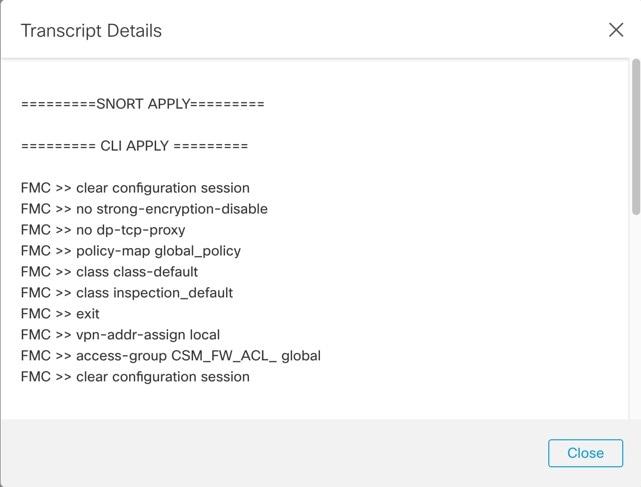

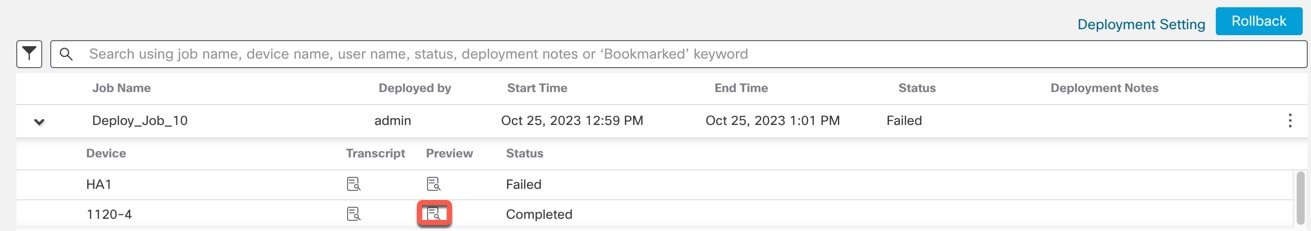

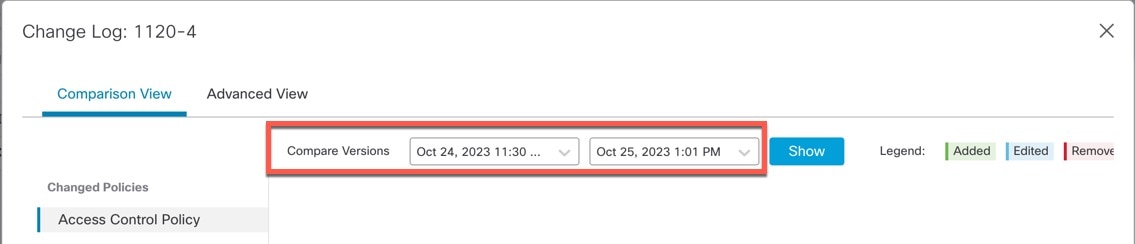

디바이스에 구축되기 위해 보류 중인 의 구성 변경 로그를 보려면 구축 작업 옆의 미리보기 아이콘을 클릭합니다. 변경 로그에는 다음이 포함됩니다.

-

Comparison View(비교 보기): 마지막 구축 이후 적용된 모든 디바이스 설정 변경 사항을 나란히 비교하여 표시합니다.

-

고급 보기 : 디바이스에 적용하기 위해 보류 중인 CLI 명령을 표시합니다.

구축 미리보기 보기에 대한 자세한 내용은 를 참조하십시오.구성 변경 사항 구축

변경되지 않은 경우에도 인터페이스 또는 플랫폼 설정 정책을 처음 추가할 때 구성된 다른 설정과 함께 모든 기본값이 미리보기에 표시됩니다. 마찬가지로, 설정에 대한 고가용성 관련 정책 및 기본값은 변경되지 않은 경우에도 고가용성 쌍이 설정되거나 중단된 후 첫 번째 미리보기에 표시됩니다.

자동 롤백으로 인한 변경 사항을 보려면 배포 설정 편집를 참조하십시오.

지원되지 않는 기능

-

개체가 디바이스 또는 인터페이스와 연결된 경우에만 개체 추가 및 속성 변경 사항이 미리보기에 표시됩니다. 개체 삭제는 표시되지 않습니다.

-

다음 정책에 대해서는 미리보기가 지원되지 않습니다.

-

고가용성

-

네트워크 검색

-

네트워크 분석

-

디바이스 설정

-

-

규칙 레벨의 사용자 정보는 침입 정책에 사용할 수 없습니다.

-

미리보기에는 여러 정책 간 규칙의 재정렬이 표시되지 않습니다.

DNS 정책의 경우 재정렬된 규칙이 미리보기 목록에 규칙 추가 및 삭제로 표시됩니다. 예를 들어, 규칙 순서에서 규칙 1의 위치를 3으로 이동하면 위치 1에서 규칙이 삭제되고 위치 3의 새 규칙으로 추가된 것처럼 표시됩니다. 마찬가지로 규칙이 삭제되면 그 아래에 속한 규칙은 위치가 변경되었으므로 편집된 규칙으로 나열됩니다. 변경 사항은 정책에 나타나는 최종 순서대로 표시됩니다.

-

다음 HA 시나리오에서는 미리 보기가 지원되지 않습니다.

-

디바이스가 독립형 모드이고 체인이 설정된 경우 자동 구축이 트리거됩니다. 해당 특정 작업에 대해서는 미리보기가 지원되지 않습니다. Preview(미리보기)(

)에 마우스를 올려놓으면 HA 부트스트랩 구축이며 미리보기가 지원되지 않는다는 메시지가 표시됩니다.

)에 마우스를 올려놓으면 HA 부트스트랩 구축이며 미리보기가 지원되지 않는다는 메시지가 표시됩니다.

-

Configuration groups(구성 그룹) - 디바이스가 처음에 독립형이었던 플로우를 고려합니다. 그 후, 3개의 구축이 수행되었습니다. 네 번째 구축에서 디바이스는 HA 부트스트랩 구축이었습니다. 그런 다음 사용자는 디바이스 5, 6, 7을 구축합니다. 구축 7은 HA 중단 구축이며, 사용자가 디바이스 8, 9 및 10을 구축합니다.

이 플로우에서는 4가 HA 구축이므로 3과 5 사이의 미리보기가 지원되지 않습니다. 마찬가지로, 8과 3 사이의 미리보기도 지원되지 않습니다. 미리보기는 3에서 1, 7, 6, 5, 4 및 10, 9, 8까지만 지원됩니다.

-

디바이스가 손상되면(HA가 손상됨) 새 디바이스가 새로운 디바이스로 간주됩니다.

-

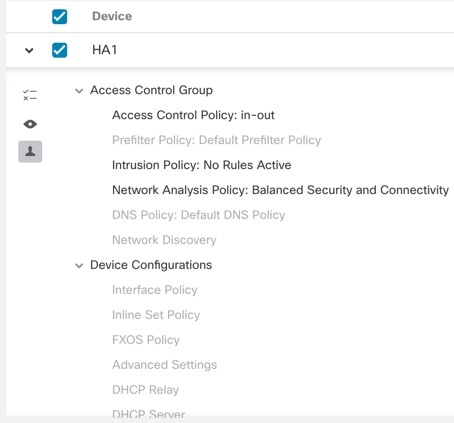

선택적 정책 구축

management center를 사용하면 구축할 예정인 디바이스의 모든 변경 사항 목록에서 특정 정책을 선택하고 선택한 정책만 구축할 수 있습니다. 선택적으로 다음 정책에 대해서만 구축을 사용할 수 있습니다.

-

액세스 제어 정책

-

침입 정책

-

악성코드 및 파일 정책

-

DNS 정책

-

ID 정책

-

SSL 정책

-

QoS 정책

-

사전 필터 정책

-

네트워크 검색

-

NAT 정책

-

라우팅 정책

-

VPN 정책

선택적으로 정책을 구축하는 데에는 몇 가지 제한 사항이 있습니다. 아래 표의 내용에 따라 언제 선택적 정책 구축을 사용할 수 있는지 파악하십시오.

|

유형 |

설명 |

시나리오 |

|---|---|---|

|

전체 구축 |

전체 구축은 특정 구축 시나리오에 필요하며 management center는 이러한 시나리오에서 선택적 구축을 지원하지 않습니다. 이러한 시나리오에서 오류가 발생하는 경우 디바이스에서 구축할 모든 변경 사항을 선택하여 진행하도록 선택할 수 있습니다. |

전체 구축이 필요한 시나리오는 다음과 같습니다.

|

|

연결된 정책 구축 |

management center는 상호 연결된 상호 의존적인 정책을 식별합니다. 상호 연결된 정책 중 하나를 선택하면 나머지 상호 연결된 정책이 자동으로 선택됩니다. |

연결된 정책이 자동으로 선택되는 시나리오:

여러 정책이 자동으로 선택되는 시나리오:

|

|

상호 의존적 정책 변경(컬러 코딩 태그를 사용하여 표시) |

management center는 정책 간 및 공유 개체와 정책 간의 종속성을 동적으로 탐지합니다. 개체 또는 정책의 상호 종속성은 색상으로 구분된 태그를 사용하여 표시됩니다. |

색상으로 구분된 상호 의존적 정책 또는 개체가 자동으로 선택되는 시나리오:

|

|

액세스 정책 그룹 사양 |

액세스 정책 그룹 정책은 클릭하면 액세스 정책 그룹 아래의 미리보기 창에 함께 나열됩니다Show or Hide Policy(정책 표시 또는 숨기기) ( |

액세스 정책 그룹 정책에 대한 시나리오 및 예상되는 동작은 다음과 같습니다.

|

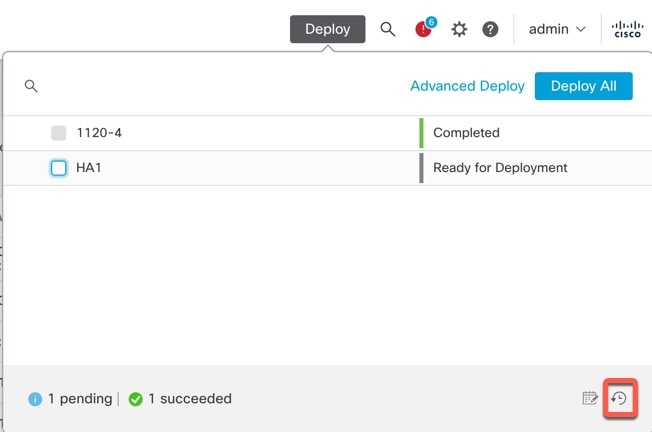

시스템 사용자 이름

management center는 다음 작업의 사용자 이름을 시스템으로 표시합니다.

-

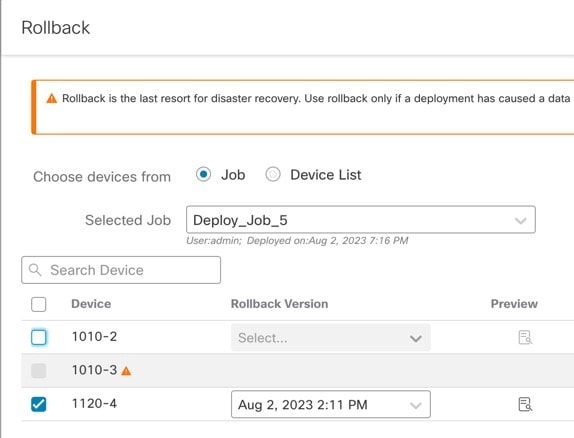

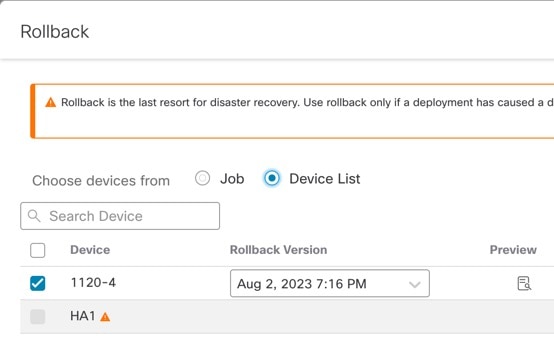

롤백

-

업그레이드

-

Threat Defense 백업 및 복원

-

SRU 업데이트

-

LSP 업데이트

-

VDB 업데이트

애플리케이션 탐지기 자동 활성화

애플리케이션 제어를 수행할 때 필요한 탐지기를 비활성화할 경우 정책 구축 시 적절한 시스템 제공 탐지기가 자동으로 활성화됩니다. 시스템 제공 탐지기가 없으면 애플리케이션에 대해 가장 최근에 수정된 사용자 정의 탐지기가 활성화됩니다.

네트워크 검색 정책 변경이 있는 자산 재검색

네트워크 검색 정책에 대한 변경 사항을 구축할 때는 시스템이 모니터링되는 네트워크의 호스트에 대한 네트워크 맵에서 MAC 주소, TTL 및 홉 정보를 삭제한 후 다시 검색합니다. 또한, 영향을 받는 매니지드 디바이스는 아직 management center로 전송되지 않은 검색 데이터를 모두 삭제합니다.

Snort 재시작 시나리오

Snort 프로세스라는 트래픽 검사 엔진이 매니지드 디바이스에서 재시작되면, 프로세스가 다시 시작될 때까지 검사가 중단됩니다. 이 중단 기간 동안 트래픽이 삭제되는지 아니면 추가 검사 없이 통과되는지는 대상 디바이스가 트래픽을 처리하는 방법에 따라 달라집니다. 자세한 내용은 Snort 재시작 트래픽 동작을 참조하십시오. 또한, 구축 시에는 Snort 프로세스가 재시작되는지와 관계없이 리소스 수요로 인해 약간의 패킷이 검사 없이 삭제될 수 있습니다.

다음 표의 시나리오 중 하나가 발생하는 경우 Snort 프로세스가 재시작됩니다.

|

시나리오 다시 시작 |

추가 정보 |

|---|---|

|

Snort 프로세스를 재시작해야 하는 특정 설정을 구축합니다. |

|

|

즉시 Snort 프로세스를 재시작해야 하는 특정 설정을 수정합니다. |

|

|

현재 구축된 자동 애플리케이션 우회(AAB) 설정을 활성화하는 트래픽을 활성화합니다. |

|

|

"RAM 디스크에 연결 이벤트 로깅" 기능 활성화 또는 비활성화. |

FMC 미처리 이벤트 드레인 문제 해결에서 RAM 디스크에 로깅 섹션을 참조하십시오.https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/216081-troubleshoot-drain-of-fmc-unprocessed-ev.html |

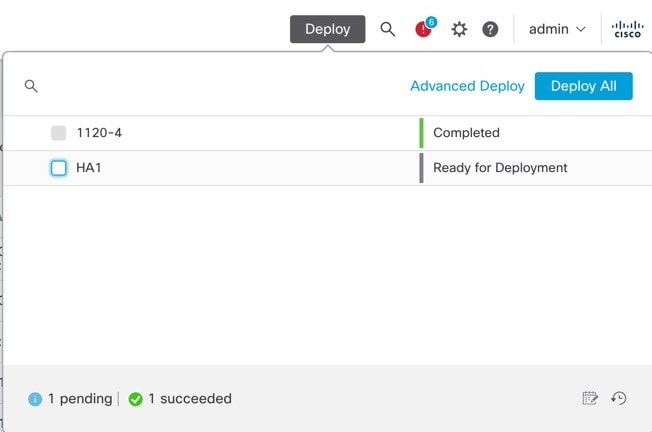

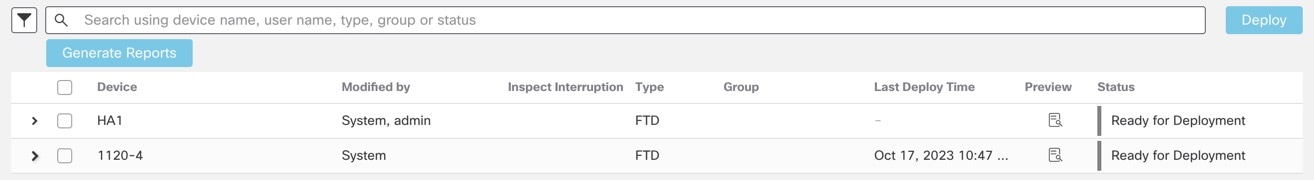

디바이스의 재시작 경고

구축 시에 Deploy(구축) 페이지의 Inspect Interruption(검사 중단) 열에 구축된 구성이 threat defense 디바이스의 Snort 프로세스를 재시작하는지 명시합니다. Snort 프로세스라는 트래픽 검사 엔진이 재시작되면 프로세스가 다시 시작될 때까지 검사가 중단됩니다. 중단 중에 트래픽이 중단되는지 아니면 검사 없이 통과되는지는 디바이스가 트래픽을 처리하는 방법에 따라 다릅니다. 구축을 계속 진행하거나, 구축을 취소하고 컨피그레이션을 수정하거나, 구축이 네트워크에 미치는 영향이 가장 적어질 때까지 구축을 지연할 수 있습니다.

Inspect Interruption(검사 중단) 열에 Yes(예)가 표시되는 경우 디바이스 컨피그레이션 목록을 확장하면 Inspect Interruption(검사 중단) ( )을 사용하여 Snort 프로세스를 재시작하는 특정 컨피그레이션이 표시됩니다. 아이콘 위에 마우스를 올리면 컨피그레이션 구축 시 트래픽이 중단될 수 있음을 알리는 메시지가 표시됩니다.

)을 사용하여 Snort 프로세스를 재시작하는 특정 컨피그레이션이 표시됩니다. 아이콘 위에 마우스를 올리면 컨피그레이션 구축 시 트래픽이 중단될 수 있음을 알리는 메시지가 표시됩니다.

다음 표에는 Deploy(구축) 페이지에 검사 중단 경고가 어떻게 표시되는지 요약되어 있습니다.

|

유형 |

검사 중단 |

설명 |

|---|---|---|

|

Threat Defense |

Inspect Interruption(검사 중단) ( |

하나 이상의 컨피그레이션이 구축 시에 디바이스에서 검사를 중단하며 디바이스가 트래픽을 처리하는 방법에 따라 트래픽도 중단할 수 있습니다. 디바이스 컨피그레이션 목록을 확장하면 자세한 내용을 확인할 수 있습니다. |

|

-- |

구축된 컨피그레이션이 디바이스에서 트래픽을 중단하지 않습니다. |

|

|

확인되지 않음 |

시스템은 구축된 컨피그레이션이 디바이스에서 트래픽을 중단할 수 있는지 여부를 확인할 수 없습니다. Undetermined(확인되지 않음) 상태는 소프트웨어 업그레이드 후 처음으로 구축하기 전이나, 경우에 따라 지원 통화 중에 표시됩니다. |

|

|

Error(오류) ( |

시스템이 내부 오류로 인해 상태를 확인할 수 없습니다. 작업을 취소하고 Deploy(구축)를 다시 클릭하면 시스템이 Inspect Interruption(검사 중단) 상태를 다시 확인할 수 있습니다. 문제가 계속되면 지원 팀에 문의하십시오. |

|

|

sensor |

-- |

센서로 식별된 디바이스가 threat defense 디바이스가 아니며, 구축된 컨피그레이션이 해당 디바이스에서 트래픽을 중단할 수 있는지를 시스템이 확인할 수 없습니다. |

모든 디바이스 유형에 대해 Snort 프로세스를 재시작하는 모든 컨피그레이션에 대한 정보는 구축 또는 활성화 시 Snort 프로세스를 재시작하는 컨피그레이션를 참조하십시오.

정책 적용 중에 트래픽 검사

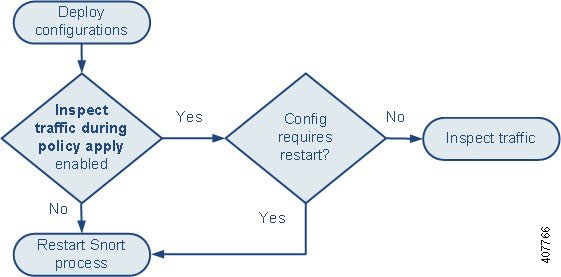

정책 적용 중 트래픽 검사는 고급 액세스 제어 정책 일반 설정으로서 설정 변경이 구축되는 동안 관리되는 디바이스가 트래픽을 검사하도록 허용합니다. 단 구축하려는 설정이 Snort 프로세스를 재시작할 필요가 없는 경우에 한정됩니다. 이 옵션은 다음과 같이 구성할 수 있습니다.

-

활성화 — 재시작 시 특정 설정이 Snort 프로세스를 요구하지 않는 한 구축 시 트래픽을 검사합니다.

구축하려는 구성이 Snort 재시작을 요구하지 않는 경우 시스템은 현재 구축된 액세스 제어 정책을 사용해 트래픽을 검사하고 구축 시 구축하려는 액세스 제어 정책으로 전환합니다.

-

비활성화 — 구축 중 트래픽을 검사하지 않습니다. 구축 시 항상 Snort 프로세스를 재시작합니다.

다음 그래픽은 정책 적용 중 트래픽 검사 활성화에 따라 Snort가 재시작되는 방식을 나타냅니다.

경고 |

배포 시 리소스 수요로 인해 약간의 패킷이 검사 없이 삭제될 수 있습니다. 또한 일부 컨피그레이션을 구축하면 Snort 프로세스가 재시작되므로 트래픽 검사가 중단됩니다. 이 중단 기간 동안 트래픽이 삭제되는지 아니면 추가 검사 없이 통과되는지는 대상 디바이스가 트래픽을 처리하는 방법에 따라 달라집니다. Snort 재시작 트래픽 동작 및 구축 또는 활성화 시 Snort 프로세스를 재시작하는 컨피그레이션을 참조하십시오. |

Snort 재시작 트래픽 동작

다음 표에서는 Snort 프로세스가 재시작될 때 각 디바이스가 트래픽을 처리하는 방법을 설명합니다.

|

인터페이스 컨피그레이션 |

재시작 트래픽 동작 |

|---|---|

|

인라인: Snort Fail Open: Down(Snort Fail-Open: 중단): 비활성화 |

차단 |

|

인라인: Snort Fail Open: Down(Snort Fail-Open: 중단): 활성화 |

검사 없이 통과됨 일부 패킷은 시스템에서 Snort가 다운되었음을 인식하기 전에 몇 초 동안 버퍼에서 지연될 수 있습니다. 이 지연은 로드 분포에 따라 달라질 수 있습니다. 그러나 버퍼링된 패킷은 결국 전달됩니다. |

|

라우팅, Transparent(EtherChannel, 이중화, 하위 인터페이스 포함): preserve-connection 활성화(configure snort preserve-connection enable , 기본값) 자세한 내용은 Cisco Secure Firewall Threat Defense 명령 참조의 내용을 참고하십시오. |

기존 TCP / UDP 플로우 : Snort가 중단된 상태에서 하나 이상의 패킷이 도착하는 한 검사 없이 통과됨 새 TCP/UDP 플로우와 모든 비TCP/UDP 플로우: 삭제됨 다음 트래픽은 preserve-connection 활성화 시에도 삭제됩니다.

|

|

라우팅, Transparent(EtherChannel, 이중화, 하위 인터페이스 포함): preserve-connection 비활성화(configure snort preserve-connection disable ) |

차단 |

|

인라인: 탭 모드 |

즉시 패킷 이그레스, 복사 시 Snort 우회 |

|

패시브 |

중단되지 않음, 검사되지 않음 |

참고 |

Snort 프로세스가 재시작되는 동안 중단되는 경우 트래픽 처리 외에도 Snort Fail-Open Busy(사용 중) 옵션(인라인 집합 구성 참조)의 구성에 따라 Snort 프로세스가 사용 중인 경우 트래픽이 검사 없이 통과하거나 삭제될 수 있습니다. 디바이스는 Failsafe 옵션 또는 Snort Fail-Open 옵션을 지원하며 둘 다 지원하지는 않습니다. |

참고 |

구성 구축 중에 Snort 프로세스가 사용 중이지만 중단되지는 않은 경우, 총 CPU 로드가 60%를 초과하면 라우팅, 스위칭 또는 Transparent 인터페이스에서 일부 패킷이 삭제될 수 있습니다. |

경고 |

Snort Rule 업데이트가 진행 중에는 어플라이언스를 재부팅하지 마십시오. |

Snort-busy 삭제는 snort가 패킷을 충분히 빠르게 처리할 수 없을 때 발생합니다. Lina는 Snort가 처리 지연으로 인해 사용 중인지 아니면 가 중단되거나 통화 차단으로 인해 사용 중인지 알 수 없습니다. 전송 대기열이 가득 차면 snort-busy 삭제가 발생합니다. 전송 대기열 사용률을 기준으로, 대기열이 원활하게 처리되고 있다면 Lina가 액세스를 시도합니다.

구축 또는 활성화 시 Snort 프로세스를 재시작하는 컨피그레이션

AAB를 제외한 다음 구성을 구축할 때는 설명대로 Snort 프로세스가 재시작됩니다. AAB를 구축할 때는 프로세스가 재시작되지 않지만, 과도한 패킷 레이턴시로 인해 현재 구축된 AAB 컨피그레이션이 활성화되어 Snort 프로세스가 부분적으로 재시작됩니다.

액세스 제어 정책 고급 설정

-

Inspect Traffic During Policy Apply(정책 적용 중에 트래픽 검사)가 비활성화되었을 때 구축합니다.

-

SSL 정책을 추가하거나 제거합니다.

파일 정책

다음 컨피그레이션 중 하나의 첫 번째 또는 마지막 항목을 구축합니다. 이러한 파일 정책 컨피그레이션을 다른 방식으로 구축할 때는 프로세스가 재시작되지 않지만, 비 파일 정책 컨피그레이션을 구축할 때는 프로세스가 재시작될 수 있습니다.

-

다음 작업 중 하나를 수행합니다.

-

구축된 액세스 컨트롤 정책에 파일 정책이 하나 이상 포함되어 있으면 Inspect Archives(아카이브 검사)를 활성화하거나 비활성화합니다.

-

Inspect Archives(아카이브 검사)가 활성화되어 있으면 첫 번째 정책 규칙을 추가하거나 마지막 파일 정책을 제거합니다. Inspect Archives(아카이브 검사)가 적용되려면 규칙이 하나 이상 필요합니다.

-

-

Detect Files(파일 탐지) 또는 Block Files(파일 차단) 규칙에서 Store Files(파일 저장)를 활성화하거나 해제합니다.

-

Malware Cloud Lookup(악성코드 클라우드 조회) 또는 Block Malware(악성코드 차단) 규칙 작업을 분석 옵션(Spero Analysis or MSEXE(Spero 분석 또는 MSEXE), Dynamic Analysis(동적 분석), Local Malware Analysis(로컬 악성코드 분석)) 또는 파일 저장 옵션(Malware(악성코드), Unknown(알 수 없음), Clean(정상), Custom(맞춤형))과 결합하는 첫 번째 활성 파일 규칙을 추가하거나 마지막 활성 파일 규칙을 제거합니다.

이러한 파일 정책 컨피그레이션을 보안 영역이나 터널 영역에 구축하는 액세스 컨트롤 규칙의 경우 컨피그레이션이 다음 조건을 충족할 때만 프로세스가 재시작됩니다.

-

액세스 컨트롤 규칙의 소스 또는 대상 보안 영역이 대상 디바이스의 인터페이스와 연결된 보안 영역과 일치해야 합니다.

-

액세스 컨트롤 규칙의 대상 영역이 any(임의)가 아니면 규칙의 소스 터널 영역은 사전 필터 정책의 터널 규칙에 할당된 터널 영역과 일치해야 합니다.

ID 정책

-

SSL 암호 해독이 비활성화되어 있으면(액세스 제어 정책에 SSL 정책이 포함되지 않음) 첫 번째 활성 인증 규칙을 추가하거나 마지막 활성 인증 규칙을 제거합니다.

활성 인증 규칙에는 Active Authentication(활성 인증) 규칙 작업 또는 Use active authentication if passive or VPN identity cannot be established(패시브 또는 VPN ID를 설정할 수 없는 경우 활성 인증 사용)가 선택된 Passive Authentication(패시브 인증) 규칙 작업이 있습니다.

네트워크 검색

-

네트워크 검색 정책을 사용하여 HTTP, FTP 또는 MDNS 프로토콜을 통한 신뢰할 수 없는 트래픽 기반 사용자 탐지를 활성화하거나 비활성화합니다.

디바이스 관리

-

MTU: 디바이스의 모든 비 관리 인터페이스 중에서 가장 높은 MTU 값을 변경합니다.

-

AAB(자동 애플리케이션 바이패스): Snort 프로세스 오작동 또는 잘못된 디바이스 컨피그레이션으로 인해 단일 패킷이 과도한 처리 시간을 사용하면 현재 구축되어 있는 AAB 컨피그레이션이 활성화됩니다. 이 경우 매우 긴 레이턴시를 완화하거나 완전한 트래픽 정지를 방지하기 위해 Snort 프로세스가 부분적으로 재시작됩니다. 이처럼 프로세스가 부분적으로 재시작되면 디바이스가 트래픽을 처리하는 방법에 따라 일부 패킷이 검사 없이 통과되거나 삭제됩니다.

업데이트

-

시스템 업데이트: Snort 이진 또는 데이터 획득 라이브러리(DAQ)의 새 버전을 포함하는 소프트웨어 업데이트 후에 처음으로 구성을 구축합니다.

-

VDB: Snort 2를 구동하는 매니지드 디바이스의 경우 매니지드 디바이스에 적용 가능한 변경 사항을 포함하는 VDB(취약성 데이터베이스) 업데이트를 설치한 후 처음으로 구성을 구축하려면 탐지 엔진 재시작이 필요하며 그러면 일시적인 트래픽 중단이 발생할 수 있습니다. 이러한 경우, 설치를 시작하기 위해 management center를 선택하면 경고 메시지가 표시됩니다. VDB 변경 사항이 보류 중인 경우 구축 대화 상자에서 threat defense 디바이스에 대한 추가 경고를 제공합니다. management center에만 적용되는 VDB 업데이트로는 탐지 엔진이 재시작되지 않으므로 해당 업데이트는 구축할 수 없습니다.

Snort 3을 실행하는 매니지드 디바이스의 경우 VDB(취약점 데이터베이스) 업데이트를 설치 한 후 처음으로 구성을 구축하면 애플리케이션 탐지가 일시적으로 중단 될 수 있지만 트래픽 중단은 발생하지 않습니다.

즉시 Snort 프로세스를 재시작시키는 변경 사항

다음 변경 사항은 구축 단계를 거치지 않고 즉시 Snort 프로세스를 재시작합니다. 재시작으로 인해 어떻게 트래픽이 영향을 받는지는 대상 디바이스가 트래픽을 처리하는 방법에 따라 달라집니다. 자세한 내용은 Snort 재시작 트래픽 동작을 참조하십시오.

-

애플리케이션 또는 애플리케이션 탐지기와 관련된 다음 작업 중 하나를 수행합니다.

-

시스템 또는 사용자 정의 애플리케이션 탐지기를 활성화하거나 비활성화합니다.

-

활성화된 사용자 정의 탐지기를 삭제합니다.

-

활성화된 사용자 정의 탐지기를 저장하고 다시 활성화합니다.

-

사용자 정의 애플리케이션 생성

Snort 프로세스를 재시작한다는 경고 메시지가 표시되며 진행을 취소할 수 있습니다. 현재 도메인 또는 하위 도메인의 관리되는 디바이스가 재시작됩니다.

-

-

threat defense 고가용성 쌍을 만들거나 분리합니다.

고가용성 쌍을 계속 생성하면 기본 및 보조 디바이스에서 Snort 프로세스가 재시작된다는 경고 메시지가 나타나며 사용자가 작업을 취소할 수 있습니다.

)

) )

)

)

)

)

)

)

) )

) )

)

)

)

)

)

)

) 피드백

피드백