가상 라우터 및 VRF(가상 라우팅 및 포워딩) 정보

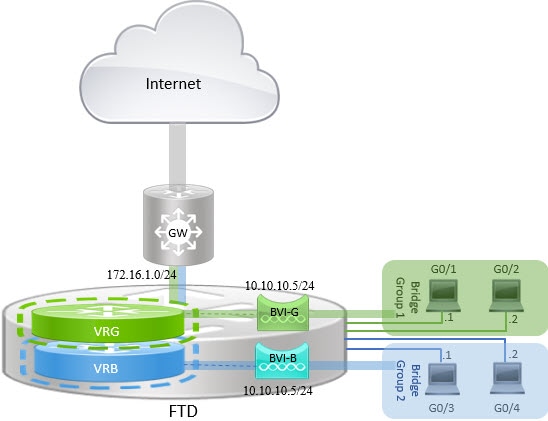

여러 가상 라우터를 생성하여 인터페이스 그룹에 대해 별도의 라우팅 테이블을 유지 관리할 수 있습니다. 각 가상 라우터에는 자체 라우팅 테이블이 있으므로 디바이스를 통과하는 트래픽에서 명확하게 분리하는 기능을 제공할 수 있습니다.

따라서 공통 네트워킹 장비 집합을 통해 둘 이상의 개별 고객을 지원할 수 있습니다. 또한 가상 라우터를 사용하여 자체 네트워크의 요소를 더 쉽게 분리할 수 있습니다. 일반 목적의 기업 네트워크에서 개발 네트워크를 격리하는 경우를 예로 들 수 있습니다.

가상 라우터에서는 가상 라우팅 및 포워딩의 "light" 버전, 즉 VRF-Lite를 구현합니다. 이는 BGP용 멀티프로토콜 확장(MBGP)을 지원하지 않습니다.

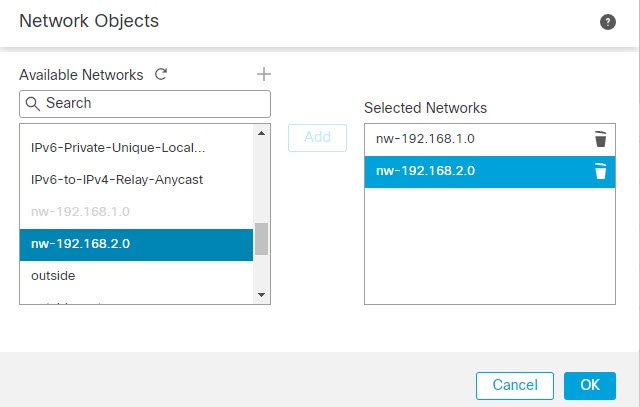

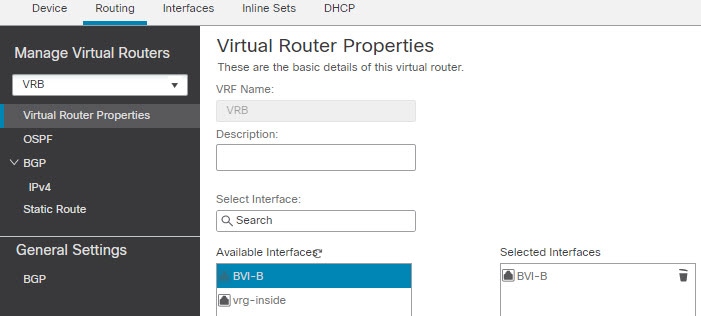

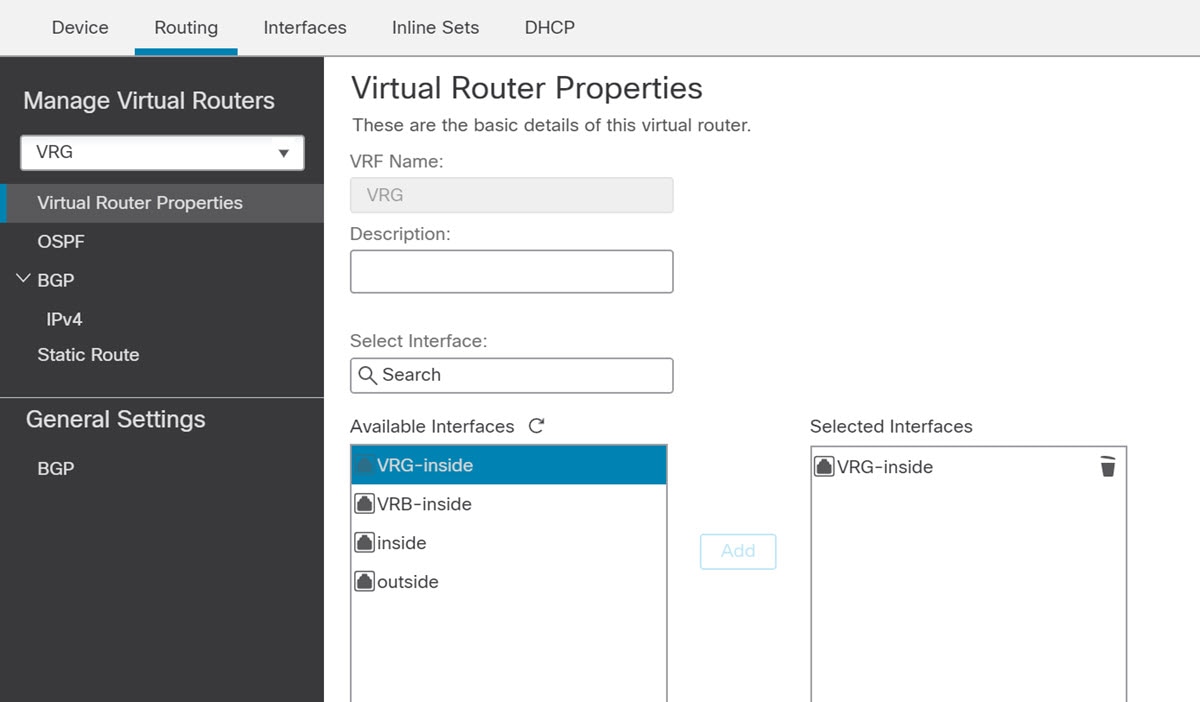

가상 라우터를 생성하는 경우 라우터에 인터페이스를 할당합니다. 특정 인터페이스는 하나의 가상 라우터에만 할당할 수 있습니다. 그런 다음 고정 경로를 정의하고 각 가상 라우터에 대해 OSPF 또는 BGP와 같은 라우팅 프로토콜을 구성합니다. 또한 모든 참여 디바이스의 라우팅 테이블이 동일한 가상 라우터 라우팅 프로세스 및 테이블을 사용하도록 전체 네트워크에 대해 별도의 라우팅 프로세스를 구성합니다. 가상 라우터를 사용하면 동일한 물리적 네트워크를 통해 논리적으로 구분된 네트워크를 생성하여 각 가상 라우터를 통해 실행되는 트래픽의 프라이버시를 확보할 수 있습니다.

라우팅 테이블은 분리되어 있으므로 가상 라우터 전체에서 동일하거나 중복되는 어드레스 스페이스를 사용할 수 있습니다. 예를 들어, 2개의 개별 물리적 인터페이스에서 지원되는 2개의 개별 가상 라우터에 대해 192.168.1.0/24 어드레스 스페이스를 사용할 수 있습니다.

가상 라우터별로 별도의 관리 및 데이터 라우팅 테이블이 있습니다. 예를 들어, 가상 라우터에 관리 전용 인터페이스를 할당하는 경우 해당 인터페이스에 대한 라우팅 테이블은 가상 라우터에 할당된 데이터 인터페이스와는 별개입니다.

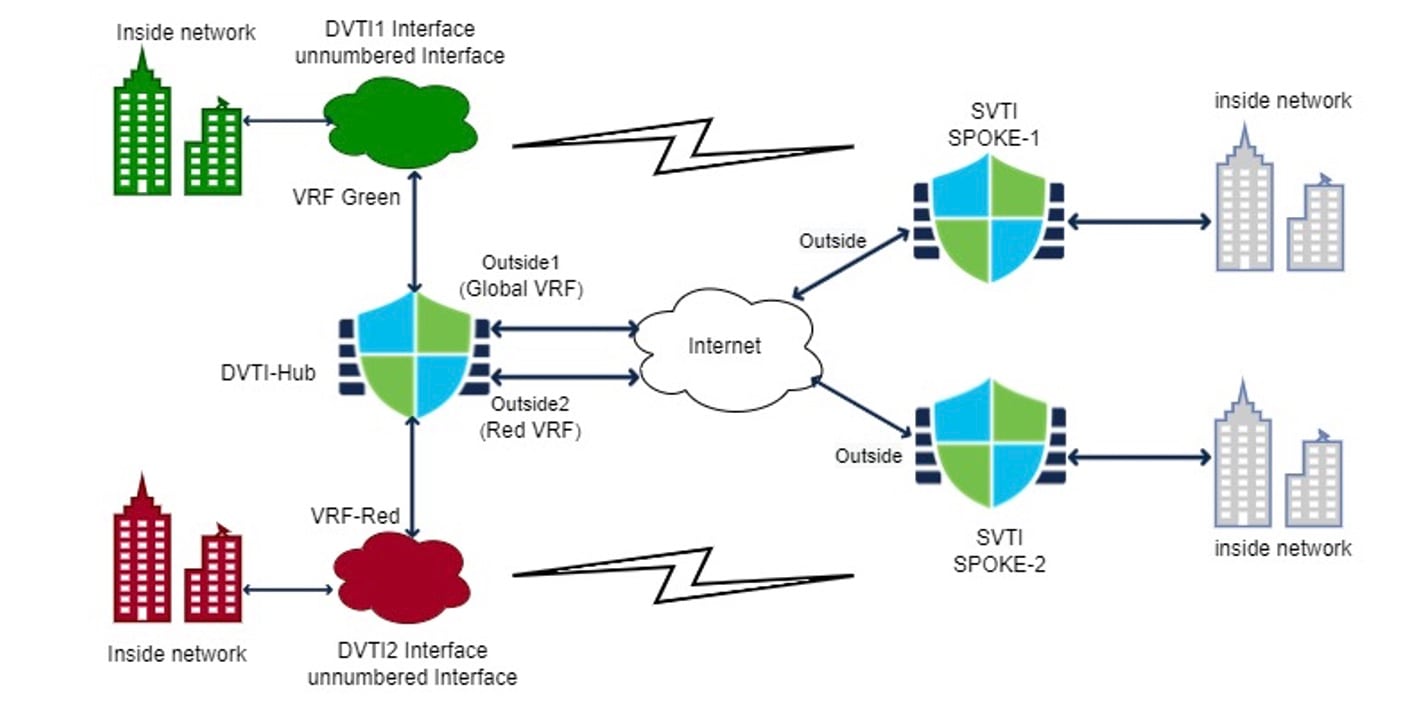

가상 라우터 및 동적 VTI 정보

가상 라우터 및 동적 VTI

가상 라우터를 생성하고, 동적 VTI를 이러한 가상 라우터와 연결하고, 네트워크에서 동적 VTI의 기능을 확장할 수 있습니다. 동적 VTI를 전역 또는 사용자 정의 가상 라우터와 연결할 수 있습니다. 동적 VTI를 하나의 가상 라우터에만 할당할 수 있습니다.

다음과 연결된 가상 라우터:

-

동적 VTI를 IVRF(Indoor VRF)라고 합니다.

-

터널 소스 인터페이스는 FVRF(Front Door VRF)라고 합니다.

동적 VTI 및 해당하는 보호된 네트워크 인터페이스는 동일한 가상 라우터의 일부여야 합니다. IP 인터페이스 대여 및 동적 VTI를 동일한 가상 라우터에 매핑해야 합니다. 터널 소스 인터페이스는 여러 가상 라우터의 일부일 수 있습니다.

경로 기반 사이트 간 VPN에 동적 VTI를 사용하여 가상 라우터를 구성하려면 동적 VTI를 사용하여 가상 라우터를 구성하는 방법의 내용을 참조하십시오.

구성 예에 대한 자세한 내용은 동적 VTI가 있는 사이트 간 VPN을 통해 여러 가상 라우터의 네트워크에서 트래픽을 보호하는 방법의 내용을 참조하십시오.

동적 VTI를 사용하여 가상 라우터를 구성하는 방법

관리 센터에서 경로 기반 사이트 간 VPN에 대해 동적 VTI를 구성하려면 다음을 수행합니다.

|

단계 |

수행해야 할 작업 |

추가 정보 |

|---|---|---|

|

1 |

허브의 동적 VTI 인터페이스 및 스포크의 정적 VTI를 사용하여 경로 기반 사이트 간 VPN을 생성합니다. |

라우트 기반 사이트 간 VPN 생성 |

|

2 |

가상 라우터를 생성합니다. |

|

|

3 |

가상 라우터에 인터페이스를 할당합니다. |

가상 라우터 구성 |

|

4 |

허브 및 스포크에 대한 라우팅 정책을 구성합니다. |

|

|

5 |

허브 및 스포크에 대한 액세스 제어 정책을 구성합니다. |

가상 라우터의 애플리케이션

가상 라우터를 사용하여 공유 리소스에서 네트워크를 격리하거나 공통 보안 정책으로 네트워크를 격리할 수 있습니다. 따라서 가상 라우터를 사용하면 다음을 달성할 수 있습니다.

-

각 고객 또는 다른 부서의 전용 라우팅 테이블을 통해 고객을 위한 트래픽 분리

-

여러 부서 또는 네트워크에 대한 공통 보안 정책 관리

-

다른 부서 또는 네트워크에 대한 공유 인터넷 액세스

전역 및 사용자 정의 가상 라우터

전역 가상 라우터

가상 라우팅 기능이 있는 디바이스의 경우 시스템은 기본적으로 전역 가상 라우터를 생성합니다. 시스템은 네트워크의 모든 인터페이스를 글로벌 가상 라우터에 할당합니다. 라우팅 인터페이스는 사용자 정의 가상 라우터 또는 전역 가상 라우터에 속할 수 있습니다. threat defense를 가상 라우터 기능이 있는 버전으로 업그레이드할 경우 기존의 모든 라우팅 구성이 전역 가상 라우터의 일부가 됩니다.

사용자 정의 가상 라우터

사용자 정의 가상 라우터는 사용자가 정의한 가상 라우터입니다. 디바이스에서 둘 이상의 가상 라우터를 생성할 수 있습니다. 그러나 언제든 하나의 사용자 정의 가상 라우터에만 인터페이스를 할당할 수 있습니다. 일부 디바이스 기능은 사용자 정의 가상 라우터에서 지원되지만 일부 기능은 전역 가상 라우터에서만 지원됩니다. 사용자 정의 가상 라우터는 경로 기반 사이트 간 VPN(정적 VTI)(정적 및 동적 VTI)을 지원합니다.

지원되는 기능 및 모니터링 정책

글로벌 가상 라우터에서만 다음 기능을 구성할 수 있습니다.

-

OSPFv3

-

RIP

-

EIGRP

-

IS-IS

-

멀티캐스트 라우팅

-

Policy Based Routing (PBR)

ISIS 및 PBR은 management center의 Flex 구성을 통해 지원됩니다(사전 정의된 FlexConfig 개체 참조). 이러한 기능을 위해 전역 가상 라우터의 인터페이스만 구성합니다.

DHCP 서버 자동 구성에서는 인터페이스에서 학습된 WINS/DNS 서버를 사용합니다. 이 인터페이스는 전역 가상 라우터 인터페이스만 될 수 있습니다.

각 사용자 정의 가상 라우터에 대해 다음 기능을 개별적으로 구성할 수 있습니다.

-

고정 경로 및 해당 SLA 모니터

-

OSPFv2

-

BGPv4/v6

-

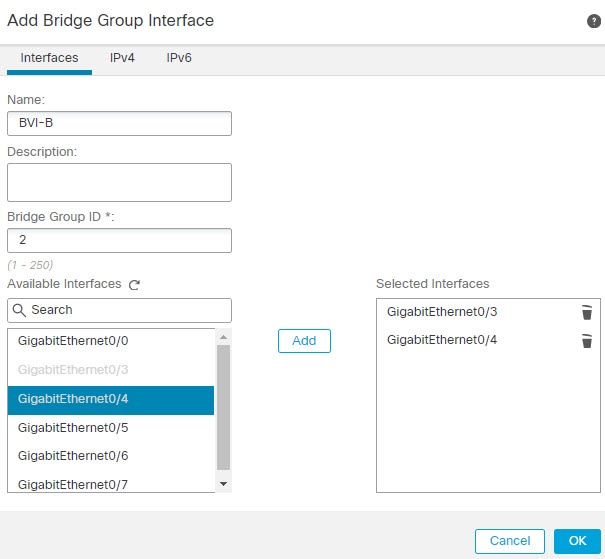

통합 라우팅 및 브리징(IRB)

-

SNMP

다음 기능은 원격 시스템을 통해 쿼리하거나 통신할 때 시스템에서 사용됩니다(from-the-box 트래픽). 이러한 기능에서는 글로벌 가상 라우터의 인터페이스만 사용합니다. 즉, 이 기능을 위해 인터페이스를 구성하는 경우 해당 인터페이스는 글로벌 가상 라우터에 속해야 합니다. 일반적으로 시스템에서는 자체 관리 목적으로 외부 서버에 연결하기 위해 경로를 조회해야 할 때마다 글로벌 가상 라우터에서 경로 조회를 수행합니다.

-

액세스 제어 규칙 또는 ping 명령의 이름을 확인할 때 사용되는 정규화된 이름을 확인하는 데 사용되는 DNS 서버입니다. DNS 서버에 대한 인터페이스로 any를 지정하면 시스템에서는 글로벌 가상 라우터의 인터페이스만 고려합니다.

-

VPN과 함께 사용하는 경우 ID 영역 또는 AAA 서버입니다. 글로벌 가상 라우터의 인터페이스에서만 VPN을 구성할 수 있습니다. VPN에 사용되는 외부 AAA 서버(예: Active Directory)는 글로벌 가상 라우터의 인터페이스를 통해 연결할 수 있어야 합니다.

가상 라우터 인식 정책 구성

가상 라우터를 생성하면 해당 가상 라우터에 대한 라우팅 테이블이 전역 가상 라우터 또는 다른 모든 가상 라우터와 자동으로 분리됩니다. 그러나 보안 정책에서는 자동으로 가상 라우터를 인식하지 않습니다.

예를 들어 "any" 소스 또는 대상 보안 영역에 적용되는 액세스 제어 규칙을 작성하는 경우, 규칙은 모든 가상 라우터의 모든 인터페이스에 적용됩니다. 이는 실제로 원하는 것과 정확히 같을 수 있습니다. 예를 들어 모든 고객이 유해한 URL 카테고리의 동일한 목록에 대한 액세스를 차단하고자 할 수 있습니다.

그러나 가상 라우터 중 하나에만 정책을 적용해야 하는 경우에는 해당 단일 가상 라우터의 인터페이스만 포함하는 보안 영역을 생성해야 합니다. 그런 다음, 보안 정책의 소스 및 대상 기준에서 가상 라우터 제한 보안 영역을 사용합니다.

해당 멤버십이 단일 가상 라우터에 할당된 인터페이스로 제한되는 보안 영역을 사용하여 다음 정책에서 가상 라우터 인식 규칙을 작성할 수 있습니다.

-

액세스 제어 정책

-

침입 및 파일 정책

-

SSL 암호 해독 정책

-

ID 정책 및 사용자-IP 주소 매핑 가상 라우터에서 중복 어드레스 스페이스를 사용하는 경우 각 가상 라우터에 대해 별도의 영역을 생성하고 ID 정책 규칙에서 올바르게 적용해야 합니다.

가상 라우터에서 중복 어드레스 스페이스를 사용하는 경우 보안 영역을 사용하여 적절한 정책이 적용되도록 해야 합니다. 예를 들어, 두 개의 개별 가상 라우터에서 192.168.1.0/24 어드레스 스페이스를 사용하는 경우, 두 가상 라우터의 트래픽에 192.168.1.0/24 네트워크가 적용되도록 지정하는 액세스 제어 규칙이 적용됩니다. 원하는 결과가 아닌 경우, 가상 라우터 중 하나에 대해서만 소스/대상 보안 영역을 지정하여 규칙의 적용을 제한할 수 있습니다.

인터커넥트 가상 라우터

정적 및 동적 경로 유출

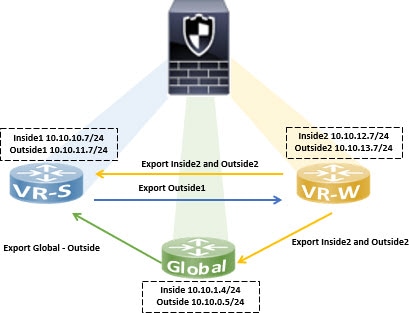

가상 라우터 간의 트래픽을 라우팅하는 디바이스를 구성할 수 있습니다. 이 경로 유출 프로세스는 정적 경로를 설정하여 수동으로 수행하거나 BGP 설정을 통해 동적으로 수행할 수 있습니다.

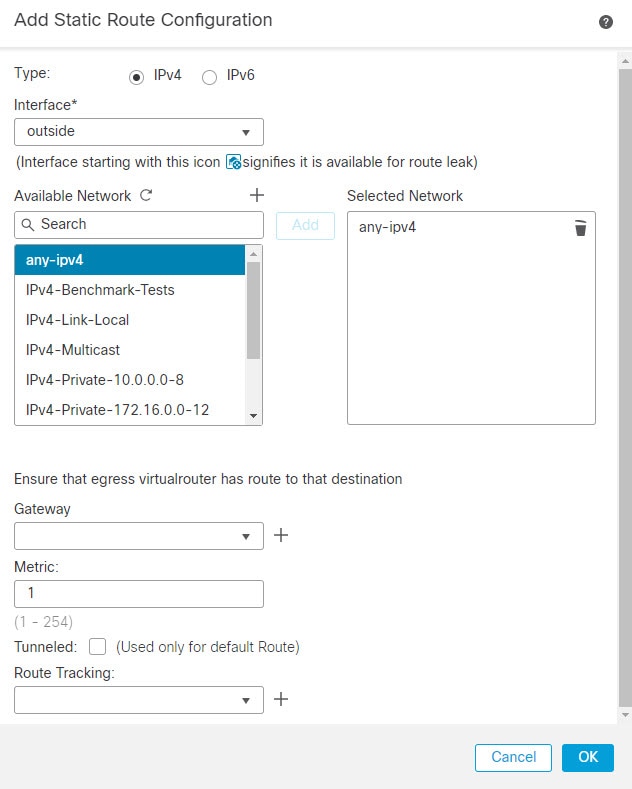

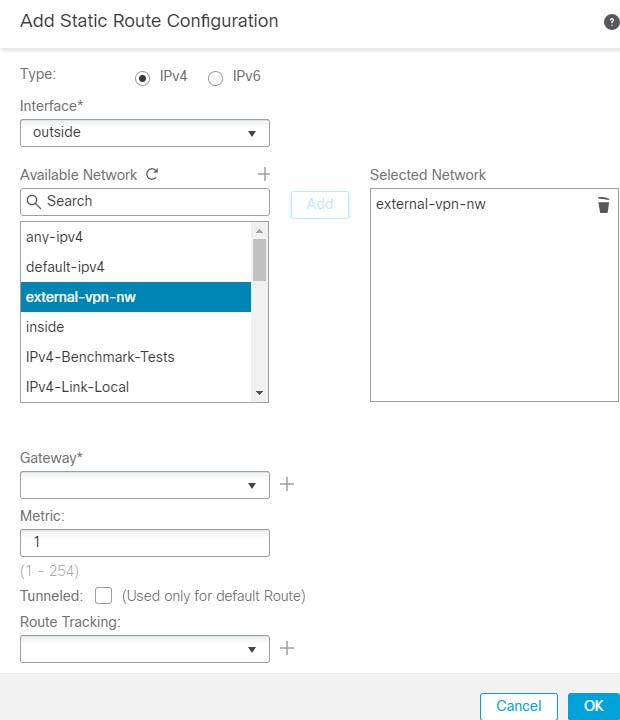

정적 경로 유출

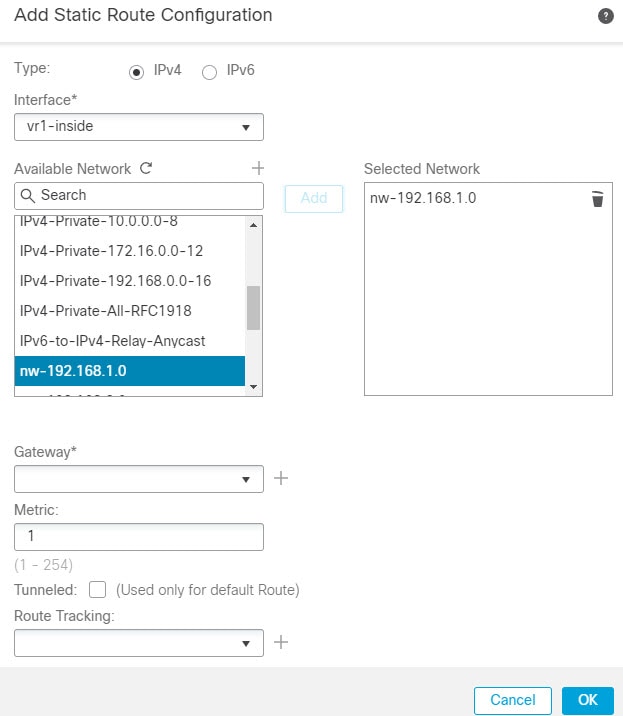

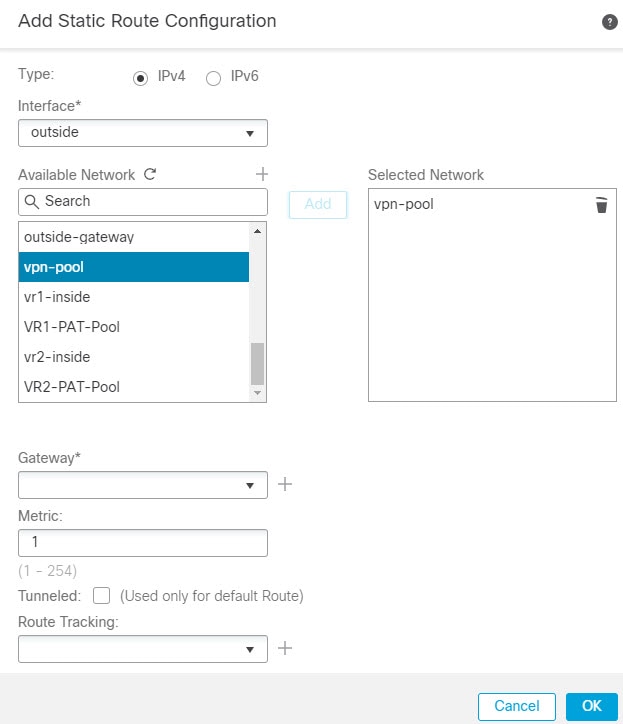

가상 라우터 간의 트래픽을 라우팅하는 정적 경로를 구성할 수 있습니다.

예를 들어 전역 가상 라우터에 외부 인터페이스가 있는 경우, 각각의 다른 가상 라우터에서 정적 기본 경로를 설정하여 외부 인터페이스로 트래픽을 전송할 수 있습니다. 그런 다음, 지정된 가상 라우터 내에서 라우팅할 수 없는 모든 트래픽은 후속 라우팅을 위해 전역 라우터로 전송됩니다.

다른 가상 라우터로의 트래픽을 유출하고 있으므로 가상 라우터 간의 정적 경로를 경로 유출이라고 합니다. VR1 경로에서 VR2로 경로를 유출하는 경우 VR2에서 VR1로만 연결을 시작할 수 있습니다. VR1에서 VR2로의 트래픽을 전송하려면 역방향 경로를 구성해야 합니다. 다른 가상 라우터의 인터페이스에 대한 정적 경로를 생성할 경우 게이트웨이 주소를 지정하지 않아도 됩니다. 대상 인터페이스만 선택하면 됩니다.

가상 라우터 간 경로의 경우, 시스템에서는 소스 가상 라우터에서 대상 인터페이스를 조회합니다. 그런 다음, 대상 가상 라우터에서 다음 홉의 MAC 주소를 조회합니다. 따라서 대상 가상 라우터에는 대상 주소에 대해 선택된 인터페이스의 동적(학습한) 또는 정적 경로가 있어야 합니다.

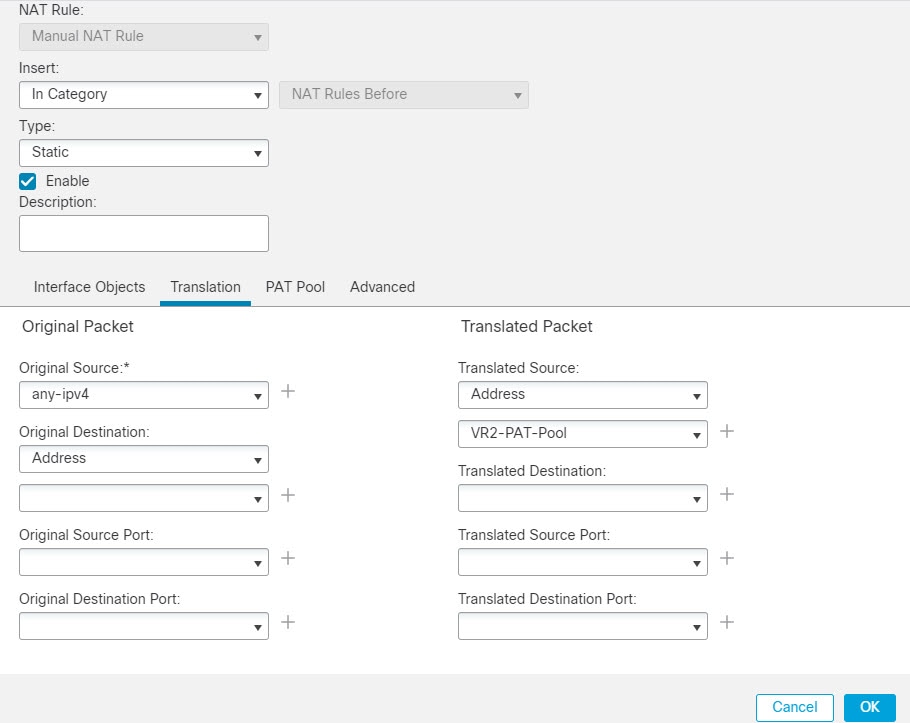

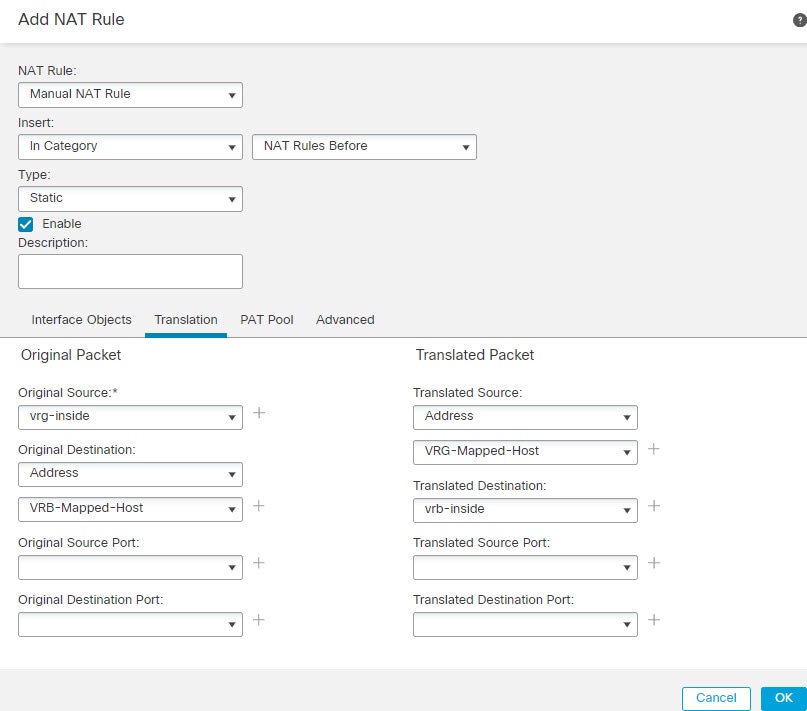

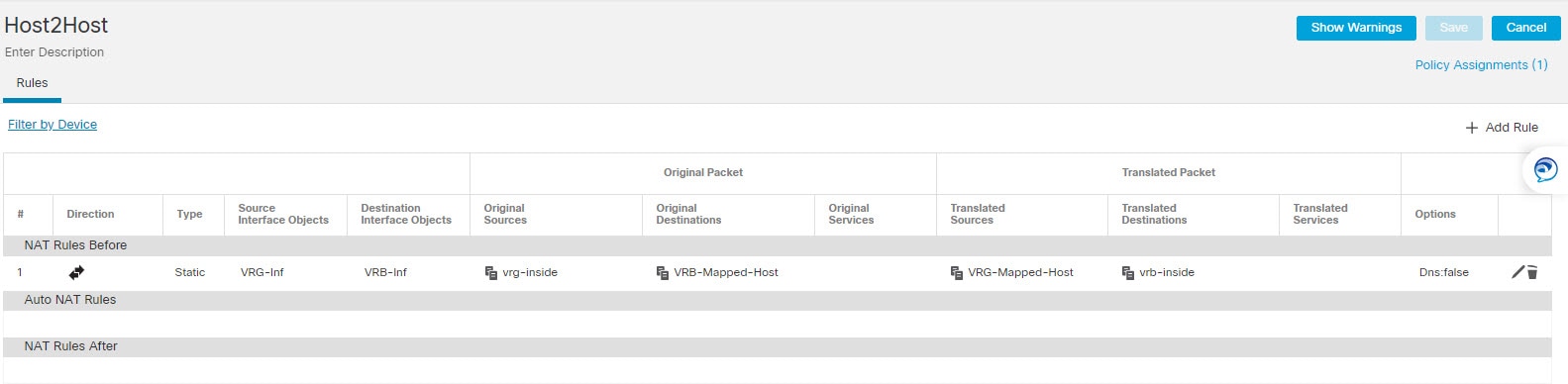

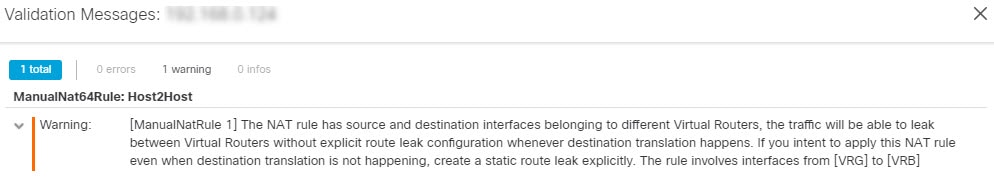

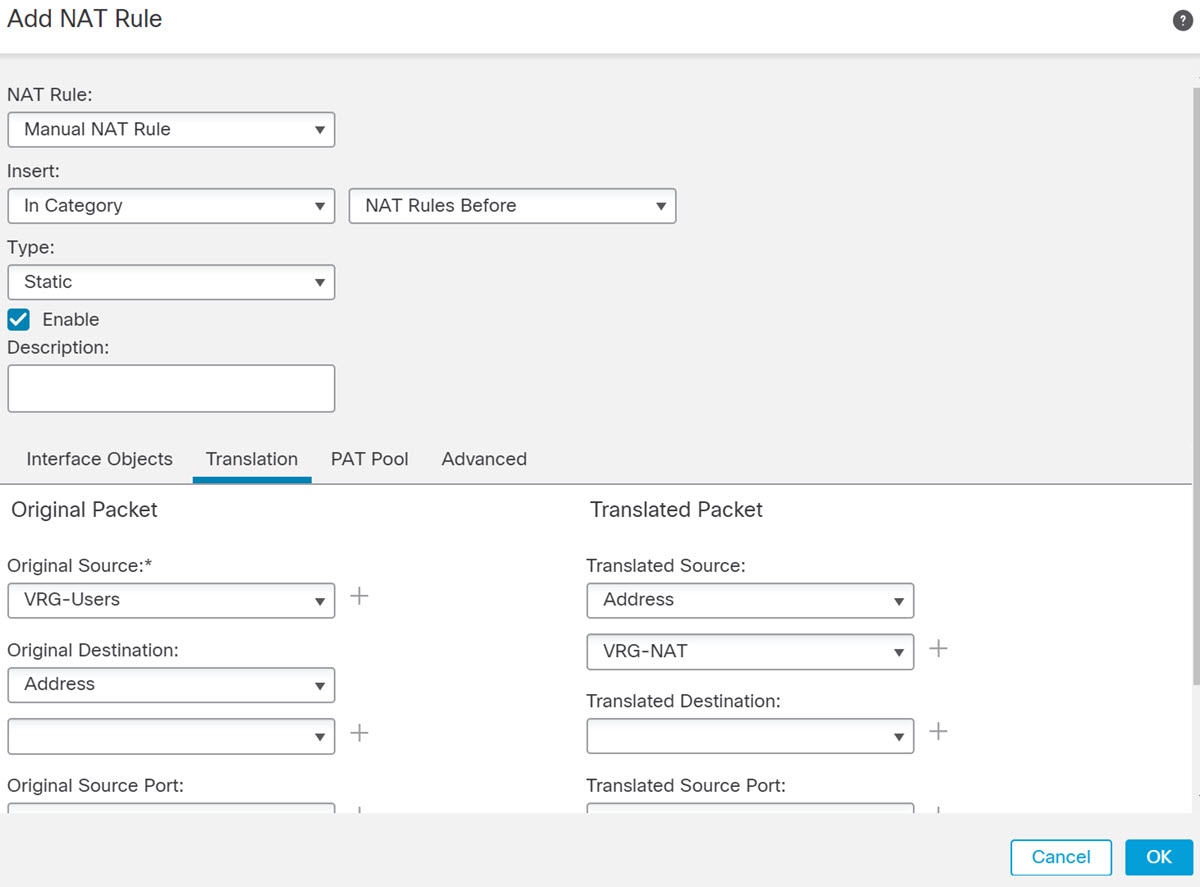

서로 다른 가상 라우터에서 소스 및 대상 인터페이스를 사용하는 NAT 규칙을 구성하면 가상 라우터 간의 트래픽이 라우팅될 수도 있습니다. NAT에 대해 경로 조회를 수행하는 옵션을 선택하지 않을 경우, 대상 변환이 발생할 때마다 규칙에 따라 NAT 적용 주소가 있는 대상 인터페이스로 트래픽이 전송됩니다. 그러나 대상 가상 라우터에는 변환된 대상 IP 주소에 대한 경로가 있어야 next-hop 조회가 성공할 수 있습니다.

NAT 규칙에서 한 가상 라우터에서 다른 가상 라우터로 트래픽을 유출하여 올바른 라우팅이 보장되는 경우, 변환된 트래픽에 대해 이러한 가상 라우터 간에 정적 경로 유출을 구성하는 것을 권장합니다. 경로 유출이 없는 경우, 일치할 것으로 예상되는 트래픽과 규칙이 일치하지 않을 수도 있으며 변환이 적용되지 않을 수 있습니다.

가상 라우팅은 경로 유출의 연속 또는 체인을 지원하지 않습니다. 예를 들어 threat defense에 VR1, VR2 및 VR3 가상 라우터가 있다고 가정합니다. VR3는 네트워크 - 10.1.1.0/24에 직접 연결됩니다. 이제 VR2 및 VR2에서 인터페이스를 통한 네트워크 10.1.1.0/24의 VR1에서의 경로 유출을 구성하고 VR3를 통한 10.1.1.0/24에 대한 경로 유출을 정의한다고 가정합니다. 이 경로 유출 체인은 VR1에서 VR2로의 홉에 대한 트래픽을 허용하지 않으며 VR3에서 나갈 수 없습니다. 경로 유출이 발생하는 경우, 경로 조회는 먼저 입력 가상 라우터의 라우팅 테이블에서 이그레스 인터페이스를 확인한 후, 다음 홉 조회에 대한 가상 라우터의 라우팅 테이블 출력을 확인합니다. 두 조회 모두에서 이그레스 인터페이스가 일치해야 합니다. 이 예에서는, 이그레스 인터페이스가 동일하지 않으므로 트래픽이 통과하지 않습니다.

대상 네트워크가 업스트림(발신) VR의 직접 연결된 서브넷이 아닌 경우에는 정적 VRF 간 경로를 주의하여 사용합니다. 예를 들어 VR1 및 VR2의 두 VR을 가정합니다. VR1은 BGP 또는 동적 라우팅 프로토콜을 통해 외부 피어에서 기본 경로를 가져오는 발신 트래픽을 처리하고, VR2는 VR1을 다음 홉으로 사용하는 정적 VRF 간 기본 경로로 구성된 수신 트래픽을 처리합니다. VR1이 피어에서 기본 경로를 잃으면 VR2는 업스트림(발신) VR이 기본 경로를 손실했음을 탐지할 수 없으며 트래픽은 여전히 VR1로 전송되며, 이는 알림 없이 삭제됩니다. 이 시나리오에서는 BGP를 통해 동적 경로 누수를 사용하여 VR2를 구성하는 것이 좋습니다.

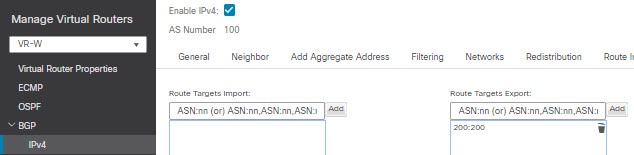

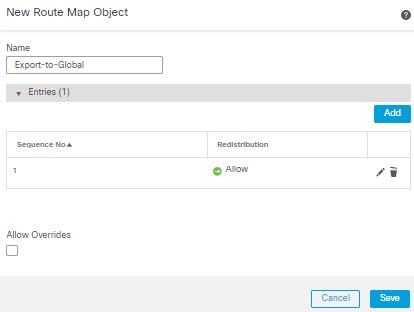

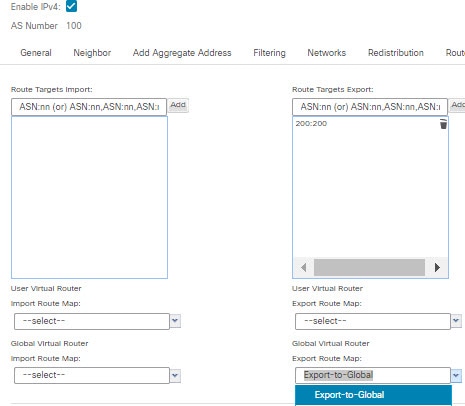

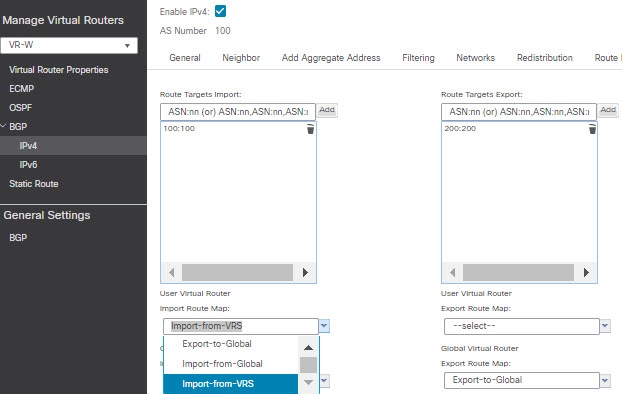

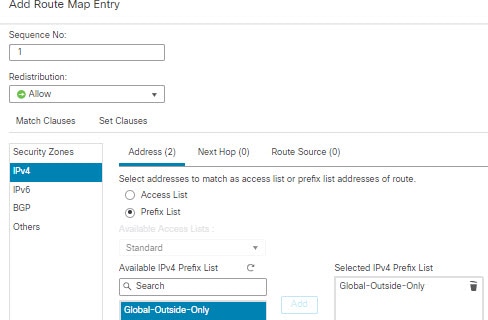

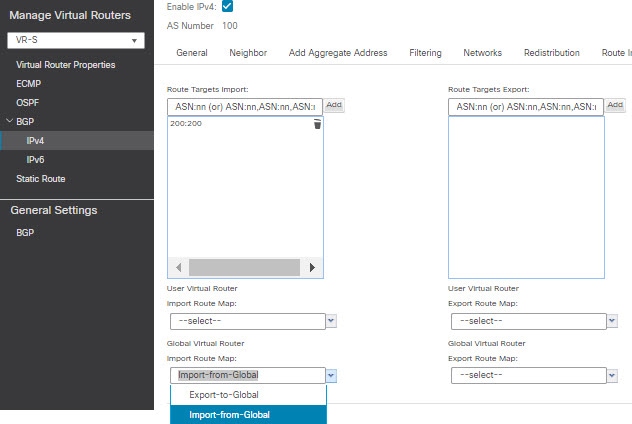

BGP를 사용한 동적 경로 유출

경로 대상 확장 커뮤니티를 사용하여 소스 가상 라우터(예: VR1)에서 소스 BGP 테이블로 경로를 내보낸 다음 동일한 경로 대상 확장 커뮤니티를 소스 BGP 테이블에서 대상 가상 라우터(예: VR2)에서 사용하는 대상 BGP 테이블로 가져와서 가상 라우터 간 경로 유출을 구현할 수 있습니다. 경로를 필터링하는 데 경로 맵을 사용할 수 있습니다. 전역 가상 라우터의 경로는 사용자 정의 가상 라우터로 유출될 수 있으며, 그 반대의 경우도 마찬가지입니다. BGP 가상 라우터 간 경로 유출은 ipv4 및 ipv6 접두사를 모두 지원합니다.

BGP 경로 유출 구성에 대한 자세한 내용은 BGP 라우트 가져오기/내보내기 설정 구성 항목을 참조하십시오.

BGP 경로 유출 지침

-

재귀에 필요한 모든 경로를 가져와서 인그레스 가상 라우터의 라우팅 테이블에 표시해야 합니다.

-

ECMP는 가상 라우터별로 지원됩니다. 따라서 여러 가상 라우터에서 ECMP를 구성하지 마십시오. 서로 다른 가상 라우터에서 가져온 중복 접두사는 ECMP를 형성할 수 없습니다. 즉, 서로 다른 두 개의 가상 라우터에서 다른 가상 라우터(전역 가상 라우터 또는 사용자 정의 가상 라우터)로 주소가 중복되는 경로를 가져오려고 할 때 하나의 경로(BGP 최적 경로 알고리즘에 따라 전파되었던 첫 번째 경로)만 해당 가상 라우팅 테이블로 가져옵니다. 예를 들어, VR1에 연결된 네트워크 10.10.0.0/24가 BGP를 통해 전역 가상 라우터에 먼저 전파되고 나중에 동일한 주소 10.10.0.0/24의 다른 네트워크가 BGP를 통해 전역 가상 라우터에 전파되는 경우, 전역 가상 라우터로만 VR1 네트워크 경로를 가져옵니다.

-

OSPFv3은 사용자 정의 가상 라우터에서 지원되지 않습니다. 따라서 OSPFv3 사용자 정의 가상 라우터를 전역 가상 라우터로 유출하도록 BGPv6을 구성하지 마십시오. 하지만 재배포를 통해 OSPFv3 전역 가상 라우터 경로를 사용자 정의 가상 라우터로 유출하도록 BGPv6을 구성할 수 있습니다.

-

경로 누수를 방지하기 위해 VTI 인터페이스, 보호된 내부 인터페이스(VTI에 대해 지원되는 경우 루프백 인터페이스)를 동일한 가상 라우터의 일부로 유지하는 것이 좋습니다.

중복된 IP 주소

가상 라우터는 독립적인 라우팅 테이블의 여러 인스턴스를 생성하므로 동일하거나 중복되는 IP 주소를 충돌 없이 사용할 수 있습니다. Threat Defense를 사용하면 동일한 네트워크를 둘 이상의 가상 라우터에 포함할 수 있습니다. 여기에는 인터페이스 또는 가상 라우터 레벨에서 적용할 여러 정책이 포함됩니다.

몇 가지 예외를 제외하면 라우팅 기능과 대부분의 NGFW 및 IPS 기능은 중복되는 IP 주소의 영향을 받지 않습니다. 다음 섹션에서는 IP 주소 중복과 관련된 제한 사항 및 이를 해결하기 위한 제안 또는 권장 사항에 대해 설명합니다.

중복 IP 주소의 제한 사항

여러 가상 라우터에서 중복 IP 주소를 사용하는 경우 정책을 적절하게 적용하려면 일부 기능에 대해 정책 또는 규칙을 수정해야 합니다. 이러한 기능을 사용하려면 기존 보안 영역을 분할하거나 필요에 따라 새 인터페이스 그룹을 사용하여 더 구체적인 인터페이스를 사용해야 합니다.

다음 기능은 IP 주소가 겹치는 올바른 기능을 위해 수정이 필요합니다.

-

네트워크 맵 - 일부 중복 IP 세그먼트를 제외하도록 네트워크 검색 정책을 수정하여 매핑되는 중복 IP 주소가 없는지 확인합니다.

-

ID 정책 - ID 피드 소스는 가상 라우터를 구분할 수 없습니다. 이 제한 사항을 극복하기 위해 중복 주소 공간 또는 가상 라우터를 서로 다른 영역에 매핑합니다.

다음 기능의 경우, 중복 IP 세그먼트에 서로 다른 정책이 적용되도록 특정 인터페이스에 규칙을 적용해야 합니다.

-

액세스 정책

-

사전 필터 정책

-

QoS/속도 제한

-

SSL 정책

중복 IP 주소로 지원되지 않는 기능

-

AC 정책의 ISE SGT 기반 규칙 - Cisco ISE(Identity Services Engine)에서 다운로드한 IP 주소 매핑에 대한 고정 SGT(보안 그룹 태그)에서 가상 라우터를 인식하지 않습니다. 가상 라우터마다 서로 다른 SGT 매핑을 생성해야 하는 경우 가상 라우터마다 별도의 ISE 시스템을 설정합니다. 각 가상 라우터에서 동일한 SGT 번호에 동일한 IP 주소를 매핑하려는 경우에는 이 작업이 필요하지 않습니다.

-

가상 라우터에서는 중복 DHCP 서버 풀이 지원되지 않습니다.

-

이벤트 및 분석 - 대부분의 management center 분석은 네트워크 맵 및 ID 매핑에 따라 달라지며, 동일한 IP 주소가 두 개의 서로 다른 엔드 호스트에 속하는 경우 이를 구분할 수 없습니다. 따라서 이러한 분석은 동일한 디바이스에 있지만 서로 다른 가상 라우터에 중복 IP 세그먼트가 있는 경우에는 정확하지 않습니다.

사용자 정의 가상 라우터에서 SNMP 구성

이제 관리 인터페이스 및 전역 가상 라우터 데이터 인터페이스에서 SNMP를 지원할 수있을뿐 아니라 Secure Firewall Threat Defense에서 사용자 정의 가상 라우터에서 SNMP 호스트를 구성할 수 있습니다.

사용자 정의 가상 라우터에서 SNMP 호스트를 구성하는 과정은 다음과 같습니다.

-

가상 라우터 인터페이스에서 SNMP 호스트를 구성합니다.

참고

SNMP는 가상 라우터를 인식하지 않습니다. 따라서 사용자 정의 가상 라우터에서 SNMP 서버를 구성하는 동안 네트워크 주소가 중복 IP 주소가 아닌지 확인하십시오.

-

구성을 Secure Firewall Threat Defense에 구축합니다. 성공적인 구축에서는 SNMP 라우터 및 SNMP 트랩이 가상 라우터 인터페이스를 통해 네트워크 관리 스테이션으로 전송됩니다.

)

) )

) )

) )

) 를 클릭한 다음

를 클릭한 다음

피드백

피드백