جديد إلى Cisco Business: مسرد الأجهزة والشبكة الأساسية

الهدف

الهدف من هذا المستند هو إطلاع المبتدئين على أجهزة Cisco Business (Small Business) وبعض المصطلحات العامة التي يجب عليك معرفتها. تتضمن الموضوعات الأجهزة المتاحة، وأحكام أعمال Cisco، والأحكام العامة للشبكات، وأدوات Cisco، والأساسيات المتعلقة بتبادل البيانات، وأساسيات اتصال الإنترنت، والشبكات وكيف تتلاءم معا.

المقدمة

هل بدأت للتو في إعداد الشبكة باستخدام أجهزة Cisco؟ قد يكون الدخول إلى العالم الجديد بأكمله في إنشاء شبكة والحفاظ عليها أمرا بالغ الصعوبة. هذه المقالة هنا لتساعدكم على التعرف على بعض الاساسيات. وكلما كنتم تعرفون أكثر، قل تخويفهم!

الأجهزة المتوفرة من شركة Cisco

الموجّه

تقوم الموجهات بتوصيل شبكات متعددة معا، بالإضافة إلى بيانات المسار حيث يلزم الانتقال. كما أنهم يربطون أجهزة الكمبيوتر على تلك الشبكات بالإنترنت. تتيح الموجهات لجميع أجهزة الكمبيوتر المتصلة بالشبكة إمكانية مشاركة اتصال واحد بالإنترنت، مما يؤدي إلى توفير المال.

يعمل الموجه كمرسل. فهو يحلل البيانات التي يتم إرسالها عبر الشبكة، ويختار أفضل مسار لنقل البيانات، ثم يرسلها في طريقها.

يمكن للموجهات توصيل شركتك بالعالم، وحماية المعلومات من تهديدات الأمان، كما يمكنها تحديد أجهزة الكمبيوتر التي تحظى بالأولوية على أجهزة الكمبيوتر الأخرى.

بالإضافة إلى وظائف الشبكات الأساسية هذه، تأتي الموجهات مزودة بميزات إضافية لتسهيل الاتصال بالشبكة أو جعله أكثر أمانا. حسب إحتياجاتك، على سبيل المثال، يمكنك إختيار موجه مع جدار حماية أو شبكة خاصة ظاهرية (VPN) أو نظام إتصالات لبروتوكول الإنترنت (IP).

تتضمن موجهات Cisco Business التي تم تطويرها مؤخرا السلسلة RV160 و RV260 و RV340 و RV345.

تبديل

تعد المحولات أساس معظم شبكات الأعمال. يعمل المحول كوحدة تحكم، حيث يقوم بتوصيل أجهزة الكمبيوتر والطابعات والخوادم بشبكة في مبنى أو مجموعة مباني.

تتيح المحولات للأجهزة الموجودة على شبكتك الاتصال ببعضها البعض، وكذلك بالشبكات الأخرى، مما يؤدي إلى إنشاء شبكة من الموارد المشتركة. من خلال مشاركة المعلومات وتخصيص الموارد، توفر المحولات المال وتزيد من الإنتاجية.

هناك نوعان أساسيان من المحولات للاختيار من بينهما كجزء من أساسيات الشبكة: المدارة وغير المدارة.

-

يعمل المحول غير المدار خارج المربع ولكن لا يمكن تكوينه. عادة ما توفر أجهزة الشبكات المنزلية محولات غير مدارة.

-

يمكن تكوين محول مدار. يمكنك مراقبة محول مدار وتصحيحه محليا أو عن بعد، مما يمنحك قدرا أكبر من التحكم في حركة مرور الشبكة والوصول إليها.

لمزيد من التفاصيل حول المحولات، راجع مسرد المحولات للمصطلحات.

تتضمن المحولات التي تم تطويرها مؤخرا المحولات سلسلة Cisco Business Switch CBS110 و CBS220 و CBS250 و CBS350.

إذا كنت ترغب في معرفة الاختلافات بين محولات CBS، فتحقق من ذلك

نقطة الوصول اللاسلكية

تسمح نقطة الوصول اللاسلكية للأجهزة بالتوصيل بالشبكة اللاسلكية دون كابلات. تجعل الشبكة اللاسلكية من السهل جلب الأجهزة الجديدة عبر الإنترنت وتوفر دعما مرنا للموظفين كثيري التنقل.

تعمل نقطة الوصول كمكبر للشبكة. بينما يوفر الموجه النطاق الترددي، تعمل نقطة وصول على توسيع النطاق الترددي بحيث يمكن للشبكة دعم العديد من الأجهزة، ويمكن لتلك الأجهزة الوصول إلى الشبكة من أماكن أبعد.

لكن نقطة الوصول لا تقوم بتوسيع شبكة Wi-Fi فحسب. كما يمكنه توفير بيانات مفيدة حول الأجهزة الموجودة على الشبكة وتوفير أمان استباقي وخدمة العديد من الأغراض العملية الأخرى.

تتضمن نقاط الوصول اللاسلكية الأحدث تطويرا، مثل Cisco Business Wireless، AC140 و AC145 و AC240 التي تسمح بوجود شبكة لاسلكية شبكية. إذا لم تكن على دراية بشبكات Mesh اللاسلكية، فيمكنك قراءة المزيد بالترحيب في شبكات Cisco Business Wireless Mesh أو الأسئلة المتداولة (FAQ) الخاصة بشبكة Cisco Business Wireless Network.

إذا كنت ترغب في تعلم بعض المصطلحات الشائعة مع نقاط الوصول اللاسلكية، فراجع مسرد مصطلحات WAP.

هاتف متعدد الأنظمة

توفر هواتف حماية مستوى الإدارة (MPP) إتصالات عبر بروتوكول الصوت عبر الإنترنت (VoIP) باستخدام بروتوكول بدء جلسة العمل (SIP). وهذا من شأنه أن يقلل من الحاجة إلى خطوط الهاتف التقليدية، الأمر الذي يجعل الهواتف المحمولة أكثر داخل الشركة. باستخدام بروتوكول VoIP، يستخدم الهاتف بنية أساسية للشبكة واتصال بالإنترنت بدلا من خطوط T1 مكلفة. وهذا يتيح إمكانية إدارة المزيد من المكالمات باستخدام "خطوط" أقل. تشمل الخيارات المفيدة الأخرى إيقاف المكالمات، إيقاف المكالمات، نقل المكالمات، وغير ذلك. تسمح بعض الطرز باتصال الفيديو بالإضافة إلى VoIP.

يتم تصميم هواتف حماية مستوى الإدارة (MPP) لتبدو كهاتف عادي ولا يتم إستخدامها إلا لهذا الغرض، ولكنها في الأساس كمبيوتر وهي جزء من شبكتك. تتطلب هواتف حماية مستوى الإدارة (MPP) إما خدمة من موفر خدمة الاتصال الهاتفي عبر الإنترنت (ITSP) أو خادم التحكم في المكالمات الخاص بتبادل IP الخاص (PBX). ومن الأمثلة على ITSP الاتصال عبر WebEx وRing Central وVerizon. بعض الأمثلة على خدمات IP PBX التي تعمل مع هواتف Cisco MPP، تتضمن الأنظمة الأساسية Asterisk وCentile وMetaswitch. وتتم برمجة العديد من الميزات على هذه الهواتف خصيصا من خلال مزودي الخدمة التابعين لجهات خارجية (مثل FreePBX)، وبالتالي فإن العمليات (مواقف السيارات، والوصول إلى البريد الصوتي، وما إلى ذلك) يمكن أن تختلف.

تتضمن هواتف حماية مستوى الإدارة (MPP) من Cisco الحديثة التطوير السلاسل 6800 و 7800 و 8800.

يشار إليها بشكل شائع في أعمال Cisco

دليل الإدارة ودليل البدء السريع

هذان موردان مختلفان للبحث خلالهما للحصول على معلومات تفصيلية جدا حول المنتج الذي بحوزتك وخصائصه. عندما تقوم بعمل بحث في الموقع أو الويب برقم النموذج الخاص بك، يمكنك إضافة أحدها أو الآخر لعرض تلك الأدلة الأطول.

الإعدادات الافتراضية

تأتي الأجهزة بإعدادات افتراضية تم تحديدها مسبقا. غالبا ما تكون هذه الإعدادات هي أكثر الإعدادات شيوعا التي يختارها المسؤول. يمكنك تغيير الإعدادات لتلائم إحتياجاتك.

اسم المستخدم وكلمة المرور الافتراضيين

في أجهزة Cisco Business القديمة، كان الإعداد الافتراضي هو admin لكل من اسم المستخدم وكلمة المرور. الآن، يتلقى معظم تقصير من cisco ل على حد سواء username وكلمة. في هواتف نقل الصوت عبر بروتوكول الإنترنت (VoIP)، يلزمك تسجيل الدخول كمسؤول لتغيير العديد من التكوينات. يوصى بشدة بتغيير كلمة المرور لتكون أكثر تعقيدًا وذلك لأغراض الأمان.

عناوين IP الافتراضية

تأتي معظم أجهزة Cisco مع عناوين IP الافتراضية للموجات والمحولات ونقاط الوصول اللاسلكية. إذا لم تكن قادرا على تذكر عنوان IP وليس لديك تكوين خاص، فيمكنك إستخدام مشبك ورق مفتوح للضغط على زر إعادة ضبط على جهازك لمدة 10 ثوان على الأقل. سيؤدي ذلك إلى إعادة التعيين إلى الإعدادات الافتراضية. إذا لم يكن المحول أو WAP الخاص بك متصلا بموجه مع تمكين DHCP، وكنت متصلا مباشرة بالمحول أو WAP مع الكمبيوتر الخاص بك، فهذه هي عناوين IP الافتراضية.

-

يكون عنوان IP الافتراضي لموجه Cisco Business 192.168.1.1.

-

عنوان IP الافتراضي لمحول Cisco Business هو 192.168.1.254.

-

عنوان IP الافتراضي لنقطة الوصول اللاسلكية (AP) للشركات الصغيرة هو 192.168.1.245. لا يوجد عنوان IP افتراضي لنقاط الوصول اللاسلكية للشبكة العنكبوتية الجديدة.

إعادة الضبط إلى إعدادات المصنع الافتراضية

قد يأتي وقت تريد فيه إعادة ضبط موجه الأعمال Cisco Business أو المحول أو نقطة الوصول اللاسلكية لديك مرة أخرى إلى إعدادات المصنع الافتراضية والبدء من البداية. يكون هذا الإجراء مفيدا عندما تقوم بنقل الأجهزة من شبكة إلى أخرى، أو كحل أخير عندما لا يمكنك حل مشكلة تكوين. عند إعادة ضبطه على إعدادات المصنع الافتراضية، تفقد جميع التكوينات.

يمكنك نسخ التكوينات إحتياطيا حتى يمكنك استعادتها بعد إعادة ضبط المصنع. انقر فوق الارتباطات التالية للحصول على مزيد من المعلومات:

- إعادة تمهيد أو إستعادة إعدادات المصنع الافتراضية لموجه من السلسلة RV34x من خلال الأداة المساعدة المستندة إلى الويب

- النسخ الاحتياطي للبرامج الثابتة واستعادتها أو تبديلها على محول ما

- تنزيل ملفات التكوين ونسخها ونسخها وحذفها على نقطة وصول لاسلكية

- إدارة ملفات التكوين على نقطة وصول WAP125 أو WAP581

إذا لم تقم بإجراء نسخ إحتياطي للتكوين، فستحتاج إلى إعداد الجهاز مرة أخرى من البداية، لذا تأكد من توفر تفاصيل الاتصال لديك. تحتوي معظم النماذج على مقالة تفصيلية حول الخطوات التي يجب اتباعها لإعادة التعيين، ولكن أبسط طريقة للقيام بذلك هي إستخدام مشبك ورق مفتوح والضغط على زر إعادة الضبط على جهازك لمدة 10 ثوان على الأقل. لا ينطبق هذا على هواتف MPP، لذلك راجع إعادة ضبط هاتف Cisco IP للحصول على مزيد من المعلومات.

واجهة مستخدم الويب (UI)

تأتي كل قطعة من أجهزة Cisco Business بواجهة مستخدم ويب، باستثناء المحولات غير المدارة فئة 100.

يعرض هذا النوع من الواجهة، الذي تراه على شاشتك، خيارات للاختيار من بينها. لا يتعين عليك معرفة أي أوامر للتنقل عبر هذه الشاشات. كما تتم الإشارة إلى واجهة مستخدم الويب (GUI) أحيانا بواجهة مستخدم رسومية (GUI) أو واجهة قائمة على الويب أو توجيه قائم على الويب أو أداة مساعدة قائمة على الويب أو أداة مساعدة لتهيئة الويب.

من أسهل الطرق لتغيير تكوين الجهاز هي من خلال واجهة مستخدم الويب. تعطي واجهة مستخدم ويب للمسؤول أداة تحتوي على كافة الميزات المحتملة التي يمكن تغييرها لتعديل أداء الجهاز.

بعد تسجيل الدخول إلى جهاز Cisco، سترى شاشة واجهة مستخدم ويب تتضمن جزء تنقل أسفل الجانب الأيسر. يحتوي على قائمة بالميزات عالية المستوى للجهاز. يُشار أحيانًا إلى جزء التنقل باسم شجرة التنقل أو شريط التنقل أو خريطة التنقل.

قد تختلف ألوان هذه الصفحة وكذلك ميزات المستوى الأعلى، بناءً على الجهاز وإصدار البرنامج الثابت.

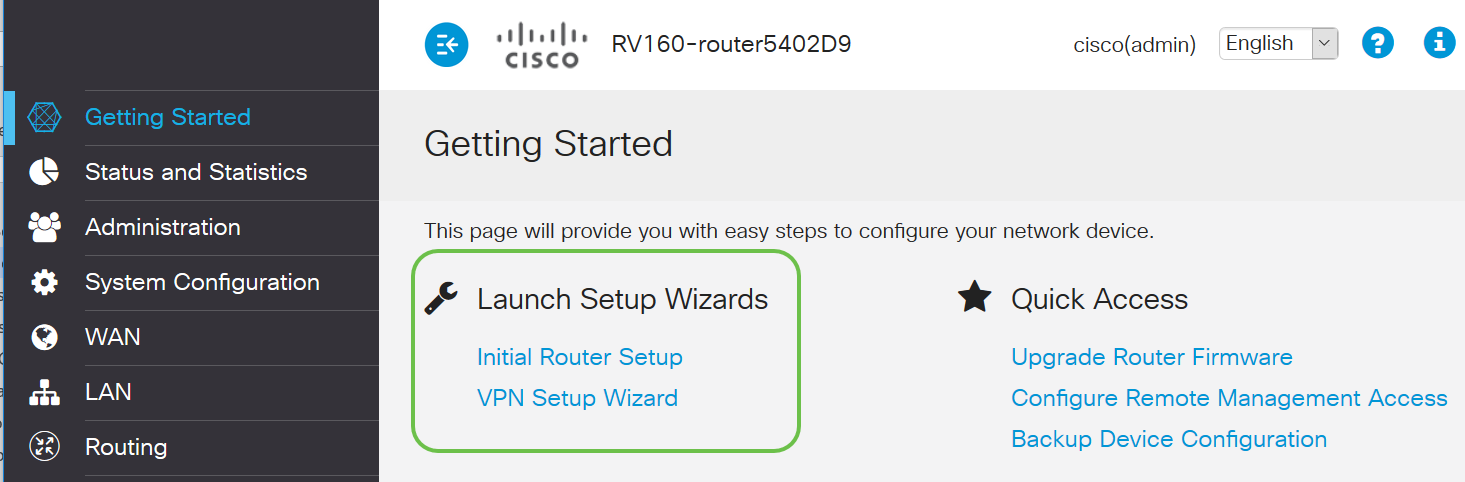

معالج الإعداد

هذه شاشة تفاعلية ستقوم بالتنقل بها عند تسجيل الدخول إلى جهاز Cisco Small Business لأول مرة، وربما بعد ذلك. قد تكون هذه الطريقة رائعة لمساعدتك على العمل بكفاءة على الشبكة لديك. هناك العديد من الإعدادات الافتراضية المحددة مسبقا والتي يمكن تغييرها. تأتي بعض الأجهزة مع أكثر من معالج إعداد. يوضح هذا المثال معالجي إعداد، وإعداد الموجه الأولي، ومعالج إعداد VPN.

Cisco خاص

تم تطويرها وتملكها خصيصا من قبل Cisco. على سبيل المثال، بروتوكول أستكشاف Cisco (CDP) خاص ب Cisco. عادة، يمكن إستخدام بروتوكولات Cisco الخاصة فقط على أجهزة Cisco.

الطرز في سلسلة

توفر Cisco لمالكي الشركات الصغيرة العديد من الطرز المختلفة لتلائم إحتياجات شركاتهم. وفي كثير من الأحيان، سيتم توفير طراز يحتوي على ميزات مختلفة أو عدد من المنافذ أو تقنية التزويد بالطاقة عبر شبكة إيثرنت أو حتى الشبكات اللاسلكية. إذا كانت هناك العديد من الطرز في سلسلة، فستقوم Cisco بوضع قيمة X في مكان الرقم أو الحرف الذي يختلف بين الطرز، ولكن المعلومات تنطبق على الكل في تلك السلسلة. على سبيل المثال، تتم الإشارة إلى الموجهات RV340 و RV345 في السلسلة RV34x. إذا كان الجهاز يحتوي على علامة P في النهاية، فإنه يوفر التزويد بالطاقة عبر شبكة إيثرنت. في حالة انتهاء اسم الجهاز في W فإنه يوفر إمكانات لاسلكية. بشكل عام، كلما زاد عدد النموذج، زادت قدرات الجهاز. لعرض تفاصيل حول ذلك، راجع المقالات التالية:

- حلقة فك تشفير المنتج - الموجه

- جهاز فك تشفير معرف المنتج - المحول

- حلقة فك تشفير المنتج - WAP

- جهاز فك تشفير الطراز اللاسلكي من Cisco (شبكة لاسلكية)

برنامج ثابت

يعرف أيضا بالصورة. البرنامج الذي يتحكم في عمليات الجهاز ووظائفه.

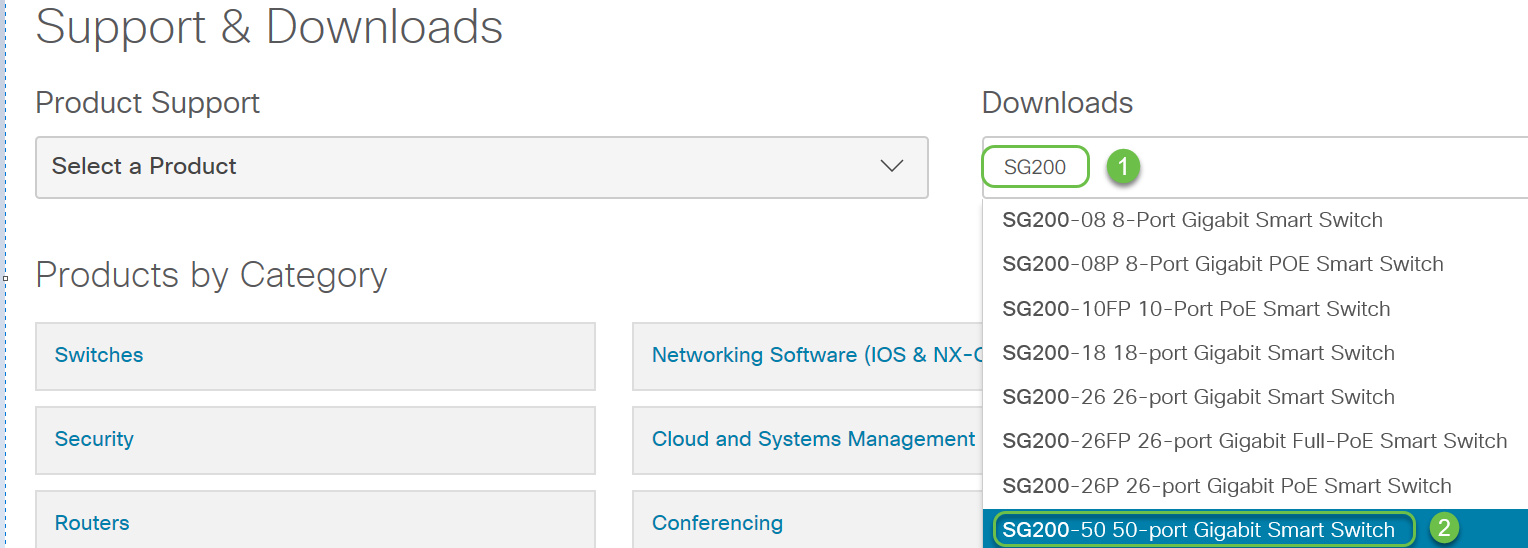

ترقية البرامج الثابتة

تعتبر ترقية البرامج الثابتة أمرا أساسيا لتحقيق الأداء الأمثل على كل جهاز. من المهم للغاية تثبيت التحديثات عند إصدارها. عند إصدار Cisco ترقية للبرامج الثابتة، فإنها غالبا ما تحتوي على تحسينات مثل الميزات الجديدة أو إصلاح خطأ يمكن أن يتسبب في ضعف الأمان أو مشكلة في الأداء.

انتقل إلى دعم Cisco، وأدخل اسم الجهاز الذي يحتاج إلى ترقية تحت التنزيلات. يجب أن تظهر القائمة المنسدلة. قم بالتمرير لأسفل واختر النموذج المحدد الذي تمتلكه.

تلميح: عند البحث في إصدارات مختلفة من برنامج Cisco الثابت، يتبع كل منها تنسيق x.x.x.x. الذي يعتبر أربع أنظمة ثمانية. عندما يكون هناك تحديث ثانوي، يتغير النظام الثماني الرابع. يتغير النظام الثماني الثالث عندما يكون تغييرا أكبر. يعني النظام الثماني الثاني تغييرا كبيرا. يتغير النظام الثماني الأول إذا كان إصلاح كامل.

إذا كنت ترغب في الحصول على إرشادات، فانقر فوق هذا الارتباط لتنزيل البرامج الثابتة وترقيتها على أي جهاز.

تتضمن هذه المقالة بعض أفكار أستكشاف الأخطاء وإصلاحها في حالة وجود مشاكل لديك مع ترقية المحول: ترقية البرامج الثابتة على محول من السلسلة 200/300.

مصطلحات الشبكات العامة

عندما تمتلك المعدات الخاصة بك، يجب عليك أن تتعرف على بعض المصطلحات الشائعة في الشبكة.

الواجهة

الواجهة هي عادة تلك المسافة بين نظام وآخر. أي شيء يمكن أن يتصل بالكمبيوتر الخاص بك، بما في ذلك المنافذ. يتم تعيين عنوان IP محلي لواجهة الشبكة بشكل عام. تسمح واجهة المستخدم للمستخدم بالتفاعل مع نظام التشغيل.

عقدة

مصطلح عام لوصف أي جهاز يقوم بإجراء اتصال أو تفاعل داخل شبكة، أو يمكنه إرسال معلومات واستقبالها وتخزينها والاتصال بالإنترنت ويكون له عنوان IP.

مضيف

المضيف هو جهاز عبارة عن نقطة نهاية للاتصالات على الشبكة، ويمكن للمضيف توفير البيانات أو الخدمة (مثل DNS) للعقد الأخرى. حسب المخطط، يمكن أن يكون المحول أو الموجه مضيفا. جميع البيئات المضيفة هي أيضا عقد. تتضمن الأمثلة جهاز كمبيوتر أو خادم أو طابعة.

برنامج حاسوبي

يحتوي برنامج الكمبيوتر على إرشادات يمكن تشغيلها على الكمبيوتر.

التطبيق

برنامج التطبيق هو برنامج يساعدك على أداء المهام. وغالبا ما يشار إليها على نحو تبادلي لأنها متشابهة، ولكن ليست جميع البرامج تطبيقات.

أفضل الممارسات

الطريقة الموصى بها لإعداد شيء ما لإعداد شبكتك وتشغيلها.

طوبولوجيا

الطريقة الفعلية التي يتم بها توصيل معداتك. خريطة للشبكة.

التكوين

يشير ذلك إلى كيفية إعداد الأشياء. يمكنك ترك الإعدادات الافتراضية أو الإعدادات التي تأتي مكونة مسبقا عند شراء المعدات أو يمكنك التكوين وفقا لاحتياجاتك الخاصة. الإعدادات الافتراضية هي التكوينات الأساسية، والتي غالبا ما يوصى بها. عند تسجيل الدخول إلى جهازك، قد يكون هناك "معالج الإعداد" يمكن أن يرشدك خلال ما يجب القيام به.

عنوان MAC

المعرف الفريد لكل جهاز. موجود على الجهاز الفعلي ويمكن اكتشافه باستخدام Bonjour أو LLDP أو CDP. يتتبع المحول عناوين MAC على الأجهزة كلما تفاعل معها وقام بإنشاء جدول عناوين MAC. وهذا يساعد المحول على معرفة مكان توجيه حزم المعلومات.

مصدر مفتوح

برنامج متوفر مجانا لعامة الناس.

ملف مضغوط

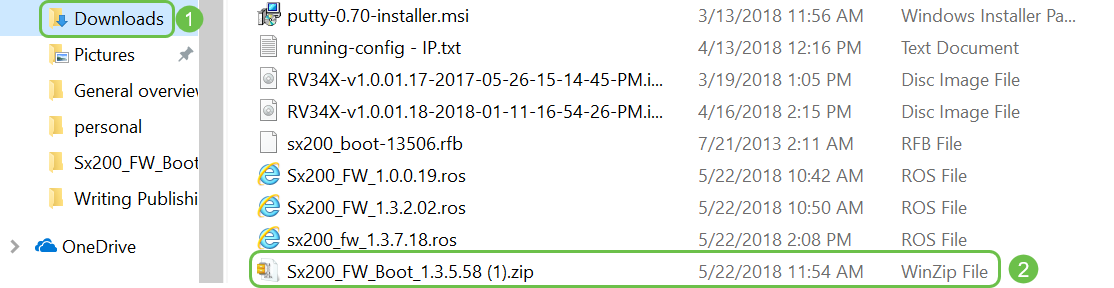

مجموعة من الملفات المضغوطة في ملف مضغوط واحد. يتم إستخدامه عندما تريد نقل عدة ملفات في خطوة واحدة. يمكن للمتلقي فتح ملف zip والوصول إلى كل واحد بشكل منفصل. ينتهي ملف مضغوط في .zip.

إذا رأيت ملفا بتنسيق ينتهي ب .zip، فيجب عليك فك ضغط هذا الملف. إذا لم يكن لديك برنامج UNZIP، فستحتاج إلى تنزيل برنامج. هناك العديد من الخيارات المجانية على الإنترنت. بمجرد تنزيل برنامج unzip، انقر فوق التنزيلات والبحث عن ملف .zip الذي تحتاج إلى فك الضغط.

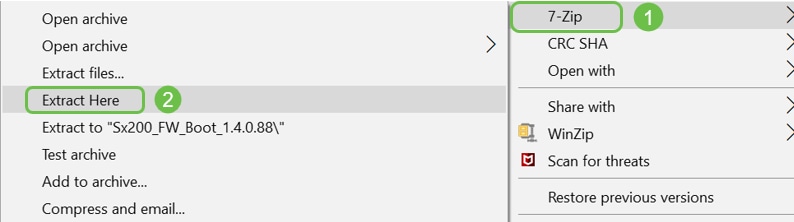

انقر بزر الماوس الأيمن فوق اسم الملف zip، ستظهر شاشة مماثلة لهذا. قم بالمرور فوق البرنامج Unzip، واختر Extract هنا. في هذا مثال، يتم إستخدام 7-ZIP.

واجهة سطر الأوامر (CLI)

واجهة سطر الأوامر (CLI): يشار إليه أحيانا باسم الوحدة الطرفية. ويتم إستخدام هذا الخيار كخيار آخر لاختيار التكوينات على الأجهزة مثل الموجهات والمحولات. إذا كنت من ذوي الخبرة، فإن هذه يمكن أن تكون طريقة أبسط بكثير لإعداد الأشياء حيث أنك لن تحتاج للتنقل عبر شاشات واجهة مستخدم ويب متنوعة. إن سقوط هذا هو أنك تحتاج إلى معرفة الأوامر وإدخالها بشكل كامل. بما أنك تقرأ مقالة للمبتدئين، فإن واجهة سطر الأوامر لا يجب أن تكون إختيارك الأول.

جهاز ظاهري

تتمتع معظم الأجهزة بإمكانات أكبر مما تحتاج إليه. يمكن توفير جهاز كمبيوتر للاحتفاظ بكل ما هو ضروري لتشغيل أكثر من جهاز واحد. المشكلة مع هذا هو أنه إذا جزء واحد انخفض أو بحاجة لإعادة تمهيد، فجميعهم يتبعونه.

إذا قمت بتثبيت VMware أو Hyper-V، فيمكنك تحميل البرامج وخوادم الويب وخوادم البريد الإلكتروني و FindIT والمزيد على جهاز كمبيوتر واحد. بل إن الجهاز الظاهري يستطيع إستخدام نظام تشغيل مختلف. إنهما منطقيان مستقلان عن بعضهما البعض. كل منها يقوم بوظائف جهاز مستقل بدون أن يكون واحدا في الواقع. وعلى الرغم من مشاركة الأجهزة، إلا أن كل جهاز افتراضي يخصص جزءا من الموارد المادية لكل نظام تشغيل. يمكن أن يوفر ذلك المال، الطاقة، والمساحة.

أدوات Cisco التي قد تستخدمها

لوحة معلومات الأعمال (CBD) من Cisco

هذه أداة Cisco تستخدم لمراقبة الشبكات وصيانتها. يمكن أن يساعدك بروتوكول CBD في تحديد أجهزة Cisco في شبكتك، بالإضافة إلى ميزات الإدارة المفيدة الأخرى.

فهذه أداة مفيدة إذا قمت بتشغيل الأشياء من المنزل أو قمت بالإشراف على أكثر من شبكة. يمكن تشغيل CBD على جهاز ظاهري. لمزيد من المعلومات حول CBD، راجع موقع دعم لوحة معلومات الأعمال من Cisco أو نظرة عامة على لوحة معلومات الأعمال من Cisco.

FindIT Network Discovery Utility

هذه الأداة البسيطة أساسية للغاية ولكنها يمكن أن تساعدك على اكتشاف أجهزة Cisco بسرعة على شبكتك. تقوم Cisco FindIT تلقائيا باكتشاف جميع أجهزة Cisco Small Business المدعومة في نفس مقطع الشبكة المحلية كالكمبيوتر الشخصي الخاص بك.

انقر لمعرفة المزيد ولتنزيل الأداة المساعدة Cisco Small Business FindIT Network Discovery Utility.

انقر على هذا الارتباط لقراءة مقالة حول كيفية تثبيت أداة Cisco FindIT Network Discovery Utility وإعدادها.

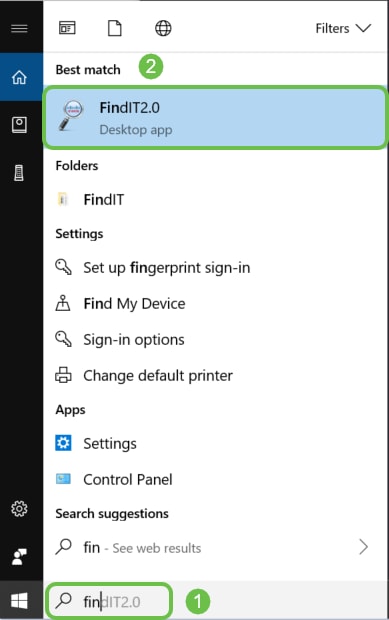

يبدو هذا التطبيق لنظام التشغيل Windows 10.

بمجرد تنزيله، تجده هنا في Windows 10.

AnyConnect (موجهات سلسلة RV34x/ VPN)

يتم إستخدام شبكة VPN هذه بشكل خاص مع موجهات السلسلة RV34x (وأجهزة المؤسسات/الشركات الكبيرة). يوفر Cisco AnyConnect Secure Mobility Client للمستخدمين عن بعد اتصال VPN آمن. وهو يوفر للمستخدمين النهائيين عن بعد مزايا عميل شبكة خاصة ظاهرية (VPN) لطبقة مآخذ التوصيل الآمنة (SSL) من Cisco، كما يدعم التطبيقات والوظائف غير المتوفرة على اتصال شبكة خاصة ظاهرية (VPN) قائمة على المستعرض. نظرا لأنه يستخدم بشكل شائع من قبل الموظفين عن بعد، يتيح لهم AnyConnect إمكانية الاتصال بالبنية الأساسية لأجهزة الكمبيوتر الخاصة بالشركات كما لو كانوا موجودين فعليا في المكتب، حتى لو لم يكونوا كذلك. وهذا من شأنه أن يضيف إلى مرونة العمال، وقدرتهم على التنقل، وإنتاجيتهم. يلزم توفر تراخيص العملاء لاستخدام AnyConnect. يتوافق Cisco AnyConnect مع أنظمة التشغيل التالية: Windows 7 و 8 و 8.1 و 10 و Mac OS X 10.8 والإصدارات اللاحقة و Linux Intel (x64).

راجعوا المقالات التالية للحصول على مزيد من الارشاد:

- تثبيت Cisco AnyConnect Secure Mobility Client على جهاز كمبيوتر يعمل بنظام التشغيل Windows

- تثبيت Cisco AnyConnect Secure Mobility Client على جهاز كمبيوتر يعمل بنظام Mac

أساسيات تبادل البيانات

حزمة

في الشبكة، يتم إرسال المعلومات في مجموعات، تسمى حزم. إذا كانت هناك مشاكل في الاتصال، يمكن أن تفقد الحزم.

زمن الانتقال

تأخيرات في نقل الحزم.

نُسخ الاحتياطية/معلومات مكررة

في الشبكة، يتم تكوين التكرار بحيث لا تفشل الشبكة بالكامل إذا واجه جزء من الشبكة مشاكل. اعتبرها خطة نسخ إحتياطي إذا حدث شيء للتكوين الرئيسي.

البروتوكولات

يجب أن يحتوي جهازان على بعض الإعدادات نفسها للاتصال. فكروا فيها كلغة. إذا كان أحد الأشخاص يتحدث الألمانية فقط والآخر يتحدث الإسبانية فقط، فلن يكون قادرا على التواصل. تعمل البروتوكولات المختلفة معا ويمكن أن يكون هناك بروتوكولات متعددة يتم إرسالها داخل بعضها البعض. وللبروتوكولات أغراض مختلفة؛ ترد بعض الأمثلة ويرد وصفها أدناه بإيجاز.

عنونة البروتوكولات

- بروتوكول بدء جلسة عمل (SIP): هذا هو البروتوكول الرئيسي ل Voice over IP (VoIP)، الهواتف التي تتصل عبر الإنترنت. يجب إعداد كلا جانبي الشبكة باستخدام البروتوكول نفسه للاتصال حتى يحتاج كلا الطرفين إلى SIP لبدء الاتصال عبر VoIP.

- يدير بروتوكول التكوين الديناميكي للمضيف (DHCP) مجموعة من عناوين IP المتاحة، وتعيينها إلى الأجهزة المضيفة أثناء انضمامها إلى الشبكة.

- بروتوكول تحليل العنوان (ARP): يترجم عنوان IP ديناميكي إلى عنوان MAC مادي دائم في شبكة LAN.

- IPv4: هذا هو الإصدار الأكثر شيوعا من IP المستخدم اليوم. تتم كتابة عنوان IP على هيئة 4 مجموعات من الأرقام (يشار إليها أيضا باسم الثمانيات) يفصل بينها فترة بين كل مجموعة. يمكن أن تكون كل مجموعة رقما بين 0 و 255. مثال على عنوان IPv4 هو 8.8.8.8، وهو خادم DNS العام في Google. يوجد عدد أكبر من الأجهزة مقارنة بعناوين IP الفريدة ل IPv4، لذلك قد يكون شراء عنوان IP عام دائم مكلفا.

- IPv6: يستخدم هذا الإصدار الأخير 8 مجموعات من الأرقام مع علامة نقطتين بين كل مجموعة. إنه يستخدم نظام رقمي سداسي عشر، لذلك قد يكون هناك حروف في عنوان IP. يمكن أن يكون لدى الشركة عناوين IPv4 و IPv6 تعمل بشكل متزامن.

بما أننا نتحدث عن IPv6، ففيما يلي بعض التفاصيل الهامة لمعرفة كيفية بروتوكول العنونة هذا:

إختصارات IPv6: إذا كانت جميع الأرقام في مجموعات متعددة صفر، يمكن أن يمثل النقطتين في صف تلك المجموعات، ويمكن إستخدام هذا الاختصار مرة واحدة فقط. على سبيل المثال، أحد عناوين IPv6 في Google هو 2001:4860:4860::8888. تستخدم بعض الأجهزة حقولا منفصلة لجميع الأجزاء الثمانية لعناوين IPv6 ولا يمكنها قبول إختصار IPv6. إذا كان هذا هو الحال، فعليك إدخال 2001:4860:4860:0:0:0:888.

سداسي عشر: نظام رقمي يستخدم القاعدة 16 بدلا من القاعدة 10، وهو ما نستخدمه في الرياضيات اليومية. الأرقام من 0 إلى 9 هي نفسها. 10-15 تمثل بالحرفين ألف - واو.

بروتوكولات نقل البيانات

- بروتوكول التحكم في الإرسال (TCP) وبروتوكول مخطط بيانات المستخدم (UDP): هذه هي طريقتان لنقل البيانات. يتطلب بروتوكول TCP اتصالا، يسمى مصافحة ثلاثية الإتجاه، قبل إرسال البيانات بحيث يكون هناك تأخير في بعض الأحيان. في حالة فقد البيانات (الحزم)، سيتم إرسالها مرة أخرى. يتسم بروتوكول UDP بقدر أقل من الموثوقية، ولكنه أسرع. غالبا، يستخدم الصوت والفيديو بروتوكول UDP.

- بروتوكول نقل الملفات (FTP): يتم إستخدام هذا البروتوكول لنقل الملفات من عميل إلى خادم.

- بروتوكول نقل النص التشعبي (HTTP) مقابل بروتوكول نقل النص التشعبي الآمن (HTTPS): الأساس العام لاتصال البيانات عبر الإنترنت. ستجد ذلك في بداية مواقع الويب، المكتوبة باسم http:// وhttps://. المواقع التي تبدأ ب https:// أكثر أمانا للاستخدام.

- بروتوكول معلومات التوجيه (RIP): ظل هذا البروتوكول موجودا لفترة طويلة. هناك ثلاثة إصدارات، يضيف كل إصدار مزيدا من الأمان والوظائف. تتشارك الموجهات المسارات مع بعضها البعض. والهدف من هذا الموجه هو منع حلقات التكرار من خلال تعيين الحد الأقصى لعدد "الخطوات" من موجه واحد إلى التالي. أخرى، أكثر فعالية، تتضمن بروتوكولات التوجيه بروتوكول توجيه العبارة الداخلي المحسن (EIGRP)، وفتح أقصر مسار أولا (OSPF)، والنظام الوسيط إلى النظام الوسيط (IS-IS). هذه الثلاث درجات الأخيرة أفضل من RIP ولكن قد تكون أكثر تعقيدا لإعدادها.

- القشرة الآمنة (SSH): قناة آمنة توفر مسارا آمنا لحركة مرور سطر الأوامر. إنه بروتوكول مشفر يستخدم للاتصال بخادم بعيد. تم إنشاء العديد من التقنيات الإضافية حول بروتوكول SSH.

بروتوكولات الاستكشاف

- بروتوكول أستكشاف Cisco (CDP): يكتشف معلومات حول أجهزة Cisco الأخرى المتصلة مباشرة ويحفظ هذه المعلومات. يعمل كل من Bonjour وبروتوكول اكتشاف طبقة الارتباط (LLDP) بنفس الوظائف ويمكنه الحصول على معلومات حول الأجهزة غير التابعة ل Cisco أيضا. تستخدم معظم أجهزة الشركات الصغيرة بروتوكول LLDP.

- بروتوكول اكتشاف إرتباط الطبقة (LLDP): يمكن الجهاز من الإعلان عن تعريفه وتكوينه وإمكاناته للأجهزة المجاورة التي تقوم بعد ذلك بتخزين البيانات في قاعدة معلومات الإدارة (MIB). تساعد المعلومات المشتركة بين الجيران على تقليل الوقت اللازم لإضافة جهاز جديد إلى الشبكة المحلية (LAN) كما توفر التفاصيل اللازمة لاستكشاف أخطاء التكوين وإصلاحها. يمكن إستخدام بروتوكول LLDP في السيناريوهات التي تحتاج فيها إلى العمل بين الأجهزة غير الخاصة ب Cisco والأجهزة التي تكون خاصة ب Cisco. يمنح المحول جميع المعلومات حول حالة LLDP الحالية للمنافذ ويمكنك إستخدام هذه المعلومات لإصلاح مشاكل الاتصال داخل الشبكة. هذا أحد البروتوكولات المستخدمة من قبل تطبيقات اكتشاف الشبكة مثل FindIT Network Management لاكتشاف الأجهزة في الشبكة.

بروتوكولات التعريف

- نظام اسم المجال (DNS): بمجرد وجود اسم مجال مؤهل بالكامل (FQDN) تم تعيينه لعنوان IP، يتم وضعه في قاعدة بيانات. على سبيل المثال، عند البحث في www.google.com يمكنك إدخال اسم موقع الويب، وتبحث عنه قاعدة البيانات ويمكن أن تصل إلى هناك من خلال عنوان IP الخاص بها. يستخدم موفر خدمة الإنترنت (ISP) خادم DNS الخاص به كافتراضي وقد تم تكوينه بالفعل. ومع ذلك، يمكنك تغيير هذا يدويا إذا كنت تجد سرعات بطيئة عند إستخدام الإنترنت.

- DNS الديناميكي: يشار إليه أيضا باسم DDNS، يقوم تلقائيا بتحديث خادم في DNS بالتكوين النشط لأسماء المضيف أو العناوين أو أي معلومات أخرى ذات صلة. بمعنى آخر، يقوم DDNS بتعيين اسم مجال ثابت لعنوان IP الديناميكي ل WAN. يؤدي ذلك إلى توفير تكلفة شراء عنوان IP دائم.

- بروتوكول الإنترنت (IP): عناوين IP هي معرفات فريدة تمكن من إرسال البيانات واستقبالها بين الأجهزة المضيفة على الإنترنت. ويتم تحقيق ذلك من خلال عناوين الإنترنت العامة، التي تتطلب الشراء من مزود خدمة الإنترنت (ISP).

- التحكم في الوصول إلى الوسائط (عنوان MAC): يحتوي كل جهاز على معرف فريد متصل به. وهذا لا يتغير. من الجيد معرفة عنوان MAC عند إعداد شبكة واستكشاف الأخطاء وإصلاحها. عادة ما يكون موجودا على الجهاز ويحتوي على أحرف وأرقام. تقوم المحولات بتعقب عناوين MAC للأجهزة وإنشاء جدول عناوين MAC.

بروتوكولات أستكشاف الأخطاء وإصلاحها

- إختبار الاتصال: يعد إختبار الاتصال طريقة شائعة لاستكشاف الأخطاء وإصلاحها. يقوم إختبار الاتصال بإرسال رسائل صدى ICMP إلى عنوان IP. يتم تلقي رسالة في المقابل. تظهر الاستجابة الناجحة اتصال مادي ثنائي الإتجاه. وهي طريقة لمعرفة ما إذا كان يمكن توزيع حزمة بيانات شبكة على عنوان بدون مشاكل.

- بروتوكول رسائل التحكم في الإنترنت (ICMP): رسائل حول الأخطاء ومعلومات التشغيل. عند إجراء إختبار اتصال، يتم إرسال رسالة صدى ICMP إلى الوجهة. يحصل اتصال ناجح على إستجابة من ذلك الجهاز.

الخادم

كمبيوتر أو برنامج على كمبيوتر يوفر خدمات لأجهزة كمبيوتر أخرى. يمكن أن يكون الخادم ظاهريا أو حتى تطبيقا. يمكن أن يكون هناك خوادم متعددة على جهاز واحد. يمكن للخوادم المشاركة مع بعضها البعض. يمكن إستخدامها مع Windows أو Mac أو Linux.

-

خوادم الويب - تهيئة صفحات الويب وتقديمها لمستعرضات الويب

-

خوادم الملفات - مشاركة الملفات والمجلدات للمستخدمين على الشبكة

-

خوادم البريد الإلكتروني - إرسال رسائل البريد الإلكتروني وتلقيها وتخزينها

-

خوادم DNS - ترجمة أسماء سهلة الاستخدام مثل www.cisco.com إلى عنوان IP 173.37.145.84 على سبيل المثال

-

خوادم المراسلة الفورية - التحكم في تدفق الرسائل الفورية وإدارتها (Jabber، Skype)

جودة الخدمة (QoS)

يتم تكوين هذه الإعدادات للتأكد من إعطاء الأولوية لحركة المرور على الشبكة، عادة ما يكون الصوت أو الفيديو، حيث يكون هذا غالبا هو الأكثر وضوحا عندما يكون هناك تأخير الحزمة (البيانات).

أساسيات الاتصال بالإنترنت

موفر خدمة الإنترنت (ISP)

أنت تحتاج ISP للوصول إلى الإنترنت على شبكتك. فهناك العديد من الخيارات التي يمكنك الاختيار منها لسرعات الاتصال، بالإضافة إلى مجموعة متنوعة من الأسعار لتلبية إحتياجات شركتك. بجانب الوصول إلى الإنترنت، يقدم مزود خدمة الإنترنت (ISP) البريد الإلكتروني واستضافة صفحة الويب والمزيد.

متصفح الويب

تطبيق يأتي على جهازك. هناك تطبيقات أخرى يمكنك تنزيلها. بمجرد تنزيله، يمكنك فتح وإدخال عنوان IP أو موقع الويب الذي تريد الانتقال إليه عبر الإنترنت. تتضمن بعض الأمثلة على مستعرضات الويب ما يلي:

Microsoft Edge

،

،

كروم

،

،

فايرفوكس

،

،

و سفاري.

.

.

إذا لم تكن قادرا على فتح شيء ما أو كانت لديك مشاكل ملاحية أخرى، فمن السهل محاولة فتح مستعرض ويب آخر والمحاولة مرة أخرى.

محدد موقع الموارد الموحد (URL)

في متصفح الويب، تكتب اسم موقع الويب الذي تريد الوصول إليه، وهو عنوان الربط URL، وعنوان الويب الخاص بهم. يجب أن يكون كل عنوان URL فريدا. مثال على عنوان URL هو https://www.cisco.com.

البوابة الافتراضية

هذا هو الموجه أن شبكة المنطقة المحلية حركة مرور يستعمل كمخرج إلى الإنترنت خدمة مزود (ISP) والإنترنت. بمعنى آخر، يقوم هذا الموجه بتوصيلك بأجهزة أخرى خارج المبنى وعبر الإنترنت.

جدار الحماية

جدار الحماية هو جهاز أمان شبكة يراقب حركة مرور الشبكة الواردة والصادرة ويقرر ما إذا كان سيتم السماح بحركة مرور معينة أو حظرها استنادا إلى مجموعة محددة من قواعد الأمان، تسمى قوائم التحكم في الوصول (ACL).

تعد جدران الحماية خط الدفاع الأول في حماية الشبكة منذ عقود. فهي تشكل حاجزا بين الشبكات الداخلية المؤمنة والمضبوطة التي يمكن الوثوق بها وغير الموثوقة خارج الشبكات، مثل الإنترنت.

جدار الحماية يمكن أن يكون أجهزة أو برامج أو كلا الأمرين.

للحصول على مزيد من التفاصيل، راجع تكوين إعدادات جدار الحماية الأساسية على موجه من السلسلة RV34x .

قوائم التحكم في الوصول (ACL)

القوائم التي تمنع حركة المرور من الإرسال إلى مستخدمين معينين أو تسمح بذلك. يمكن تكوين قواعد الوصول بحيث تكون سارية المفعول طوال الوقت أو استنادا إلى جدول محدد. يتم تكوين قاعدة وصول استنادا إلى معايير مختلفة للسماح بالوصول إلى الشبكة أو رفضه. تمت جدولة قاعدة الوصول بناء على الوقت الذي يلزم تطبيق قواعد الوصول فيه على الموجه. تم إعداد هذه الإعدادات ضمن إعدادات الأمان أو جدار الحماية. على سبيل المثال، قد ترغب الشركات في منع الموظفين من بث الرياضة المباشرة أو الاتصال بفيس بوك أثناء ساعات العمل.

النطاق الترددي

كمية البيانات التي يمكن إرسالها من نقطة إلى أخرى في فترة زمنية معينة. إذا كان لديك اتصال بالإنترنت بنطاق ترددي أكبر، فيمكن للشبكة نقل البيانات بسرعة أكبر من اتصال الإنترنت بنطاق ترددي أقل. يتطلب نقل الفيديو نطاق ترددي أكبر بكثير من إرسال الملفات. إذا وجدت أن هناك تأخير عند الوصول إلى صفحة ويب أو تأخيرات في دفق الفيديو، قد تحتاج إلى زيادة النطاق الترددي في شبكتك.

كبل إيثرنت

تتضمن معظم الأجهزة في الشبكة منافذ إيثرنت. ويتم توصيل كبلات إيثرنت بها لتوصيل سلكي. كلا طرفي كابل RJ45 متشابهان ويشبه قوابس الهاتف القديمة. يمكن إستخدامها لتوصيل الأجهزة والاتصال بالإنترنت. توصل الكبلات الأجهزة للوصول إلى الإنترنت ومشاركة الملفات. تتطلب بعض أجهزة الكمبيوتر مهايئ إيثرنت، لأنها قد لا توفر منفذ إيثرنت.

الشبكات وكيف تتلاءم معا

شبكة المنطقة المحلية (LAN)

شبكة قد تكون بحجم بنايات عديدة أو بحجم بيت. يوجد كل شخص متصل بالشبكة المحلية في نفس الموقع المادي وهو متصل بنفس الموجه.

في الشبكة المحلية، يتم تعيين عنوان IP داخلي فريد لكل جهاز. إنها تتبع نمط 10.x.x.x، 172.16.x.x - 172.31.x.x، أو 192.168.x.x. تكون هذه العناوين مرئية فقط داخل الشبكة، بين الأجهزة، وتعتبر خاصة. هناك ملايين المواقع التي قد يكون لها نفس مجموعة عناوين IP الداخلية مثل شركتك. لا يهم، فهي تستخدم فقط ضمن شبكتها الخاصة حتى لا يكون هناك تعارض. لكي تتمكن الأجهزة الموجودة في الشبكة من الاتصال ببعضها البعض، يجب أن تتبع جميعها نفس النمط الذي تتبعه الأجهزة الأخرى، وأن تكون على الشبكة الفرعية نفسها، وتكون فريدة. يجب ألا ترى أي من هذه العناوين في هذا النمط كعنوان IP عام، حيث أنها محجوزة لعناوين LAN الخاصة فقط.

تقوم جميع هذه الأجهزة بإرسال البيانات من خلال بوابة افتراضية (موجه) للوصول إلى الإنترنت. عندما تستلم البوابة الافتراضية المعلومات، فإنها تحتاج إلى إجراء ترجمة عنوان الشبكة (NAT)، وتغيير عنوان IP نظرا لأن أي شيء يحدث عبر الإنترنت يحتاج إلى عنوان IP فريد.

شبكة منطقة واسعة (WAN)

الشبكة الواسعة (WAN) هي شبكة يتم نشرها، أحيانا على مستوى العالم. يمكن للعديد من شبكات LAN الاتصال بشبكة WAN واحدة.

يمكن لعناوين WAN فقط أن تتحدث مع بعضها البعض عبر الإنترنت. يجب أن يكون كل عنوان WAN فريدا. لكي تكون الأجهزة الموجودة داخل الشبكة قادرة على إرسال المعلومات واستقبالها عبر الإنترنت، يجب أن يكون لديك موجه على حافة الشبكة (عبارة افتراضية) يمكن إجراء NAT.

انقر لقراءة تكوين قواعد الوصول على موجه من السلسلة RV34x.

ترجمة عنوان الشبكة (NAT)

يستقبل الموجه عنوان WAN من خلال موفر خدمة الإنترنت (ISP). يأتي الموجه مع قدرة NAT أن يأخذ حركة مرور يترك الشبكة، ويترجم العنوان الخاص إلى عنوان WAN العام، ويرسله عبر الإنترنت. إنه يفعل العكس عند إستقبال حركة المرور. تم إعداد هذا بسبب عدم توفر عناوين IPv4 الدائمة الكافية لجميع الأجهزة في العالم.

الفائدة من nat أن يوفر أمن إضافي ب يخفي بشكل فعال الشبكة الداخلية كامل خلف أن فريد عنوان. غالبا ما تظل عناوين IP الداخلية كما هي، ولكن في حالة عدم التوصيل لفترة من الوقت أو تكوينها بطريقة معينة أو إعادة ضبطها بإعدادات المصنع الافتراضية، قد لا تكون كذلك.

NAT الثابت

أنت يستطيع شكلت العنوان داخلي أن يبقى ال نفس ب يشكل ساكن إستاتيكي تشكيل بروتوكول (DHCP) على المسحاج تخديد. ليس من المضمون أن تبقى عناوين IP العامة كما هي إما ما لم تدفع للحصول على عنوان IP عام ثابت من خلال ISP الخاص بك. وتدفع العديد من الشركات تكاليف هذه الخدمة حتى يصبح لدى موظفيها وعملائها اتصال أكثر موثوقية بخوادمهم (الويب والبريد والشبكة الخاصة الظاهرية (VPN)، وما إلى ذلك) ولكنها قد تكون مكلفة.

يخطط NAT الثابت ترجمة من واحد إلى واحد لعناوين IP الخاصة إلى عناوين IP العامة. يقوم بإنشاء ترجمة ثابتة للعناوين الخاصة إلى العناوين العامة. هذا يعني أنك ستحتاج إلى مقدار مساو من العناوين العامة كعناوين خاصة. ويكون هذا الإجراء مفيدا عندما يلزم الوصول إلى جهاز من خارج الشبكة.

طقطقت أن يقرأ يشكل nat و ساكن إستاتيكي nat على ال RV160 و RV260.

جنات

NAT لدرجة الناقل هو بروتوكول مماثل يسمح للعديد من العملاء باستخدام نفس عنوان IP.

VLAN

تسمح لك شبكة المنطقة المحلية الظاهرية (VLAN) بتجزئة شبكة منطقة محلية (LAN) بشكل منطقي إلى مجالات بث مختلفة. في السيناريوهات التي قد يتم فيها بث البيانات الحساسة على شبكة ما، يمكن إنشاء شبكات VLAN لتعزيز الأمان من خلال تخصيص بث لشبكة VLAN معيّنة. يمكن فقط للمستخدمين الذين ينتمون إلى شبكة VLAN الوصول إلى البيانات الموجودة على شبكة VLAN هذه ومعالجتها. يمكن أيضًا استخدام شبكات VLAN لتحسين الأداء من خلال تقليل الحاجة إلى إرسال عمليات البث وعمليات البث المتعدد إلى وجهات غير ضرورية.

يتم إستخدام شبكة VLAN بشكل رئيسي لتكوين مجموعات بين الأجهزة المضيفة بغض النظر عن موقع الأجهزة المضيفة الفعلي. وبالتالي، فإن شبكة VLAN تحسن الأمان بمساعدة تكوين المجموعة بين الأجهزة المضيفة. عندما خلقت VLAN، هو يتلقى ما من تأثير حتى أن VLAN يكون ربطت إلى على الأقل واحد ميناء إما يدويا أو ديناميكيا. أحد أكثر الأسباب شيوعا لإعداد شبكة VLAN هو إعداد شبكة VLAN منفصلة للصوت، وشبكة VLAN منفصلة للبيانات. هذا يوجه الربط لكل نوع من البيانات رغم إستخدام الشبكة نفسها.

ل كثير معلومة، أنت ينبغي قرأت VLAN أفضل ممارسة ونصائح أمن ل cisco أعمال مسحاج تخديد.

شبكة فرعية

غالبا ما تسمى الشبكات الفرعية، وتكون الشبكات الفرعية شبكات مستقلة داخل شبكة IP.

SSID

معرف مجموعة الخدمة (SSID) هو معرف فريد يمكن للعملاء اللاسلكيين الاتصال به أو مشاركته بين جميع الأجهزة في شبكة لاسلكية. وهو حساس لحالة الأحرف ويجب ألا يتجاوز 32 حرفا أبجديا ورقميا. يسمى هذا أيضا باسم الشبكة اللاسلكية.

الشبكات الخاصة الظاهرية (VPN)

وقد تطورت التكنولوجيا، وغالبا ما يجري تسيير الأعمال خارج المكتب. تتميز الأجهزة بأنها أكثر قابلية للتنقل، كما أن الموظفين غالبا ما يعملون من المنزل أو أثناء سفرهم. قد يتسبب ذلك في حدوث بعض الثغرات الأمنية. تعد الشبكة الخاصة الظاهرية (VPN) طريقة رائعة لربط العاملين عن بعد على شبكة ما بطريقة آمنة. تسمح الشبكة الخاصة الظاهرية (VPN) للمضيف البعيد بالعمل كما لو كان موجودا على الشبكة المحلية نفسها.

تم إعداد شبكة خاصة ظاهرية (VPN) لتوفير إرسال بيانات آمن. هناك خيارات مختلفة لإعداد شبكة خاصة ظاهرية (VPN) والطريقة التي يتم بها تشفير البيانات. تستخدم شبكات VPN طبقة مآخذ التوصيل الآمنة (SSL)، وبروتوكول الاتصال النفقي من نقطة إلى نقطة (PPTP)، وبروتوكول اتصال النفقي من الطبقة الثانية.

يسمح اتصال الشبكة الخاصة الظاهرية (VPN) للمستخدمين بالوصول إلى البيانات وإرسالها واستقبالها من شبكة خاصة من خلال الانتقال عبر شبكة عامة أو مشتركة مثل الإنترنت ولكن مع الاستمرار في ضمان وجود اتصال آمن ببنية تحتية لشبكة ضمنية لحماية الشبكة الخاصة ومواردها.

تؤسس نفق الشبكة الخاصة الظاهرية (VPN) شبكة خاصة يمكنها إرسال البيانات بشكل آمن باستخدام التشفير والمصادقة. تستخدم مكاتب الشركات في الغالب اتصال الشبكة الخاصة الظاهرية (VPN) نظرا لأنها مفيدة وضرورية للسماح لموظفيها بالوصول إلى شبكتهم الخاصة حتى إذا كانوا خارج المكتب.

يمكن إعداد اتصال VPN بين الموجه ونقطة نهاية بعد تكوين الموجه لاتصال إنترنت. يعتمد عميل الشبكة الخاصة الظاهرية (VPN) اعتمادا كاملا على إعدادات موجه الشبكة الخاصة الظاهرية (VPN) حتى يتمكن من إنشاء اتصال.

تدعم الشبكة الخاصة الظاهرية (VPN) شبكة VPN من موقع إلى موقع لنفق من عبارة إلى عبارة. على سبيل المثال، يمكن للمستخدم تكوين نفق VPN في موقع فرعي للاتصال بالموجه في موقع شركة، حتى يمكن للموقع الفرعي الوصول بشكل آمن إلى شبكة الشركة. في اتصال الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع، يمكن لأي شخص بدء الاتصال. يحتوي هذا التكوين على اتصال مشفر ثابت.

كما تدعم الشبكة الخاصة الظاهرية (VPN) ل IPsec شبكة VPN من العميل إلى الخادم لنفق من المضيف إلى البوابة. تعد الشبكة الخاصة الظاهرية (VPN) من العميل إلى الخادم مفيدة عند الاتصال من الكمبيوتر المحمول/الكمبيوتر الشخصي من المنزل إلى شبكة مؤسسة من خلال خادم الشبكة الخاصة الظاهرية (VPN). في هذه الحالة، يستطيع العميل فقط بدء الاتصال.

انقر لقراءة نظرة عامة على Cisco Business VPN وأفضل الممارسات.

الشهادات

تتمثل الخطوة الآمنة في إعداد شبكة VPN في الحصول على شهادة من مرجع مصدق (CA). يستخدم هذا للمصادقة. يتم شراء الشهادات من أي عدد من مواقع الجهات الخارجية. إنها طريقة رسمية لإثبات أن موقعك آمن. ويعد المرجع المصدق أساسا مصدرا موثوقا به يتحقق من أنك شركة مشروعة ويمكن الوثوق بك. بالنسبة لشبكة خاصة ظاهرية (VPN)، تحتاج فقط إلى شهادة بمستوى أقل وبتكلفة أقل. يتم سحبك من قبل المرجع المصدق، وبمجرد أن يتم التحقق من معلوماتك، سيتم إصدار الشهادة لك. يمكن تنزيل هذه الشهادة كملف على الكمبيوتر. يمكنك بعد ذلك الانتقال إلى الموجه (أو خادم VPN) وتحميله هناك.

لا يحتاج العملاء عادة إلى شهادة لاستخدام شبكة VPN، ولكنها فقط للتحقق من خلال الموجه. الاستثناء لهذا هو OpenVPN، الذي يتطلب شهادة عميل.

تختار العديد من الشركات الصغيرة إستخدام كلمة مرور أو مفتاح مشترك مسبقا بدلا من شهادة البساطة. وهذا الأمر أقل أمانا ولكن يمكن إعداده دون أية تكلفة.

بعض المقالات حول هذا الموضوع التي قد تستمتع بها:

- الشهادة (إستيراد/تصدير/إنشاء CSR) على موجه من السلسلة RV160 و RV260

- إستبدال الشهادة الافتراضية الموقعة ذاتيا بشهادة SSL من جهة خارجية على موجه من السلسلة RV34x

- إدارة الشهادات على موجه من السلسلة RV34x

مفتاح مشترك مسبقا (PSK)

هذه كلمة مرور مشتركة، وتم تحديدها ومشاركتها قبل تكوين شبكة VPN ويمكن إستخدامها كبديل لاستخدام شهادة. ويمكن أن تكون وحدة دعم البرامج (PSK) هي ما تريده، فما عليها سوى مضاهاة الجهاز في الموقع ومع العميل عند إعداده كعميل على جهاز الكمبيوتر الخاص به. تذكر دائما، بناء على الجهاز، قد تكون هناك رموز محظورة لا يمكنك إستخدامها.

عمر المفتاح

عدد مرات تغيير النظام للمفتاح. يجب أن يكون هذا الإعداد هو نفسه الموجه عن بعد.

القرار

ها هو بين يديك، لديك الآن الكثير من الأساسيات لتركبك في طريقك.

إذا كنت تريد الاستمرار في تعلم المزيد، تحقق من هذه الارتباطات!

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

04-Nov-2020 |

الإصدار الأولي |

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

ينطبق هذا المستند على هذه المنتجات

- 220 Series Smart Switches

- 250 Series Smart Switches

- 350 Series Managed Switches

- 350X Series Stackable Managed Switches

- 550X Series Stackable Managed Switches

- Business 100 Series Access Points

- Business 110 Series Unmanaged Switches

- Business 200 Series Access Points

- Business 220 Series Smart Switches

- Business 250 Series Smart Switches

- Business 350 Series Managed Switches

- Small Business 100 Series Wireless Access Points

- Small Business 300 Series Managed Switches

- Small Business 300 Series Wireless Access Points

- Small Business 500 Series Wireless Access Points

التعليقات

التعليقات