BGP の最適なルート リフレクタ

|

機能名 |

リリース情報 |

機能説明 |

|

BGP ORR 6PE |

リリース 7.3.1 |

この機能が導入されます。特定の ORR テーブルのベストパスとして選択可能なパスがない場合は、デフォルトテーブルのベストパスを ORR グループのベストパスとして割り当てることができます。この機能は、IPv4 ネクストホップおよびデフォルトのフォールバックパスを使用した IPv6 ラベルユニキャストを有効にします。 新しいキーワードがこのリリースで追加されました。

|

BGP-ORR(最適なルート リフレクタ)により、仮想ルート リフレクタ(vRR)は、ルート リフレクタの(RR)クライアントの観点からベスト パスを計算できます。

BGP ORR は次の方法でベスト パスを計算します。

-

RR クライアントまたは RR クラスタ(RR クライアントのセット)のコンテキストで、SPF を複数回実行します。

-

それぞれの SPF 実行結果を、別個のデータベースに保存します。

-

これらのデータベースを使用して BGP のベスト パス判断を処理し、これにより BGP がクライアントの観点から最適なベスト パスを使用し、通知できるようにします。

自律システムでは、BGP のルート リフレクタは焦点として機能し、RR が計算したベスト パスとルートをそのピア(RR クライアント)にアドバタイズします。RR によってアドバタイズされたベスト パスは RR の観点から計算されることになるので、RR の配置は導入に関する重要な検討事項になります。

ネットワーク機能の仮想化(NFV)が主要な技術となっていることから、サービス プロバイダー(SP)は複数のサーバを使用するクラウドで仮想 RR 機能をホストしています。vRR はコントロール プレーン デバイス上で実行でき、トポロジまたは SP データセンター内のどこにでも配置できます。Cisco IOS XRv 9000 ルータは、SP データセンター内の NFV プラットフォーム上の vRR として実装できます。vRR を利用することにより、SP は RR 導入のメモリと CPU 使用率を大幅に拡張できます。RR を最適な配置から移動するには、RR クライアントの観点から最適なパスを計算する ORR 機能を vRR が実装する必要があります。

BGP ORR には次のような利点があります。

-

RR クライアントの観点からベスト パスを計算します。

-

vRR をトポロジまたは SP データセンター内のどこにでも配置できます。

-

SP は RR 導入のメモリと CPU 使用率を拡張できます。

(注) |

ORR 機能を有効にすると、BGP と RIB のメモリ フットプリントが増加します。ネットワーク内に設定されている vRR の数が増えると、ORR は BGP のコンバージェンスに悪影響を及ぼします。 |

BGP ORR の設定方法

BGP ORR は次のように設定できます。

-

パス アドバタイズメント ポリシーを使用しない BGP ORR。

-

パス アドバタイズメント ポリシーを使用した BGP ORR。

パス アドバタイズメント ポリシーを使用しない BGP ORR

vRR は次の手順を実行して、BGP ORR ベストパスを計算し、すべての vRR サイトと ORR グループにアドバタイズします。

-

vRR は、グローバル アドレス ファミリ インジケータ(AFI)ポリシーから各 ORR グループの BGP ORR ベストパスを計算します。

-

vRR は、選択された追加パスとともに、計算したベストパスをアドバタイズします。

ORR グループにポリシーを割り当てていない場合、デフォルトでは、vRR はその ORR グループのグローバル AFI のデフォルト選択ポリシーを使用してベストパスを計算します。詳細については、パス アドバタイズメント ポリシー トポロジを使用しない BGP ORR を参照してください。

パス アドバタイズメント ポリシーを使用した BGP ORR

vRR は次の手順を実行して、BGP ORR ベストパスとバックアップ/追加パスを計算し、すべての vRR サイトと ORR グループにアドバタイズします。

-

optimal-route-reflection コマンドを使用して、ORR グループ追加パスポリシーを設定できます。詳細については、パス アドバタイズメント ポリシーを使用した BGP 最適ルートリフレクタ を参照してください。

-

vRR は、割り当てられたポリシーに基づいて各 ORR グループのベストパスを計算します。

-

vRR は、追加パスルートポリシーを持つ ORR グループ内の PE ルータにベストパスとバックアップ/追加パスをアドバタイズします。

(注)

必要に応じて、optimal-route-reflection コマンドで addpath-all policy を使用して、vRR が ORR グループへのすべてのパスをアドバタイズできるようにすることができます。

-

vRR は、計算されたベストパスを、すべての既知のパスとともに、リージョン内グループ内のすべての vRR サイトにアドバタイズします。

-

vRR は、クライアントパスと必要なピアリングパスのみを、リージョン間グループ内のすべての vRR サイトにアドバタイズします。

パス アドバタイズメント ポリシー トポロジを使用しない BGP ORR

次のようなパス アドバタイズメント ポリシー トポロジを使用しない BGP ORR があるとします。

-

ルータ R1、R2、R3、R4、R5、R6 がルート リフレクタ クライアントである。

-

ルータ R1 および R4 が vRR に 6/8 プレフィックスをアドバタイズする。

vRR は、R1 および R4 からプレフィックス 6/8 を受信します。ネットワークに BGP ORR が設定されていない場合、vRR は RR クライアント R2、R3、R5、R6 の最も近い出力点として R4 を選択し、R4 から学習した 6/8 プレフィックスをこれらの RR クライアント(R2、R3、R5、R6)にリフレクトします。トポロジから、R2 のベスト パスが R4 ではなく R1 であるのは明らかです。これは、vRR が RR の観点からベスト パスを計算するためです。

BGP ORR がネットワークに設定されると、vRR は R2 の観点からネットワークの最短出力点を計算し、R2 に最も近い出力点は R1 であると判別します。その結果、vRR は R1 から学習した 6/8 プレフィックスを R2 にリフレクトします。

パス アドバタイズメント ポリシーを使用しない BGP ORR の制約事項と制限事項

次に、パス アドバタイズメント ポリシーを使用しない BGP ORR の制約事項と制限事項を示します。

-

ORR グループに複数のパスが追加されている場合、vRR はそれらの中からパスを 1 つだけ選択して、vRR サイトのベストパスを計算します。

-

vRR は、すべてのクライアントに同じタイプおよびセットの追加パスを計算してアドバタイズします。

パス アドバタイズメント ポリシーを使用しない BGP ORR の設定

手順

パス アドバタイズメント ポリシーを使用しない BGP ORR を設定するには、次の手順を実行します。

|

ステップ 1 |

ルータ BGP モードで ORR をグローバルに設定します。 例: |

|

ステップ 2 |

アドレスファミリモードで ORR グループを有効にします。 例: |

|

ステップ 3 |

ネイバーを ORR クライアントとして指定します。 例: |

|

ステップ 4 |

ORR グループのベストパスがない場合は、デフォルトテーブルのベストパスの選択を有効にします。 例: |

|

ステップ 5 |

実行コンフィギュレーションを表示して、設定を確認します。 例: |

|

ステップ 6 |

IPv4 の BGP ORR 設定を確認するには、次の手順を実行します。 |

|

ステップ 7 |

IPv6 プロバイダーエッジ(6PE)の BGP ORR 設定を確認するには、次の手順を実行します。 |

パス アドバタイズメント ポリシーを使用した BGP 最適ルートリフレクタ

|

機能名 |

リリース情報 |

機能説明 |

|

パス アドバタイズメント ポリシーを使用した BGP 最適ルートリフレクタ |

リリース 24.2.1 |

この機能を使用すると、個別の最適ルートリフレクタ(ORR)グループに独立したルーティングポリシーを割り当てることができます。仮想ルートリフレクタ(vRR)は、割り当てられたポリシーに基づいて、その ORR グループの追加パスを計算します。これにより、ORR グループごとに異なるベストパスとバックアップパスが作成されます。これは、クライアントの観点から最適なパスです。 この機能により、次の変更が導入されました。 CLI:

YANG データモデル:

(「GitHub」、「YANG Data Models Navigator」を参照) |

BGP-ORR(最適なルートリフレクタ)により、仮想ルートリフレクタ(vRR)は、ルートリフレクタの(RR)クライアントの観点からベストパスを計算できます。詳細については、BGP の最適なルート リフレクタ を参照してください。

トラフィックフロートポロジ

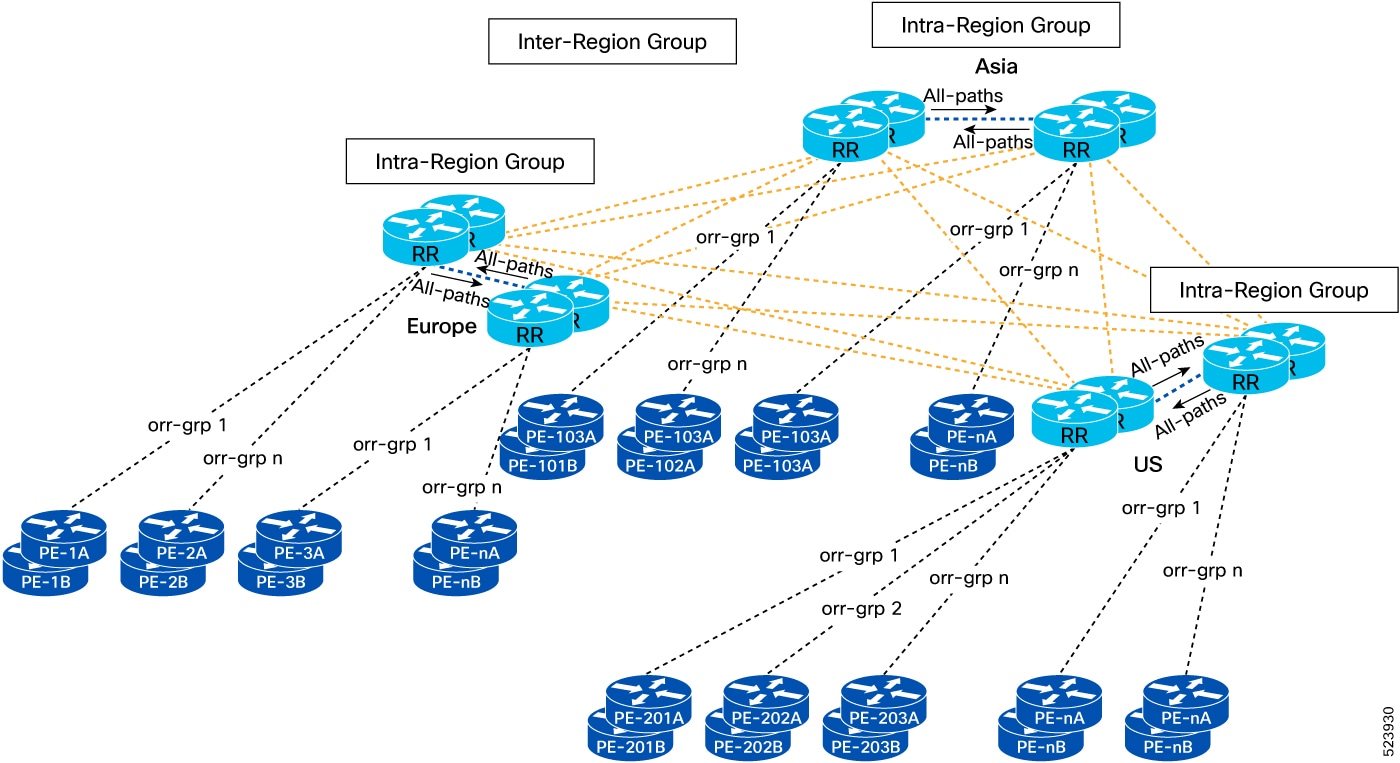

ネットワークトラフィックが ORR グループから、vRR サイトを通過し、リージョン内グループを通過し、最後にリージョン間グループを通過するトポロジについて考えてみます。BGP-ORR ベストパスのアドバタイズ を参照してください。

次に、BGP-ORR ベストパスのアドバタイズ に示すように、BGP ORR 環境内のネットワーク要素の階層構造の定義を示します。

-

ORR グループ:複数のルータとプロバイダーエッジ(PE)ルータのセットが接続して ORR グループを形成します。たとえば、orr-grp n です。

-

vRR サイト:複数の ORR グループが接続して vRR サイトを形成します。

-

リージョン内グループ:複数の vRR サイトが接続してリージョン内グループを形成します。たとえば、Europe です。

-

リージョン間グループ:複数のリージョン内グループが接続してリージョン間グループを形成します。

この機能を使用すると、vRR サイトおよび ORR グループごとに追加パス選択ポリシーを設定できます。vRR は、BGP ORR ベストパスとバックアップ/追加パスを計算して、すべての vRR サイトと ORR グループにアドバタイズします。詳細については、パス アドバタイズメント ポリシーを使用した BGP ORRを参照してください。

次のルータポリシーを設定して、vRR がベストパス、バックアップパス、または追加パスをアドバタイズできるようにすることができます。

-

「Is-destination」:これは、ベストパス、バックアップパス、または追加パスなどの特定のタイプのパスを指定されたネイバーにアドバタイズするポリシーに割り当てられる用語です。このポリシーは、ORR ネイバーには適用されません。

-

「Set path-selection backup 1 advertise」:これは、vRR がベストパスとバックアップパスのみを vRR サイトと ORR グループにアドバタイズできるようにするポリシーに割り当てられる用語です。

-

「Set path-selection all advertise」:これは、vRR がベストパスと追加パスを vRR サイトと ORR グループにアドバタイズできるようにするポリシーに割り当てられる用語です。

パス アドバタイズメント ポリシーを使用した BGP ORR の制約事項と制限事項

次に、パス アドバタイズメント ポリシーを使用した BGP ORR の制約事項と制限事項を示します。

-

デフォルトでは、vRR は計算されたベストパスとバックアップパスを ORR グループにアドバタイズします。必要に応じて、additional-paths selection コマンドで addpath-all キーワードを使用して、vRR が ORR グループにすべてのパスをアドバタイズできるようにすることができます。

-

デフォルトでは、vRR はすべてのパスをすべての vRR サイトにアドバタイズします。

-

ORR グループにポリシーを割り当てておらず、AFI ルータポリシーにデフォルトパスが割り当てられていない場合、vRR はその ORR グループのベストパスを計算しません。

-

ルータポリシーの「Is-destination」オプションは、ORR route-policy attach-point ではサポートされていません。たとえば、「is-destination」パスを設定した場合、「is-destination」パスは vRR にのみアドバタイズされ、PE にはアドバタイズされません。

-

vRR は転送パスの一部ではないため、「Set path-selection backup 1 install」オプションは ORR グループをサポートしません。したがって、転送テーブルに ORR およびバックアップパスをインストールすることはできません。ORR グループに対してこのポリシーを設定すると、システムはインストールコマンドを無視し、デフォルトでは、指定された ORR グループにバックアップパスをアドバタイズします。

パス アドバタイズメント ポリシーを使用した BGP ORR の設定

手順

|

ステップ 1 |

RPL ポリシー「Is-destination」を設定します。 例:このポリシーは、指定されたパスがベストパスである場合にのみ、vRR がパスを渡すことを許可します。それ以外の場合は、ルートをドロップします。このポリシーは、vRR が vRR サイトにベストパスのみをアドバタイズすることを許可し、ORR ネイバーには適用されません。 |

|

ステップ 2 |

ベストパスとバックアップパスをアドバタイズするように RPL ポリシーを設定します。 例:このポリシーにより、vRR はベストパスとバックアップパスをアドバタイズできます。 |

|

ステップ 3 |

すべてのパスをアドバタイズするように RPL ポリシーを設定します。 例:このポリシーは、vRR が ORR グループにすべてのパスをアドバタイズすることを許可します。 |

|

ステップ 4 |

optimal-route-reflection コマンドを使用して ORR グループ追加パスポリシーを設定し、address-family コマンドを使用してアドレスファミリを ORR グループに割り当てます。 例: |

|

ステップ 5 |

neighbor-group コマンドを使用して、BGP のネイバーグループを設定します。 例: |

|

ステップ 6 |

neighbor コマンドを使用して、設定された BGP ネイバーグループを BGP ネイバーに適用します。 例: |

|

ステップ 7 |

実行コンフィギュレーションを表示して、設定を確認します。 例: |

|

ステップ 8 |

show bgp コマンドを使用して、追加パスポリシー設定と BGP ORR を確認します。 例: |

フィードバック

フィードバック