前提条件とガイドライン

(注) |

クラウドホスト型フォームファクタに展開できるのは、Nexus Dashboard オーケストレータ サービスのみです。 |

Microsoft Azure で Nexus ダッシュボード クラスタを展開する前に、次の作業を行う必要があります。

-

ファクターから Azure が拡張性とサービス要件をサポートしていることを確認します。

クラスタ フォーム ファクタに基づいて、拡張性とサービス サポートおよび共同ホストは異なります。Nexus ダッシュボード キャパシティ プラン ツールを使用して、仮想フォーム ファクタが展開要件を満たすことを確認できます。

-

デプロイ概要 に記載されている一般的な前提条件を確認して完了します。

-

展開する予定のサービスのリリース ノートに記載されている追加の前提条件を確認して完了します。

-

Azure アカウントとサブスクリプションに適切なアクセス権限を持っている。

-

Nexus ダッシュボード クラスタ リソースのリソース グループを作成しました。

(注)

リソース グループは空である必要があり、既存のオブジェクトが含まれていない必要があります。既存のオブジェクトを持つリソース グループは、Nexus ダッシュボードの展開には使用できません。

リソース グループを作成するには:

-

Azureポータルで、に移動します。

-

新しいメディア リソース グループを作成するには、[+追加(+Add)] をクリックします。

-

[リソース グループの作成(Create a resource group)] 画面で、Nexus ダッシュボード クラスタに使用するサブスクリプションの名前、リソースグループの名前(

nd-clusterなど)、およびリージョンを入力します。

-

-

Nexus ダッシュボード VM に使用される CPU ファミリが AVX 命令セットをサポートしていることを確認します。

-

SSH キー ペアを生成します。

キー ペアは秘密キーと公開キーで構成され、Nexus ダッシュボード ノードを作成するときに、公開キーを入力するように求められます。

(注)

クラスタの展開手順中に一般的な SSH ログインを有効にするには、各ノードへの 1 回限りのログイン用の公開キーを作成するのと同じマシンを使用する必要があります。

SSH キーの作成については、以下の Linux または MacOS での SSH キー ペアの生成 および Windows での SSH キー ペアの生成 セクションで説明します。

Linux または MacOS での SSH キー ペアの生成

次の手順では、Linux または MacOS で SSH 公開キーと秘密キーのペアを生成する方法について説明します。Windows で SSH 公開キーと秘密キーのペアを生成する手順については、を参照してください。Windows での SSH キー ペアの生成

手順

|

ステップ 1 |

Linux 仮想マシンまたは Mac で、ssh-keygen を使用して公開キーと秘密キーのペアを作成し、出力をファイルに送信します。 次に例を示します。 次のような出力が表示されます。パスフレーズを入力するように求められたら、テキストを入力せずに Enter キーを押します(パスフレーズがないようにフィールドを空のままにします)。 |

||

|

ステップ 2 |

保存した公開キーファイルと秘密キーファイルを見つけます。 2 つのファイルが表示されます。

たとえば、出力を azure_key という名前のファイルに送信すると、次の出力が表示されます。 その場合、次のようになります。

|

||

|

ステップ 3 |

公開キーファイルを開き、そのファイルから公開キー情報をコピーします。末尾に username @ hostname 情報は含めません。

|

Windows での SSH キー ペアの生成

次の手順では、WindowsでSSH公開キーと秘密キーのペアを生成する方法について説明します。LinuxでSSH公開キーと秘密キーのペアを生成する手順については、を参照してください。Linux または MacOS での SSH キー ペアの生成

手順

|

ステップ 1 |

PuTTYキージェネレータ(puttygen)をダウンロードしてインストールします。 |

|

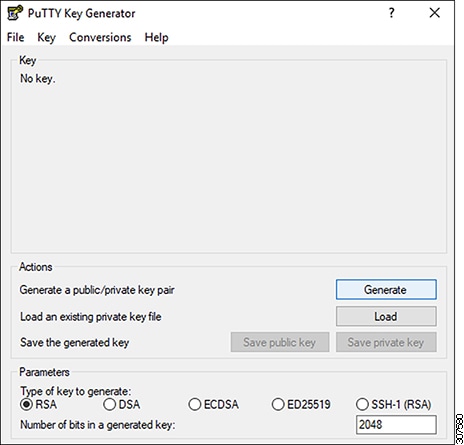

ステップ 2 |

に移動して、PuTTY キージェネレータを実行します。 画面にPuTTYキージェネレータのウィンドウが表示されます。

|

|

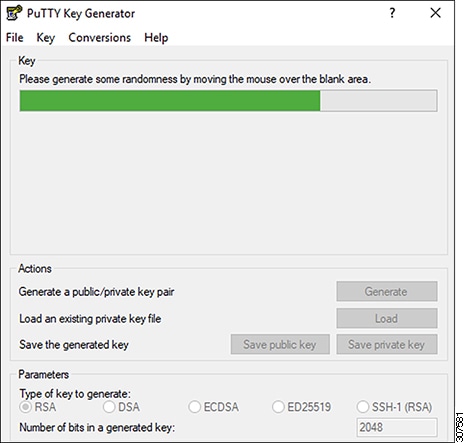

ステップ 3 |

[生成(Generate)] をクリックします。 公開キーを生成するために空白領域にマウスを移動するように求める画面が表示されます。 |

|

ステップ 4 |

空白領域の周囲にカーソルを移動して、公開キーのランダムな文字を生成します。

|

|

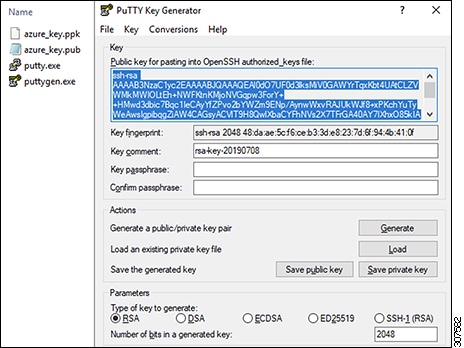

ステップ 5 |

公開キーを保存します。 |

|

ステップ 6 |

秘密キーを保存します。 |

フィードバック

フィードバック