FireSIGHT システム インストレーション ガイド バージ ョ ン 5.3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月19日

章のタイトル: FireSIGHT システム アプライアンスのセットアップ

FireSIGHT システム アプライアンスのセットアップ

アプライアンスを展開して設置した後、信頼された管理ネットワーク上で新しいアプライアンスが通信できるよう、セットアップ手順を実行する必要があります。また、管理者パスワードを変更し、エンド ユーザ ライセンス契約書(EULA)に同意する必要もあります。

さらにセットアップ手順では、時刻の設定、デバイスの登録とライセンス認証、更新のスケジューリングなど、さまざまな初期管理レベルのタスクも実行できます。セットアップと登録の時点で選択したオプションにより、システムで作成/適用されるデフォルト インターフェイス、インライン セット、ゾーン、およびポリシーが決定されます。

これらの初期設定とポリシーの目的は、オプションを制限することではなく、アウトオブザボックス エクスペリエンスを提供し、展開のセットアップ時間を短縮することです。デバイスがどのように初期設定されるかとは無関係に、防御センターを使用してデバイスの設定をいつでも変更できます。つまり、セットアップ時にたとえば検出モードやアクセス コントロール ポリシーを選択した場合でも、特定のデバイス、ゾーン、ポリシー設定に固定されることはありません。

(注) ASA FirePOWER デバイスのセットアップ方法については、ASA マニュアルを参照してください。

初期セットアップ手順の各ステップの詳細については、以下の項を参照してください。

•![]() 「セットアップ手順について」ではセットアップ手順の概要について説明します。これは、アプライアンスのモデルと、アプライアンスに物理的にアクセスできるかどうかによって異なります。

「セットアップ手順について」ではセットアップ手順の概要について説明します。これは、アプライアンスのモデルと、アプライアンスに物理的にアクセスできるかどうかによって異なります。

(注) セットアップ手順をまだ理解していない場合、シスコはこの項を最初に読むことを強く推奨します。

•![]() 「スクリプトを使用したネットワークの設定」では、スクリプトを使用することで、新しいアプライアンスを管理ネットワーク上で通信可能にするためのネットワーク設定の指定方法について説明します。キーボードとモニタを使ってアクセスするすべての防御センターに関して、このステップを行う必要があります。

「スクリプトを使用したネットワークの設定」では、スクリプトを使用することで、新しいアプライアンスを管理ネットワーク上で通信可能にするためのネットワーク設定の指定方法について説明します。キーボードとモニタを使ってアクセスするすべての防御センターに関して、このステップを行う必要があります。

•![]() 「CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する」では、対話形式のコマンドライン インターフェイス(CLI)を使用して、シリーズ 3 デバイス上でセットアップ手順を実行する方法について説明します。

「CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する」では、対話形式のコマンドライン インターフェイス(CLI)を使用して、シリーズ 3 デバイス上でセットアップ手順を実行する方法について説明します。

•![]() 「初期セットアップ ページ:デバイス」では、デバイスの Web インターフェイスを使用して、その初期セットアップを完了する方法について説明します。

「初期セットアップ ページ:デバイス」では、デバイスの Web インターフェイスを使用して、その初期セットアップを完了する方法について説明します。

•![]() 「初期セットアップ ページ:防御センター」では、防御センターの Web インターフェイスを使用して、その初期セットアップを完了する方法について説明します。

「初期セットアップ ページ:防御センター」では、防御センターの Web インターフェイスを使用して、その初期セットアップを完了する方法について説明します。

•![]() 「次の手順」には、FireSIGHT システム展開のセットアップ時に実行することのできるセットアップ後タスクについてのガイダンスを示します。

「次の手順」には、FireSIGHT システム展開のセットアップ時に実行することのできるセットアップ後タスクについてのガイダンスを示します。

system shutdown コマンド、あるいはアプライアンスのシェル(エキスパート モードとも呼ばれる)での

shutdown -h now コマンドを使用してください。

セットアップ手順について

これまでの章の説明に従って新しい FireSIGHT システム アプライアンスを展開して設置した後、セットアップ手順を実行する必要があります。セットアップを開始する前に、次の要件が満たされていることを確認してください。

どのアプライアンスをセットアップするか理解している必要があります。FireSIGHT システム アプライアンス とは、トラフィックを検知する管理対象 デバイス 、または管理する側の 防御センター のどちらかです。アプライアンス タイプごとに複数の モデル が存在し、これらのモデルはさらに シリーズ と ファミリ にグループ分けされます。詳細については、「FireSIGHT システム アプライアンス」を参照してください。

新しいアプライアンスをセットアップするには、キーボードとモニタ/KVM(キーボード、ビデオ、マウス)、または直接イーサネット接続を使用してアプライアンスの管理インターフェイスに接続する必要があります。初期セットアップ後に、アプライアンスをシリアル アクセス用に設定できます。詳細については、 「ラックへのアプライアンスの取り付け」 を参照してください。

(注) アプライアンスは大容量ストレージ デバイスをブート デバイスとして使用する可能性があるため、初期セットアップのためにアプライアンスにアクセスするときには、KVM コンソールと一緒に USB 大容量ストレージを使用しないでください。

アプライアンスが管理ネットワーク上で通信できるようになるために必要な最低限の情報は、IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィクス長、およびデフォルト ゲートウェイです。

アプライアンスの展開方法がわかっている場合、セットアップ手順は、さまざまな初期管理レベルのタスク(登録とライセンス認証など)を実行する良い機会にもなります。

ヒント 複数のアプライアンスを展開する場合は、まずデバイスをセットアップした後で、それらを管理する防御センターをセットアップします。デバイスの初期セットアップ手順では、デバイスを防御センターに事前登録できます。防御センターのセットアップ手順では、事前登録した管理対象デバイスを追加してライセンス認証できます。

セットアップが完了したら、防御センターの Web インターフェイスを使用して、展開用のほとんどの管理タスクと分析タスクを実行します。管理対象の物理デバイスに備わっている制限付き Web インターフェイスを使用すると、基本的な管理だけを実行できます。詳細については、「次の手順」を参照してください。

アプライアンス タイプごとのセットアップ方法については、詳しくは以下を参照してください。

ヒント 工場出荷時設定に復元された後のアプライアンスをセットアップしている場合(「出荷時の初期状態に FireSIGHT システム アプライアンスを復元する」を参照)、アプライアンスのライセンスとネットワーク設定がまだ削除済みでなければ、管理ネットワーク上のコンピュータを使ってアプライアンスの Web インターフェイスを直接参照し、セットアップを実行できます。「初期セットアップ ページ:デバイス」、または「初期セットアップ ページ:防御センター」に進んでください。

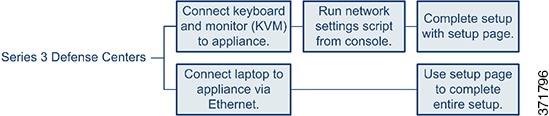

シリーズ 3 防御センターのセットアップ

次の図は、シリーズ 3 防御センターをセットアップするときの選択肢を示しています。

ステップ 1![]() キーボードとモニタを使用している場合は、アプライアンスを管理ネットワーク上で通信可能にするための設定を容易にするスクリプトを実行します(「スクリプトを使用したネットワークの設定」を参照)。

キーボードとモニタを使用している場合は、アプライアンスを管理ネットワーク上で通信可能にするための設定を容易にするスクリプトを実行します(「スクリプトを使用したネットワークの設定」を参照)。

再イメージングしたアプライアンスをセットアップするときに、復元手順の一部としてネットワーク設定が維持されている場合、または、直接イーサネット接続でアプライアンスにアクセスする場合は、次の手順に進みます。

ステップ 2![]() 管理ネットワーク上のコンピュータからアプライアンスの Web インターフェイスを参照することにより、セットアップ手順を完了します。

管理ネットワーク上のコンピュータからアプライアンスの Web インターフェイスを参照することにより、セットアップ手順を完了します。

•![]() 管理対象デバイスの Web インターフェイスを使用して、そのデバイスのセットアップを完了するには、「初期セットアップ ページ:デバイス」を参照してください。

管理対象デバイスの Web インターフェイスを使用して、そのデバイスのセットアップを完了するには、「初期セットアップ ページ:デバイス」を参照してください。

•![]() 防御センターの Web インターフェイスを使用して、そのセットアップを完了するには、「初期セットアップ ページ:防御センター」を参照してください。

防御センターの Web インターフェイスを使用して、そのセットアップを完了するには、「初期セットアップ ページ:防御センター」を参照してください。

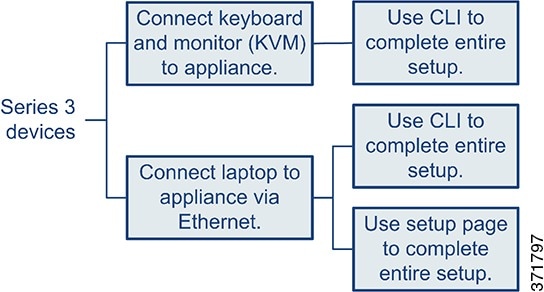

シリーズ 3 デバイスのセットアップ

次の図は、シリーズ 3 デバイスをセットアップするときの選択肢を示しています。

シリーズ 3 デバイスへのアクセス方法により、そのセットアップ方法が決まります。次の選択肢があります。

•![]() デバイスへの接続方法とは無関係に、CLI を使用してデバイスをセットアップできます(「CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する」を参照)。

デバイスへの接続方法とは無関係に、CLI を使用してデバイスをセットアップできます(「CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する」を参照)。

•![]() 直接イーサネット接続でアプライアンスにアクセスする場合は、ローカル コンピュータからアプライアンスの Web インターフェイスを参照できます(「初期セットアップ ページ:デバイス」を参照)。

直接イーサネット接続でアプライアンスにアクセスする場合は、ローカル コンピュータからアプライアンスの Web インターフェイスを参照できます(「初期セットアップ ページ:デバイス」を参照)。

再イメージングしたデバイスをセットアップするときに、復元手順の一部としてネットワーク設定が維持されている場合は、SSH または Lights-Out Management(LOM)接続で CLI にアクセスできます。また、管理ネットワーク上のコンピュータからデバイスの Web インターフェイスを参照することもできます。

スクリプトを使用したネットワークの設定

新しい防御センターまたは シリーズ 2 のデバイスを設置した後、または再イメージングの一部としてネットワーク設定を削除した後には、管理ネットワーク上で通信できるようにアプライアンスを設定する必要があります。コンソールでスクリプトを実行することにより、このステップが完了します。

FireSIGHT システム では、IPv4 と IPv6 の両方の管理環境のためのデュアルスタック実装が提供されています。スクリプトは、まず IPv4 管理を設定(または無効化)するよう要求して、その後に IPv6 の設定を要求します。IPv6 展開の場合は、ローカル ルータから設定値を取得できます。IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィックス長、およびデフォルト ゲートウェイを指定する必要があります。

スクリプトのプロンプトに従って操作するとき、多岐選択方式の質問に対する選択肢は (y/n) のようにカッコ内に表示されます。デフォルトは [y] のように大カッコ内に表示されます。Enter キーを押すと選択が確定します。

なお、スクリプトでは、アプライアンスのセットアップ Web ページとほぼ同じセットアップ情報が要求されます。詳細については、「ネットワーク設定」(デバイス)および「ネットワーク設定」(防御センター)を参照してください。

ステップ 1![]() コンソールで、アプライアンスにログインします。ユーザ名として

コンソールで、アプライアンスにログインします。ユーザ名として admin 、パスワードとして シスコ を使用します。

シリーズ 3 または仮想管理対象デバイス上では、「 expert 」と入力してシェル プロンプトを表示させる必要があることに注意してください。

ステップ 2![]() admin プロンプトで、次のスクリプトを実行します。

admin プロンプトで、次のスクリプトを実行します。

最初に IPv4 管理を設定(または無効化)してから、IPv6 の設定に移ります。ネットワーク設定を手動で指定する場合は、以下の手順を実行する必要があります。

•![]() ネットマスクを含む IPv4 アドレスを、ドット付き 10 進数形式で入力します。たとえば 255.255.0.0 というネットマスクを指定できます。

ネットマスクを含む IPv4 アドレスを、ドット付き 10 進数形式で入力します。たとえば 255.255.0.0 というネットマスクを指定できます。

•![]() IPv6 アドレスを、コロン区切りの 16 進数形式で入力します。IPv6 プレフィックスの場合、ビット数を指定します(たとえば 112 のプレフィックス長)。

IPv6 アドレスを、コロン区切りの 16 進数形式で入力します。IPv6 プレフィックスの場合、ビット数を指定します(たとえば 112 のプレフィックス長)。

設定を誤って入力した場合は、プロンプトで「 n 」と入力して Enter キーを押します。その後、正しい情報を入力できます。設定が実装されるときに、コンソールにメッセージが表示される場合があります。

ステップ 6![]() 次のステップは、アプライアンスによって以下のように異なります。

次のステップは、アプライアンスによって以下のように異なります。

•![]() 管理対象デバイスの Web インターフェイスを使用して、そのデバイスのセットアップを完了するには、「初期セットアップ ページ:デバイス」に進みます。

管理対象デバイスの Web インターフェイスを使用して、そのデバイスのセットアップを完了するには、「初期セットアップ ページ:デバイス」に進みます。

•![]() 防御センターの Web インターフェイスを使用して、そのセットアップを完了するには、「初期セットアップ ページ:防御センター」に進みます。

防御センターの Web インターフェイスを使用して、そのセットアップを完了するには、「初期セットアップ ページ:防御センター」に進みます。

CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する

オプションで、デバイスの Web インターフェイスを使用する代わりに、CLI を使って シリーズ 3 デバイスを設定できます。新しく設定するデバイスに、CLI を使って初めてログインするときには、EULA を読んでそれに同意する必要があります。その後、セットアップ プロンプトに従って管理パスワードを変更し、デバイスのネットワーク設定と検出モードを設定します。最後に、デバイスを管理する防御センターにデバイスを登録します。

セットアップ プロンプトに従って操作するとき、オプションは (y/n) のようにカッコ内に表示されます。デフォルトは [y] のように大カッコ内に表示されます。Enter キーを押すと選択が確定します。

なお、CLI では、デバイスのセットアップ Web ページとほぼ同じセットアップ情報が要求されます。これらのオプションの詳細については、「初期セットアップ ページ:デバイス」を参照してください。

CLI を使用して シリーズ 3 デバイスで初期セットアップを完了する方法:

ステップ 1![]() デバイスにログインします。ユーザ名として

デバイスにログインします。ユーザ名として admin 、パスワードとして シスコ を使用します。

•![]() キーボードとモニタが接続された シリーズ 3 デバイスの場合は、コンソールからログインします。

キーボードとモニタが接続された シリーズ 3 デバイスの場合は、コンソールからログインします。

•![]() イーサネット ケーブルを使用して シリーズ 3 デバイスの管理インターフェイスにコンピュータを接続した場合は、インターフェイスのデフォルト IPv4 アドレス(192.168.45.45)に SSH します。

イーサネット ケーブルを使用して シリーズ 3 デバイスの管理インターフェイスにコンピュータを接続した場合は、インターフェイスのデフォルト IPv4 アドレス(192.168.45.45)に SSH します。

ステップ 3![]()

admin アカウントのパスワードを変更します。このアカウントには管理者特権が付与されているため、削除できません。

このパスワードを使用すると、 admin ユーザはデバイスの Web インターフェイスとその CLI にログインできます。 admin ユーザにはコンフィギュレーション CLI アクセス権が付与されます。アプライアンス Web インターフェイス用のいずれかのユーザ パスワードを変更すると、CLI のパスワードも変更されます(その逆も同様です)。

シスコが推奨する強力なパスワードは、大文字/小文字が混在し、少なくとも 1 つの数字を含む 8 文字以上の英数字からなるパスワードです。辞書に記載されている単語の使用を避けてください。詳細については、「パスワードの変更」を参照してください。

最初に IPv4 管理を設定(または無効化)してから、IPv6 の設定に移ります。ネットワーク設定を手動で指定する場合は、以下の手順を実行する必要があります。

•![]() ネットマスクを含む IPv4 アドレスを、ドット付き 10 進数形式で入力します。たとえば 255.255.0.0 というネットマスクを指定できます。

ネットマスクを含む IPv4 アドレスを、ドット付き 10 進数形式で入力します。たとえば 255.255.0.0 というネットマスクを指定できます。

•![]() IPv6 アドレスを、コロン区切りの 16 進数形式で入力します。IPv6 プレフィックスの場合、ビット数を指定します(たとえば 112 のプレフィックス長)。

IPv6 アドレスを、コロン区切りの 16 進数形式で入力します。IPv6 プレフィックスの場合、ビット数を指定します(たとえば 112 のプレフィックス長)。

詳細については、「ネットワーク設定」を参照してください。設定が実装されるときに、コンソールにメッセージが表示される場合があります。

ステップ 5![]() LCD パネルを使用してデバイスのネットワーク設定を変更できるようにするかどうかを選択します。

LCD パネルを使用してデバイスのネットワーク設定を変更できるようにするかどうかを選択します。

ステップ 6![]() デバイスを展開した方法に基づいて検出モードを指定します。

デバイスを展開した方法に基づいて検出モードを指定します。

詳細については、「検出モード」を参照してください。設定が実装されるときに、コンソールにメッセージが表示される場合があります。完了すると、このデバイスを防御センターに登録するよう通知され、CLI プロンプトが表示されます。

ステップ 7![]() CLI を使用して、デバイスを管理する防御センターにデバイスを登録するには、次の項( CLI を使用して シリーズ 3 デバイスを防御センターに登録する)に進みます。

CLI を使用して、デバイスを管理する防御センターにデバイスを登録するには、次の項( CLI を使用して シリーズ 3 デバイスを防御センターに登録する)に進みます。

防御センターを使用してデバイスを管理する必要があります。今すぐデバイスを登録しない場合、後でデバイスを防御センターに追加するには、その前にデバイスにログインして登録する必要があります。

CLI を使用して シリーズ 3 デバイスを防御センターに登録する

CLI を使用して シリーズ 3 デバイスを設定した場合、セットアップ スクリプトの終わりに CLI を使用してデバイスを防御センターに登録することを シスコ はお勧めします。すでにデバイスの CLI にログインしているため、初期セットアップ手順中にデバイスを防御センターに登録するのが最も簡単です。

デバイスを登録するには、 configure manager add コマンドを使用します。デバイスを防御センターに登録するにはは、英数字からなる一意の登録キーが常に必要となります。これは、37 文字以下で指定する、ライセンス キーとは異なる単純なキーです。

ほとんどの場合、次のように、防御センターのホスト名または IP アドレスを登録キーと一緒に指定する必要があります。

ただし、デバイスと防御センターが NAT デバイスで分離されている場合は、次のように、一意の NAT ID を登録キーと一緒に入力して、ホスト名の代わりに DONTRESOLVE を指定します。

ステップ 1![]() コンフィギュレーション CLI アクセス レベルを持つユーザとしてデバイスにログインします。

コンフィギュレーション CLI アクセス レベルを持つユーザとしてデバイスにログインします。

•![]() コンソールから初期セットアップを実行している場合は、必要なアクセス レベルを持つ

コンソールから初期セットアップを実行している場合は、必要なアクセス レベルを持つ admin ユーザとしてすでにログイン済みです。

•![]() そうでない場合は、デバイスの管理 IP アドレスまたはホスト名に SSH します。

そうでない場合は、デバイスの管理 IP アドレスまたはホスト名に SSH します。

ステップ 2![]() プロンプトで、

プロンプトで、 configure manager add コマンドを使ってデバイスを防御センターに登録します。構文は次のとおりです。

configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id]

•![]()

{ hostname | IPv4_address | IPv6_address | DONTRESOLVE} は、防御センターの完全修飾ホスト名と IP アドレスのどちらかを指定します。防御センターを直接アドレス指定できない場合は、 DONTRESOLVE を使用します。

•![]() reg_key は、デバイスを防御センターに登録するために必要な 37 文字以下の英数字からなる一意の登録キーです。

reg_key は、デバイスを防御センターに登録するために必要な 37 文字以下の英数字からなる一意の登録キーです。

•![]() nat_id は、防御センターとデバイスの間の登録プロセスで使用されるオプションの英数字文字列です。ホスト名が

nat_id は、防御センターとデバイスの間の登録プロセスで使用されるオプションの英数字文字列です。ホスト名が DONTRESOLVE に設定されている場合は、必須です。

初期セットアップ ページ:デバイス

すべての管理対象デバイス(CLI を使って設定された シリーズ 3 デバイスを除く:「CLI を使用して シリーズ 3 デバイスで初期セットアップを実行する」を参照)に対して、デバイスの Web インターフェイスにログインし、セットアップ ページで初期設定オプションを指定することによって、セットアップ手順を実行する必要があります。

管理者パスワードを変更し、(未設定であれば)ネットワーク設定を指定し、EULA に同意する必要があります。また、デバイスを防御センターに事前登録して検出モードを指定することもできます。登録時に選択された検出モードその他のオプションは、システムが作成するデフォルト インターフェイス、インライン セット、ゾーンに加えて、管理対象デバイスに最初に適用されるポリシーを決定します。

管理対象の物理デバイスの Web インターフェイスを使用して、そのデバイスの初期セットアップを完了する方法:

ステップ 1![]() ブラウザで

ブラウザで https:// mgmt_ip / を参照します。ここで、 mgmt_ip はデバイスの管理インターフェイスの IP アドレスです。

•![]() イーサネット ケーブルでコンピュータに接続されたデバイスの場合は、そのコンピュータ上のブラウザで、デフォルト管理インターフェイスの IPv4 アドレス(

イーサネット ケーブルでコンピュータに接続されたデバイスの場合は、そのコンピュータ上のブラウザで、デフォルト管理インターフェイスの IPv4 アドレス( https://192.168.45.45/ )を参照します。

•![]() ネットワーク設定がすでに完了しているデバイスの場合は、管理ネットワーク上のコンピュータを使用して、そのデバイスの管理インターフェイスの IP アドレスを参照します。

ネットワーク設定がすでに完了しているデバイスの場合は、管理ネットワーク上のコンピュータを使用して、そのデバイスの管理インターフェイスの IP アドレスを参照します。

ステップ 2![]() ユーザ名として

ユーザ名として admin 、パスワードとして Sourcefire を使用してログインします。

セットアップ ページが表示されます。セットアップを完了する方法については、以下の項を参照してください。

•![]() 「リモート管理」

「リモート管理」

•![]() 「時刻の設定」

「時刻の設定」

•![]() 「検出モード」

「検出モード」

ステップ 3![]() 完了したら、[Apply] をクリックします。

完了したら、[Apply] をクリックします。

選択内容に従ってデバイスが設定されます。中間ページが表示された後、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインされます。

(注) イーサネット ケーブルを使ってデバイスに直接接続した場合は、コンピュータを切断して、デバイスの管理インターフェイスを管理ネットワークに接続します。デバイスの Web インターフェイスに任意の時点でアクセスする必要がある場合は、管理ネットワーク上のコンピュータのブラウザで、セットアップ時に設定した IP アドレスまたはホスト名を参照します。

パスワードの変更

admin アカウントのパスワードを変更する必要があります。このアカウントには管理者特権が付与されているため、削除できません。

このパスワードを使用すると、 admin ユーザはデバイスの Web インターフェイスとその CLI にログインできます。 admin ユーザにはコンフィギュレーション CLI アクセス権が付与されます。アプライアンス Web インターフェイス用のいずれかのユーザ パスワードを変更すると、CLI のパスワードも変更されます(その逆も同様です)。

シスコが推奨する強力なパスワードは、大文字/小文字が混在し、少なくとも 1 つの数字を含む 8 文字以上の英数字からなるパスワードです。辞書に記載されている単語の使用を避けてください。

ネットワーク設定

デバイスのネットワーク設定を使用すると、デバイスは管理ネットワーク上で通信を行うことができます。すでにデバイスのネットワークが設定済みの場合は、ページのこのセクションに事前にいくつかの値が入力されます。

FireSIGHT システムでは、IPv4 と IPv6 の両方の管理環境のためのデュアルスタック実装が提供されています。管理ネットワーク プロトコル(IPv4、IPv6、または両方)を指定する必要があります。選択内容に応じてセットアップ ページにさまざまなフィールドが表示され、そこで IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィックス長、およびデフォルト ゲートウェイを設定する必要があります。

•![]() IPv4 の場合は、アドレスとネットマスクをドット付き 10 進数形式で設定する必要があります(例:ネットマスク 255.255.0.0)。

IPv4 の場合は、アドレスとネットマスクをドット付き 10 進数形式で設定する必要があります(例:ネットマスク 255.255.0.0)。

•![]() IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして、自動的に IPv6 ネットワーク設定を割り当てることができます。そうでない場合は、コロン区切りの 16 進数形式のアドレスおよびプレフィックス内のビット数を設定する必要があります(例:プレフィックス長 112)。

IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして、自動的に IPv6 ネットワーク設定を割り当てることができます。そうでない場合は、コロン区切りの 16 進数形式のアドレスおよびプレフィックス内のビット数を設定する必要があります(例:プレフィックス長 112)。

シリーズ 3 デバイスの LCD パネルの設定

シリーズ 3 デバイスを設定する場合は、LCD パネルを使用してデバイスのネットワーク設定を変更できるようにするかどうかを選択します。

リモート管理

防御センターを使用して、シスコ デバイスを管理する必要があります。2 段階からなるこのプロセスでは、まずデバイス上でリモート管理を設定した後、デバイスを防御センターに追加します。便宜上、セットアップ ページでは、デバイスを管理する防御センターにデバイスを事前登録できます。

[Register This Device Now] チェックボックスをオンにしたまま、管理する防御センターの IP アドレスまたは完全修飾ドメイン名を [Management Host] として指定します。また、後でデバイスを防御センターに登録するときに使用する英数字の [Registration Key] を入力します。これは、37 文字以下で指定する、ライセンス キーとは異なる単純なキーであることに注意してください。

(注) デバイスと防御センターがネットワーク アドレス変換(NAT)デバイスで分離されている場合は、初期セットアップの完了後までデバイス登録を延期してください。詳細については、FireSIGHT System User Guide の「デバイスの管理」の章を参照してください。

時刻の設定

デバイスの時刻を手動で設定することも、ネットワーク タイム プロトコル(NTP)を介して(防御センターを含む)NTP サーバを使って設定することもできます。シスコは、管理対象デバイス用の NTP サーバとして防御センターを使用することを推奨します。

また、 admin アカウント用のローカル Web インターフェイスで使用されるタイム ゾーンを指定することもできます。現在のタイム ゾーンをクリックし、ポップアップ ウィンドウを使って変更できます。

検出モード

デバイスに関して選択された検出モードは、システムでデバイスのインターフェイスが初期設定される方法と、それらのインターフェイスがインライン セットまたはセキュリティ ゾーンのどちらに属するかを決定します。

検出モードの設定を後で変更することはできません。これは、システムによるデバイス初期設定の調整を容易にするために、セットアップ中にユーザが選択するオプションに過ぎません。一般的に、デバイスの展開方法に基づいて検出モードを次のように選択する必要があります。

デバイスが侵入検知システム(IDS)として受動的に(パッシブに)展開されている場合、このモードを選択します。パッシブ展開では、ファイルとマルウェアの検出、セキュリティ インテリジェンス モニタリング、およびネットワーク検出を実行できます。

デバイスが侵入防御システムとしてインラインで展開されている場合、このモードを選択します。通常、侵入防御システムは Fail Open 型であり、一致しないトラフィックが 許可 されます。

また、インライン展開では、ネットワーク ベースの高度なマルウェア防御(AMP)、ファイル制御、セキュリティ インテリジェンス フィルタリング、およびネットワーク検出を実行することもできます。

任意のデバイスに関してインライン モードを選択できますが、次のインターフェイスを使用するインライン セットにはバイパス機能が欠如していることに注意してください。

•![]() 8000 シリーズ デバイス上の非バイパス NetMod

8000 シリーズ デバイス上の非バイパス NetMod

(注) 再イメージングにより、インライン展開のデバイスは非バイパス設定にリセットされます。このため、バイパス モードを再設定するまではネットワーク上のトラフィックが中断されます。詳細については、「復元プロセスの間のトラフィック フロー」を参照してください。

このモードを選択するのは、デバイスがアクセス コントロール展開の一部としてインラインで展開されている場合、つまりアプリケーション、ユーザ、および URL の制御を実行する場合です。アクセス コントロールを実行するよう設定されたデバイスは通常、 Fail Close 型であり、一致しないトラフィックを ブロック します。ルールでは、通過させるトラフィックを明示的に指定します。

さらに、クラスタリング、厳密な TCP 強制、ファストパス ルール、スイッチング、ルーティング、DHCP、NAT、VPN など、(モデルによって異なる)デバイス固有のハードウェア ベース機能を利用する場合にも、このモードを選択してください。

また、アクセス コントロール展開では、マルウェア防御、ファイル制御、セキュリティ インテリジェンス フィルタリング、およびネットワーク検出を実行することもできます。

デバイスが受動的に展開されている場合、ホスト、アプリケーション、およびユーザ検出のみを実行するには、このモードを選択します。

次の表は、選択した検出モードに基づいて作成されるインターフェイス、インライン セット、およびゾーンを示しています。

|

|

|

|

|

|---|---|---|---|

セキュリティ ゾーンは防御センター レベルの設定であり、デバイスを実際に防御センターに登録するまでは作成されないことに注意してください。登録時に、適切なゾーン(内部、外部、またはパッシブ)がすでに防御センターに存在する場合は、一覧表示されたインターフェイスが登録プロセスで既存のゾーンに追加されます。ゾーンが存在しない場合は、システムがそれを作成し、インターフェイスを追加します。インターフェイス、インライン セット、およびセキュリティ ゾーンの詳細については、『FireSIGHT System User Guide』を参照してください。

自動バックアップ

デバイスには、データをアーカイブするメカニズムが備わっているため、障害発生時に設定とイベント データを復元できます。初期セットアップの一部として、[Enable Automatic Backups] を設定することができます。

エンド ユーザ ライセンス契約書(EULA)

EULA を注意深く読んで、その条項に従うことに同意する場合は、このチェックボックスをオンにします。入力したすべての情報が正しいことを確認し、[Apply] をクリックします。選択内容に従ってデバイスが設定され、それを管理する防御センターに追加できる状態になります。

初期セットアップ ページ:防御センター

すべての防御センターに対してセットアップ手順を完了する必要があります。その際、防御センターの Web インターフェイスにログインし、セットアップ ページで初期設定オプションを指定します。管理者パスワードを変更し、(未設定であれば)ネットワーク設定を指定して、EULA に同意する必要があります。

また、セットアップ手順では、デバイスを登録してライセンス認証することもできます。デバイスを登録するには、その前にデバイス自体のセットアップ手順を完了することに加えて、防御センターをリモート マネージャとして追加する必要があります。そうしないと登録が失敗します。

詳細については、「管理対象デバイス モデル別にサポートされる機能」および「FireSIGHT システムのライセンス」を参照してください。

防御センター上で Web インターフェイスを使用して初期セットアップを完了する方法:

ステップ 1![]() ブラウザで

ブラウザで https:// mgmt_ip / を参照します。ここで、 mgmt_ip は防御センターの管理インターフェイスの IP アドレスです。

•![]() イーサネット ケーブルでコンピュータに接続された防御センターの場合は、そのコンピュータ上のブラウザで、デフォルト管理インターフェイスの IPv4 アドレス(

イーサネット ケーブルでコンピュータに接続された防御センターの場合は、そのコンピュータ上のブラウザで、デフォルト管理インターフェイスの IPv4 アドレス( https://192.168.45.45/ )を参照します。

•![]() ネットワーク設定がすでに完了している防御センターの場合は、管理ネットワーク上のコンピュータを使用して、その防御センターの管理インターフェイスの IP アドレスを参照します。

ネットワーク設定がすでに完了している防御センターの場合は、管理ネットワーク上のコンピュータを使用して、その防御センターの管理インターフェイスの IP アドレスを参照します。

ステップ 2![]() ユーザ名として

ユーザ名として admin 、パスワードとして Sourcefire を使用してログインします。

セットアップ ページが表示されます。セットアップを完了する方法については、以下の項を参照してください。

•![]() 「時刻の設定」

「時刻の設定」

•![]() 「デバイス登録」

「デバイス登録」

ステップ 3![]() 完了したら、[Apply] をクリックします。

完了したら、[Apply] をクリックします。

選択内容に従って防御センターが設定されます。中間ページが表示された後、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインされます。

(注) イーサネット ケーブルを使ってデバイスに直接接続した場合は、コンピュータを切断して、防御センターの管理インターフェイスを管理ネットワークに接続します。管理ネットワーク上のコンピュータのブラウザを使用して、設定済みのホスト名または IP アドレスで防御センターにアクセスし、このガイドの残りの手順を完了します。

ステップ 4![]() [Task Status] ページ([System] > [Monitoring] > [Task Status])を使用して、初期セットアップが正常に行われたことを確認します。

[Task Status] ページ([System] > [Monitoring] > [Task Status])を使用して、初期セットアップが正常に行われたことを確認します。

このページは 10 秒ごとに自動更新されます。初期デバイス登録タスクとポリシー適用タスクのステータスが [Completed] になるまでページを監視します。また、セットアップの一部として、侵入ルールまたは位置情報の更新を設定した場合は、それらのタスクも監視できます。

防御センターを使用する準備が整いました。展開の詳しい設定方法については、『 FireSIGHT System User Guide 』を参照してください。

ステップ 5![]() 「次の手順」に進みます。

「次の手順」に進みます。

パスワードの変更

admin アカウントのパスワードを変更する必要があります。このアカウントには管理者特権が付与されているため、削除できません。

シスコが推奨する強力なパスワードは、大文字/小文字が混在し、少なくとも 1 つの数字を含む 8 文字以上の英数字からなるパスワードです。辞書に記載されている単語の使用を避けてください。

ネットワーク設定

防御センターのネットワーク設定を使用すると、管理ネットワーク上で通信を行うことができます。すでにネットワークが設定済みの場合は、ページのこのセクションに事前にいくつかの値が入力されます。

FireSIGHT システム では、IPv4 と IPv6 の両方の管理環境のためのデュアルスタック実装が提供されています。管理ネットワーク プロトコル(IPv4、IPv6、または両方)を指定する必要があります。選択内容に応じてセットアップ ページにさまざまなフィールドが表示され、そこで IPv4 または IPv6 管理 IP アドレス、ネットマスクまたはプレフィックス長、およびデフォルト ゲートウェイを設定する必要があります。

•![]() IPv4 の場合は、アドレスとネットマスクをドット付き 10 進数形式で設定する必要があります(例:ネットマスク 255.255.0.0)。

IPv4 の場合は、アドレスとネットマスクをドット付き 10 進数形式で設定する必要があります(例:ネットマスク 255.255.0.0)。

•![]() IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして、自動的に IPv6 ネットワーク設定を割り当てることができます。そうでない場合は、コロン区切りの 16 進数形式のアドレスおよびプレフィックス内のビット数を設定する必要があります(例:プレフィックス長 112)。

IPv6 ネットワークの場合は、[Assign the IPv6 address using router autoconfiguration] チェックボックスをオンにして、自動的に IPv6 ネットワーク設定を割り当てることができます。そうでない場合は、コロン区切りの 16 進数形式のアドレスおよびプレフィックス内のビット数を設定する必要があります(例:プレフィックス長 112)。

時刻の設定

防御センターの時刻を手動で設定することも、ネットワーク タイム プロトコル(NTP)を介して NTP サーバを使って設定することもできます。

また、 admin アカウント用のローカル Web インターフェイスで使用されるタイム ゾーンを指定することもできます。現在のタイム ゾーンをクリックし、ポップアップ ウィンドウを使って変更できます。

ルール更新の継続的インポート

新しい脆弱性が発見されると、脆弱性調査チーム(VRT)は侵入ルールの更新をリリースします。ルール更新には、新しい(または更新された)侵入ルールとプリプロセッサ ルール、既存のルールの状態変更、およびデフォルト侵入ポリシー設定の変更が含まれています。また、ルール更新ではルールが削除されたり、新しいルール カテゴリとシステム変数が提供されたりすることもあります。

展開で侵入検知および防御を実行する予定の場合、[Enable Recurring Rule Update Imports] を有効にして継続的にインポートすることをシスコでは推奨しています。

[Import Frequency] で頻度を指定できることに加えて、ルールが更新されるたびに侵入ポリシーを再適用([Policy Reapply])するようシステムを設定できます。初期設定プロセスの一部としてルール更新を実行するには、[Install Now] を選択します。

(注) ルール更新には、新しいバイナリが含まれることがあります。ルール更新をダウンロードしてインストールする手順が組織のセキュリティ ポリシーに準拠していることを確認してください。加えて、ルール更新の容量が大きい場合があるため、ネットワーク使用率の低い時間帯にルールをインポートするようにしてください。

継続的なAdmin位置情報の更新

ほとんどの防御センターでは、システムによって生成されたイベントに関連付けられたAdminルーテッド IP アドレスに関する地理情報を表示したり、ダッシュボードと Context Explorer で位置情報統計を監視したりできます。

防御センターの位置情報データベース(GeoDB)には、IP アドレスに関連するインターネット サービス プロバイダー(ISP)、接続タイプ、プロキシ情報、正確な位置などの情報が含まれています。定期的な GeoDB 更新を有効にすると、システムは常に最新の位置情報を使用できます。展開で位置情報関連の分析を実行する予定の場合、[Enable Recurring Weekly Updates] を有効にして定期更新することをシスコでは推奨しています。

GeoDB の週次更新の頻度を指定できます。タイム ゾーンをクリックし、ポップアップ ウィンドウを使って変更できます。初期設定プロセスの一部としてこのデータベースをダウンロードするには、[Install Now] を選択します。

(注) GeoDB 更新は容量が大きくなる場合があり、ダウンロード後のインストールに最大 45 分かかることがあります。ネットワーク使用率が低い時間帯に GeoDB を更新してください。

自動バックアップ

防御センターには、データをアーカイブするメカニズムが備わっているため、障害発生時に設定を復元できます。初期セットアップの一部として、[Enable Automatic Backups] を設定することができます。

ライセンスの設定

組織に最適な FireSIGHT システム展開を構築するために、さまざまな機能のライセンスを有効にすることができます。ホスト、アプリケーション、およびユーザ検出を実行するには、防御センター上の FireSIGHT ライセンスが必要です。さらに、モデル固有のライセンスを使用すると、管理対象デバイスでさまざまな機能を実行できます。アーキテクチャとリソースの制限のために、すべてのライセンスをすべての管理対象デバイスに適用できるわけではありません。「管理対象デバイス モデル別にサポートされる機能」および「FireSIGHT システムのライセンス」を参照してください。

初期セットアップ ページを使用して、組織で購入済みのライセンスを追加することをシスコでは推奨しています。今すぐライセンスを追加しない場合、初期セットアップ時に登録したデバイスはすべて「ライセンスなし」として防御センターに追加されます。初期セットアップ プロセスが完了した後で、それぞれを個別にライセンス認証する必要があります。なお、再イメージングしたアプライアンスをセットアップするときに、復元手順の一部としてライセンス設定が維持されている場合は、このセクションに事前に入力される可能性があります。

まだライセンスを取得していない場合は、 https://keyserver.sourcefire.com/ に移動するリンクをクリックして、画面上の指示に従います。(初期セットアップ ページに表示される)ライセンス キーの他に、サポート契約で設定された連絡先に事前に電子メールで送信されたアクティベーション キーも必要です。

ライセンスをテキスト ボックスの中に貼り付けて、[Add/Verify] をクリックすることにより、ライセンスを追加します。有効なライセンスを追加すると、ページが更新され、追加済みのライセンスを確認できまか。ライセンスは一度に 1 つずつ追加してください。

デバイス登録

防御センターでは、FireSIGHT システム で現在サポートされている任意のデバイス(物理または仮想)を管理できます。

(注) デバイスを防御センターに登録するには、その前に、デバイスにリモート管理を設定する必要があります。

初期セットアップ手順では、事前に登録されたデバイスのほとんどを防御センターに追加できます(「リモート管理」を参照)。ただし、デバイスと防御センターが NAT デバイスによって分離されている場合は、セットアップ手順の完了後にそれを追加する必要があります。

デバイスの登録時に、アクセス コントロール ポリシーをデバイスに自動的に適用するにはは、[Apply Default Access Control Policies] チェックボックスをオンのままにします。ここでは単にポリシーを適用するかどうかを設定することに注意してください。防御センターが各デバイスにどのポリシーを適用するか選択することはできません。各デバイスに適用されるポリシーは、デバイスの設定時に選択される検出モード(「検出モード」を参照)によって異なります。次の表にそれを示します。

|

|

|

|---|---|

以前に防御センターで管理していたデバイスの初期インターフェイス設定を変更した場合には、例外が発生します。この場合、この新しい防御センター ページによって適用されるポリシーは、変更後の(現在の)デバイス設定によって異なります。インターフェイスが設定されている場合、防御センターはデフォルト侵入防御ポリシーを適用します。そうでない場合、防御センターはデフォルト アクセス コントロール ポリシーを適用します。

デバイスを追加するには、そのホスト名または IP アドレスに加えて、デバイス登録時に指定した登録キーも入力します。これは、37 文字以下ですでに指定した、ライセンス キーとは異なる単純なキーです。

その後、チェックボックスを使用して、ライセンス付与された機能をデバイスに追加します。防御センターにすでに追加されたライセンスだけを選択できます(「ライセンスの設定」を参照)。

アーキテクチャとリソースの制限のために、すべてのライセンスをすべての管理対象デバイスに適用できるわけではありません。ただし、セットアップ ページでは、管理対象デバイスでサポートされないライセンスを有効にしたり、モデル固有のライセンスがない機能を有効にしたり できます 。このように動作する理由は、後にならないと防御センターがデバイス モデルを特定しないためです。システムは無効なライセンスをイネーブル化できません。無効なライセンスをイネーブル化しようとしても、使用可能なライセンス数は減少しません。

(どの防御センターを使用して各ライセンスを各デバイス モデルに適用できるかなど)ライセンス認証の詳細については、「防御センター モデル別にサポートされる機能」および「FireSIGHT システムのライセンス」を参照してください。

(注) [Apply Default Access Control Policies] をオンにした場合は、インラインまたはパッシブ検出モードを選択したデバイス上で保護 ライセンスを有効にする必要があります。また、インターフェイスがすでに設定された管理対象デバイス上で保護を有効にする必要もあります。そうしないと、(この場合に保護を必要とする)デフォルト ポリシーの適用が失敗します。

ライセンスを有効にした後、[Add] をクリックしてデバイスの登録設定を保存し、オプションで、新しいデバイスを追加します。間違ったオプションを選択した場合、またはデバイス名を誤って入力した場合は、[Delete] をクリックしてそれを削除します。その後、デバイスを再び追加できます。

エンド ユーザ ライセンス契約書(EULA)

EULA を注意深く読んで、その条項に従うことに同意する場合は、このチェックボックスをオンにします。入力したすべての情報が正しいことを確認し、[Apply] をクリックします。

選択内容に従って防御センターが設定されます。中間ページが表示された後、管理者ロールを持つ admin ユーザとして Web インターフェイスにログインされます。「初期セットアップ ページ:防御センター」のステップ 3 に進んで、防御センターの初期セットアップを完了します。

次の手順

アプライアンスの初期セットアップ手順が完了し、正常にセットアップされたことを確認したら、展開の管理を容易にするためのさまざまな管理タスクを実行することをシスコでは推奨しています。また、初期セットアップ時に省略したタスク(デバイス登録やライセンス認証など)があれば、それも実行してください。以降のセクションで説明するタスクの詳細について、および展開の設定を始める方法については、『FireSIGHT System User Guide』を参照してください。

ヒント シリアルまたは LOM/SOL 接続を使用してアプライアンスのコンソールにアクセスするためには、コンソール出力をリダイレクトする必要があります(「インライン バイパス インターフェイス設置のテスト」を参照)。とくに LOM を使用する場合には、この機能に加えて、1 人以上の LOM ユーザも有効にする必要があります(「LOM と LOM ユーザを有効にする」を参照)。

初期セットアップが完了した時点で、システム上の唯一のユーザは、管理者ロールとアクセス権を持つ admin ユーザです。このロールを持つユーザは、シェルまたは CLI 経由を含め、システムのメニューと設定に対するフル アクセスが可能です。セキュリティおよび監査上の理由で、 admin アカウント(および管理者ロール)の使用を制限することを シスコでは推奨しています。

システムを使用するユーザごとに別々のアカウントを作成すると、組織で各ユーザのアクションや変更を監査できるだけでなく、各ユーザに関連付けられたユーザ アクセス ロールを制限することもできます。これは、ほとんどの設定タスクと分析タスクを実行する場所である防御センターではとくに重要です。たとえば、アナリストはネットワーク セキュリティを分析するためにイベント データにアクセスする必要がありますが、展開の管理機能にアクセスする必要はないでしょう。

システムには、さまざまな管理者やアナリストのために事前定義された 10 個のユーザー ロールが含まれています。また、特殊なアクセス特権を持つカスタム ユーザ ロールを作成することもできます。

デフォルトで、すべてのアプライアンスに初期システム ポリシーが適用されます。システム ポリシーは、メール中継ホスト プリファレンスや時刻同期設定など、展開内の多数のアプライアンス間で類似することの多い設定を管理します。防御センターを使用して、それ自体およびすべての管理対象デバイスに同じシステム ポリシーを適用することを シスコでは推奨しています。

デフォルトで、防御センターにはヘルス ポリシーも適用されます。ヘルス モニタリング機能の一部であるヘルス ポリシーは、展開内のアプライアンスのパフォーマンスを継続的に監視するシステム向けの基準を提供します。防御センターを使用してヘルス ポリシーをすべての管理対象デバイスに適用することを シスコでは推奨しています。

展開を開始する前に、アプライアンス上でシステム ソフトウェアを更新してください。展開内のすべてのアプライアンスで FireSIGHT システムの最新バージョンを実行することを シスコでは推奨しています。また、侵入ルール更新、VDB、および GeoDB が展開で使用されている場合、それらの最新バージョンをインストールしてください。

フィードバック

フィードバック