FireSIGHT システム インストレーション ガイド バージ ョ ン 5.3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月19日

章のタイトル: FireSIGHT システム アプライアンスの設置

FireSIGHT システム アプライアンスの設置

大規模な FireSIGHT システム展開の一部として、ネットワーク上に FireSIGHT システム アプライアンスを容易に設置できます。ネットワークのセグメントにデバイスを設置し、トラフィックを検査して、適用される侵入ポリシーに基づいて侵入イベントを生成します。このデータの送信先となる防御センターでは、展開全体のデータを相互に関連付け、セキュリティ上の脅威を総合的に調整して対処するために 1 つ以上のデバイスを管理します。

別々の展開場所で使用される複数のアプライアンスを 1 か所で事前設定できます。事前設定のガイダンスについては、「FireSIGHT システム アプライアンスの事前設定」を参照してください。

(注) ASA FirePOWER デバイスの設置方法については、ASA のマニュアルを参照してください。

FireSIGHT システム アプライアンスの詳しい設置方法については、以下の項を参照してください。

•![]() 「同梱品目」

「同梱品目」

同梱品目

FireSIGHT システム アプライアンスに付属のコンポーネントを以下に示します。システムおよび関連するアクセサリを開梱するときには、次のように、パッケージの中身が全て揃っていることを確認してください。

•![]() 電源コード(2 本の電源コードが、冗長電源を含むアプライアンスに付属しています)

電源コード(2 本の電源コードが、冗長電源を含むアプライアンスに付属しています)

•![]() カテゴリ 5e イーサネット ストレート ケーブル:防御センター用と管理対象デバイス用にそれぞれ 1 本ずつ

カテゴリ 5e イーサネット ストレート ケーブル:防御センター用と管理対象デバイス用にそれぞれ 1 本ずつ

•![]() ラックマウント キット(3D7010、3D7020、および 3D7030 で別々に使用するために必要なトレイとラックマウント キット)× 1

ラックマウント キット(3D7010、3D7020、および 3D7030 で別々に使用するために必要なトレイとラックマウント キット)× 1

セキュリティ上の考慮事項

アプライアンスを設置する前に、次の点を考慮することをシスコでは推奨しています。

•![]() 無許可ユーザが立ち入ることのできない安全な場所にあるロック付きラックに FireSIGHT システム アプライアンスを配置します。

無許可ユーザが立ち入ることのできない安全な場所にあるロック付きラックに FireSIGHT システム アプライアンスを配置します。

•![]() 訓練を受け、資格要件を満たしている人物にのみ、FireSIGHT システム アプライアンスの設置、交換、管理、または修理を許可します。

訓練を受け、資格要件を満たしている人物にのみ、FireSIGHT システム アプライアンスの設置、交換、管理、または修理を許可します。

•![]() 無許可アクセスから保護された安全な内部管理ネットワークに、管理インターフェイスを必ず接続します。

無許可アクセスから保護された安全な内部管理ネットワークに、管理インターフェイスを必ず接続します。

•![]() アプライアンスへのアクセスを許可される具体的なワークステーションの IP アドレスを特定します。アプライアンスのシステム ポリシー内でアクセス リストを使用して、それらの特定のホストに対してのみアプライアンスへのアクセスを限定的に許可します。詳細については、『FireSIGHT System User Guide』を参照してください。

アプライアンスへのアクセスを許可される具体的なワークステーションの IP アドレスを特定します。アプライアンスのシステム ポリシー内でアクセス リストを使用して、それらの特定のホストに対してのみアプライアンスへのアクセスを限定的に許可します。詳細については、『FireSIGHT System User Guide』を参照してください。

管理インターフェイスの識別

管理インターフェイスを使用して、展開内の各アプライアンスをネットワークに接続します。これにより、防御センターは管理対象デバイスと通信してそれらを管理することができます。

FireSIGHT システム アプライアンスは、さまざまなハードウェア プラットフォームで提供されています。設置手順を進めるときには、該当するアプライアンスに応じて正しい図を参照してください。

FireSIGHT 防御センター 750

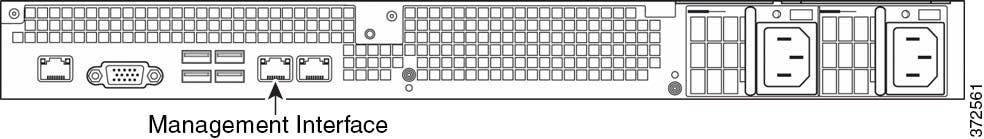

次のシャーシ背面図に、DC750 の管理インターフェイスの位置を示します。

FireSIGHT 防御センター 1500

DC1500 を 1 U アプライアンスとして使用できます。次のシャーシ背面図に、管理インターフェイスの位置を示します。

FireSIGHT 防御センター 3500

DC3500 を 1 U アプライアンスとして使用できます。次のシャーシ背面図に、管理インターフェイスの位置を示します。

FireSIGHT 7000 シリーズ

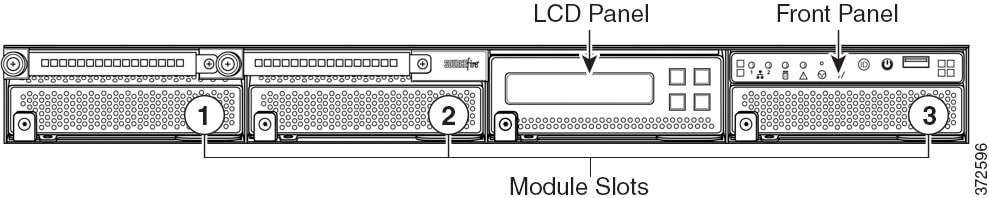

3D7010、3D7020、および 3D7030 はシャーシ トレイ幅の半分の 1 U アプライアンスです。次のシャーシ前面図に、管理インターフェイスを示します。

3D7110/7120、3D7115/7125、および AMP7150 を 1 U アプライアンスとして使用できます。次のシャーシ背面図に、管理インターフェイスの位置を示します。

FireSIGHT 8000 シリーズ

3D8120、3D8130、3D8140、および AMP8150 を 1 U アプライアンスとして使用できます。次のシャーシ背面図に、管理インターフェイスの位置を示します。

3D8250 を 2 U アプライアンスとして使用できます。3D8260、3D8270、および 3D8290 は、1 つ、2 つ、または 3 つのセカンダリ 2 U アプライアンスが付属する 2 U アプライアンスとして使用可能です。次のシャーシ背面図に、2 U アプライアンスごとの管理インターフェイスの位置を示します。

3D8350 を 2 U アプライアンスとして使用できます。3D8360、3D8370、および 3D8390 は、1 つ、2 つ、または 3 つのセカンダリ 2 U アプライアンスが付属する 2 U アプライアンスとして使用可能です。次のシャーシ背面図に、2 U アプライアンスごとの管理インターフェイスの位置を示します。

センシング インターフェイスの識別

管理対象デバイスは、センシング インターフェイスを使用してネットワーク セグメントに接続します。各デバイスでモニター可能なセグメントの数は、デバイス上のセンシング インターフェイスの数と、ネットワーク セグメント上で使用する接続タイプ(パッシブ、インライン、ルーテッド、またはスイッチド)に応じて異なります。

以下の項では、各管理対象デバイスのセンシング インターフェイスについて説明します。

•![]() 7000 シリーズ 上のセンシング インターフェイスを特定するには、「FirePOWER 7000 シリーズ」を参照してください。

7000 シリーズ 上のセンシング インターフェイスを特定するには、「FirePOWER 7000 シリーズ」を参照してください。

•![]() 8000 シリーズ上のモジュール スロットを特定するには、「FirePOWER 8000 シリーズ」を参照してください。

8000 シリーズ上のモジュール スロットを特定するには、「FirePOWER 8000 シリーズ」を参照してください。

•![]() 8000 シリーズ NetMod 上のセンシング インターフェイスを特定するには、「8000 シリーズ モジュール」を参照してください。

8000 シリーズ NetMod 上のセンシング インターフェイスを特定するには、「8000 シリーズ モジュール」を参照してください。

接続タイプについては、「インターフェイスについて」を参照してください。

FirePOWER 7000 シリーズ

•![]() それぞれ設定可能なバイパス機能を持つ 8 つの銅線インターフェイスを、ラック トレイ幅の半分の 1 U デバイス

それぞれ設定可能なバイパス機能を持つ 8 つの銅線インターフェイスを、ラック トレイ幅の半分の 1 U デバイス

•![]() それぞれ設定可能なバイパス機能を持つ 8 つの銅線インターフェイスまたは 8 つの光ファイバ インターフェイスを備えた 1 U デバイス

それぞれ設定可能なバイパス機能を持つ 8 つの銅線インターフェイスまたは 8 つの光ファイバ インターフェイスを備えた 1 U デバイス

•![]() 設定可能なバイパス機能を持つ 4 つの銅線インターフェイスと、バイパス機能のない 8 つの Small Form-Factor Pluggable(SFP)ポートを備えた 1 U デバイス

設定可能なバイパス機能を持つ 4 つの銅線インターフェイスと、バイパス機能のない 8 つの Small Form-Factor Pluggable(SFP)ポートを備えた 1 U デバイス

3D7010、3D7020、および 3D7030

3D7010、3D7020、および 3D7030 には、それぞれ設定可能なバイパス機能を持つ 8 つの銅線ポート センシング インターフェイスが付属しています。次のシャーシ前面図に、センシング インターフェイスの位置を示します。

図 3-2 8 ポート 1000BASE-T 設定可能バイパス インターフェイス(銅線)

これらの接続を使用して、最大 8 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用して、デバイスを侵入防御システムとして最大 4 つのネットワーク上に展開できます。

デバイスの自動バイパス機能を利用するためには、2 つのインターフェイスを垂直にネットワーク セグメントに接続する必要があります(インターフェイス 1 と 2、3 と 4、5 と 6、または 7 と 8)。自動バイパス機能を使用すると、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。インターフェイスを配線した後、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にします。

3D7110 と 3D7120

3D7110 と 3D7120 には、8 つの銅線ポート センシング インターフェイスまたは 8 つの光ファイバ ポート センシング インターフェイスが付属しており、それぞれバイパス機能を設定できます。次のシャーシ前面図に、センシング インターフェイスの位置を示します。

図 3-3 3D7110 と 3D7120 銅線インターフェイス

図 3-4 8 ポート 1000BASE-T 銅線インターフェイス

これらの接続を使用して、最大 8 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用して、デバイスを侵入防御システムとして最大 4 つのネットワーク上に展開できます。

デバイスの自動バイパス機能を利用するためには、左側にある 2 つのインターフェイスあるいは右側にある 2 つのインターフェイスをネットワーク セグメントに接続する必要があります。自動バイパス機能を使用すると、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。インターフェイスを配線した後、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にします。

図 3-5 3D7110 と 3D7120 の光ファイバ インターフェイス

図 3-6 8 ポート 1000BASE-SX 設定可能バイパス(光ファイバ)

8 ポート 1000BASE-SX 光ファイバ設定可能バイパスの設定では、LC タイプ(ローカル コネクタ)光トランシーバが使用されます。

これらの接続を使用して、最大 8 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用して、デバイスを侵入防御システムとして最大 4 つのネットワーク上に展開できます。

ヒント 最高のパフォーマンスを得るには、インターフェイス セットを連続的に使用してください。いずれかのインターフェイスをスキップすると、パフォーマンスが低下する可能性があります。

デバイスの自動バイパス機能を利用するためには、左側にある 2 つのインターフェイスあるいは右側にある 2 つのインターフェイスをネットワーク セグメントに接続する必要があります。自動バイパス機能を使用すると、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。インターフェイスを配線した後、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にします。

3D7115、3D7125、および AMP7150

3D7115、3D7125、および AMP7150 デバイスには、設定可能なバイパス機能を持つ 4 ポート銅線インターフェイスと、バイパス機能のない 8 つのホットスワップ可能 Small Form-Factor Pluggable(SFP)ポートが付属しています。次のシャーシ前面図に、センシング インターフェイスの位置を示します。

図 3-7 3D7115 と 3D7125 の銅線インターフェイスと SFP インターフェイス

図 3-8 4 つの 1000BASE-T 銅線インターフェイス

銅線インターフェイスを使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用して、デバイスを侵入防御システムとして最大 2 つのネットワーク上に展開できます。

デバイスの自動バイパス機能を利用するためには、左側にある 2 つのインターフェイスあるいは右側にある 2 つのインターフェイスをネットワーク セグメントに接続する必要があります。自動バイパス機能を使用すると、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。インターフェイスを配線した後、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にします。

シスコ SFP トランシーバを SFP ソケットに取り付けると、最大 8 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(非バイパス モード)でペア化されたインターフェイスを使用して、デバイスを侵入検知システムとして最大 4 つのネットワーク上に展開できます。

シスコ SFP トランシーバは、1G 銅線、1G 短距離光ファイバ、または 1G 長距離光ファイバで使用され、ホットスワップ可能です。パッシブ設定またはインライン設定で、銅線または光ファイバ トランシーバを任意に組み合わせてデバイスで使用できます。なお、SFP トランシーバはバイパス機能を備えていないため、侵入防御展開でこれらを使用するのは不適切です。互換性を維持するために、シスコから入手可能な SFP トランシーバだけを使用してください。詳細については、「3D71x5 および AMP7150 デバイスでの SFP トランシーバの使用」を参照してください。

FirePOWER 8000 シリーズ

8000 シリーズ は、10G ネットワーク スイッチを備えた 1 U デバイス、または 10G と 40G のどちらかのネットワーク スイッチを備えた 2 U デバイスとして使用可能です。このデバイスは完全に組み立てられた状態で出荷されることもありますが、センシング インターフェイスを含むネットワーク モジュール(NetMod)を取り付けることもできます。

(注) デバイス上の非互換スロットに NetMod を取り付けた場合(たとえば 3D8250 または 3D8350 のスロット 1 と 4 に 40G NetMod を挿入した場合)、または他の何らかの形で NetMod とシステムの互換性がない場合は、NetMod を設定しようとすると、管理している防御センターの Web インターフェイスにエラーまたは警告メッセージが表示されます。支援が必要な場合は、サポートに連絡してください。

次のモジュールには、設定可能なバイパス センシング インターフェイスがあります。

•![]() 設定可能なバイパス機能を持つクワッドポート 1000BASE-T 銅線インターフェイス

設定可能なバイパス機能を持つクワッドポート 1000BASE-T 銅線インターフェイス

•![]() 設定可能なバイパス機能を持つクワッドポート 1000BASE-SX 光ファイバ インターフェイス

設定可能なバイパス機能を持つクワッドポート 1000BASE-SX 光ファイバ インターフェイス

•![]() 設定可能なバイパス機能を持つデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス

設定可能なバイパス機能を持つデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス

•![]() 設定可能なバイパス機能を持つデュアルポート 40GBASE-SR4 光ファイバ インターフェイス(2 U デバイスのみ)

設定可能なバイパス機能を持つデュアルポート 40GBASE-SR4 光ファイバ インターフェイス(2 U デバイスのみ)

次のモジュールには、非バイパス センシング インターフェイスがあります。

•![]() バイパス機能のないクワッドポート 1000BASE-T 銅線インターフェイス

バイパス機能のないクワッドポート 1000BASE-T 銅線インターフェイス

•![]() バイパス機能のないクワッドポート 1000BASE-SX 光ファイバ インターフェイス

バイパス機能のないクワッドポート 1000BASE-SX 光ファイバ インターフェイス

•![]() バイパス機能のないデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス

バイパス機能のないデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス

加えて、スタッキング モジュールは、同じ方法で設定された複数のアプライアンスのリソースを統合します。スタッキング モジュールは、3D8140、3D8250、および 3D8350 ではオプションであり、3D8260、3D8270、3D8290 と 3D8360、3D8370、3D8390 のスタック構成では標準搭載です。

次のシャーシ前面図に、センシング インターフェイスを含むモジュール スロットの位置を示します。

図 3-12 82xx ファミリ および 83xx ファミリ のシャーシ前面図

8000 シリーズ モジュール

8000 シリーズ は、設定可能なバイパス機能を持つ次のモジュールと一緒に出荷されることがあります。

•![]() 設定可能なバイパス機能を持つクワッドポート 1000BASE-T 銅線インターフェイス 詳細については、「クワッドポート 1000BASE-T(銅線)設定可能バイパス NetMod」を参照してください。

設定可能なバイパス機能を持つクワッドポート 1000BASE-T 銅線インターフェイス 詳細については、「クワッドポート 1000BASE-T(銅線)設定可能バイパス NetMod」を参照してください。

•![]() 設定可能バイパス機能を持つクワッドポート 1000BASE-SX 光ファイバ インターフェイス。詳細については、「クワッドポート 1000BASE-SX(光ファイバ)設定可能バイパス NetMod」を参照してください。

設定可能バイパス機能を持つクワッドポート 1000BASE-SX 光ファイバ インターフェイス。詳細については、「クワッドポート 1000BASE-SX(光ファイバ)設定可能バイパス NetMod」を参照してください。

•![]() 設定可能なバイパス機能を持つデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス。詳細については、「デュアルポート 10GBASE(MMSR または SMLR)光ファイバの設定可能バイパス NetMod」を参照してください。

設定可能なバイパス機能を持つデュアルポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス。詳細については、「デュアルポート 10GBASE(MMSR または SMLR)光ファイバの設定可能バイパス NetMod」を参照してください。

•![]() 設定可能なバイパス機能を持つデュアルポート 40GBASE-SR4 光ファイバ インターフェイス。詳細については、「デュアルポート 40GBASE-SR4(光ファイバ)設定可能バイパス NetMod」を参照してください。

設定可能なバイパス機能を持つデュアルポート 40GBASE-SR4 光ファイバ インターフェイス。詳細については、「デュアルポート 40GBASE-SR4(光ファイバ)設定可能バイパス NetMod」を参照してください。

8000 シリーズ は、設定可能なバイパス機能のない次のモジュールと一緒に出荷されることがあります。

•![]() バイパス機能のないクワッドポート 1000BASE-T 銅線インターフェイス。詳細については、「クワッドポート 1000BASE-T(銅線)非バイパス NetMod」を参照してください。

バイパス機能のないクワッドポート 1000BASE-T 銅線インターフェイス。詳細については、「クワッドポート 1000BASE-T(銅線)非バイパス NetMod」を参照してください。

•![]() バイパス機能のないクワッドポート 1000BASE-SX 光ファイバ インターフェイス。詳細については、「クワッドポート 1000BASE-SX(光ファイバ)の非バイパス NetMod」を参照してください。

バイパス機能のないクワッドポート 1000BASE-SX 光ファイバ インターフェイス。詳細については、「クワッドポート 1000BASE-SX(光ファイバ)の非バイパス NetMod」を参照してください。

•![]() バイパス機能のないクワッドポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス。詳細については、「クワッドポート 10GBASE(MMSR または SMLR)光ファイバ非バイパス NetMod」を参照してください。

バイパス機能のないクワッドポート 10GBASE(MMSR または SMLR)光ファイバ インターフェイス。詳細については、「クワッドポート 10GBASE(MMSR または SMLR)光ファイバ非バイパス NetMod」を参照してください。

スタッキング モジュールは 3D8140、3D8250、および 3D8350 ではオプションであり、3D8260、3D8270、3D8290 と 3D8360、3D8370、3D8390 のスタック構成では標準搭載です。詳細については、「8000 シリーズ スタッキング モジュール」を参照してください。

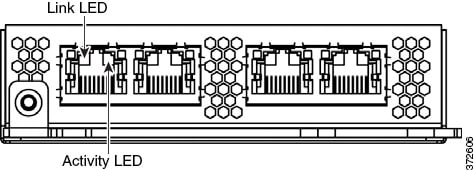

図 3-13 クワッドポート 1000BASE-T(銅線)設定可能バイパス NetMod

これらの接続を使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用すると、デバイスを侵入防御システムとして最大 2 つのネットワーク上に展開できます。

デバイスの自動バイパス機能を利用するためには、左側にある 2 つのインターフェイスあるいは右側にある 2 つのインターフェイスをネットワーク セグメントに接続する必要があります。これにより、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。また、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にする必要もあります。

図 3-14 クワッドポート 1000BASE-SX(光ファイバ)設定可能バイパス NetMod

クワッドポート 1000BASE-SX 光ファイバ設定可能バイパスの設定では、LC タイプ(ローカル コネクタ)光トランシーバが使用されます。

この設定を使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用すると、管理対象デバイスを侵入防御システムとして最大 2 つの別個のネットワーク上に展開できます。

ヒント 最高のパフォーマンスを得るには、インターフェイス セットを連続的に使用してください。インターフェイスをスキップすると、パフォーマンスが低下する可能性があります。

デバイスの自動バイパス機能を利用するためには、左側にある 2 つのインターフェイス、または右側にある 2 つのインターフェイスをネットワーク セグメントに接続する必要があります。これにより、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。また、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にする必要もあります。

図 3-15 デュアルポート 10GBASE(MMSR または SMLR)光ファイバの設定可能バイパス NetMod

デュアルポート 10GBASE 光ファイバ設定可能バイパスの設定では、LC タイプ(ローカル コネクタ)光トランシーバが使用されます。MMSR インターフェイスあるいは SMLR インターフェイスが可能であることに注意してください。

この設定を使用して、最大 2 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用すると、管理対象デバイスを侵入防御システムとして単一のネットワーク上に展開できます。

ヒント 最高のパフォーマンスを得るには、インターフェイス セットを連続的に使用してください。インターフェイスをスキップすると、パフォーマンスが低下する可能性があります。

デバイスの自動バイパス機能を利用するためには、2 つのインターフェイスをネットワーク セグメントに接続する必要があります。これにより、デバイスで障害が発生した場合や電源を消失した場合でもトラフィックが流れることができます。また、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にする必要もあります。

図 3-16 デュアルポート 40GBASE-SR4(光ファイバ)設定可能バイパス NetMod

デュアルポート 40GBASE-SR4 光ファイバ設定可能バイパスの設定では、MPO(マルチファイバ プッシュ オン)コネクタ光トランシーバが使用されます。

40G NetMod は、3D8270、3D8290、3D8360、3D8370、および 3D8390、または 40G 対応の 3D8250、3D8260、および 3D8350 でのみ使用可能です。40G 非対応のデバイスに 40G インターフェイスを作成しようとすると、管理する防御センター Web インターフェイスの 40G インターフェイス画面は赤く表示されます。40G 対応 3D8250 の LCD パネルには「3D 8250-40G」と表示され、40G 対応 3D8350 の LCD パネルには「3D 8350-40G」と表示されます。

この設定を使用して、最大 2 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン(またはバイパス モードのインライン)でペア化されたインターフェイスを使用すると、デバイスを侵入防御システムとして 1 つのネットワーク上に展開できます。

最大で 2 つの 40G NetMod を使用できます。1 番目の 40G NetMod をスロット 3 と 7 に、2 番目をスロット 2 と 6 に取り付けます。スロット 1 と 4 で 40G NetMod を使用することはできません。

デバイスの自動バイパス機能を利用するためには、Web インターフェイスを使用して、インターフェイスのペアをインライン セットとして設定し、そのインライン セットでパイパス モードを有効にする必要があります。

図 3-18 クワッドポート 1000BASE-T(銅線)非バイパス NetMod

これらの接続を使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン設定でペア化されたインターフェイスを、最大 2 つのネットワーク セグメントで使用することもできます。

図 3-19 クワッドポート 1000BASE-SX(光ファイバ)の非バイパス NetMod

クワッドポート 1000BASE-SX 光ファイバ非バイパス設定では、LC タイプ(ローカル コネクタ)光トランシーバが使用されます。

これらの接続を使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン設定でペア化されたインターフェイスを、最大 2 つのネットワーク セグメントで使用することもできます。

ヒント 最高のパフォーマンスを得るには、インターフェイス セットを連続的に使用してください。インターフェイスをスキップすると、パフォーマンスが低下する可能性があります。

図 3-20 クワッドポート 10GBASE(MMSR または SMLR)光ファイバ非バイパス NetMod

クワッドポート 10GBASE 光ファイバ非バイパス設定では、MMSR インターフェイスまたは SMLR インターフェイスを備えた LC タイプ(ローカル コネクタ)光トランシーバが使用されます。

これらの接続を使用して、最大 4 つの別個のネットワーク セグメントを受動的にモニタリングできます。また、インライン設定でペア化されたインターフェイスを、最大 2 つのネットワーク セグメントで使用することもできます。

ヒント 最高のパフォーマンスを得るには、インターフェイス セットを連続的に使用してください。インターフェイスをスキップすると、パフォーマンスが低下する可能性があります。

8000 シリーズ スタッキング モジュール

スタッキング モジュールは、同じ方法で設定された複数のアプライアンスのリソースを統合します。スタッキング モジュールは 3D8140、3D8250、および 3D8350 ではオプションであり、3D8260、3D8270、3D8290 と 3D8360、3D8370、3D8390 のスタック構成では標準搭載です。

スタッキング モジュールを使用すると、2 つのデバイスのリソースを統合して、1 つをプライマリ デバイス、もう 1 つをセカンダリ デバイスとして使用できます。プライマリ デバイスにのみ、センシング インターフェイスがあります。次のデバイスでスタッキング モジュールを使用できます。

•![]() 3D8140、3D8250、および 3D8350 はスタッキング モジュール付きで出荷可能です。

3D8140、3D8250、および 3D8350 はスタッキング モジュール付きで出荷可能です。

•![]() 3D8260 と 3D8360 では、プライマリ デバイスに 1 つのスタッキング モジュールが、セカンダリ デバイスに 1 つのスタッキング モジュールが付属しています。

3D8260 と 3D8360 では、プライマリ デバイスに 1 つのスタッキング モジュールが、セカンダリ デバイスに 1 つのスタッキング モジュールが付属しています。

•![]() 3D8270 と 3D8370 では、プライマリ デバイスに 2 つのスタッキング モジュールが、2 台のセカンダリ デバイスそれぞれに 1 つのスタッキング モジュールが付属しています。

3D8270 と 3D8370 では、プライマリ デバイスに 2 つのスタッキング モジュールが、2 台のセカンダリ デバイスそれぞれに 1 つのスタッキング モジュールが付属しています。

•![]() 3D8290 と 3D8390 では、プライマリ デバイスに 3 つのスタッキング モジュールが、3 台のセカンダリ デバイスそれぞれに 1 つのスタッキング モジュールが付属しています。

3D8290 と 3D8390 では、プライマリ デバイスに 3 つのスタッキング モジュールが、3 台のセカンダリ デバイスそれぞれに 1 つのスタッキング モジュールが付属しています。

スタック済みデバイスの詳しい使用方法については、 スタック構成でのデバイスの使用を参照してください。

スタック構成でのデバイスの使用

スタック構成では、同じ方法で設定されたデバイスのリソースを統合することにより、ネットワーク セグメントで検査されるトラフィックの量を増やすことができます。1 つのデバイスがプライマリ デバイスとして指定され、ネットワーク セグメントに接続されます。他のすべてのデバイスはセカンダリ デバイスとして指定され、プライマリ デバイスに追加のリソースを提供するためにそれらが使用されます。防御センターはスタック構成を作成、編集、および管理します。

プライマリ デバイスには、センシング インターフェイスと、接続されているセカンダリ デバイスごとに 1 つのスタッキング インターフェイス セットが含まれています。プライマリ デバイス上のセンシング インターフェイスを、非スタック デバイスと同じ方法で、モニタ対象のネットワーク セグメントに接続します。スタッキング ケーブルを使用して、プライマリ デバイス上のスタッキング インターフェイスをセカンダリ デバイス上のスタッキング インターフェイスに接続します。それぞれのセカンダリ デバイスは、スタッキング インターフェイスを使用してプライマリ デバイスに直接接続されます。セカンダリ デバイスにセンシング インターフェイスが含まれる場合、それらは使用されません。

•![]() 1 つの 3D8260(1 つの 10G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

1 つの 3D8260(1 つの 10G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

•![]() 1 つの 3D8270(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

1 つの 3D8270(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

•![]() 1 つの 3D8290(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

1 つの 3D8290(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

•![]() 1 つの 3D8360(1 つの 40G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

1 つの 3D8360(1 つの 40G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

•![]() 1 つの 3D8370(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

1 つの 3D8370(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

•![]() 1 つの 3D8390(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

1 つの 3D8390(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

3D8260、3D8270、3D8360、および 3D8370 では、追加のデバイスをスタックして、合計 4 デバイスからなるスタックにすることができます。

1 つのデバイスがプライマリ デバイスとして指定され、プライマリ ロール付きで防御センターの Web インターフェイスに表示されます。スタック構成内の他のすべてのデバイスはセカンダリであり、Web インターフェイスでセカンダリ ロールとして表示されます。スタック済みデバイスからの情報を表示する場合を除き、統合されたリソースは 1 つのエンティティとして扱われます。

単一の 3D8140、3D8250、または 3D8350 を接続する場合と同じ方法で、分析対象のネットワーク セグメントにプライマリ デバイスを接続します。スタック配線図に示すように、セカンダリ デバイスをプライマリ デバイスに接続します。

ネットワーク セグメントおよび他のデバイスとの間の物理接続が完了した後、防御センターを使用してスタックを設定し、管理します。

以下の項では、スタック構成デバイスを接続して管理する方法について詳しく説明します。

3D8140 の接続

2 つの 3D8140 をスタック構成で接続できます。1 本の 8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイスとセカンダリ デバイスの間の物理接続を確立する必要があります。スタッキング ケーブルの使用方法については、「8000 シリーズ スタッキング ケーブルの使用」を参照してください。

スタッキング モジュール間をケーブルで容易に接続できるように、各デバイスをラックに設置します。プライマリ デバイスの上または下にセカンダリ デバイスを設置できます。

単一の 3D8140 を接続する場合と同じ方法で、分析対象のネットワーク セグメントにプライマリ デバイスを接続します。セカンダリ デバイスをプライマリ デバイスに直接接続します。

下の図に、プライマリ デバイスの下にセカンダリ デバイスを設置した状態を示します。

ステップ 1![]() 8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上の左側のスタッキング インターフェイスを、セカンダリ デバイス上の左側のスタッキング インターフェイスに接続します。その後、デバイスを管理する防御センターを使用して、システム内のスタック構成デバイスの関係を構築します。右側のスタッキング インターフェイスが接続されていないことに注意してください。「スタック構成デバイスの管理」を参照してください。

8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上の左側のスタッキング インターフェイスを、セカンダリ デバイス上の左側のスタッキング インターフェイスに接続します。その後、デバイスを管理する防御センターを使用して、システム内のスタック構成デバイスの関係を構築します。右側のスタッキング インターフェイスが接続されていないことに注意してください。「スタック構成デバイスの管理」を参照してください。

82xx ファミリ と 83xx ファミリ の接続

•![]() 1 つの 3D8260(1 つの 10G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

1 つの 3D8260(1 つの 10G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

•![]() 1 つの 3D8360(1 つの 40G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

1 つの 3D8360(1 つの 40G 対応プライマリ デバイスと 1 つのセカンダリ デバイス)

•![]() 1 つの 3D8270 または 3D8370(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

1 つの 3D8270 または 3D8370(1 つの 40G 対応プライマリ デバイスと 2 つのセカンダリ デバイス)

•![]() 1 つの 3D8290 または 3D8390(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

1 つの 3D8290 または 3D8390(1 つの 40G 対応プライマリ デバイスと 3 つのセカンダリ デバイス)

3D8260、3D8270、3D8360、および 3D8370 では、追加のデバイスをスタックして、合計 4 デバイスからなるスタックにすることができます。

プライマリ デバイスに接続するセカンダリ デバイスごとに、2 本ずつの 8000 シリーズ スタッキング ケーブルを使用する必要があります。スタッキング ケーブルの使用方法については、「8000 シリーズ スタッキング ケーブルの使用」を参照してください。

スタッキング モジュール間をケーブルで容易に接続できるように、各デバイスをラックの中に設置します。プライマリ デバイスの上または下に、セカンダリ デバイスを設置できます。

単一の 3D8250 または 3D8350 を接続する場合と同じ方法で、分析対象のネットワーク セグメントにプライマリ デバイスを接続します。設定で必要とされるセカンダリ デバイスの数に応じて、それぞれをプライマリ デバイスに直接接続します。

3D8250 または 3D8350 プライマリ デバイスと 1 つのセカンダリ デバイス

次に、3D8250 または 3D8350 プライマリ デバイスと 1 つのセカンダリ デバイスの例を示します。セカンダリ デバイスがプライマリ デバイスの下に設置されています。セカンダリ デバイスにはセンシング インターフェイスが含まれていないことに注意してください。

3D8260 または 3D8360 プライマリ デバイスと 1 つのセカンダリ デバイス

次に、3D8260 または 3D8360 の設定例を示します。3D8260 には 10G 対応 3D8250 プライマリ デバイスと 1 つの専用セカンダリ デバイスが含まれています。3D8360 には 40G 対応 3D8350 プライマリ デバイスと 1 つの専用セカンダリ デバイスが含まれています。両方の設定(3D8260 または 3D8360)で、セカンダリ デバイスがプライマリ デバイスの下に設置されます。

3D8270 または 3D8370 プライマリ デバイス(40G)と 2 つのセカンダリ デバイス

次に、3D8270 または 3D8370 の設定例を示します。3D8270 には 40G 対応 3D8250 プライマリ デバイスと 2 つの専用セカンダリ デバイスが含まれています。3D8370 には 40G 対応 3D8350 プライマリ デバイスと 2 つの専用セカンダリ デバイスが含まれています。両方の設定(3D8270 または 3D8370)で、1 つのセカンダリ デバイスがプライマリ デバイスの上に設置され、他のセカンダリ デバイスがプライマリ デバイスの下に設置されます。

3D8290 または 3D8390 プライマリ デバイス(40G)と 3 つのセカンダリ デバイス

次に、3D8290 または 3D8390 の設定例を示します。3D8290 には 40G 対応 3D8250 プライマリ デバイスと 3 つの専用セカンダリ デバイスが含まれています。3D8370 には 40G 対応 3D8350 プライマリ デバイスと 2 つの専用セカンダリ デバイスが含まれています。両方の設定(3D8290 または 3D8390)で、1 つのセカンダリ デバイスがプライマリ デバイスの上に設置され、2 つのセカンダリ デバイスがプライマリ デバイスの下に設置されます。

3D8250 または 3D8350 セカンダリ デバイスを接続する方法:

ステップ 1![]() 8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上のスタッキング モジュールの左側のインターフェイスを、セカンダリ デバイス上のスタッキング モジュールの左側のインターフェイスに接続します。

8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上のスタッキング モジュールの左側のインターフェイスを、セカンダリ デバイス上のスタッキング モジュールの左側のインターフェイスに接続します。

ステップ 2![]() 2 本目の 8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上のスタッキング モジュールの右側のインターフェイスを、セカンダリ デバイス上のスタッキング モジュールの右側のインターフェイスに接続します。

2 本目の 8000 シリーズ スタッキング ケーブルを使用して、プライマリ デバイス上のスタッキング モジュールの右側のインターフェイスを、セカンダリ デバイス上のスタッキング モジュールの右側のインターフェイスに接続します。

ステップ 3![]() 接続するセカンダリ デバイスごとにステップ 1 と 2 を繰り返します。

接続するセカンダリ デバイスごとにステップ 1 と 2 を繰り返します。

ステップ 4![]() デバイスを管理する防御センターを使用して、スタック構成デバイスの関係を構築し、統合リソースを管理します。「スタック構成デバイスの管理」を参照してください。

デバイスを管理する防御センターを使用して、スタック構成デバイスの関係を構築し、統合リソースを管理します。「スタック構成デバイスの管理」を参照してください。

8000 シリーズ スタッキング ケーブルの使用

8000 シリーズ スタッキング ケーブルは両方の先端が同じ鍵型になっており、デバイスにケーブルを固定するためのラッチとラッチ解放つまみがそれぞれ付いています。

8000 シリーズ スタッキング ケーブルを使用して、以下に示すデバイス設定の必要に応じて、プライマリ デバイスと各セカンダリ デバイスの間の物理接続を確立します。

•![]() 3D8250、3D8260、3D8270、および 3D8290 では接続ごとに 2 本ずつケーブルが必要です

3D8250、3D8260、3D8270、および 3D8290 では接続ごとに 2 本ずつケーブルが必要です

•![]() 3D8350、3D8360、3D8370、および 3D8390 では接続ごとに 2 本ずつケーブルが必要です

3D8350、3D8360、3D8370、および 3D8390 では接続ごとに 2 本ずつケーブルが必要です

スタッキング ケーブルの取り付けまたは取り外し時にデバイスの電源をオフにする必要はありません。

デバイスを物理的に接続したら、防御センターを使用して、スタック済みデバイスを管理します。

ステップ 1![]() ケーブルを挿入するには、解放つまみを上にした状態でケーブル先端を持ち、鍵型の先端部分をスタッキング モジュール上のポートに差し込んで、ラッチがカチッと鳴るまで押し込みます。

ケーブルを挿入するには、解放つまみを上にした状態でケーブル先端を持ち、鍵型の先端部分をスタッキング モジュール上のポートに差し込んで、ラッチがカチッと鳴るまで押し込みます。

スタック構成デバイスの管理

防御センターはデバイス間のスタック関係を構築し、プライマリ デバイスのインターフェイス セットを制御し、スタック内の統合リソースを管理します。スタック済みデバイスのローカル Web インターフェイス上でインターフェイス セットを管理することはできません。

スタック関係が構築されると、すべてのデバイスは単一の、共有される検出設定を使ってトラフィックを個別に検査します。プライマリ デバイスで障害が発生した場合は、プライマリ デバイスの設定に従って(つまりスタック関係が存在しない場合と同じ方法で)トラフィックが処理されます。セカンダリ デバイスで障害が発生した場合、プライマリ デバイスは引き続きトラフィックを検知し、アラートを生成して、障害発生中のセカンダリ デバイスにトラフィックを送り、そこでトラフィックが破棄されます。

スタック済みデバイスを構築および管理する方法については、『FireSIGHT System User Guide』の「スタック デバイスの管理」を参照してください。

ラックへのアプライアンスの取り付け

FireSIGHT システム は、さまざまなハードウェア プラットフォームで出荷されます。すべての FireSIGHT システム アプライアンスをラックマウントできます(3D7010、3D7020、および 3D7030 用の 1 U 取り付けキットを購入した場合)。また、アプライアンスを設置したときには、アプライアンスのコンソールにアクセスできることを確認する必要もあります。初期セットアップ用にコンソールにアクセスするには、次のいずれかの方法で 1 つの FireSIGHT システム アプライアンスに接続します。

USB キーボードと VGA モニタを任意の FireSIGHT システム アプライアンスに接続できます。キーボード、ビデオ、およびマウス(KVM)スイッチに接続されたアプライアンスをラックマウントするには、これが便利です。

次のネットワーク設定を使用して、インターネットに接続してはならないローカル コンピュータを設定します。

イーサネット ケーブルを使用して、ローカル コンピュータのネットワーク インターフェイスをアプライアンス上の管理インターフェイスに接続します。アプライアンスとの対話には、HyperTerminal や Xmodem などのターミナル エミュレーション ソフトウェアを使用します。このソフトウェア用の設定は次のとおりです。

物理 FireSIGHT システム アプライアンス上の管理インターフェイスは、デフォルト IPv4 アドレスで事前設定されていることに注意してください。ただし、セットアップ手順の一部として、管理インターフェイスを IPv6 アドレスで再設定できます。

初期セットアップ後に、次に示す追加の方法でコンソールにアクセスできます。

物理シリアル ポートを使用して、コンピュータを(3D2100/2500/3500/4500 デバイス以外の)任意の FireSIGHT システム アプライアンスに接続できます。適切なロールオーバー シリアル ケーブル(ヌル モデム ケーブルまたはシスコ コンソール ケーブルとも呼ばれる)を常に接続した状態で、デフォルト VGA 出力をシリアル ポートにリダイレクトするようリモート管理コンソールを設定してください。アプライアンスと対話するには、上記のとおり端末エミュレーション ソフトウェアを使用します。

シリアル ポートには、アプライアンスによって RJ-45 接続と DB-9 接続のどちらかが実装されています。アプライアンス別のコネクタについては、次の表を参照してください。

|

|

|

|---|---|

適切なロールオーバー ケーブルをデバイスに接続した後、「コンソール出力のリダイレクト」に記載されているようにコンソール出力をリダイレクトします。各アプライアンスのシリアル ポートを特定するには、「ハードウェア仕様」の図を使用してください。

Serial over LAN(SOL)を使用する Lights-Out Management(LOM)

LOM 機能を使用すると、SOL 接続を通して シリーズ 3 アプライアンスに対して限定的なアクション セットを実行できます。LOM に対応したアプライアンスを出荷時の初期状態に復元する必要があり、そのアプライアンスに物理的にアクセスできない場合は、LOM を使用して復元プロセスを実行できます。LOM を使用してアプライアンスに接続した後、物理シリアル接続を使用する場合と同じ方法で、復元ユーティリティにコマンドを発行します。詳細については、「Lights-Out Management の設定」を参照してください。

LOM を使用してアプライアンスを工場出荷時設定に復元するには、ネットワーク設定を削除 しないでください 。ネットワーク設定を削除すると、LOM 接続もドロップされます。詳細については、「出荷時の初期状態に FireSIGHT システム アプライアンスを復元する」を参照してください。

ステップ 1![]() 取り付けキットと付属の手順書を使用して、アプライアンスをラックに取り付けます。

取り付けキットと付属の手順書を使用して、アプライアンスをラックに取り付けます。

ステップ 2![]() キーボードとモニタまたはイーサネット接続を使用してアプライアンスに接続します。

キーボードとモニタまたはイーサネット接続を使用してアプライアンスに接続します。

ステップ 3![]() キーボードとモニタを使用してアプライアンスをセットアップしている場合は、ここでイーサネット ケーブルを使用して、保護されるネットワーク セグメントに管理インターフェイスを接続します。

キーボードとモニタを使用してアプライアンスをセットアップしている場合は、ここでイーサネット ケーブルを使用して、保護されるネットワーク セグメントに管理インターフェイスを接続します。

コンピュータをアプライアンスの物理管理インターフェイスに直接接続することによって初期セットアップ手順を実行する予定の場合は、セットアップの完了時点で、保護されるネットワークに管理インターフェイスを接続します。

ステップ 4![]() 管理対象デバイスの場合は、インターフェイスに合わせて適切なケーブルを使用して、分析対象のネットワーク セグメントにセンシング インターフェイスを接続します。

管理対象デバイスの場合は、インターフェイスに合わせて適切なケーブルを使用して、分析対象のネットワーク セグメントにセンシング インターフェイスを接続します。

•![]() 銅線センシング インターフェイス:デバイスに銅線センシング インターフェイスが含まれている場合は、必ず適切なケーブルを使用してネットワークに接続します(「銅線インターフェイスのインライン展開のケーブル配線」を参照)。

銅線センシング インターフェイス:デバイスに銅線センシング インターフェイスが含まれている場合は、必ず適切なケーブルを使用してネットワークに接続します(「銅線インターフェイスのインライン展開のケーブル配線」を参照)。

•![]() 光ファイバ アダプタ カード:光ファイバ アダプタ カードが実装されたデバイスの場合は、オプションのマルチモード ファイバ ケーブルの LC コネクタをアダプタ カード上の 2 つのポートに任意の順序で接続します。分析対象のネットワーク セグメントに SC プラグを接続します。

光ファイバ アダプタ カード:光ファイバ アダプタ カードが実装されたデバイスの場合は、オプションのマルチモード ファイバ ケーブルの LC コネクタをアダプタ カード上の 2 つのポートに任意の順序で接続します。分析対象のネットワーク セグメントに SC プラグを接続します。

•![]() ファイバ タップ:オプションの光ファイバ タップが実装されたデバイスを展開している場合は、オプションのマルチモード ファイバ ケーブルの SC プラグを、タップ上の「analyzer」ポートに接続します。分析対象のネットワーク セグメントにタップを接続します。

ファイバ タップ:オプションの光ファイバ タップが実装されたデバイスを展開している場合は、オプションのマルチモード ファイバ ケーブルの SC プラグを、タップ上の「analyzer」ポートに接続します。分析対象のネットワーク セグメントにタップを接続します。

•![]() 銅線タップ:オプションの銅線タップが実装されたデバイスを展開している場合は、タップの左側にある A ポートと B ポートを、分析対象のネットワーク セグメントに接続します。タップの右側にある A ポートと B ポート(「analyzer」ポート)をアダプタ カード上の 2 つの銅線ポートに接続します。

銅線タップ:オプションの銅線タップが実装されたデバイスを展開している場合は、タップの左側にある A ポートと B ポートを、分析対象のネットワーク セグメントに接続します。タップの右側にある A ポートと B ポート(「analyzer」ポート)をアダプタ カード上の 2 つの銅線ポートに接続します。

管理対象デバイスを展開するときのオプションの詳細については、「展開について」を参照してください。

バイパス インターフェイスが実装されたデバイスを展開している場合は、デバイスで障害が発生してもネットワーク接続を維持できるデバイス機能を活用できます。設置と遅延のテストについては、「インライン バイパス インターフェイス設置のテスト」を参照してください。

ステップ 5![]() 電源コードをアプライアンスに接続し、電力源に差し込みます。

電源コードをアプライアンスに接続し、電力源に差し込みます。

アプライアンスに冗長電源がある場合は、電源コードを両方の電源に接続し、それを別々の電力源に差し込みます。

直接イーサネット接続を使用してアプライアンスをセットアップする場合は、ローカル コンピュータ上のネットワーク インターフェイスとアプライアンス上の管理インターフェイスの両方のリンク LED が点灯していることを確認してください。管理インターフェイスとネットワーク インターフェイスの LED が点灯していない場合は、クロス ケーブルを使用してみてください。詳細については、「銅線インターフェイスのインライン展開のケーブル配線」を参照してください。

ステップ 7![]() 次の章(「FireSIGHT システム アプライアンスのセットアップ」)に進みます。

次の章(「FireSIGHT システム アプライアンスのセットアップ」)に進みます。

コンソール出力のリダイレクト

デフォルトで、FireSIGHT システム アプライアンスは初期化ステータス init メッセージを VGA ポートに出力します。アプライアンスを工場出荷時設定に復元し、そのライセンスとネットワークの設定を削除すると、コンソール出力も復元ユーティリティによって VGA にリセットされます。物理シリアル ポートまたは SOL を使用してコンソールにアクセスする必要がある場合、初期セットアップの完了後にコンソール出力をシリアル ポートにリダイレクトすることをシスコでは推奨しています。

シェルを使用してコンソール出力をリダイレクトするには、アプライアンスのシェルからスクリプトを実行します。次の表に、アプライアンスへのアクセス方法に応じて使用すべきコンソール設定を一覧表示します。

|

|

|

|---|---|

すべての シリーズ 3 アプライアンスが LOM をサポートしますが、7000 シリーズ デバイスは LOM と物理シリアル アクセスを同時にサポートしないことに注意してください。ただし、どちらを使用してもコンソール設定は同じです。

ステップ 1![]() キーボード/モニタまたはシリアル接続を使用し、管理者特権を持つアカウントでアプライアンスのシェルにログインします。パスワードは、アプライアンスの Web インターフェイスのパスワードと同じです。

キーボード/モニタまたはシリアル接続を使用し、管理者特権を持つアカウントでアプライアンスのシェルにログインします。パスワードは、アプライアンスの Web インターフェイスのパスワードと同じです。

シリーズ 3 または仮想管理対象デバイス上では、「 expert 」と入力してシェル プロンプトを表示させる必要があることに注意してください。

ステップ 2![]() プロンプトで、次のコマンドを入力して root ユーザとしてコンソール出力を設定します。

プロンプトで、次のコマンドを入力して root ユーザとしてコンソール出力を設定します。

ここで、 console_value は表 3-2に記載されているように、アプライアンスへのアクセス方法を示す設定値です。

ステップ 3![]() 変更を反映させるには、「

変更を反映させるには、「 sudo reboot 」と入力してアプライアンスをリブートします。

インライン バイパス インターフェイス設置のテスト

バイパス インターフェイスを備えた管理対象デバイスは、デバイスが電源オフまたは動作不能な状態になってもネットワーク接続を維持できます。このようなデバイスを必ず適切に設置し、設置により生じた遅延を計測することが重要です。

(注) スイッチのスパニング ツリー ディスカバリ プロトコルは 30 秒のトラフィック遅延を引き起こす可能性があります。シスコでは、次の手順でスパニング ツリーを無効にすることを推奨します。

銅線インターフェイスにのみ適用される次の手順では、インライン バイパス インターフェイスの設置と ping 遅延をテストする方法について説明します。ping テストを実行するためにネットワークに接続し、管理対象デバイス コンソールに接続する必要があります。

インライン バイパス インターフェイスが設置されたデバイスをテストする方法:

ステップ 1![]() アプライアンスのインターフェイス セット タイプがインライン バイパス モード用に設定されていることを確認します。

アプライアンスのインターフェイス セット タイプがインライン バイパス モード用に設定されていることを確認します。

インターフェイス セットをインライン バイパス モード用に設定する手順については、『FireSIGHT System User Guide』の「インライン セットの設定」を参照してください。

ステップ 2![]() スイッチ上のすべてのインターフェイス、ファイアウォール、およびデバイスのセンシング インターフェイスを自動ネゴシエーションに設定します。

スイッチ上のすべてのインターフェイス、ファイアウォール、およびデバイスのセンシング インターフェイスを自動ネゴシエーションに設定します。

(注) シスコ デバイスでは、自動 MDIX を使用する場合に自動ネゴシエーションが必要です。

ステップ 3![]() デバイスの電源をオフにして、すべてのネットワーク ケーブルを外します。

デバイスの電源をオフにして、すべてのネットワーク ケーブルを外します。

デバイスを再接続して、適切なネットワーク接続が存在することを確認します。デバイスからスイッチおよびファイアウォールへのクロスオーバー ケーブルとストレート ケーブルの配線手順をチェックします(「銅線インターフェイスのインライン展開のケーブル配線」を参照)。

ステップ 4![]() デバイスの電源をオフにして、ファイアウォールからデバイス経由でスイッチに ping できることを確認します。

デバイスの電源をオフにして、ファイアウォールからデバイス経由でスイッチに ping できることを確認します。

ステップ 5![]() ステップ 10 が完了するまで、継続的に ping を実行します。

ステップ 10 が完了するまで、継続的に ping を実行します。

ステップ 7![]() キーボード/モニタまたはシリアル接続を使用し、管理者特権を持つアカウントでデバイスにログインします。パスワードは、デバイスの Web インターフェイスのパスワードと同じです。

キーボード/モニタまたはシリアル接続を使用し、管理者特権を持つアカウントでデバイスにログインします。パスワードは、デバイスの Web インターフェイスのパスワードと同じです。

ステップ 8![]() 「

「 system shutdown 」と入力して、デバイスをシャットダウンします。

また、Web インターフェイスを使用してデバイスをシャットダウンすることもできます。『FireSIGHT System User Guide』の「デバイスの管理」の章を参照してください。ほとんどのデバイスで電源をオフにすると、カチッという音がします。この音は、リレーが切り替わって、デバイスがハードウェア バイパスに移行した音です。

ステップ 10![]() デバイスの電源を再びオンにして、ping トラフィックが継続的に通過していることを確認します。

デバイスの電源を再びオンにして、ping トラフィックが継続的に通過していることを確認します。

ステップ 11![]() タップ モードをサポートするアプライアンスの場合は、次の条件下で ping 遅延結果をテストして記録できます。

タップ モードをサポートするアプライアンスの場合は、次の条件下で ping 遅延結果をテストして記録できます。

•![]() デバイスの電源がオン、ポリシーにルールが適用されていない、インライン侵入ポリシー保護モード

デバイスの電源がオン、ポリシーにルールが適用されていない、インライン侵入ポリシー保護モード

•![]() デバイスの電源がオン、ポリシーにルールが適用されていない、インライン侵入ポリシー保護タップ モード

デバイスの電源がオン、ポリシーにルールが適用されていない、インライン侵入ポリシー保護タップ モード

•![]() デバイスの電源がオン、ポリシーに調整済みルールが適用されている、インライン侵入ポリシー保護モード

デバイスの電源がオン、ポリシーに調整済みルールが適用されている、インライン侵入ポリシー保護モード

遅延時間が設置における許容範囲内であることを確認します。過剰な遅延が発生する問題の解決方法については、『FireSIGHT System User Guide』の「パケット遅延しきい値の設定」および「ルール遅延しきい値について」を参照してください。

フィードバック

フィードバック