- はじめに

- 製品概要

- CLI

- スイッチの初期設定

- スイッチの管理

- RPR および SSO を使用したスーパーバイザ エンジンの冗長 設定

- Cisco IOS XE インサービス ソフトウェア アップグレード プロセスの設定

- インターフェイスの設定

- ポートのステータスと接続の確認

- Cisco NSF/SSO スーパーバイザ エンジンの 冗長構成の設定

- 環境モニタリングおよび電源管理

- Power over Ethernet(PoE)の設定

- VLAN、VTP、および VMPS の設定

- IP アンナンバード インターフェイスの設定

- レイヤ 2 イーサネット インターフェイスの設 定

- SmartPort マクロの設定

- STP および MST の設定

- 任意の STP 機能の設定

- EtherChannel の設定

- CDP の設定

- IGMP スヌーピングとフィルタリングの設定

- IPv6 MLD スヌーピングの設定

- LLDP と LLDP-MED の設定

- UDLD の設定

- レイヤ 3 インターフェイスの設定

- CEF の設定

- ユニキャスト Reverse Path Forwarding の 設定

- IP マルチキャストの設定

- PBR の設定

- VRF-Lite の設定

- Flexible NetFlow の設定

- QoS の設定

- 音声インターフェイスの設定

- プライベート VLAN(PVLAN)の設定

- 802.1X ポートベース認証の設定

- Web ベース認証の設定

- ポート セキュリティの設定

- コントロール プレーン ポリシングの設定

- DHCP スヌーピング、IP ソース ガード、 およびスタティック ホストの IPSG の設定

- DAI の設定

- ACL によるネットワーク セキュリティの設定

- IPv6 のサポート

- ポート ユニキャストおよびマルチキャスト フラッディング ブロック

- ストーム制御の設定

- SPAN と RSPAN の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- Cisco IOS IP SLA 動作の設定

- RMON の設定

- Call Home の設定

- 診断の実行

- ROM モニタ

- MIB サポートの設定

- 略語

- 索引

Catalyst 4500 シリーズ スイッチ Cisco IOS ソフトウェアコンフィギュレーションガイド リリース IOS-XE 3.1.0 SG

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: Web ベース認証の設定

Web ベース認証の設定

この章では、Web ベース認証を設定する方法について説明します。この章の内容は、次のとおりです。

(注) この章で使用するスイッチ コマンドの構文および使用方法の詳細については、次の URL で『Cisco Catalyst 4500 Series Switch Command Reference』と関連資料を参照してください。

http://www.cisco.com/en/US/products/hw/switches/ps4324/index.html

Catalyst 4500 のコマンド リファレンスに掲載されていないコマンドについては、より詳細な Cisco IOS ライブラリを参照してください。次の URL で『Catalyst 4500 Series Switch Cisco IOS Command Reference』と関連資料を参照してください。

http://www.cisco.com/en/US/products/ps6350/index.html

Web ベース認証について

Web ベース認証機能(別名 Web 認証プロキシ)を使用して、IEEE 802.1X サプリカントを実行していないホスト システムでエンド ユーザを認証できます。

HTTP セッションを開始すると、Web ベース認証がホストからの入力 HTTP パケットを代行受信して、ユーザに HTML ログイン ページを送信します。ユーザは資格情報を入力します。Web ベース認証はこの資格情報を認証のために Authentication, Authorization, and Accounting(AAA; 認証、認可、アカウンティング)サーバに送信します。

認証が成功すると、Web ベース認証はログイン成功 HTML ページをホストに送信し、AAA サーバから返されたアクセス ポリシーを適用します。

認証に失敗すると、Web ベース認証はログイン失敗 HTML ページをユーザに送信し、ユーザにログインを再試行するように要求します。ユーザが最大試行回数を超えると、Web ベース認証はログイン失効 HTML ページをホストに送信し、ユーザは待機期間の間ウォッチ リストに配置されます。

ここでは、認証、認可、アカウンティング(AAA)システムの一部としての Web ベース認証の役割について説明します。

•![]() 「装置の役割」

「装置の役割」

•![]() 「ホスト検出」

「ホスト検出」

•![]() 「認証プロセス」

「認証プロセス」

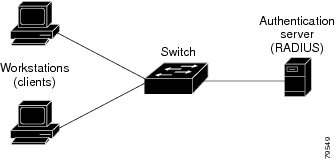

装置の役割

Web ベース認証では、ネットワーク内のデバイスに固有の役割が与えられます(図 35-1)。

•![]() クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答する装置(ワークステーション)。ワークステーションは、Java Script が有効な HTML ブラウザを実行している必要があります。

クライアント :LAN およびスイッチ サービスへのアクセスを要求し、スイッチからの要求に応答する装置(ワークステーション)。ワークステーションは、Java Script が有効な HTML ブラウザを実行している必要があります。

•![]() 認証サーバ :クライアントの実際の認証を行います。認証サーバは、クライアントの識別情報を確認し、クライアントが LAN およびスイッチ サービスへのアクセスを許可されたこと、またはクライアントが拒否されたことをスイッチに通知します

認証サーバ :クライアントの実際の認証を行います。認証サーバは、クライアントの識別情報を確認し、クライアントが LAN およびスイッチ サービスへのアクセスを許可されたこと、またはクライアントが拒否されたことをスイッチに通知します

•![]() スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチは、クライアントと認証サーバ間の仲介装置(プロキシ)として機能し、クライアントに識別情報を要求してその情報を認証サーバで確認し、クライアントに応答をリレーします。

スイッチ :クライアントの認証ステータスに基づいて、ネットワークへの物理アクセスを制御します。スイッチは、クライアントと認証サーバ間の仲介装置(プロキシ)として機能し、クライアントに識別情報を要求してその情報を認証サーバで確認し、クライアントに応答をリレーします。

ホスト検出

スイッチは、検出されたホストに関する情報を格納する IP デバイス トラッキング テーブルを保持します。

(注) デフォルトでは、スイッチ上では IP デバイス トラッキング機能はディセーブルです。Web ベース認証を使用するには、IP デバイス トラッキング機能をイネーブルにする必要があります。

レイヤ 3 インターフェイスの場合、インターフェイス上に Web ベース認証が設定されると(またはインターフェイスがサービス中になると)、Web ベース認証が HTTP 代行受信 Access Control List(ACL; アクセス コントロール リスト)を設定します。

レイヤ 2 インターフェイスの場合、次のメカニズムを使用して Web ベース認証が IP ホストを検出します。

•![]() Address Resolution Protocol(ARP; アドレス解決プロトコル)ベース トリガー:ARP リダイレクト ACL により、Web ベース認証は固定 IP アドレスまたは動的に取得された IP アドレスを持つホストを検出できます。

Address Resolution Protocol(ARP; アドレス解決プロトコル)ベース トリガー:ARP リダイレクト ACL により、Web ベース認証は固定 IP アドレスまたは動的に取得された IP アドレスを持つホストを検出できます。

•![]() Dynamic ARP Inspection(DAI; ダイナミック ARP インスペクション)

Dynamic ARP Inspection(DAI; ダイナミック ARP インスペクション)

•![]() Dynamic Host Configuration Protocol(Dynamic Host Configuration Protocol)スヌーピング:スイッチがホストの DHCP バインディング エントリを作成するときに Web ベース認証が通知されます。

Dynamic Host Configuration Protocol(Dynamic Host Configuration Protocol)スヌーピング:スイッチがホストの DHCP バインディング エントリを作成するときに Web ベース認証が通知されます。

セッション作成

Web ベース認証は新しいホストを検出すると、次のようにセッションを作成します。

ホスト IP が例外リストに含まれている場合、例外リスト エントリからのポリシーが適用され、セッションが確立されます。

ホスト IP が例外リストにない場合、Web ベース認証は Nonresponsive Host(NRH; 非応答ホスト)要求をサーバに送信します。

サーバ応答が Access Accepted である場合、このホスト用の許可がバイパスされます。セッションが確立されます。

NRH 要求に対するサーバ応答が Access Rejected である場合、HTTP 代行受信 ACL がアクティブになり、セッションはホストからの HTTP トラフィックを待機します。

認証プロセス

Web ベース認証をイネーブルにすると、次のイベントが発生します。

•![]() HTTP トラフィックが代行受信され、許可が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザがログイン ページにユーザ名とパスワードを入力すると、スイッチは認証サーバにそのエントリを送信します。

HTTP トラフィックが代行受信され、許可が開始されます。スイッチは、ユーザにログイン ページを送信します。ユーザがログイン ページにユーザ名とパスワードを入力すると、スイッチは認証サーバにそのエントリを送信します。

•![]() クライアント ID が有効で、認証に成功した場合、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードしてアクティブにします。ログイン成功ページがユーザに送信されます。

クライアント ID が有効で、認証に成功した場合、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードしてアクティブにします。ログイン成功ページがユーザに送信されます。

•![]() 認証に失敗した場合、スイッチはログイン失敗ページを送信します。ユーザはログインを再試行します。最大試行回数を超えると、スイッチはログイン失効ページを送信し、ホストはウォッチ リストに配置されます。ウォッチ リストのタイムアウト後、ユーザは認証プロセスを再試行できます。

認証に失敗した場合、スイッチはログイン失敗ページを送信します。ユーザはログインを再試行します。最大試行回数を超えると、スイッチはログイン失効ページを送信し、ホストはウォッチ リストに配置されます。ウォッチ リストのタイムアウト後、ユーザは認証プロセスを再試行できます。

•![]() 認証サーバがスイッチに応答しない場合、および AAA 失敗ポリシーが設定されている場合、スイッチはホストに障害アクセス ポリシーを適用します。ログイン成功ページがユーザに送信されます(「AAA 失敗ポリシー」を参照)。

認証サーバがスイッチに応答しない場合、および AAA 失敗ポリシーが設定されている場合、スイッチはホストに障害アクセス ポリシーを適用します。ログイン成功ページがユーザに送信されます(「AAA 失敗ポリシー」を参照)。

•![]() ホストがレイヤ 2 インターフェイスの ARP プローブに応答しない場合やホストがレイヤ 3 インターフェイスでアイドル タイムアウト中にトラフィックを送信しない場合、スイッチはクライアントを再認証します。

ホストがレイヤ 2 インターフェイスの ARP プローブに応答しない場合やホストがレイヤ 3 インターフェイスでアイドル タイムアウト中にトラフィックを送信しない場合、スイッチはクライアントを再認証します。

•![]() この機能は、ダウンロードされたタイムアウトやローカルに設定されたセッション タイムアウトに適用されます。

この機能は、ダウンロードされたタイムアウトやローカルに設定されたセッション タイムアウトに適用されます。

•![]() 終了処理が Remote Authentication Dial-In User Service(RADIUS)の場合、この機能は非応答ホスト(NRH)要求をサーバに送信します。終了処理は、サーバからの応答に含まれています。

終了処理が Remote Authentication Dial-In User Service(RADIUS)の場合、この機能は非応答ホスト(NRH)要求をサーバに送信します。終了処理は、サーバからの応答に含まれています。

AAA 失敗ポリシー

AAA 失敗ポリシーを使用すれば、AAA サーバが使用できない場合に、ネットワークに接続したり、ネットワークの接続状態を維持したりすることができます。クライアントの Web ベース認証が必要なときに AAA サーバにアクセスできない場合、ユーザを拒否する(つまり、ネットワークへのアクセスを提供しない)代わりに、管理者はユーザに適用できるデフォルト AAA 失敗ポリシーを設定できます。

•![]() AAA サーバが使用できない間、アクセスが制限されることがありますが、ネットワークには接続できます。

AAA サーバが使用できない間、アクセスが制限されることがありますが、ネットワークには接続できます。

•![]() AAA サーバが再び使用できるようになると、再確認されて、通常のアクセス ポリシーを AAA サーバからダウンロードできます。

AAA サーバが再び使用できるようになると、再確認されて、通常のアクセス ポリシーを AAA サーバからダウンロードできます。

(注) AAA サーバがダウンすると、関連付けられた既存ポリシーがない場合に限り AAA 失敗ポリシーが適用されます。通常、セッションに再認証が必要なときに AAA サーバが使用できない場合、現在有効なポリシーが保持されます。

認証プロキシ Web ページのカスタマイゼーション

Web ベース認証プロセス中、スイッチの内部 HTTP サーバは認証クライアントに提供するために 4 つの HTML ページをホストします。この 4 つのページでは、サーバは認証プロセスの次の 4 つのステートを通知します。

•![]() [Expire]:ログイン試行回数を超えたため、ログイン セッションは期限切れになりました。

[Expire]:ログイン試行回数を超えたため、ログイン セッションは期限切れになりました。

4 枚のデフォルト内部 HTML ページの代わりにカスタム HTML ページを使用したり、認証成功後にリダイレクトされる URL を指定して内部成功ページを効率的に置き換えたりすることができます。

Web ベース認証と他の機能との相互作用

ここでは、Web ベース認証と他の機能との相互作用について説明します。

•![]() 「ACL」

「ACL」

ポート セキュリティ

同じポート上で Web ベース認証とポート セキュリティを設定できます( switchport port-security インターフェイス コンフィギュレーション コマンドを使用してポートにポート セキュリティを設定します)。ポートでポート セキュリティと Web 認証をイネーブルにすると、Web ベース認証がポートを認証し、ポート セキュリティがクライアントの MAC アドレスを含むすべての MAC アドレスのネットワーク アクセスを管理します。その後、ポートを介してネットワークにアクセス可能なクライアント数またはクライアント グループを制限できます。

ポート セキュリティのイネーブル化の詳細については、 第 36 章「ポート セキュリティの設定」 を参照してください。

LAN ポート IP

同じポート上で LAN Port IP(LPIP; LAN ポート IP)とレイヤ 2 Web ベース認証を設定できます。最初にホストが Web ベース認証を使用して認証されて、次に LPIP ポスチャ検証が実行されます。LPIP ホスト ポリシーは、Web ベース認証ホスト ポリシーを上書きします。

Web ベース認証アイドル タイマーが期限切れになると、Network Admission Control(NAC)ポリシーが削除されます。ホストが認証され、ポスチャが再検証されます。

ACL

VLAN ACL または Cisco IOS ACL をインターフェイス上に設定する場合、ACL がホスト トラフィックに適用されるのは Web ベース認証ホスト ポリシーが適用されたあとだけです。

レイヤ 2 Web ベース認証の場合、ポートに接続されたホストからの入力トラフィックのデフォルト アクセス ポリシーとして Port ACL(PACL; ポート ACL)を設定する必要があります。認証後、Web ベース認証ホスト ポリシーは PACL を上書きします。

コンテキストベース アクセス コントロール

Context-based Access Control(CBAC; コンテキストベース アクセス コントロール)がポートの VLAN のレイヤ 3 VLAN インターフェイスに設定されている場合は、Web ベース認証をレイヤ 2 ポートに設定できません。

802.1X 認証

802.1x 認証と同じポート上に Web ベース認証を設定できません。ただし、代替認証方式として設定することは可能です。

EtherChannel

レイヤ 2 EtherChannel インターフェイス上に Web ベース認証を設定できます。Web ベース認証の設定はすべてのメンバ チャネルに適用されます。

スイッチオーバー

Route Processor Redundancy(RPR)モードの冗長スーパーバイザ エンジンを搭載した Catalyst 4500 シリーズ スイッチでは、スイッチオーバー中は現在認証されているホストに関する情報が保持されます。そのため、再認証の必要はありません。

Web ベース認証の設定

ここでは、Web ベース認証を設定する手順について説明します。

Web ベース認証のデフォルト設定

表 35-1 に、Web ベース認証のデフォルト設定を示します。

|

|

|

|---|---|

Web ベース認証設定時の注意事項および制約事項

Web ベース認証設定時の注意事項および制約事項は次のとおりです。

•![]() Web 認証には、Cisco Attribute-Value(AV)ペア アトリビュートが 2 つ必要です。

Web 認証には、Cisco Attribute-Value(AV)ペア アトリビュートが 2 つ必要です。

1 つめのアトリビュート priv-lvl=15 は常に 15 に設定する必要があります。これにより、スイッチにログインするユーザの権限レベルが設定されます。

2 つめのアトリビュートは、Web 認証されるホストに適用されるアクセス リストです。構文は、802.1x ユーザ単位アクセス コントロール リスト(ACL)に似ています。ただし、このアトリビュートは ip:inacl ではなく proxyacl で始まり、各エントリの source フィールドは any でなければなりません(認証後に、ACLが適用されると any フィールドはクライアント IP アドレスに置き換えられます)。

(注) proxyacl エントリによって、許可されたネットワーク アクセスのタイプが決まります。

•![]() Web ベース認証はアクセス ポートだけに設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされません。

Web ベース認証はアクセス ポートだけに設定できます。Web ベース認証は、トランク ポート、EtherChannel メンバ ポート、またはダイナミック トランク ポートではサポートされません。

•![]() Web ベース認証を設定する前に、インターフェイス上でデフォルト ACL を設定する必要があります。

Web ベース認証を設定する前に、インターフェイス上でデフォルト ACL を設定する必要があります。

•![]() レイヤ 2 インターフェイス上では、スタティック ARP キャッシュ割り当てのあるホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能で検出されません。

レイヤ 2 インターフェイス上では、スタティック ARP キャッシュ割り当てのあるホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベース認証機能で検出されません。

•![]() デフォルトでは、スイッチ上では IP デバイス トラッキング機能はディセーブルです。Web ベース認証を使用するには、IP デバイス トラッキング機能をイネーブルにする必要があります。

デフォルトでは、スイッチ上では IP デバイス トラッキング機能はディセーブルです。Web ベース認証を使用するには、IP デバイス トラッキング機能をイネーブルにする必要があります。

•![]() スイッチ上で HTTP サーバを実行するために、IP アドレスを少なくとも 1 つ設定する必要があります。各ホスト IP アドレスに到達するルートも設定する必要があります。HTTP サーバはホストに HTTP ログイン ページを送信します。

スイッチ上で HTTP サーバを実行するために、IP アドレスを少なくとも 1 つ設定する必要があります。各ホスト IP アドレスに到達するルートも設定する必要があります。HTTP サーバはホストに HTTP ログイン ページを送信します。

•![]() STP トポロジの変更によってホスト トラフィックが別のポートに着信する場合、2 ホップ以上離れたホストではトラフィックの中断が発生することがあります。これは、レイヤ 2(STP)トポロジの変更後に ARP および DHCP アップデートが送信されないことがあるためです。

STP トポロジの変更によってホスト トラフィックが別のポートに着信する場合、2 ホップ以上離れたホストではトラフィックの中断が発生することがあります。これは、レイヤ 2(STP)トポロジの変更後に ARP および DHCP アップデートが送信されないことがあるためです。

•![]() Web ベース認証は、ダウンロード可能ホスト ポリシーとして VLAN 割り当てをサポートしません。

Web ベース認証は、ダウンロード可能ホスト ポリシーとして VLAN 割り当てをサポートしません。

•![]() Cisco IOS Release 12.2(50)SG 以降は、RADIUS サーバから Downloadable ACL(DACL; ダウンロード可能な ACL)を適用することができます。

Cisco IOS Release 12.2(50)SG 以降は、RADIUS サーバから Downloadable ACL(DACL; ダウンロード可能な ACL)を適用することができます。

Web ベース認証設定作業リスト

認証ルールとインターフェイスの設定

|

|

|

|

|---|---|---|

インターフェイス コンフィギュレーション モードを開始し、Web ベース認証をイネーブルにする入力レイヤ 2 またはレイヤ 3 インターフェイスを指定します。 type は fastethernet、gigabit ethernet、または tengigabitethernet です。 |

||

次に、ファスト イーサネット ポート 5/1 で Web ベース認証をイネーブルにする例を示します。

AAA 認証の設定

Web ベース認証をイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Switch(config)# aaa authentication login default group { tacacs+ | radius } |

||

Switch(config)# aaa authorization auth-proxy default group { tacacs+ | radius } |

||

Switch(config)# no aaa authorization auth-proxy default group { tacacs+ | radius } |

||

Switch(config)# tacacs-server host { hostname | ip_address } |

AAA サーバを指定します。RADIUS サーバの場合は、「スイッチ/RADIUS サーバ通信の設定」を参照してください。 |

|

スイッチと Terminal Access Controller Access Control System(TACACS)サーバとの間で使用される許可および暗号化キーを設定します。 |

スイッチ/RADIUS サーバ通信の設定

RADIUS セキュリティ サーバは、次のいずれかによって識別されます。

IP アドレスと UDP ポート番号の組み合わせにより、一意の識別子が作成され、同一 IP アドレスのサーバ上にある複数の UDP ポートに RADIUS 要求を送信できるようになります。同じ RADIUS サーバ上の異なる 2 つのホスト エントリに同じサービス(認証など)を設定した場合、2 番めに設定されたホスト エントリは、最初に設定されたホスト エントリのフェールオーバー バックアップとして機能します。RADIUS のホスト エントリは、設定された順序で選択されます。

RADIUS サーバ パラメータを設定するには、次の作業を行います。

RADIUS サーバ パラメータを設定する場合、次の作業を行います。

•![]() 別のコマンドラインに key string を指定します。

別のコマンドラインに key string を指定します。

•![]() key string には、 スイッチ と RADIUS サーバ上で稼動する RADIUS デーモンとの間で使用する認証および暗号化キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号化キーと一致する必要があります。

key string には、 スイッチ と RADIUS サーバ上で稼動する RADIUS デーモンとの間で使用する認証および暗号化キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号化キーと一致する必要があります。

•![]() key string を指定する場合、キーの途中および末尾のスペースを使用します。キーにスペースを使用する場合は、キーの一部として引用符を使用する場合を除いて、キーを引用符で囲まないでください。このキーは、RADIUS デーモン上で使用する暗号と一致する必要があります。

key string を指定する場合、キーの途中および末尾のスペースを使用します。キーにスペースを使用する場合は、キーの一部として引用符を使用する場合を除いて、キーを引用符で囲まないでください。このキーは、RADIUS デーモン上で使用する暗号と一致する必要があります。

•![]() radius-server host グローバル コンフィギュレーション コマンドを使用して、すべての RADIUS サーバに対してタイムアウト、再送信、および暗号化キーの値をグローバルに設定できます。サーバ単位でこれらのオプションを設定する場合は、 radius-server timeout 、 radius-server retransmit 、および radius-server key のグローバル コンフィギュレーション コマンドを使用します。詳細については、次の URL で

radius-server host グローバル コンフィギュレーション コマンドを使用して、すべての RADIUS サーバに対してタイムアウト、再送信、および暗号化キーの値をグローバルに設定できます。サーバ単位でこれらのオプションを設定する場合は、 radius-server timeout 、 radius-server retransmit 、および radius-server key のグローバル コンフィギュレーション コマンドを使用します。詳細については、次の URL で

『 Cisco IOS Security Configuration Guide , Release 12.2』と

『 Cisco IOS Security Command Reference , Release 12.2』を参照してください。

http://www.cisco.com/en/US/docs/ios/12_2/security/command/reference/fsecur_r.html

(注) RADIUS サーバ上で、スイッチの IP アドレス、サーバとスイッチで共有されるキー文字列、Downloadable ACL(DACL)を含む、いくつかの設定を行う必要があります(Cisco IOS Release 12.2(50)SG 以降は、Catalyst 4500 シリーズ スイッチが DACL をサポートします)。詳細については、RADIUS サーバのマニュアルを参照してください。

次に、スイッチ上で RADIUS サーバ パラメータを設定する例を示します。

HTTP サーバの設定

Web ベース認証を使用するには、スイッチ内の HTTP サーバをイネーブルにする必要があります。サーバを HTTP または HTTPS のいずれかにイネーブルにできます。

サーバをイネーブルにするには、次のいずれかの作業を行います。

|

|

|

|

|---|---|---|

HTTP サーバをイネーブルにします。Web ベース認証機能は、ユーザを認証するために HTTP サーバを使用してホストと通信します。 |

||

Cisco IOS Release 12.2(50)SG 以降では、任意でカスタム認証プロキシ Web ページを設定したり、ログイン成功時のリダイレクション URL を指定したりできます。詳細については、以下を参照してください。

認証プロキシ Web ページのカスタマイズ

Cisco IOS Release 12.2(50)SG を使用すれば、Web ベース認証中に、スイッチのスイッチ内部デフォルト HTML ページではなく、4 枚の代替 HTML ページを表示することができます。

カスタム認証プロキシ Web ページを使用するように指定するには、カスタム HTML ファイルをスイッチの内部ディスクまたはフラッシュ メモリに保存してから、グローバル コンフィギュレーション モードで次の作業を行います。

カスタマイズした認証プロキシ Web ページを設定する場合、次の注意事項に従ってください。

•![]() カスタム Web ページ機能をイネーブルにするには、4 つのカスタム HTML ファイルすべてを指定します。ファイルを 3 つ以下しか指定しないと、内部のデフォルト HTML ページが使用されます。

カスタム Web ページ機能をイネーブルにするには、4 つのカスタム HTML ファイルすべてを指定します。ファイルを 3 つ以下しか指定しないと、内部のデフォルト HTML ページが使用されます。

•![]() この 4 つのカスタム HTML ファイルは スイッチのディスクまたはフラッシュに存在している必要があります。各 HTML ファイルの最大サイズは 8 KB です。

この 4 つのカスタム HTML ファイルは スイッチのディスクまたはフラッシュに存在している必要があります。各 HTML ファイルの最大サイズは 8 KB です。

•![]() カスタム ページ上のイメージは、アクセス可能な HTTP サーバ上になければなりません。HTTP サーバにアクセスできるように、アドミッション ルール内に代行受信 ACL を設定する必要があります。

カスタム ページ上のイメージは、アクセス可能な HTTP サーバ上になければなりません。HTTP サーバにアクセスできるように、アドミッション ルール内に代行受信 ACL を設定する必要があります。

•![]() カスタム ページからの外部リンクには、アドミッション ルール内に代行受信 ACL を設定する必要があります。

カスタム ページからの外部リンクには、アドミッション ルール内に代行受信 ACL を設定する必要があります。

•![]() 外部リンクまたはイメージに必要な名前解決には、有効な DNS サーバにアクセスするためにアドミッション ルール内に代行受信 ACL を設定する必要があります。

外部リンクまたはイメージに必要な名前解決には、有効な DNS サーバにアクセスするためにアドミッション ルール内に代行受信 ACL を設定する必要があります。

•![]() カスタム Web ページ機能がイネーブルに設定されている場合、設定済みの auth-proxy-banner は使用されません。

カスタム Web ページ機能がイネーブルに設定されている場合、設定済みの auth-proxy-banner は使用されません。

•![]() カスタム Web ページ機能がイネーブルに設定されている場合、ログイン成功機能のリダイレクション URL は使用できません。

カスタム Web ページ機能がイネーブルに設定されている場合、ログイン成功機能のリダイレクション URL は使用できません。

•![]() カスタム ファイルの指定を解除するには、コマンドの no 形式を使用します。

カスタム ファイルの指定を解除するには、コマンドの no 形式を使用します。

カスタム ログイン ページはパブリック Web 形式であるため、このページについて次の注意事項に留意してください。

•![]() ログイン形式では、ユーザ名およびパスワードのユーザ入力を受け入れて、そのデータを uname および pwd として POST する必要があります。

ログイン形式では、ユーザ名およびパスワードのユーザ入力を受け入れて、そのデータを uname および pwd として POST する必要があります。

•![]() カスタム ログイン ページでは、ページ タイムアウト、非表示のパスワード、冗長送信の防止など、Web 形式のベスト プラクティスに従う必要があります。

カスタム ログイン ページでは、ページ タイムアウト、非表示のパスワード、冗長送信の防止など、Web 形式のベスト プラクティスに従う必要があります。

次に、カスタム認証プロキシ Web ページを設定する例を示します。

次に、カスタム認証プロキシ Web ページの設定を確認する例を示します。

ログイン成功時のリダイレクション URL の指定

Cisco IOS Release 12.2(50)SG では、ユーザが認証に成功したあとにリダイレクトされる URL を指定するオプションがあり、内部成功 HTML ページを効率的に置き換えることができます。

ログイン成功時のリダイレクション URL を指定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Switch(config)# ip admission proxy http success redirect url-string |

ログイン成功時のリダイレクション URL を設定する場合、次の注意事項に従ってください。

•![]() カスタム認証プロキシ Web ページ機能がイネーブルに設定されている場合、リダイレクション URL 機能はディセーブルで、CLI で使用できません。リダイレクションはカスタム ログイン成功ページ内で実行できます。

カスタム認証プロキシ Web ページ機能がイネーブルに設定されている場合、リダイレクション URL 機能はディセーブルで、CLI で使用できません。リダイレクションはカスタム ログイン成功ページ内で実行できます。

•![]() リダイレクション URL 機能がイネーブルに設定されている場合、設定済みの auth-proxy-banner は使用されません。

リダイレクション URL 機能がイネーブルに設定されている場合、設定済みの auth-proxy-banner は使用されません。

•![]() リダイレクション URL の指定を解除するには、コマンドの no 形式を使用します。

リダイレクション URL の指定を解除するには、コマンドの no 形式を使用します。

次に、ログイン成功時のリダイレクション URL を設定する例を示します。

次に、ログイン成功時のリダイレクション URL を確認する例を示します。

AAA 失敗ポリシーの設定

Web ベース認証の AAA 失敗ポリシーは Cisco IOS Release 12.2(50)SG でサポートされます。

次に、AAA ダウン ステートで接続されているホストがあるかどうかを判別する例を示します。

次に、ホスト IP アドレスに基づいて特定のセッションに関する詳細情報を表示する例を示します。

Web ベース認証パラメータの設定

クライアントが待機期間の間ウォッチ リストに配置されるまでに可能な失敗ログイン試行の最大回数を設定できます。

Web ベース認証パラメータを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

次に、失敗ログイン試行の最大回数を 10 に設定する例を示します。

Web ベース認証のキャッシュ エントリの削除

既存のセッション エントリを削除するには、次のいずれかの作業を行います。

|

|

|

|

|---|---|---|

認証プロキシ エントリを削除します。すべてのキャッシュ エントリを削除する場合は、アスタリスクを使用します。単一ホストのエントリを削除する場合は、特定の IP アドレスを入力します。 |

||

認証プロキシ エントリを削除します。すべてのキャッシュ エントリを削除する場合は、アスタリスクを使用します。単一ホストのエントリを削除する場合は、特定の IP アドレスを入力します。 |

次に、IP アドレスが 209.165.201.1 のクライアントの Web ベース認証セッションを削除する例を示します。

Web ベース認証ステータスの表示

すべてのインターフェイスまたは特定のポートの Web ベース認証設定を表示するには、次の作業を行います。

|

|

|

|

|---|---|---|

Switch# show authentication sessions |

次に、グローバルな Web ベース認証ステータスだけを表示する例を示します。

次に、インターフェイス Gi 3/27 の Web ベース認証設定を表示する例を示します。

フィードバック

フィードバック