SSL VPN クライアントについて

DTLS による Cisco Unified Cisco Mobility Express での SSL VPN サポート

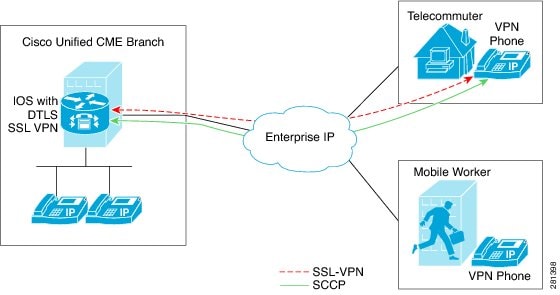

Communications Manager Express 8.6 以降のバージョンでは、企業のネットワーク外にある 7945、7965、および 7975 などの Cisco Unified SCCP IP Phone を、SSL VPN 接続により Cisco Unified Cisco Mobility Express に登録できます。SSL VPN 接続は電話機と VPN ヘッドエンドの間でセットアップされます。VPN ヘッドエンドにすることができるのは、Adaptive Secure Appliance(ASA 5500)または Datagram Transport Layer Security(DTLS)対応の IOS SSL VPN ルータです。Cisco Unified IP Phone と VPN ヘッドエンド(ASA および DTLS)間の VPN 接続 を参照してください。ASA ヘッドエンドでの VPN 機能のサポートは、Cisco Unified CME 8.5 で追加されました。詳細については、SCCP IP 電話機用 SSL VPN クライアントを参照してください。

Cisco Unified Cisco Mobility Express 8.6 は 、ヘッドエンドまたはゲートウェイとして IOS SSL DTLS を使用します。電話機と VPN ヘッドエンドの間に VPN 接続を確立するには、VPN 構成パラメータを使用して電話機を構成する必要があります。VPN 構成パラメータには、VPN ヘッドエンドアドレス、VPN ヘッドエンドのログイン情報、ユーザーまたは電話 ID、ログイン情報ポリシーが含まれます。これらのパラメータは機密情報と見なされ、署名付き構成ファイルまたは署名付きで暗号化された構成ファイルを使用してセキュアな環境で配布する必要があります。電話機を企業のネットワーク外に配置できるようにする前に、企業のネットワーク内でプロビジョニングする必要があります。

信頼できる環境で電話機が「ステージング」されると、VPN ヘッドエンドを接続できる場所に、その電話機を展開できます。電話機の VPN 構成パラメータは、電話機のユーザーインターフェイスおよび動作を指示します。

電話機またはクライアントの認証

-

ユーザ名とパスワードによる認証。

-

証明書ベースの認証(電話機の認証は、電話機の LSC または MIC 証明書を使用して行われます)。証明書ベースの認証は、次の 2 つのレベルで構成されます。

-

証明書のみの認証:電話機の LSC のみが使用されます(ユーザはユーザ名またはパスワードの入力を電話機で要求されません)。

-

AAA または 2 要素による認証:電話機の LSC とユーザー名およびパスワードの組み合わせが電話機の認証に使用されます。2 要素認証は、ユーザ名の事前入力の有無にかかわらず実行できます。(ユーザー名が事前に入力されていると、電話機はユーザー名を要求せず、関連するトラストポイントの構成に応じてユーザー名を取得します)。

-

(注) |

証明書認証には LSC を使用することをお勧めします。証明書認証に MIC を使用することはお勧めしません。また、証明書認証時は、ephone を「認証済み」(暗号化なし)セキュリティモードで構成することをお勧めします。 証明書のみの認証と 2 要素認証の詳細については、「https://www.cisco.com/en/US/docs/ios/sec_secure_connectivity/configuration/guide/sec_ssl_vpn_ps6350_TSD_Products_Configuration_Guide_Chapter.html#wp1465191」を参照してください。 |

Cisco Unified CME は暗号化モードでセットアップできますが、暗号化された SCCP 電話機のメディア コール フロー サポートが制限されます。認証済みモードで電話機を使用する場合、メディア関連のコール フローに制限はありません。

SCCP IP Phone での SSL VPN クライアントのサポート

Cisco Unified Cisco Mobility Express 8.5 以降のバージョンでは、7945、7965、および 7975 などの SCCP IP Phone で セキュアソケットレイヤ(SSL)仮想プライベートネットワーク(VPN)がサポートされます。

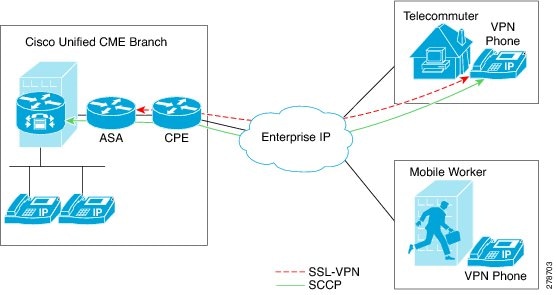

Cisco Unified Cisco Mobility Express 8.5 では、「電話機と VPN ヘッドエンド間の接続」が示すように VPN 接続を経由で Cisco Unified Cisco Mobility Express 8.5 に企業ネットワーク外の SCCP IP Phone を登録します。

SSL VPN は、2 つのエンドポイント間で送信されるデータやその他の情報のためのセキュアな通信メカニズムを提供します。VPN 接続は SCCP IP Phone と VPN ヘッドエンドまたは VPN ゲートウェイの間でセットアップされます。Cisco Unified CME 8.5 では、適応型セキュリティ アプライアンス(ASA モデル 55x0)を VPN ヘッドエンドまたはゲートウェイとして使用します。

電話機と VPN ゲートウェイの間の VPN 接続を確立するために、電話機を VPN ゲートウェイ アドレス、VPN ヘッドエンド クレデンシャル、ユーザまたは電話機の ID、クレデンシャル ポリシーなどの VPN 設定パラメータで設定する必要があります。これらのパラメータには機密情報が含まれており、署名付き構成ファイルまたは署名付きで暗号化された構成ファイルを使用してセキュアな環境で配布する必要があります。電話機を企業のネットワーク外に配置する前に、企業のネットワーク内でプロビジョニングする必要があります。

信頼できるセキュアな環境で電話機がプロビジョニングされると、VPN ヘッドエンドに到達できる場所ならどこからでも、その電話機を Cisco Unified CME に接続できます。電話機の VPN 構成パラメータは電話機のユーザーインターフェイスおよび動作を制御します。SCCP IP Phone での SSL VPN 機能の構成の詳細については、「ASA(ゲートウェイ)を VPN ヘッドエンドとして構成」を参照してください。

エクスポート可能なキーでトラストポイントを生成し、それを SAST1 として使用する必要があります。Cisco Mobility Express システム管理者セキュリティトークンの詳細については。

SCCP IP Phone に対して SSL VPN クライアントを構成する際の制限

SSL VPN クライアントは、Unified Cisco Mobility Express 上の Cisco 4000 シリーズ サービス統合型ルータではサポートされていません。

Unified Cisco Mobility Express では、サイト間 VPN 構成のみがサポートされます。

フィードバック

フィードバック