- はじめに

- 概要

- CLI(コマンドライン インターフェイス)の 使用

- Cisco IE 3000 スイッチ アラームの設定

- スイッチの IP アドレスとデフォルト ゲート ウェイの割り当て

- Cisco IOS Configuration Engine の設定

- スイッチ のクラスタ化

- スイッチの管理

- PTP の設定

- PROFINET の設定

- SDM テンプレートの設定

- スイッチベース認証の設定

- IEEE 802.1X ポートベースの認証の設定

- Web ベースの認証の設定

- インターフェイスの特性の設定

- SmartPort マクロの設定

- VLAN の設定

- VTP の設定

- 音声 VLAN の設定

- プライベート VLAN の設定

- IEEE 802.1Q およびレイヤ 2 プロトコル トンネリングの設定

- STP の設定

- MSTP の設定

- オプションのスパニング ツリー機能の設定

- Resilient Ethernet Protocol の設定

- Flex Link および MAC アドレス テーブル 移行更新機能の設定

- DHCP 機能と IP ソース ガード機能の設定

- ダイナミック ARP 検査の設定

- IGMP スヌーピングおよび MVR の設定

- ポートベースのトラフィック制御の設定

- SPAN および RSPAN の設定

- LLDP、LLDP-MED、および有線のロケー ション サービスの設定

- CDP の設定

- UDLD の設定

- RMON の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- Embedded Event Manager の設定

- ACL によるネットワーク セキュリティの設定

- QoS の設定

- EtherChannel およびリンクステート トラッキングの設定

- IP ユニキャスト ルーティングの設定

- IPv6 ユニキャスト ルーティング の設定

- IPv6 MLD スヌーピングの設定

- IPv6 ACL の設定

- HSRP の設定

- Cisco IOS IP SLA 動作の設定

- 拡張オブジェクト追跡の設定

- WCCP によるキャッシュ サービスの設定

- IP マルチキャスト ルーティングの設定

- MSDP の設定

- フォールバック ブリッジングの設定

- トラブルシューティング

- サポートされる MIB

- Cisco IOS ファイル システム、コンフィ ギュレーション ファイル、およびソフト ウェア イメージの操作

- Cisco IOS Release 12.2(55)SE でサポート されていないコマンド

- 索引

Cisco IE 3000 スイッチ ソフトウェア コンフィギュ レーション ガイド,12.2(55)SE

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月1日

章のタイトル: Web ベースの認証の設定

Web ベースの認証の設定

この章では、Web ベースの認証の設定方法を説明します。この章で説明する内容は、次のとおりです。

(注) この章で使用しているスイッチ コマンドの構文および使用方法の詳細については、このリリースのコマンド リファレンスを参照してください。

Web ベースの認証の概要

Web ベースの認証機能(Web 認証プロキシ)を使用して、IEEE 802.1x サプリカントを実行していないホスト システムでエンド ユーザを認証します。

(注) Web ベースの認証はレイヤ 2 およびレイヤ 3 インターフェイスに設定できます。

HTTP セッションを開始すると、Web ベースの認証は、ホストからの入力 HTTP パケットを代行受信し、ユーザに HTML ログイン ページを送信します。ユーザがそれぞれのクレデンシャルを入力すると、Web ベースの認証機能はそれらのクレデンシャルを Authentication、Authorization、Accounting(AAA; 認証、認可、アカウンティング)サーバに送信して認証します。

認証が成功すると、Web ベースの認証はログイン成功 HTML ページをホストに送信し、AAA サーバから返されたアクセス ポリシーを適用します。

認証に失敗すると、Web ベースの認証はログイン失敗 HTML ページをユーザに転送し、ユーザにログインの再試行を求めるメッセージを表示します。ユーザが最大試行回数を超えると、Web ベースの認証は、ログイン期限切れ HTML ページをホストに転送し、ユーザは待機期間の間ウォッチ リストに置かれます。

次の項では、AAA の一部としての Web ベースの認証の役割について説明します。

•![]() 「装置の役割」

「装置の役割」

•![]() 「ホストの検出」

「ホストの検出」

•![]() 「認証プロセス」

「認証プロセス」

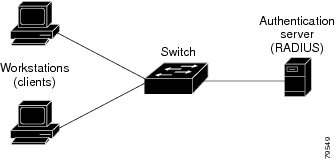

装置の役割

Web ベースの認証では、ネットワーク内の装置は次の特定の役割を持ちます。

•![]() クライアント :LAN およびサービスへのアクセスを要求し、スイッチからの要求に応答する装置(ワークステーション)。ワークステーションでは、Java スクリプトがイネーブルの HTML ブラウザを実行している必要があります。

クライアント :LAN およびサービスへのアクセスを要求し、スイッチからの要求に応答する装置(ワークステーション)。ワークステーションでは、Java スクリプトがイネーブルの HTML ブラウザを実行している必要があります。

•![]() 認証サーバ :クライアントを認証します。認証サーバはクライアントの ID を検証し、クライアントが LAN およびスイッチ サービスへのアクセスが許可されたこと、またはクライアントが拒否されたことをスイッチに通知します。

認証サーバ :クライアントを認証します。認証サーバはクライアントの ID を検証し、クライアントが LAN およびスイッチ サービスへのアクセスが許可されたこと、またはクライアントが拒否されたことをスイッチに通知します。

•![]() スイッチ :クライアントの認証ステータスに基づいてネットワークへの物理的なアクセスを制御します。スイッチはクライアントと認証サーバの間の仲介装置(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

スイッチ :クライアントの認証ステータスに基づいてネットワークへの物理的なアクセスを制御します。スイッチはクライアントと認証サーバの間の仲介装置(プロキシ)として動作し、クライアントに識別情報を要求し、その情報を認証サーバで確認し、クライアントに応答をリレーします。

図 13-1 に、ネットワークでのこれらの装置の役割を示します。

ホストの検出

スイッチは、検出されたホストに関する情報を格納する IP 装置追跡テーブルを維持します。

(注) デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベースの認証を使用するには、IP 装置追跡機能をイネーブルにする必要があります。

レイヤ 2 インターフェイスの場合、Web ベースの認証は次のメカニズムを使用して IP ホストを検出します。

•![]() ARP ベースのトリガー:Address Resolution Protocol(ARP; アドレス解決プロトコル)リダイレクト Access Control List(ACL; アクセス制御リスト)を使用すると、Web ベースの認証は、スタティック IP アドレスまたはダイナミック IP アドレスを持つホストを検出できます。

ARP ベースのトリガー:Address Resolution Protocol(ARP; アドレス解決プロトコル)リダイレクト Access Control List(ACL; アクセス制御リスト)を使用すると、Web ベースの認証は、スタティック IP アドレスまたはダイナミック IP アドレスを持つホストを検出できます。

•![]() DHCP スヌーピング:スイッチがホストの Dynamic Host Configuration Protocol(DHCP)バインディング エントリを作成すると、Web ベースの認証に通知されます。

DHCP スヌーピング:スイッチがホストの Dynamic Host Configuration Protocol(DHCP)バインディング エントリを作成すると、Web ベースの認証に通知されます。

セッションの作成

Web ベースの認証で新しいホストが検出されると、次のようにセッションが作成されます。

ホスト IP が例外リストに含まれている場合、例外リストのエントリのポリシーが適用され、セッションが確立されます。

ホスト IP が例外リストにない場合、Web ベースの認証では、nonresponsive-host(NRH; 非応答ホスト)要求がサーバに送信されます。

サーバの応答が access accepted である場合、このホストの認可はバイパスされます。セッションが確立されます。

NRH 要求に対するサーバの応答が access rejected である場合、HTTP インターセプト ACL がアクティブになり、セッションはホストからの HTTP トラフィックを待機します。

認証プロセス

Web ベースの認証をイネーブルにすると、次のイベントが発生します。

•![]() HTTP トラフィックが代行受信されて、認可が開始されます。スイッチがログイン ページをユーザに送信します。ユーザがユーザ名とパスワードを入力すると、スイッチは認証サーバにエントリを送信します。

HTTP トラフィックが代行受信されて、認可が開始されます。スイッチがログイン ページをユーザに送信します。ユーザがユーザ名とパスワードを入力すると、スイッチは認証サーバにエントリを送信します。

•![]() 認証に成功すると、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードして、アクティブにします。ログイン成功ページがユーザに送信されます。

認証に成功すると、スイッチは認証サーバからユーザのアクセス ポリシーをダウンロードして、アクティブにします。ログイン成功ページがユーザに送信されます。

•![]() 認証に失敗すると、スイッチはログイン失敗ページを送信します。ユーザはログインを再試行します。最大試行回数だけ失敗すると、スイッチはログイン期限切れページを送信し、ホストはウォッチ リストに置かれます。ウォッチ リストが時間切れになったあと、ユーザは認証プロセスを再試行できます。

認証に失敗すると、スイッチはログイン失敗ページを送信します。ユーザはログインを再試行します。最大試行回数だけ失敗すると、スイッチはログイン期限切れページを送信し、ホストはウォッチ リストに置かれます。ウォッチ リストが時間切れになったあと、ユーザは認証プロセスを再試行できます。

•![]() 認証サーバがスイッチに応答しない場合、および AAA 失敗ポリシーが設定されている場合、スイッチはホストにアクセス失敗ポリシーを適用します。ログイン成功ページがユーザに送信されます(「ローカルの Web 認証バナー」を参照)。

認証サーバがスイッチに応答しない場合、および AAA 失敗ポリシーが設定されている場合、スイッチはホストにアクセス失敗ポリシーを適用します。ログイン成功ページがユーザに送信されます(「ローカルの Web 認証バナー」を参照)。

•![]() スイッチは、ホストがレイヤ 2 インターフェイスで ARP プローブに応答しない場合、またはレイヤ 3 インターフェイスでホストがアイドル タイムアウト内にトラフィックを送信しない場合に、クライアントを再認証します。

スイッチは、ホストがレイヤ 2 インターフェイスで ARP プローブに応答しない場合、またはレイヤ 3 インターフェイスでホストがアイドル タイムアウト内にトラフィックを送信しない場合に、クライアントを再認証します。

•![]() この機能では、ダウンロードされたタイムアウトまたはローカルで設定されたセッション タイムアウトが適用されます。

この機能では、ダウンロードされたタイムアウトまたはローカルで設定されたセッション タイムアウトが適用されます。

•![]() 終端アクションが RADIUS である場合、この機能では、非応答ホスト(NRH)要求がサーバに送信されます。終端アクションは、サーバからの応答に含まれます。

終端アクションが RADIUS である場合、この機能では、非応答ホスト(NRH)要求がサーバに送信されます。終端アクションは、サーバからの応答に含まれます。

ローカルの Web 認証バナー

Web 認証を使用してスイッチにログインするときに表示されるバナーを作成できます。

バナーはログイン ページと認証結果ポップアップ ページの両方に表示されます。

ip admission auth-proxy-banner http グローバル コンフィギュレーション コマンドを使用して、バナーを作成できます。デフォルトのバナー「Cisco Systems」および「Switch host-name Authentication」はログイン ページに表示されます。「Cisco Systems」は認証結果のポップアップ ページに表示されます(図 13-2 を参照)。

図 13-2 Authentication Successful バナー

また、バナーをカスタマイズすることもできます(図 13-3 を参照)。

•![]() スイッチ、ルータ、または会社名をバナーに追加するには、 ip admission auth-proxy-banner http banner-text グローバル コンフィギュレーション コマンドを使用します。

スイッチ、ルータ、または会社名をバナーに追加するには、 ip admission auth-proxy-banner http banner-text グローバル コンフィギュレーション コマンドを使用します。

•![]() ロゴまたはテキスト ファイルをバナーに追加するには、 ip admission auth-proxy-banner http file-path グローバル コンフィギュレーション コマンドを使用します。

ロゴまたはテキスト ファイルをバナーに追加するには、 ip admission auth-proxy-banner http file-path グローバル コンフィギュレーション コマンドを使用します。

バナーをイネーブルにしない場合、 図 13-4 に示すように、スイッチへのログイン時に Web 認証のログイン画面にはユーザ名とパスワードのダイアログ ボックスだけが表示され、バナーは表示されません。

「Web 認証ローカル バナーの設定」を参照してください。

Web 認証のカスタマイズ可能 Web ページ

Web ベースの認証プロセス中、スイッチの内部 HTTP サーバが、4 つの HTML ページをホストして、認証するクライアントに配信します。サーバはこれらのページを使用して、次の 4 つの認証プロセスのステートを通知します。

注意事項

•![]() デフォルトの内部 HTML ページを独自の HTML ページに置き換えることができます。

デフォルトの内部 HTML ページを独自の HTML ページに置き換えることができます。

•![]() ログイン、成功、失敗、および期限切れ Web ページでロゴを使用したり、テキストを指定したりできます。

ログイン、成功、失敗、および期限切れ Web ページでロゴを使用したり、テキストを指定したりできます。

•![]() バナー ページでは、ログイン ページのテキストを指定できます。

バナー ページでは、ログイン ページのテキストを指定できます。

•![]() 成功ページに、特定の URL にアクセスするための HTML リダイレクト コマンドを含める必要があります。

成功ページに、特定の URL にアクセスするための HTML リダイレクト コマンドを含める必要があります。

•![]() URL ストリングは有効な URL(http://www.cisco.com など)にする必要があります。不完全な URL を指定すると、page not found などのエラーが Web ブラウザに表示される場合があります。

URL ストリングは有効な URL(http://www.cisco.com など)にする必要があります。不完全な URL を指定すると、page not found などのエラーが Web ブラウザに表示される場合があります。

•![]() HTTP 認証用に Web ページを設定する場合は、適切な HTML コマンド(ページのタイムアウトを設定したり、非表示パスワードを設定したり、同じページが 2 回送信されていないか確認したりするなど)を含める必要があります。

HTTP 認証用に Web ページを設定する場合は、適切な HTML コマンド(ページのタイムアウトを設定したり、非表示パスワードを設定したり、同じページが 2 回送信されていないか確認したりするなど)を含める必要があります。

•![]() ユーザを特定の URL にリダイレクトする CLI(コマンドライン インターフェイス)コマンドは、設定されたログイン フォームがイネーブルな場合は使用できません。管理者は、Web ページにリダイレクションが設定されていることを確認する必要があります。

ユーザを特定の URL にリダイレクトする CLI(コマンドライン インターフェイス)コマンドは、設定されたログイン フォームがイネーブルな場合は使用できません。管理者は、Web ページにリダイレクションが設定されていることを確認する必要があります。

•![]() 認証が行われたあとにユーザを特定の URL にリダイレクトする CLI コマンドが入力されてから、Web ページを設定するコマンドが入力されると、ユーザを特定の URL にリダイレクトする CLI コマンドは無効になります。

認証が行われたあとにユーザを特定の URL にリダイレクトする CLI コマンドが入力されてから、Web ページを設定するコマンドが入力されると、ユーザを特定の URL にリダイレクトする CLI コマンドは無効になります。

•![]() 設定された Web ページは、スイッチのブート フラッシュまたはフラッシュにコピーできます。

設定された Web ページは、スイッチのブート フラッシュまたはフラッシュにコピーできます。

•![]() 設定されたページには、スタック マスターまたはメンバー上のフラッシュからアクセスできます。

設定されたページには、スタック マスターまたはメンバー上のフラッシュからアクセスできます。

•![]() ログイン ページは 1 つのフラッシュに格納でき、成功ページと失敗ページは別のフラッシュ(たとえば、スタック マスターまたはメンバーのフラッシュ)に格納できます。

ログイン ページは 1 つのフラッシュに格納でき、成功ページと失敗ページは別のフラッシュ(たとえば、スタック マスターまたはメンバーのフラッシュ)に格納できます。

•![]() バナー ページは Web ページで設定されている場合、無効です。

バナー ページは Web ページで設定されている場合、無効です。

•![]() システム ディレクトリ(flash、disk0、または disk)に格納され、ログイン ページに表示する必要のあるすべてのロゴ ファイル(イメージ、フラッシュ、オーディオ、ビデオなど)では、ファイル名として web_auth_<filename> を使用する必要があります。

システム ディレクトリ(flash、disk0、または disk)に格納され、ログイン ページに表示する必要のあるすべてのロゴ ファイル(イメージ、フラッシュ、オーディオ、ビデオなど)では、ファイル名として web_auth_<filename> を使用する必要があります。

•![]() 設定された認証プロキシ機能は、HTTP と Secure Socket Layer(SSL)の両方をサポートします。

設定された認証プロキシ機能は、HTTP と Secure Socket Layer(SSL)の両方をサポートします。

デフォルトの内部 HTML ページを独自の HTML ページに置き換えることができます(図 13-5 を参照)。また、認証が行われたあとにユーザがリダイレクトされる URL を指定することもできます。この URL は内部の成功ページを置き換えます。

詳細については、「認証プロキシ Web ページのカスタマイズ」を参照してください。

Web ベースの認証と他の機能との相互作用

•![]() 「ACL」

「ACL」

ポート セキュリティ

Web ベースの認証とポート セキュリティは、同じポートに設定できます。Web ベースの認証はポートを認証し、ポート セキュリティはクライアントの Media Access Control(MAC; メディア アクセス制御)アドレスを含むすべての MAC アドレスのネットワーク アクセスを管理します。そのあと、ポートを介してネットワークにアクセスできるクライアントの数またはグループを制限できます。

ポート セキュリティをイネーブルにする方法の詳細については、「ポート セキュリティの設定」を参照してください。

LAN ポート IP

LAN Port IP(LPIP; LAN ポート IP)およびレイヤ 2 の Web ベースの認証は、同じポートに設定できます。ホストは最初に Web ベースの認証を使用して認証され、そのあとに LPIP ポスチャ検証が行われます。LPIP ホスト ポリシーは、Web ベースの認証ホスト ポリシーよりも優先されます。

Web ベースの認証のアイドル タイマーが時間切れになると、Network Admission Control(NAC)ポリシーが削除されます。ホストが認証され、ポスチャが再検証されます。

ゲートウェイ IP

Web ベースの認証が VLAN 内のスイッチ ポートのいずれかに設定されている場合、レイヤ 3 インターフェイスに Gateway IP(GWIP; ゲートウェイ IP)を設定することはできません。

Web ベースの認証は、ゲートウェイ IP と同じレイヤ 3 インターフェイスに設定できます。ソフトウェアでは両方の機能のホスト ポリシーが適用されます。GWIP ポリシーは、Web ベースの認証ホスト ポリシーよりも優先されます。

ACL

インターフェイスに VLAN ACL または Cisco IOS ACL を設定している場合は、Web ベースの認証ホスト ポリシーの適用後に限り ACL がホスト トラフィックに適用されます。

レイヤ 2 の Web ベースの認証の場合は、ポートに接続されているホストからの入力トラフィックに対するデフォルトのアクセス ポリシーとして Port ACL(PACL; ポート ACL)を設定する必要があります。認証後、Web ベースの認証ホスト ポリシーは、PACL よりも優先されます。

コンテキスト ベースのアクセス制御

Context-Based Access Control(CBAC; コンテキスト ベースのアクセス制御)がポート VLAN のレイヤ 3 VLAN インターフェイスに設定されている場合、Web ベースの認証をレイヤ 2 ポートに設定することはできません。

802.1x 認証

EtherChannel

レイヤ 2 EtherChannel インターフェイスに Web ベースの認証を設定できます。Web ベースの認証設定は、すべてのメンバー チャネルに適用されます。

Web ベースの認証の設定

Web ベースの認証のデフォルト設定

表 13-1 に、Web ベースの認証のデフォルト設定を示します。

|

|

|

|---|---|

Web ベースの認証設定時の注意事項および制約事項

•![]() Web ベースの認証は、アクセス ポートにだけ設定できます。Web ベースの認証は、トランク ポート、EtherChannel メンバー ポートまたはダイナミック トランク ポートではサポートされません。

Web ベースの認証は、アクセス ポートにだけ設定できます。Web ベースの認証は、トランク ポート、EtherChannel メンバー ポートまたはダイナミック トランク ポートではサポートされません。

•![]() Web ベースの認証を設定する前に、インターフェイスにデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスの場合はポート ACL を設定し、レイヤ 3 インターフェイスの場合は Cisco IOS ACL を設定します。

Web ベースの認証を設定する前に、インターフェイスにデフォルトの ACL を設定する必要があります。レイヤ 2 インターフェイスの場合はポート ACL を設定し、レイヤ 3 インターフェイスの場合は Cisco IOS ACL を設定します。

•![]() スタティック ARP キャッシュ 割り当てを使用するレイヤ 2 インターフェイスではホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベースの認証機能で検出されません。

スタティック ARP キャッシュ 割り当てを使用するレイヤ 2 インターフェイスではホストを認証できません。これらのホストは ARP メッセージを送信しないため、Web ベースの認証機能で検出されません。

•![]() デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベースの認証を使用するには、IP 装置追跡機能をイネーブルにする必要があります。

デフォルトでは、スイッチの IP 装置追跡機能はディセーブルにされています。Web ベースの認証を使用するには、IP 装置追跡機能をイネーブルにする必要があります。

•![]() スイッチの HTTP サーバを実行する IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホストの IP アドレスに到達するためのルートを設定する必要もあります。HTTP サーバは HTTP ログイン ページをホストに送信します。

スイッチの HTTP サーバを実行する IP アドレスを少なくとも 1 つ設定する必要があります。また、各ホストの IP アドレスに到達するためのルートを設定する必要もあります。HTTP サーバは HTTP ログイン ページをホストに送信します。

•![]() Spanning Tree Protocol(STP; スパニング ツリー プロトコル)トポロジの変更によってホストのトラフィックが別のポートに届いた場合、複数のホップ先にあるホストではトラフィックが中断される場合があります。このようなトラフィックの中断は、レイヤ 2(STP)トポロジが変更されたあとに、ARP と DHCP の更新が送信できない場合があるために生じます。

Spanning Tree Protocol(STP; スパニング ツリー プロトコル)トポロジの変更によってホストのトラフィックが別のポートに届いた場合、複数のホップ先にあるホストではトラフィックが中断される場合があります。このようなトラフィックの中断は、レイヤ 2(STP)トポロジが変更されたあとに、ARP と DHCP の更新が送信できない場合があるために生じます。

Web ベースの認証設定のタスク リスト

認証のルールとインターフェイスの設定

|

|

|

|

|---|---|---|

インターフェイス コンフィギュレーション モードを開始し、Web ベースの認証でイネーブルにする入力レイヤ 2 またはレイヤ 3 インターフェイスを指定します。 type には、fastethernet、gigabit ethernet、または tengigabitethernet を指定できます。 |

||

次に、ポート FastEthernet 5/1 で Web ベースの認証をイネーブルにする例を示します。

AAA 認証の設定

|

|

|

|

|---|---|---|

| aaa authorization auth-proxy default group { tacacs+ | radius } |

||

AAA サーバを指定します。RADIUS サーバについては、「スイッチと RADIUS サーバ間の通信設定」を参照してください。 |

||

スイッチと RADIUS サーバ間の通信設定

RADIUS セキュリティ サーバは次のもので識別されます。

IP アドレスと UDP ポート番号の組み合わせによって、一意の ID が作成され、同じ IP アドレスのサーバ上にある複数の UDP ポートに RADIUS 要求を送信できるようになります。同じ RADIUS サーバ上の異なる 2 つのホスト エントリに同じサービス(認証など)を設定した場合、2 番めに設定されたホスト エントリは、最初に設定されたホスト エントリのフェールオーバー バックアップとして動作します。RADIUS ホスト エントリは、設定した順序に従って選択されます。

RADIUS サーバ パラメータを設定するには、次の作業を実行します。

RADIUS サーバ パラメータを設定するには、次の手順を実行します。

•![]() 別のコマンドラインには、 key string を指定します。

別のコマンドラインには、 key string を指定します。

•![]() key string には、 スイッチ と RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証キーおよび暗号キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号キーと一致する必要があります。

key string には、 スイッチ と RADIUS サーバ上で動作する RADIUS デーモンとの間で使用する認証キーおよび暗号キーを指定します。key は文字列であり、RADIUS サーバで使用されている暗号キーと一致する必要があります。

•![]() key string を指定する場合、キーの途中および末尾のスペースを使用します。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

key string を指定する場合、キーの途中および末尾のスペースを使用します。キーにスペースを使用する場合は、引用符がキーの一部分である場合を除き、引用符でキーを囲まないでください。キーは RADIUS デーモンで使用する暗号に一致している必要があります。

•![]() radius-server host グローバル コンフィギュレーション コマンドを使用して、タイムアウト、再送信回数、暗号キーの値を、すべての RADIUS サーバにグローバルに設定できます。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。詳細については、次の URL の 『Cisco IOS Security Configuration Guide 』Release 12.2 および『 Cisco IOS Security Command Reference 』Release 12.2 を参照してください。

radius-server host グローバル コンフィギュレーション コマンドを使用して、タイムアウト、再送信回数、暗号キーの値を、すべての RADIUS サーバにグローバルに設定できます。これらのオプションをサーバ単位で設定するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key グローバル コンフィギュレーション コマンドを使用します。詳細については、次の URL の 『Cisco IOS Security Configuration Guide 』Release 12.2 および『 Cisco IOS Security Command Reference 』Release 12.2 を参照してください。

http://www.cisco.com/en/US/docs/ios/12_2/security/command/reference/fsecur_r.html

(注) RADIUS サーバには、スイッチIP アドレス、サーバとスイッチの両方で共有するキー文字列、Downloadable ACL(DACL; ダウンロード可能 ACL)などのいくつかの設定を行う必要があります。詳細については、RADIUS サーバのマニュアルを参照してください。

次に、スイッチで RADIUS サーバ パラメータを設定する例を示します。

HTTP サーバの設定

Web ベースの認証を使用するには、スイッチ内で HTTP サーバをイネーブルにする必要があります。HTTP または HTTPS のいずれかに対してサーバをイネーブルにできます。

|

|

|

|

|---|---|---|

| HTTP サーバをイネーブルにします。Web ベースの認証機能では、HTTP サーバを使用してホストと通信し、ユーザ認証を行います。 |

||

カスタムの認証プロキシ Web ページを設定するか、ログインの成功を示すリダイレクション URL を指定できます。

(注) ip http secure-secure コマンドの入力時にセキュアな認証を行うために、ユーザが HTTP 要求を送信する場合でも、ログイン ページは常に HTTPS(セキュア HTTP)形式になります。

認証プロキシ Web ページのカスタマイズ

Web ベースの認証の実行時にスイッチのデフォルト HTML ページの代わりとなる 4 つの HTML ページが表示されるように、Web 認証を設定できます。

カスタムの認証プロキシ Web ページの使用を指定するには、まずカスタムの HTML ファイルをスイッチのフラッシュ メモリに格納し、グローバル コンフィギュレーション モードで次の作業を実行します。

カスタマイズされた認証プロキシ Web ページを設定する場合は、次の注意事項に従ってください。

•![]() カスタムの Web ページ機能をイネーブルにするには、4 つのカスタム HTML ファイルをすべて指定します。4 つよりも少ない数のファイルを指定すると、内部のデフォルト HTML ページが使用されます。

カスタムの Web ページ機能をイネーブルにするには、4 つのカスタム HTML ファイルをすべて指定します。4 つよりも少ない数のファイルを指定すると、内部のデフォルト HTML ページが使用されます。

•![]() 4 つのカスタム HTML ファイルは、スイッチのフラッシュ メモリに格納する必要があります。各 HTML ファイルの最大サイズは 8 KB です。

4 つのカスタム HTML ファイルは、スイッチのフラッシュ メモリに格納する必要があります。各 HTML ファイルの最大サイズは 8 KB です。

•![]() カスタム ページのイメージはすべてアクセス可能な HTTP サーバに格納する必要があります。アドミッション ルール内でインターセプト ACL を設定します。

カスタム ページのイメージはすべてアクセス可能な HTTP サーバに格納する必要があります。アドミッション ルール内でインターセプト ACL を設定します。

•![]() カスタム ページからの外部リンクには、アドミッション ルール内にインターセプト ACL を設定する必要があります。

カスタム ページからの外部リンクには、アドミッション ルール内にインターセプト ACL を設定する必要があります。

•![]() 有効な Domain Name System(DNS; ドメイン ネーム システム)サーバにアクセスするには、外部リンクまたはイメージに必要な名前解決で、アドミッション ルール内にインターセプト ACL を設定する必要があります。

有効な Domain Name System(DNS; ドメイン ネーム システム)サーバにアクセスするには、外部リンクまたはイメージに必要な名前解決で、アドミッション ルール内にインターセプト ACL を設定する必要があります。

•![]() カスタムの Web ページ機能がイネーブルの場合、設定された auth-proxy-banner は使用されません。

カスタムの Web ページ機能がイネーブルの場合、設定された auth-proxy-banner は使用されません。

•![]() カスタムの Web ページ機能がイネーブルの場合、ログイン成功機能のリダイレクション URL は使用できません。

カスタムの Web ページ機能がイネーブルの場合、ログイン成功機能のリダイレクション URL は使用できません。

•![]() カスタム ファイルの指定を削除するには、このコマンドの no 形式を使用します。

カスタム ファイルの指定を削除するには、このコマンドの no 形式を使用します。

カスタムのログイン ページはパブリック Web フォームであるため、このページについては次の点に注意してください。

•![]() ログイン フォームはユーザ名とパスワードのユーザ エントリを受け入れる必要があります。また、それらのユーザ名とパスワードは uname および pwd として表示される必要があります。

ログイン フォームはユーザ名とパスワードのユーザ エントリを受け入れる必要があります。また、それらのユーザ名とパスワードは uname および pwd として表示される必要があります。

•![]() カスタムのログイン ページは、ページ タイムアウト、非表示パスワード、冗長な送信の回避など、Web フォームのベスト プラクティスに従う必要があります。

カスタムのログイン ページは、ページ タイムアウト、非表示パスワード、冗長な送信の回避など、Web フォームのベスト プラクティスに従う必要があります。

次に、カスタムの認証プロキシ Web ページを設定する例を示します。

次に、カスタムの認証プロキシ Web ページの設定を検証する例を示します。

ログインの成功を示すリダイレクション URL の設定

認証後にユーザがリダイレクトされる URL を指定できます。この URL は内部の成功 HTML ページを置き換えます。

|

|

|

|

|---|---|---|

ログインの成功を示すリダイレクション URL を設定する場合は、次の点に注意してください。

•![]() カスタムの認証プロキシ Web ページ機能がイネーブルの場合、リダイレクション URL 機能はディセーブルになり、CLI で使用できません。カスタムのログイン成功ページでリダイレクションを実行できます。

カスタムの認証プロキシ Web ページ機能がイネーブルの場合、リダイレクション URL 機能はディセーブルになり、CLI で使用できません。カスタムのログイン成功ページでリダイレクションを実行できます。

•![]() リダクレイション URL 機能がイネーブルの場合、設定された auth-proxy-banner は使用されません。

リダクレイション URL 機能がイネーブルの場合、設定された auth-proxy-banner は使用されません。

•![]() リダイレクション URL の指定を削除するには、このコマンドの no 形式を指定します。

リダイレクション URL の指定を削除するには、このコマンドの no 形式を指定します。

次に、ログインの成功を示すリダクレイション URL を設定する例を示します。

次に、ログインの成功を示すリダクレイション URL を検証する例を示します。

AAA 失敗ポリシーの設定

次に、接続されているホストが AAA ダウン ステートかどうかを確認する例を示します。

次に、ホスト IP アドレスに基づいて特定のセッションに関する詳細情報を表示する例を示します。

Web ベースの認証パラメータの設定

クライアントが待機期間にウォッチ リストに置かれるまでのログイン失敗最大試行回数を設定できます。

|

|

|

|

|---|---|---|

ログイン失敗最大試行回数を設定します。指定できる範囲は 1 ~ 2147483647 回です。デフォルト値は 5 です。 |

||

次に、ログイン失敗最大試行回数を 10 に設定する例を示します。

Web 認証ローカル バナーの設定

Web 認証が設定されているスイッチにローカル バナーを設定するには、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

ip admission auth-proxy-banner http [banner-text | file-path] |

(任意)C banner-text C を入力してカスタム バナーを作成します。ここで、C はデリミタを示します。または、file-path でバナーに表示されるファイル(ロゴやテキスト ファイルなど)を指定します。 |

|

次に、カスタム メッセージ「My Switch」を含むローカル バナーを設定する例を示します。

ip auth-proxy auth-proxy-banner コマンドの詳細については、Cisco.com にある『Cisco IOS Security Command Reference』の「Authentication Proxy Commands」を参照してください。

Web ベースの認証キャッシュ エントリの削除

|

|

|

|

|---|---|---|

認証プロキシ エントリを削除します。すべてのキャッシュ エントリを削除するには、アスタリスクを使用します。シングル ホストのエントリを削除するには、特定の IP アドレスを入力します。 |

||

認証プロキシ エントリを削除します。すべてのキャッシュ エントリを削除するには、アスタリスクを使用します。シングル ホストのエントリを削除するには、特定の IP アドレスを入力します。 |

次に、IP アドレス 209.165.201.1 にあるクライアントの Web ベースの認証セッションを削除する例を示します。

Web ベースの認証ステータスの表示

すべてのインターフェイスまたは特定のポートの Web ベースの認証設定を表示するには、次の作業を実行します。

|

|

|

|

|---|---|---|

| type = fastethernet、gigabitethernet または tengigabitethernet (任意)特定のインターフェイスの Web ベースの認証設定を表示するには、 interface キーワードを使用します。 |

次に、グローバルな Web ベースの認証ステータスだけを表示する例を示します。

次に、ギガビット インターフェイス 3/27 の Web ベースの認証設定を表示する例を示します。

フィードバック

フィードバック