- はじめに

- 製品概要

- ルータの初期設定

- Supervisor Engine 720 の設定

- Route Switch Processor 720 の設定

- NSF with SSO スーパーバイザ エンジンの冗長構成の設定

- Cisco 7600 シリーズ ルータでの ISSU および eFSU

- RPR および RPR+ スーパーバイザ エンジンの冗長設定

- インターフェイスの設定

- Supervisor Engine 32 の設定

- レイヤ 2 スイッチング用 LAN ポートの設定

- Flex Link の設定

- EtherChannel の設定

- VTP の設定

- VLAN の設定

- プライベート VLAN の設定

- Cisco IP Phone サポートの設定

- IEEE 802.1Q トンネリングの設定

- レイヤ 2 プロトコル トンネリングの設定

- L2TPv3 の設定

- STP および MST の設定

- オプションの STP 機能の設定

- レイヤ 3 インターフェイスの設定

- GTP-SLB IPV6 サポートの設定

- IP Subscriber Awareness over Ethernet

- UDE および UDLR の設定

- PFC のマルチプロトコル ラベル スイッチングの設定

- IPv4 マルチキャスト VPN サポートの設定

- マルチキャスト VPN エクストラネット サポートの設定

- IP ユニキャスト レイヤ 3 スイッチングの設定

- IPv6 マルチキャスト PFC3 および DFC3 レイヤ 3 スイッチングの設定

- IPv4 マルチキャスト レイヤ 3 スイッチングの設定

- IPv6 マルチキャスト トラフィック用 MLDv2 スヌーピングの設定

- IPv4 マルチキャスト トラフィック用 IGMP スヌーピングの設定

- PIM スヌーピングの設定

- ネットワーク セキュリティの設定

- Cisco IOS ACL サポートの概要

- VACL の設定

- Private Hosts(PACL の使用)

- オンライン診断の設定

- サービス拒絶保護の設定

- DHCP スヌーピングの設定

- ダイナミック ARP インスペクションの設定

- トラフィック ストーム制御の設定

- 不明なユニキャスト フラッディングのブロック

- PFC QoS の設定

- PFC QoS 統計データ エクスポートの設定

- Label Switched Multicast(LSM)Multicast Label Distribution Protocol(MLDP)based Multicast VPN(MVPN)サポート

- PFC の MPLS QoS の設定

- IEEE 802.1x ポートベースの認証の設定

- ポート セキュリティの設定

- UDLD の設定

- NetFlow および NDE の設定

- ローカル SPAN、RSPAN、および ERSPAN の設定

- SNMP ifIndex パーシステンスの設定

- 電源管理および環境モニタリング

- WCCP による Web キャッシュ サービスの設定

- Top N ユーティリティの使用

- スイッチ仮想インターフェイス上の双方向フォワーディングおよび検出の設定

- レイヤ 2 Traceroute ユーティリティの使用

- Call Home の設定

- IPv6 ポリシーベース ルーティングの設定

- Mini Protocol Analyzer の使用

- Resilient Ethernet Protocol の設定

- 同期イーサネットと 1588V2 の設定

- リンク ステート トラッキングの設定

- IP および MPLS 向け BGP PIC エッジおよびコアの設定

- IPv4 トランスポートを介した VRF 対応 IPv6 トンネルの設定

- ISIS IPv4 Loop Free Alternate Fast Reroute(LFA FRR)

- Y.1731 パフォーマンス モニタリング

- マルチキャスト サービス リフレクション

- オンライン診断テスト

- 略語

- Cisco IOS Release 15.S ソフトウェア イメージ

- 索引

Cisco 7600 シリーズ ルータ Cisco IOS ソフトウェア コンフィギュレーション ガイド Release 15.0S

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月20日

章のタイトル: PFC QoS 統計データ エクスポートの設定

- PFC QoS のグローバルなイネーブル化

- DSCP 透過性の設定

- 信頼状態の設定

- queueing-only モードのイネーブル化

- ブリッジド トラフィックのマイクロフロー ポリシングのイネーブル化

- レイヤ 2 LAN ポートでの VLAN ベース PFC QoS のイネーブル化

- 再マーキングされた DSCP に対する出力 ACL のサポートのイネーブル化

- 名前付き集約ポリサーの作成

- PFC QoS ポリシーの設定

- PFC による出力 DSCP 変換の設定

- IEEE 802.1Q トンネル ポートの入力 CoS 変換の設定

- DSCP 値マッピングの設定

- イーサネット LAN ポートおよび OSM 入力ポートの信頼状態の設定

- 入力 LAN ポート CoS 値の設定

- 標準キューのドロップしきい値の割合設定

- QoS ラベルのキューおよびドロップしきい値へのマッピング

- 標準送信キュー間での帯域幅の割り当て

- 1p1q0t および 1p1q8t ポートでの受信キュー サイズ比の設定

- LAN ポート送信キューのサイズ比の設定

PFC QoS の設定

この章では、Cisco 7600 シリーズ ルータの Policy Feature Card(PFC; ポリシー フィーチャ カード)および Distributed Forwarding Card(DFC; 分散型フォワーディング カード)に実装される Quality of Service(QoS)の設定方法について説明します。

(注) • この章で使用しているコマンドの構文および使用方法の詳細については、次の URL にある『Cisco 7600 Series Routers Command References』を参照してください。

http://www.cisco.com/en/US/products/hw/routers/ps368/prod_command_reference_list.html

•![]() QoS と MPLS の詳細については、を参照してください。

QoS と MPLS の詳細については、を参照してください。

•![]() Cisco 7600 シリーズ ルータの QoS(PFC QoS)は、一部の Cisco IOS Modular QoS CLI(MQC; モジュラ QoS コマンドライン インターフェイス)を使用します。PFC QoS はハードウェアに実装されるので、MQC 構文のサブセットだけがサポートされます。

Cisco 7600 シリーズ ルータの QoS(PFC QoS)は、一部の Cisco IOS Modular QoS CLI(MQC; モジュラ QoS コマンドライン インターフェイス)を使用します。PFC QoS はハードウェアに実装されるので、MQC 構文のサブセットだけがサポートされます。

•![]() PFC は、Network-Based Application Recognition(NBAR)をサポートしていません。

PFC は、Network-Based Application Recognition(NBAR)をサポートしていません。

(注) Cisco IOS Software Release 15.0(1)S で有効な QoS コマンドの一部がソフトウェア イメージに表示されません。代替 MQC コマンドの詳細については、『Legacy QoS Command Deprecation』機能マニュアルを参照してください。

http://www.cisco.com/en/US/docs/ios/ios_xe/qos/configuration/guide/legacy_qos_cli_deprecation_xe.html

『Legacy QoS Command Deprecation』マニュアルには、show queueing が show policy-map interface に置き換えられたことの説明が記載されています。ただし、LAN カードが MQC 設定モデルに従っていないため、show policy-map interface では LAN カード上のキューイング情報が表示されません。そのため、Cisco 7600 ルータの LAN カード上のキューイング情報を表示する場合は、代替コマンドの show mls qos queuing interface を使用する必要があります。

PFC QoS の機能概要

用語「PFC QoS」は、Cisco 7600 シリーズ ルータの QoS を示します。PFC QoS は、PFC および DFC に加えて、各種のルータ コンポーネントに実装されます。ここでは、PFC QoS の機能について説明します。

•![]() 「概要」

「概要」

PFC QoS でサポートされるポート タイプ

PFC は、FlexWAN モジュール ポートに対して QoS を提供しません。FlexWAN モジュールの QoS 機能については、次の資料を参照してください。

http://www.cisco.com/en/US/docs/routers/7600/install_config/flexwan_config/flexwan-config-guide.html

PFC QoS は、 LAN ポート をサポートします。LAN ポートとは、4 ポート ギガビット イーサネット WAN(GBIC)モジュール(OSM-4GE-WAN および OSM-2+4GE-WAN+)を除く、イーサネット スイッチング モジュール上のイーサネット ポートです。一部の OSM は、WAN ポートに加えて 4 つのイーサネット LAN ポートを備えています。

PFC QoS は、Optical Service Module(OSM; オプティカル サービス モジュール)ポートをサポートします。 OSM ポート とは、OSM 上の WAN ポートです。

概要

ネットワークは通常、 ベスト エフォート型 の配信方式で動作します。したがって、すべてのトラフィックに等しいプライオリティが与えられ、正しいタイミングで配信される可能性も同じです。輻輳が発生すると、ドロップされる可能性はすべてのトラフィックで同じです。

QoS を実装すると、ネットワーク パフォーマンスが予測可能になり、帯域幅をより効率的に利用できます。QoS は、ネットワーク トラフィックを選択(分類)し、 QoS ラベル を使用または割り当ててプライオリティを与え、設定されたリソース使用量にパケットを制限し(トラフィックをポリシングし、トラフィックをマーキングします)、リソースのコンテンションが存在する場所に 輻輳回避 を提供します。

PFC QoS の分類、ポリシング、マーキング、および輻輳回避は、PFC、DFC、および LAN スイッチング モジュール ポートの特定用途向け集積回路(ASIC)のハードウェアに実装されます。

(注) Cisco 7600 シリーズ ルータは、ハードウェアでレイヤ 3 スイッチングまたはレイヤ 2 スイッチングされるトラフィックに対して、すべての MQC 機能(たとえば、専用アクセス レート(CAR))をサポートしているわけではありません ポート ASIC にキューイングが実装されるため、Cisco 7600 シリーズ ルータは MQC 設定のキューイングをサポートしません。

図 45-1 に、Cisco 7600 シリーズ ルータの QoS プロセスの概要を示します。

–![]() ポートの信頼状態:PFC QoS では、 信頼(trust) は、有効なポートとして受け入れられ、初期 内部 DSCP 値の基準として使用されることを意味します。ポートはデフォルトで信頼できない(untrusted)に設定され、初期内部 DSCP 値が 0 に設定されます。受信した CoS 、 IP precedence 、または DSCP を信頼するようにポートを設定できます。

ポートの信頼状態:PFC QoS では、 信頼(trust) は、有効なポートとして受け入れられ、初期 内部 DSCP 値の基準として使用されることを意味します。ポートはデフォルトで信頼できない(untrusted)に設定され、初期内部 DSCP 値が 0 に設定されます。受信した CoS 、 IP precedence 、または DSCP を信頼するようにポートを設定できます。

–![]() レイヤ 2 CoS 再マーキング:PFC QoS は、レイヤ 2 CoS 再マーキングを適用します。この機能では、次の状況において、着信フレームにポート CoS 値がマーキングされます。

レイヤ 2 CoS 再マーキング:PFC QoS は、レイヤ 2 CoS 再マーキングを適用します。この機能では、次の状況において、着信フレームにポート CoS 値がマーキングされます。

- ポートが trusted として設定されているが、トラフィックが ISL、802.1Q、または 802.1p フレーム タイプでない場合

OSM ATM および POS ポートでは、PFC QoS は常に CoS = 0 に設定します。

–![]() 輻輳回避 :イーサネット LAN ポートを trust CoS に設定した場合、QoS はレイヤ 2 CoS 値に基づいてトラフィックを分類し、入力キューに割り当てて、輻輳回避を提供します。レイヤ 3 DSCP ベースのキュー マッピングは、WS-X6708-10GE ポートだけで使用できます。

輻輳回避 :イーサネット LAN ポートを trust CoS に設定した場合、QoS はレイヤ 2 CoS 値に基づいてトラフィックを分類し、入力キューに割り当てて、輻輳回避を提供します。レイヤ 3 DSCP ベースのキュー マッピングは、WS-X6708-10GE ポートだけで使用できます。

–![]() 内部 DSCP :PFC および DFC 上で、QoS はすべてのトラフィックに内部 DSCP 値を関連付け、システム内で処理できるように分類します。トラフィックの信頼状態に基づいた初期内部 DSCP と最終内部 DSCP が存在します。最終内部 DSCP を初期値と同じ値にしたり、MQC ポリシー マップでその値を別の値に設定したりできます。

内部 DSCP :PFC および DFC 上で、QoS はすべてのトラフィックに内部 DSCP 値を関連付け、システム内で処理できるように分類します。トラフィックの信頼状態に基づいた初期内部 DSCP と最終内部 DSCP が存在します。最終内部 DSCP を初期値と同じ値にしたり、MQC ポリシー マップでその値を別の値に設定したりできます。

–![]() MQC ポリシー マップ:MQC ポリシー マップは、次のいずれかの処理を行うことができます。

MQC ポリシー マップ:MQC ポリシー マップは、次のいずれかの処理を行うことができます。

- トラフィックの信頼状態の変更(内部 DSCP 値を別の QoS ラベル に基づいて設定)

- 初期内部 DSCP 値の設定(信頼できないポートからのトラフィックに限る)

–![]() 最終内部 DSCP を使用したレイヤ 3 DSCP マーキング(オプションで PFC に対して)

最終内部 DSCP を使用したレイヤ 3 DSCP マーキング(オプションで PFC に対して)

–![]() 最終内部 DSCP からのマッピングによるレイヤ 2 CoS マーキング

最終内部 DSCP からのマッピングによるレイヤ 2 CoS マーキング

–![]() レイヤ 2 CoS ベースの輻輳回避 (レイヤ 3 DSCP ベースのキュー マッピングは、WS-X6708-10GE ポートだけで使用できます)

レイヤ 2 CoS ベースの輻輳回避 (レイヤ 3 DSCP ベースのキュー マッピングは、WS-X6708-10GE ポートだけで使用できます)

次の図は、QoS とルータ コンポーネント間の関係の詳細を示します。

•![]() 図 45-2、 PFC の PFC QoS 機能を使用したトラフィック フロー

図 45-2、 PFC の PFC QoS 機能を使用したトラフィック フロー

•![]() 図 45-3、 PFC QoS 機能とコンポーネントの概要

図 45-3、 PFC QoS 機能とコンポーネントの概要

図 45-2 PFC の PFC QoS 機能を使用したトラフィック フロー

図 45-2 に、PFC の PFC QoS 機能を通過するトラフィック フローを示します。

•![]() トラフィックは、どのタイプのポートからも入力および出力が可能です。

トラフィックは、どのタイプのポートからも入力および出力が可能です。

•![]() DFC は、スイッチング モジュール上にローカルに PFC QoS を実装します。

DFC は、スイッチング モジュール上にローカルに PFC QoS を実装します。

–![]() 入力 FlexWAN QoS 機能は、FlexWAN 入力トラフィックに適用できます。

入力 FlexWAN QoS 機能は、FlexWAN 入力トラフィックに適用できます。

–![]() 入力 FlexWAN トラフィックを PFC でレイヤ 3 スイッチングさせたり、MSFC によってソフトウェアでルーティングさせたりできます。

入力 FlexWAN トラフィックを PFC でレイヤ 3 スイッチングさせたり、MSFC によってソフトウェアでルーティングさせたりできます。

–![]() 出力 PFC QoS は、FlexWAN 入力トラフィックには適用されません。

出力 PFC QoS は、FlexWAN 入力トラフィックには適用されません。

–![]() 出力 FlexWAN QoS は、FlexWAN 出力トラフィックに適用できます。

出力 FlexWAN QoS は、FlexWAN 出力トラフィックに適用できます。

–![]() 入力 LAN ポートの QoS 機能を LAN ポートの入力トラフィックに適用させることができます。

入力 LAN ポートの QoS 機能を LAN ポートの入力トラフィックに適用させることができます。

–![]() 入力 PFC QoS を LAN ポートの入力トラフィックに適用させることができます。

入力 PFC QoS を LAN ポートの入力トラフィックに適用させることができます。

–![]() 入力 LAN ポートのトラフィックを PFC でレイヤ 2 またはレイヤ 3 スイッチングさせたり、MSFC によるソフトウェアでルーティングさせたりできます。

入力 LAN ポートのトラフィックを PFC でレイヤ 2 またはレイヤ 3 スイッチングさせたり、MSFC によるソフトウェアでルーティングさせたりできます。

–![]() 出力 PFC QoS および出力 LAN ポートの QoS を LAN ポートの出力トラフィックに適用させることができます。

出力 PFC QoS および出力 LAN ポートの QoS を LAN ポートの出力トラフィックに適用させることができます。

–![]() 入力 OSM ポートの QoS 機能を OSM ポートの入力トラフィックに適用させることができます。

入力 OSM ポートの QoS 機能を OSM ポートの入力トラフィックに適用させることができます。

–![]() 入力 PFC QoS を OSM ポートの入力トラフィックに適用させることができます。

入力 PFC QoS を OSM ポートの入力トラフィックに適用させることができます。

–![]() 入力 OSM ポートのトラフィックを PFC でレイヤ 3 スイッチングさせたり、MSFC によってソフトウェアでルーティングさせたりできます。

入力 OSM ポートのトラフィックを PFC でレイヤ 3 スイッチングさせたり、MSFC によってソフトウェアでルーティングさせたりできます。

–![]() 出力 PFC QoS および出力 OSM ポートの QoS を OSM ポートの出力トラフィックに適用させることができます。

出力 PFC QoS および出力 OSM ポートの QoS を OSM ポートの出力トラフィックに適用させることができます。

コンポーネントの概要

入力 LAN ポートの PFC QoS 機能

ここでは、入力ポートの QoS 機能の概要について説明します。

•![]() 「入力 LAN ポート PFC QoS 機能のフローチャート」

「入力 LAN ポート PFC QoS 機能のフローチャート」

•![]() 「輻輳回避」

「輻輳回避」

入力 LAN ポート PFC QoS 機能のフローチャート

図 45-4 は、入力 LAN ポートの PFC QoS 機能間のトラフィック フローを示します。

(注) 入力 CoS 変換は、802.1Q トンネル ポートだけでサポートされます。DSCP ベースのキュー マッピングは、WS-X6708-10GE ポートだけでサポートされています。

ポートの信頼性

PFC QoS では、 信頼(trust) は、有効なポートとして受け入れられ、初期 内部 DSCP 値の基準として使用されることを意味します。ポートは、信頼できない(untrusted)に設定することも、次の QoS 値を信頼するように設定することもできます。

–![]() CoS を信頼するように設定されたポートを、trust CoS ポートといいます。

CoS を信頼するように設定されたポートを、trust CoS ポートといいます。

–![]() trust CoS ポートから受信するトラフィック、または、ポリシー マップによって CoS を信頼するように設定されたトラフィックを、trust CoS トラフィックといいます。

trust CoS ポートから受信するトラフィック、または、ポリシー マップによって CoS を信頼するように設定されたトラフィックを、trust CoS トラフィックといいます。

(注) すべてのトラフィックに CoS 値が含まれるわけではありません。CoS 値を伝送するのは、ISL、802.1Q、および 802.1P トラフィックだけです。PFC QoS は、CoS 値を伝送しないすべてのトラフィックに対し、ポートの CoS 値を適用します。信頼できないポートでは、PFC QoS はすべてのトラフィックにポートの CoS 値を適用し、受信したすべての CoS 値を上書きします。受信した CoS 値は、CoS を信頼するように設定されたポートでだけ維持されます。

–![]() IP precedence を信頼するように設定されたポートを、trust IP precedence ポートといいます。

IP precedence を信頼するように設定されたポートを、trust IP precedence ポートといいます。

–![]() trust IP precedence ポートから受信するトラフィック、または、ポリシー マップによって IP precedence を信頼するように設定されたトラフィックを、trust IP precedence トラフィックといいます。

trust IP precedence ポートから受信するトラフィック、または、ポリシー マップによって IP precedence を信頼するように設定されたトラフィックを、trust IP precedence トラフィックといいます。

–![]() DSCP を信頼するように設定されたポートは、trust DSCP ポートといいます。

DSCP を信頼するように設定されたポートは、trust DSCP ポートといいます。

–![]() trust DSCP ポート経由で受信されたトラフィック、または、DSCP を信頼するようにポリシー マップによって設定されたトラフィックは、trust DSCP トラフィックといいます。

trust DSCP ポート経由で受信されたトラフィック、または、DSCP を信頼するようにポリシー マップによって設定されたトラフィックは、trust DSCP トラフィックといいます。

輻輳回避

PFC QoS は、 trust CoS ポート に輻輳回避を実装します。trust CoS ポートでは、QoS が、レイヤ 2 の CoS 値に基づいてトラフィックを分類し、入力キューに割り当てることによって、輻輳回避を実現します。Release 12.2(33)SRC 以降のリリースでは、受信した DSCP 値を輻輳回避に使用するように WS-X6708-10GE trust DSCP ポートを設定できます。入力側の輻輳回避の詳細については、「trust CoS 入力 LAN ポートでの分類とマーキング」を参照してください。

PFC および DFC の QoS 機能

ここでは、PFC および DFC の QoS 関連事項について説明します。

サポートされるポリシー フィーチャ カード

PFC は、スーパーバイザ エンジンに取り付けられたドータカードです。PFC は、他の機能に加えて、QoS を提供します。Cisco 7600 シリーズ ルータでサポートされている PFC は、次のとおりです。

•![]() PFC3B(Supervisor Engine 720 および Supervisor Engine 32)

PFC3B(Supervisor Engine 720 および Supervisor Engine 32)

サポートされている DFC

PFC は QoS ポリシーのコピーを DFC に送信することで、QoS ポリシーがローカルにサポートされるようにします。これにより、DFC では、PFC がサポートしているものと同じ QoS 機能をサポートできるようになります。

Cisco 7600 シリーズ ルータでサポートされている DFC は、次のとおりです。

•![]() WS-F6K-DFC3B、WS-F6K-DFC3BXL(Supervisor Engine 720 の dCEF256 および CEF256 モジュール用)

WS-F6K-DFC3B、WS-F6K-DFC3BXL(Supervisor Engine 720 の dCEF256 および CEF256 モジュール用)

•![]() WS-F6700-DFC3B、WS-F6700-DFC3BXL(Supervisor Engine 720 の CEF720 モジュール用)

WS-F6700-DFC3B、WS-F6700-DFC3BXL(Supervisor Engine 720 の CEF720 モジュール用)

PFC および DFC の QoS 機能リストおよびフローチャート

表 45-1 は、PFC および DFC の各バージョンでサポートされる QoS 機能の一覧を示します。

|

|

|

|

|---|---|---|

| (注) DSCP 透過性をイネーブルにすると、出力 ToS の書き換えがディセーブルになります。 | ||

図 45-5 は、PFC および DFC 上の QoS 機能間のトラフィック フローを示します。

(注) DSCP 透過性機能を使用すると、オプションで出力 DSCP 値をレイヤ 3 ToS バイトに書き込むことができます。

内部 DSCP 値

PFC QoS は処理中、すべてのトラフィック(非 IP トラフィックを含む)のプライオリティを、内部 DSCP 値で表します。PFC では、マーキングまたはポリシングが行われる前に、PFC QoS が、次のように初期内部 DSCP 値を導出します。

•![]() trust CoS トラフィックの場合、受信した CoS 値またはポートの CoS 値

trust CoS トラフィックの場合、受信した CoS 値またはポートの CoS 値

(注) 信頼できない入力ポートからのトラフィックには、ポート CoS 値があります。信頼できないポートからのトラフィックが trust CoS ポリサーと一致する場合、PFC QoS は入力ポート CoS 値から内部 DSCP 値を導出します。

•![]() trust IP precedence トラフィック の場合、受信した IP precedence 値からのマッピング

trust IP precedence トラフィック の場合、受信した IP precedence 値からのマッピング

•![]() trust DSCP トラフィック の場合、受信した DSCP 値

trust DSCP トラフィック の場合、受信した DSCP 値

•![]() 信頼できないトラフィック の場合、ポリシー マップに設定されたポートの CoS 値または DSCP 値からのマッピング

信頼できないトラフィック の場合、ポリシー マップに設定されたポートの CoS 値または DSCP 値からのマッピング

trust CoS トラフィックおよび trust IP precedence トラフィックの場合、PFC QoS は、設定変更可能なマップを使用して、それぞれ 3 ビット値である CoS または IP precedence から、6 ビットの内部 DSCP 値を導出します。

PFC でのマーキングおよびポリシングによって初期内部 DSCP 値が最終内部 DSCP 値に変更されます。この値は、これ以降に適用されるすべての QoS 機能で使用されます。

ポートベースの PFC QoS および VLAN ベースの PFC QoS

各入力 LAN ポートは、物理ポート ベースの PFC QoS(デフォルト)または VLAN ベースの PFC QoS のいずれかに対応するように設定し、選択したインターフェイスにポリシー マップを対応付けることができます。

ポート ベースの PFC QoS を設定するポートの場合、次のように入力 LAN ポートにポリシー マップを付加します。

•![]() ポート ベースの PFC QoS 用に設定された非トランク入力 LAN ポート上では、そのポート経由で受信されたすべてのトラフィックが、ポートに対応付けられたポリシー マップに従います。

ポート ベースの PFC QoS 用に設定された非トランク入力 LAN ポート上では、そのポート経由で受信されたすべてのトラフィックが、ポートに対応付けられたポリシー マップに従います。

•![]() トランク入力 LAN ポートをポート ベースの PFC QoS 用に設定すると、そのポートを通じて受信するすべての VLAN トラフィックが、ポートに対応付けられたポリシー マップに従います。

トランク入力 LAN ポートをポート ベースの PFC QoS 用に設定すると、そのポートを通じて受信するすべての VLAN トラフィックが、ポートに対応付けられたポリシー マップに従います。

VLAN ベースの PFC QoS 用に設定された非トランク入力 LAN ポート上では、ポート経由で受信されたトラフィックが、ポートの VLAN に対応付けられたポリシー マップに従います。

VLAN ベースの PFC QoS 用に設定されたトランク入力 LAN ポート上では、ポート経由で受信されたトラフィックが、トラフィックの VLAN に対応付けられたポリシー マップに従います。

出力ポートの QoS 機能

出力 LAN ポート機能のフローチャート

図 45-6 は、出力 LAN ポートでの QoS 機能間のトラフィック フローを示します。

図 45-6 出力 LAN ポートでのスケジューリング、輻輳回避、およびマーキング

出力 CoS 値

すべての出力トラフィックについて、PFC QoS は設定変更可能なマップを使用して、トラフィックと対応付けられた最終 内部 DSCP 値から CoS 値を導出します。PFC QoS は出力 LAN ポートに導出された CoS 値を送信し、それがスケジューリングに使用され、ISL フレームおよび 802.1Q フレームに書き込まれます。

(注) Release 12.2(33)SRC およびそれ以降では、最終内部 DSCP 値を入力 LAN ポートでの分類および輻輳回避に使用するように WS-X6708-10GE ポートを設定できます。「DSCP ベースのキュー マッピングの設定」 を参照してください。

出力 DSCP 変換

15 の出力 DSCP 変換マップを設定することにより、 内部 DSCP 値が出力 ToS バイトに書き込まれる前に、内部 DSCP 値を変換することができます。出力 DSCP 変換マップを、PFC QoS がサポートする任意のインターフェイスに付加できます。

(注) • 出力 DSCP 変換を設定する場合は、PFC QoS による、変換された DSCP 値に基づく出力 CoS 値の導出は行われません。

出力 ToS バイト

DSCP 透過性をイネーブルにしている場合を除き、PFC QoS は最終内部 DSCP 値または変換された DSCP 値を基に、出力 IP トラフィックの ToS バイトを作成します。この ToS バイトは出力ポートに送られ、IP パケット内に書き込まれます。trust DSCP トラフィックと信頼できない IP トラフィックの場合は、ToS バイトに、受信された ToS バイトの元の最下位 2 ビットが含まれています。

内部 DSCP 値または変換された DSCP 値には、IP precedence 値と同じ機能があります(「IP precedence 値と DSCP 値」を参照)。

出力 PFC QoS インターフェイス

出力ポリシー マップをレイヤ 3 インターフェイス(レイヤ 3 インターフェイスまたは VLAN インターフェイスとして設定された LAN ポート)に対応付けることで、ポリシー マップを出力トラフィックに適用できます。

(注) • 出力ポリシーはマイクロフロー ポリシングをサポートしません。

•![]() ARP トラフィックには、マイクロフロー ポリシングを適用できません。

ARP トラフィックには、マイクロフロー ポリシングを適用できません。

再マーキングされた DSCP に対する出力 ACL のサポート

(注) 再マーキングされた DSCP に対する出力 ACL のサポートは、パケット再循環とも呼ばれます。

再マーキングされた DSCP に対する出力 ACL のサポートにより、IP precedence ベースまたは DSCP ベースの出力 QoS フィルタリングで、入力 PFC QoS によって変更された IP precedence、DSCP ポリシング、またはマーキングを使用できるようになります。

再マーキングされた DSCP に対する出力 ACL のサポートがないと、出力 QoS フィルタリングには、受信した IP precedence または DSCP の値が使用されます。ポリシングまたはマーキングの結果として入力 PFC QoS によって行われた、IP precedence または DSCP の変更は使用されません。

PFC は、出力レイヤ 3 インターフェイス(レイヤ 3 インターフェイスまたは VLAN インターフェイスとして設定された LAN ポート)において、レイヤ 3 でスイッチングおよびルーティングされたトラフィックだけに対して出力 PFC QoS を提供します。

再マーキングされた DSCP に対する出力 ACL サポートは、入力レイヤ 3 インターフェイス(レイヤ 3 インターフェイスまたは VLAN インターフェイスとして設定された LAN ポート)上で設定します。

再マーキングされた DSCP に対する出力 ACL サポートを設定したインターフェイス上では、PFC は QoS フィルタリングされた各 IP パケットを 2 回ずつ処理します。1 回めの処理では入力 PFC QoS を適用し、2 回めの処理では出力 PFC QoS を適用します。

入力 PFC QoS によってパケットが処理され、すべてのポリシングまたはマーキング変更が行われると、このパケットは出力 PFC QoS によって処理される前に、すべての設定済みレイヤ 2 機能(VACL など)によって入力インターフェイス上で再び処理されます。

再マーキングされた DSCP に対する出力 ACL サポートが設定されたインターフェイスで、入力 QoS によって変更された IP precedence または DSCP 値がレイヤ 2 機能と一致すると、一致するパケットはレイヤ 2 機能によってリダイレクトまたはドロップされます。これにより、このパケットが出力 QoS によって処理されることを防ぎます。

入力 PFC QoS によってパケットが処理され、すべてのポリシングまたはマーキング変更が行われると、このパケットは出力 PFC QoS によって処理される前に、すべての設定済みレイヤ 3 機能(たとえば、入力 Cisco IOS ACL、Policy-Based Routing(PBR; ポリシー ベース ルーティング)など)によって入力インターフェイス上で処理されます。

再マーキングされた DSCP に対する出力 ACL サポートが設定されたインターフェイスにレイヤ 3 機能を設定している場合は、入力 PFC QoS によって処理されたパケットはこのレイヤ 3 機能によってリダイレクトまたはドロップされることがあります。これにより、このパケットが出力 PFC QoS によって処理されることを防ぎます。

出力 OSM ポートのマーキング

入力 PFC QoS により、OSM 出力 QoS 機能で使用される DSCP 値が設定されます(図 45-7を参照)。

分類とマーキングの概要

ここでは、Cisco 7600 シリーズ ルータで行われる分類とマーキングの場所と方法について説明します。

•![]() 「信頼できる入力ポートおよび信頼できない入力ポートでの分類とマーキング」

「信頼できる入力ポートおよび信頼できない入力ポートでの分類とマーキング」

信頼できる入力ポートおよび信頼できない入力ポートでの分類とマーキング

入力ポートの信頼状態によって、そのポートが受信したレイヤ 2 フレームをどのようにマーキング、スケジューリング、および分類するか、また、輻輳回避を実行するかどうかが決まります。ポートの信頼状態には、次の種類があります。

入力 LAN ポート上での分類、マーキング、および輻輳回避では、レイヤ 3 の IP precedence 値または DSCP 値は使用または設定されず、レイヤ 2 CoS 値が使用されます。

Release 12.2(33)SRC およびそれ以降では、受信 DSCP 値を入力 LAN ポートでの分類および輻輳回避に使用するように WS-X6708-10GE ポートを設定できます(「DSCP ベースのキュー マッピングの設定」を参照)。

信頼できない入力ポートでの分類とマーキング

PFC QoS レイヤ 2 の再マーキングは、信頼できない入力ポート経由で受信したすべてのフレームに、ポート CoS 値(デフォルトは 0)をマーキングします。

信頼できないトラフィックに適用されたポート CoS 値を初期内部 DSCP 値にマッピングするには、入力トラフィックと一致する trust CoS ポリシー マップを設定します。

信頼できる入力ポートでの分類とマーキング

ポートを信頼可能として設定する場合は、そのポートが、有効な QoS ラベルを伝送するトラフィックを受信する場合だけにしてください。QoS は受信した QoS ラベルを、初期内部 DSCP 値の基準値として使用します。ルータに入力後のトラフィックには、ポリシー マップによって、別の信頼状態を適用できます。たとえば、trust CoS ポートからルータに入力されたトラフィックに対し、ポリシー マップを使用して、IP precedence または DSCP を信頼するように設定できます。これにより、ポートで信頼された QoS ラベルではなく、この信頼値が初期内部 DSCP 値の基準値として使用されます。

ここでは、信頼できる入力ポートでの分類およびマーキングについて説明します。

•![]() 「trust CoS 入力 LAN ポートでの分類とマーキング」

「trust CoS 入力 LAN ポートでの分類とマーキング」

•![]() 「trust IP precedence 入力ポートでの分類とマーキング」

「trust IP precedence 入力ポートでの分類とマーキング」

•![]() 「trust DSCP 入力ポートでの分類とマーキング」

「trust DSCP 入力ポートでの分類とマーキング」

trust CoS 入力 LAN ポートでの分類とマーキング

CoS を信頼するように LAN ポートを設定する場合は、そのポートが、有効なレイヤ 2 CoS を伝送するトラフィックを受信する場合だけにしてください。

信頼できる入力 LAN ポートから ISL フレームがルータに入ると、PFC QoS はユーザ フィールドの最下位 3 ビットを CoS 値として受け取ります。信頼できる入力 LAN ポートから 802.1Q フレームがルータに入ると、PFC QoS はユーザ プライオリティ ビットを CoS 値として受け取ります。PFC QoS のレイヤ 2 再マーキングでは、タグなしフレームで受信したすべてのトラフィックが、入力ポートの CoS 値でマーキングされます。

CoS を信頼するように設定したポートでは、PFC QoS によって次の処理が行われます。

•![]() タグ付きの信頼できる CoS トラフィックによって受信した CoS 値は、初期内部 DSCP 値にマッピングされます。

タグ付きの信頼できる CoS トラフィックによって受信した CoS 値は、初期内部 DSCP 値にマッピングされます。

•![]() タグなしの信頼できるトラフィックに適用された入力ポート CoS 値は、初期内部 DSCP 値にマッピングされます。

タグなしの信頼できるトラフィックに適用された入力ポート CoS 値は、初期内部 DSCP 値にマッピングされます。

(注) ルータに入ったあと、ポリシー マップはトラフィックの信頼状態を変更し、初期内部 DSCP 値の基準として、受信した IP precedence または DSCP を使用できます。

•![]() PFC QoS では、CoS ベースの入力キューおよびしきい値をイネーブルにすることで、輻輳回避を行うことができます。入力キューおよびしきい値の詳細については、「ポートベースのキュー タイプの概要」を参照してください。

PFC QoS では、CoS ベースの入力キューおよびしきい値をイネーブルにすることで、輻輳回避を行うことができます。入力キューおよびしきい値の詳細については、「ポートベースのキュー タイプの概要」を参照してください。

trust IP precedence 入力ポートでの分類とマーキング

IP precedence を信頼するようにポートを設定する場合は、そのポートが、有効なレイヤ 3 IP precedence を伝送するトラフィックを受信する場合だけにしてください。trust IP precedence ポートからのトラフィックの場合、トラフィックの信頼状態を変更するポリシー マップが存在する場合を除き、PFC QoS は、受信した IP precedence 値を初期内部 DSCP 値にマッピングします。入力ポートのキューおよびしきい値では、レイヤ 2 CoS が使用されます。したがって PFC QoS は、IP precedence を信頼するように設定されているポートでは、入力ポートの輻輳回避を行いません。PFC は、IP precedence を信頼するように設定されている入力ポートでは、トラフィックのマーキングを行いません。

有効なレイヤ 3 DSCP を伝送するトラフィックを受信する場合にだけ、ポートを trust DSCP に設定する必要があります。trust DSCP ポートからのトラフィックの場合、トラフィックの信頼状態を変更するポリシー マップが存在する場合を除き、PFC QoS は、受信した DSCP 値を初期内部 DSCP 値として使用します。入力ポート キューとしきい値はレイヤ 2 CoS を使用するため、PFC QoS は、DSCP を信頼するように設定されたポートに入力ポートの輻輳回避を実装しません。PFC は、受信した DSCP を信頼するように設定された入力ポートのトラフィックをマーキングしません。

Release 12.2(33)SRC およびそれ以降では、DSCP ベースの入力キューとしきい値を WS-X6708-10GE ポートでイネーブルにして、輻輳回避を提供します(「DSCP ベースのキュー マッピングの設定」を参照)。

入力 OSM ポートでの分類とマーキング

PFC QoS は、入力 OSM ポートから受信したすべてのトラフィックに 0 の CoS を対応付けます。入力 OSM ポートの信頼状態を設定し、PFC が IP precedence 値または DSCP 値および CoS 値を設定するときに使用させることができます。各入力 OSM ポートの信頼状態を、次のように設定できます。

•![]() trust CoS(POS および ATM OSM ポート上ではポート CoS 値を設定できないため、POS および ATM OSM ポート上では、CoS は常に 0 です)

trust CoS(POS および ATM OSM ポート上ではポート CoS 値を設定できないため、POS および ATM OSM ポート上では、CoS は常に 0 です)

サービス ポリシーとポリシー マップを使用した PFC での分類とマーキング

PFC QoS は、1 つのポリシー マップを次のインターフェイス タイプに対応付けることによって入力 PFC QoS を適用するサービス ポリシーを使用した分類とマーキングをサポートします。

•![]() 各 EtherChannel ポートチャネル インターフェイス

各 EtherChannel ポートチャネル インターフェイス

各レイヤ 3 インターフェイス(FlexWAN インターフェイスを除く)に 1 つのポリシー マップを対応付けることで、出力 PFC QoS を適用できます。

各ポリシー マップには、複数のポリシー マップ クラスを含めることができます。インターフェイスにより処理されたトラフィックのタイプごとに、個別のポリシー マップ クラスを設定できます。ポリシー マップ クラスのフィルタリングを設定するには、次の 2 つの方法があります。

•![]() IP precedence および DSCP 値に対するクラス マップの match コマンド

IP precedence および DSCP 値に対するクラス マップの match コマンド

ポリシー マップ クラスでは、次のオプション コマンドを使用してアクションを指定します。

•![]() ポリシー マップの set コマンド:信頼できないトラフィックでは、PFC QoS は、設定された IP precedence または DSCP 値を最終内部 DSCP 値として使用できます。「IP precedence 値と DSCP 値」に、IP precedence および DSCP のビット値を示します。

ポリシー マップの set コマンド:信頼できないトラフィックでは、PFC QoS は、設定された IP precedence または DSCP 値を最終内部 DSCP 値として使用できます。「IP precedence 値と DSCP 値」に、IP precedence および DSCP のビット値を示します。

•![]() ポリシー マップ クラス trust コマンド:PFC QoS は一致する入力トラフィックに対し、ポリシー マップ クラスの信頼状態を適用します。この信頼値は、ポートで信頼されていた QoS ラベル(存在する場合)の代わりに、初期内部 DSCP 値の基準値として使用されます。ポリシー マップでは、 CoS 、 IP precedence 、または DSCP を信頼するように設定できます。

ポリシー マップ クラス trust コマンド:PFC QoS は一致する入力トラフィックに対し、ポリシー マップ クラスの信頼状態を適用します。この信頼値は、ポートで信頼されていた QoS ラベル(存在する場合)の代わりに、初期内部 DSCP 値の基準値として使用されます。ポリシー マップでは、 CoS 、 IP precedence 、または DSCP を信頼するように設定できます。

(注) trust CoS ポリシー マップは、信頼できない入力 LAN ポートからのトラフィックで受信した CoS を戻すことはできません。信頼できない入力 LAN ポートからのトラフィックには、常にポート CoS 値があります。

•![]() 集約ポリサーおよびマイクロフロー ポリサー:PFC QoS ではポリサーを使用して、適合するトラフィックと適合しないトラフィックの両方について、マーキングまたはドロップのいずれかを実行できます。

集約ポリサーおよびマイクロフロー ポリサー:PFC QoS ではポリサーを使用して、適合するトラフィックと適合しないトラフィックの両方について、マーキングまたはドロップのいずれかを実行できます。

MSFC での分類とマーキング

PFC QoS は、最終内部 DSCP 値を使用して IP トラフィックを MSFC に送信します。CoS は、MSFC から出力ポートへ送られるすべてのトラフィックの IP precedence と一致します。

図 45-8 PFC3 および MSFC2A または MSFC3 によるマーキング

(注) PFC 上でレイヤ 3 スイッチングされるトラフィックは MSFC を通過せず、PFC によって割り当てられる CoS 値を維持します。

ポリサー

•![]() 「集約ポリサー」

「集約ポリサー」

ポリサーの概要

ポリシングを使用すると、QoS 設定で定義されたトラフィック転送ルールに適合するように、着信および発信トラフィックをレート制限できます。システムにおいてトラフィックが転送される方法を定義した設定済みルールは、契約と呼ばれます。この契約に適合しないトラフィックは、低い DSCP 値にマーク ダウンされるか、またはドロップされます。

ポリシングでは、アウトオブプロファイル パケットがバッファに保存されません。したがって、ポリシングが伝搬遅延に影響することはありません。逆に、トラフィック シェーピングではアウトオブプロファイル トラフィックをバッファに保存することで、トラフィック バーストを緩和します (PFC QoS はシェーピングをサポートしません)。

PFC は、入力および出力ポリシングを含む、入力および出力の両方の PFC QoS をサポートします。トラフィック シェーピングは、一部の WAN モジュールでサポートされます。

(注) ポリサーは、ポート単位または VLAN 単位で入力トラフィックに適用されます。PFC の出力トラフィックの場合、VLAN 単位でポリサーを適用できます。

集約ポリサー

PFC QoS は、1 つの集約ポリサーで指定される帯域幅限度を、一致するトラフィックのすべてのフローに対して累積方式で適用します。たとえば、VLAN 1 および VLAN 3 上のすべての TFTP トラフィック フローの帯域幅として、1 Mbps を許可するように集約ポリサーを設定すると、VLAN 1 および VLAN 3 上のすべての TFTP トラフィック フローは、合計 1 Mbps となるように制限されます。

•![]() ポリシー マップ クラスのインターフェイス別集約ポリサーは、 police コマンドを使用して定義します。インターフェイス別集約ポリサーを複数の入力ポートに対応付けると、各入力ポート上の一致するトラフィックが個別にポリシングされます。

ポリシー マップ クラスのインターフェイス別集約ポリサーは、 police コマンドを使用して定義します。インターフェイス別集約ポリサーを複数の入力ポートに対応付けると、各入力ポート上の一致するトラフィックが個別にポリシングされます。

•![]() 名前付き集約ポリサーは、 mls qos aggregate-policer コマンドを使用して作成します。名前付き集約ポリサーを複数の入力ポートに対応付けると、そのポリサーが付加された全入力ポートからの一致するトラフィックがポリシングされます。

名前付き集約ポリサーは、 mls qos aggregate-policer コマンドを使用して作成します。名前付き集約ポリサーを複数の入力ポートに対応付けると、そのポリサーが付加された全入力ポートからの一致するトラフィックがポリシングされます。

•![]() 集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

•![]() 個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

–![]() ポート チャネル インターフェイスに適用されたポリサー。

ポート チャネル インターフェイスに適用されたポリサー。

–![]() レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

マイクロフロー ポリサー

PFC QoS は、マイクロフロー ポリサーで指定される帯域幅限度を、一致するトラフィックの各フローに対して個別に適用します。たとえば、VLAN 1 および VLAN 3 の TFTP トラフィックを 1 Mbps に制限するようにマイクロフロー ポリサーを設定する場合、VLAN 1 および VLAN 3 の各フローで 1 Mbps が許可されます。つまり、VLAN 1 上に 3 つのフロー、VLAN 3 上に 4 つのフローが存在する場合、マイクロフロー ポリサーは、これらの各フローに対して 1 Mbps を許可します。

マイクロフロー ポリサーの帯域幅限度を適用するように、PFC QoS を次のように設定できます。

•![]() マイクロフロー ポリサーは、最大 63 通りのレートとバースト パラメータの組み合わせを使用して作成できます。

マイクロフロー ポリサーは、最大 63 通りのレートとバースト パラメータの組み合わせを使用して作成できます。

•![]() ポリシー マップ クラスのマイクロフロー ポリサーは、 police flow コマンドを使用して作成します。

ポリシー マップ クラスのマイクロフロー ポリサーは、 police flow コマンドを使用して作成します。

•![]() 送信元アドレスだけを使用するようにマイクロフロー ポリサーを設定できます。これにより宛先アドレスに関係なく、特定の送信元アドレスからのすべてのトラフィックにマイクロフロー ポリサーを適用します。

送信元アドレスだけを使用するようにマイクロフロー ポリサーを設定できます。これにより宛先アドレスに関係なく、特定の送信元アドレスからのすべてのトラフィックにマイクロフロー ポリサーを適用します。

•![]() 宛先アドレスだけを使用するようにマイクロフロー ポリサーを設定できます。これにより、送信元アドレスに関係なく、特定の宛先アドレスへのすべてのトラフィックにマイクロフロー ポリサーが適用されます。

宛先アドレスだけを使用するようにマイクロフロー ポリサーを設定できます。これにより、送信元アドレスに関係なく、特定の宛先アドレスへのすべてのトラフィックにマイクロフロー ポリサーが適用されます。

•![]() MAC レイヤ マイクロフロー ポリシングの場合、PFC QoS はプロトコルおよび送信元と宛先の MAC レイヤ アドレスが同じである MAC レイヤ トラフィックについては、EtherType が異なるトラフィックでも、同じフローの一部であると見なします。IPX トラフィックをフィルタリングするように MAC ACL を設定できます。

MAC レイヤ マイクロフロー ポリシングの場合、PFC QoS はプロトコルおよび送信元と宛先の MAC レイヤ アドレスが同じである MAC レイヤ トラフィックについては、EtherType が異なるトラフィックでも、同じフローの一部であると見なします。IPX トラフィックをフィルタリングするように MAC ACL を設定できます。

•![]() IPX マイクロフロー ポリシングの場合、PFC QoS は、送信元ノードまたは送信元ソケットが異なるトラフィックを含め、同じ送信元ネットワーク、宛先ネットワーク、および宛先ノードを持つ IPX トラフィックは同じフローの一部であると見なします。

IPX マイクロフロー ポリシングの場合、PFC QoS は、送信元ノードまたは送信元ソケットが異なるトラフィックを含め、同じ送信元ネットワーク、宛先ネットワーク、および宛先ノードを持つ IPX トラフィックは同じフローの一部であると見なします。

•![]() デフォルトでは、マイクロフロー ポリサーは MSFC がルーティングするトラフィックだけに影響します。それ以外のトラフィック(ブリッジ グループのトラフィックも含む)のマイクロフロー ポリシングをイネーブルにするには、 mls qos bridged コマンドを使用します。

デフォルトでは、マイクロフロー ポリサーは MSFC がルーティングするトラフィックだけに影響します。それ以外のトラフィック(ブリッジ グループのトラフィックも含む)のマイクロフロー ポリシングをイネーブルにするには、 mls qos bridged コマンドを使用します。

•![]() ARP トラフィックには、マイクロフロー ポリシングを適用できません。

ARP トラフィックには、マイクロフロー ポリシングを適用できません。

各ポリシー マップ クラスに集約ポリサーおよびマイクロフロー ポリサーの両方を含めると、単独の帯域利用率と、他のフローと合算された帯域利用率に基づいて、フローのポリシングを行うことができます。

(注) トラフィックに集約ポリシングとマイクロフロー ポリシングを実行する場合、集約ポリサーおよびマイクロフロー ポリサーを同じポリシー マップ クラスに組み込み、各ポリサーで同じ conform-action および exceed-action キーワード オプションを使用する必要があります(drop、set-dscp-transmit、set-prec-transmit、または transmit)。

たとえば、グループの個々のメンバーに適した帯域幅限度を設定してマイクロフロー ポリサーを作成し、さらに、グループ全体として適切な帯域幅限度を設定して名前付き集約ポリサーを作成できます。グループのトラフィックと一致するポリシー マップ クラスに、この両方のポリサーを含めます。この組み合わせは、個々のフローには別々に作用し、グループには集約的に作用します。

ポリシー マップ クラスに集約ポリサーおよびマイクロフロー ポリサーの両方が含まれている場合、PFC QoS はいずれかのポリサーに基づいてアウトオブプロファイル ステータスに対応し、そのポリサーの指定に従って、新しい DSCP 値を適用するか、またはパケットをドロップします。両方のポリサーからアウトオブプロファイル ステータスが戻された場合には、いずれかのポリサーでパケットのドロップが指定されていれば、パケットはドロップされます。指定されていない場合は、マークダウンされた DSCP 値が適用されます。

(注) 矛盾した結果が生じないように、同一の集約ポリサーでポリシングするすべてのトラフィックで、信頼状態が同じであることを確認してください。

ポリシングでは、レイヤ 2 フレーム サイズを使用します。帯域利用率限度は、Committed Information Rate(CIR; 認定情報レート)で指定します。より高い PIR(Peak Information Rate; 最大情報レート)も指定できます。レートを超過するパケットは、「アウト オブ プロファイル」または「不適合」です。

ポリサーごとに、アウトオブプロファイル パケットをドロップするか、新しい DSCP 値を適用するかを指定します(新しい DSCP 値を適用することを「マークダウン」といいます)。アウトオブプロファイル パケットは、元のプライオリティを維持しないため、インプロファイル パケットが消費した帯域幅の一部としてカウントされません。

PIR を設定する場合は、PIR アウトオブプロファイル アクションを CIR アウトオブプロファイル アクションよりも厳密なものする必要があります。たとえば、CIR アウトオブプロファイル アクションがトラフィックをマークダウンするアクションの場合、PIR アウトオブプロファイル アクションはトラフィックを送信するアクションにできません。

PFC QoS はあらゆるポリサーで、設定変更可能なグローバル テーブルを使用して、 内部 DSCP 値をマークダウンされた DSCP 値にマッピングします。マークダウンが発生すると、PFC QoS はこのテーブルからマークダウンされた DSCP 値を取得します。ユーザが個々のポリサーでマークダウン後の DSCP 値を指定できません。

(注) • conform-action transmit キーワードによるポリシングは、一致するトラフィックの入力 LAN ポート信頼状態(trust DSCP、または trust ポリシー マップ クラス コマンドで定義された信頼状態)よりも優先されます。

•![]() デフォルトでは、マークダウン テーブルは、マークダウンが起こらないように設定されています。つまり、マークダウンされた DSCP 値は、元の DSCP 値と同じです。マークダウンをイネーブルにするには、ネットワークに合わせてテーブルを適切に設定します。

デフォルトでは、マークダウン テーブルは、マークダウンが起こらないように設定されています。つまり、マークダウンされた DSCP 値は、元の DSCP 値と同じです。マークダウンをイネーブルにするには、ネットワークに合わせてテーブルを適切に設定します。

•![]() 入力および出力ポリシング両方を同じトラフィックに適用した場合、入力および出力ポリシーの両方がトラフィックのマークダウンまたはトラフィックのドロップのいずれかを実行する必要があります。PFC QoS では、出力ドロップを使用した入力マークダウン、または出力マークダウンを使用した入力ドロップをサポートしません。

入力および出力ポリシング両方を同じトラフィックに適用した場合、入力および出力ポリシーの両方がトラフィックのマークダウンまたはトラフィックのドロップのいずれかを実行する必要があります。PFC QoS では、出力ドロップを使用した入力マークダウン、または出力マークダウンを使用した入力ドロップをサポートしません。

ポートベースのキュー タイプの概要

ポートベースのキュー タイプは、ポートを制御する ASIC によって決定されます。ここでは、Cisco 7600 シリーズ ルータ LAN モジュールでサポートされているキュー タイプ、廃棄しきい値、およびバッファについて説明します。

入力および出力バッファとレイヤ 2 CoS ベース キュー

イーサネット LAN モジュール ポートの ASIC には、固定数のキューに分割されたバッファがあります。 輻輳回避 をイネーブルにすると、PFC QoS はトラフィックのレイヤ 2 CoS 値を使用して、トラフィックを各キューに割り当てます。バッファとキューは、スイッチを中継する際、一時的にフレームを保存します。PFC QoS はポートの ASIC メモリを、各ポートの各キューに対するバッファとして割り当てます。

Cisco 7600 シリーズ ルータ LAN モジュールは、次のタイプのキューをサポートしています。

Cisco 7600 シリーズ ルータ LAN モジュールは、キュー間で次のタイプのスケジューリング アルゴリズムをサポートしています。

•![]() Weighted Round-Robin(WRR; 重み付きラウンドロビン):WRR は、キューに対する帯域幅を明示的に確保しておきません。各キューに割り当てられる帯域幅の量は、ユーザが設定できます。キューに割り当てられる割合は、キューに割り当てられる帯域幅の量を定義します。

Weighted Round-Robin(WRR; 重み付きラウンドロビン):WRR は、キューに対する帯域幅を明示的に確保しておきません。各キューに割り当てられる帯域幅の量は、ユーザが設定できます。キューに割り当てられる割合は、キューに割り当てられる帯域幅の量を定義します。

•![]() Deficit Weighted Round Robin(DWRR):WRR によって提供される動作に加えて、DWRR では、送信中のロー プライオリティ キューを常に把握し、次回に未処理分の送信が補われます。

Deficit Weighted Round Robin(DWRR):WRR によって提供される動作に加えて、DWRR では、送信中のロー プライオリティ キューを常に把握し、次回に未処理分の送信が補われます。

•![]() 完全優先キューイング:完全優先キューイングは、他のキューのパケットがデキューイングされる前に、音声などの遅延に影響されやすいデータのデキューイングおよび送信を許可し、遅延に影響されやすいデータを他のトラフィックより優先させます。ルータは、完全優先キュー内のトラフィックを処理してから、標準キューを処理します。標準キューのパケットが送信されたあと、スイッチが完全優先キュー内のトラフィックを確認します。スイッチは完全優先キュー内でトラフィックを検出すると、標準キューの処理を中断し、先に完全優先キュー内のすべてのトラフィックを処理してから、標準キューに戻ります。

完全優先キューイング:完全優先キューイングは、他のキューのパケットがデキューイングされる前に、音声などの遅延に影響されやすいデータのデキューイングおよび送信を許可し、遅延に影響されやすいデータを他のトラフィックより優先させます。ルータは、完全優先キュー内のトラフィックを処理してから、標準キューを処理します。標準キューのパケットが送信されたあと、スイッチが完全優先キュー内のトラフィックを確認します。スイッチは完全優先キュー内でトラフィックを検出すると、標準キューの処理を中断し、先に完全優先キュー内のすべてのトラフィックを処理してから、標準キューに戻ります。

Cisco 7600 シリーズ ルータ LAN モジュールは、キュー内で次のタイプのしきい値による輻輳回避を提供します。

•![]() Weighted Random Early Detection(WRED; 重み付きランダム早期検出):WRED 廃棄しきい値が設定されたポートでは、所定の CoS 値のフレームは、バッファ輻輳を回避するために設計されたランダム確率に基づいてキューに格納されます。所定の CoS によるフレームがキューに格納される確率または廃棄される確率は、その CoS 値に割り当てられている重み値としきい値によって左右されます。

Weighted Random Early Detection(WRED; 重み付きランダム早期検出):WRED 廃棄しきい値が設定されたポートでは、所定の CoS 値のフレームは、バッファ輻輳を回避するために設計されたランダム確率に基づいてキューに格納されます。所定の CoS によるフレームがキューに格納される確率または廃棄される確率は、その CoS 値に割り当てられている重み値としきい値によって左右されます。

たとえば、しきい値が 2 のキュー 1 に CoS 2 が割り当てられ、しきい値 2 のレベルが 40%(ロー)および 80%(ハイ)であるとします。この場合、CoS 2 を持つフレームは、キュー 1 が 40% 以上占有されるまではドロップされません。キュー項目数が 80% に近づくにつれ、CoS 2 を持つフレームは、キューへの入力が許可される確率よりも、廃棄される確率のほうが高くなります。キューの占有率が 80% を超えると、キューの占有率が 80% 未満となるまで、CoS 2 フレームはすべてドロップされます。キュー レベルが低しきい値と高しきい値の間にあるときにスイッチが廃棄するフレームは、フロー単位または FIFO 方式ではなく、ランダムに抽出されます。この方法は、バックオフや転送ウィンドウ サイズの調整によって、定期的なパケット ドロップに適応することが可能な、TCP などのプロトコルに適します。

•![]() テール廃棄しきい値:テール廃棄しきい値を設定したポートでは、所定の CoS 値に対応付けられた廃棄しきい値を超過するまで、その CoS 値のフレームがキューに格納されます。その CoS 値の後続のフレームは、しきい値を超過しなくなるまで廃棄されます。たとえば、しきい値が 2 のキュー 1 に CoS 1 が割り当てられ、しきい値 2 の水準が 60% であるとします。この場合、CoS 1 を持つフレームは、キュー 1 が 60% 占有されるまではドロップされません。以降のすべての CoS 1 フレームは、キューの占有率が 60 % 未満になるまでドロップされます。一部のポート タイプでは、テールドロップしきい値および WRED ドロップしきい値の両方を使用するように標準受信キューを設定するには、CoS 値をキューにマッピングするか、またはキューおよびしきい値にマッピングします。スイッチでは、キューにだけマッピングされている CoS 値を伝送するトラフィックには、テール ドロップしきい値が使用されます。キューとしきい値にマッピングされた CoS 値を伝送するトラフィックには、WRED ドロップしきい値が使用されます。同じタイプの LAN ポートは、すべて同じドロップしきい値の設定を使用します。

テール廃棄しきい値:テール廃棄しきい値を設定したポートでは、所定の CoS 値に対応付けられた廃棄しきい値を超過するまで、その CoS 値のフレームがキューに格納されます。その CoS 値の後続のフレームは、しきい値を超過しなくなるまで廃棄されます。たとえば、しきい値が 2 のキュー 1 に CoS 1 が割り当てられ、しきい値 2 の水準が 60% であるとします。この場合、CoS 1 を持つフレームは、キュー 1 が 60% 占有されるまではドロップされません。以降のすべての CoS 1 フレームは、キューの占有率が 60 % 未満になるまでドロップされます。一部のポート タイプでは、テールドロップしきい値および WRED ドロップしきい値の両方を使用するように標準受信キューを設定するには、CoS 値をキューにマッピングするか、またはキューおよびしきい値にマッピングします。スイッチでは、キューにだけマッピングされている CoS 値を伝送するトラフィックには、テール ドロップしきい値が使用されます。キューとしきい値にマッピングされた CoS 値を伝送するトラフィックには、WRED ドロップしきい値が使用されます。同じタイプの LAN ポートは、すべて同じドロップしきい値の設定を使用します。

(注) Release 12.2(33)SRC およびそれ以降では、DSCP ベースのキューとしきい値を WS-X6708-10GE ポートでイネーブルにできます。「DSCP ベースのキュー マッピングの設定」 を参照してください。

複数のキュー、および各キューに対応付けられたスケジューリング アルゴリズムの組み合わせることにより、スイッチで 輻輳回避 を提供できます。

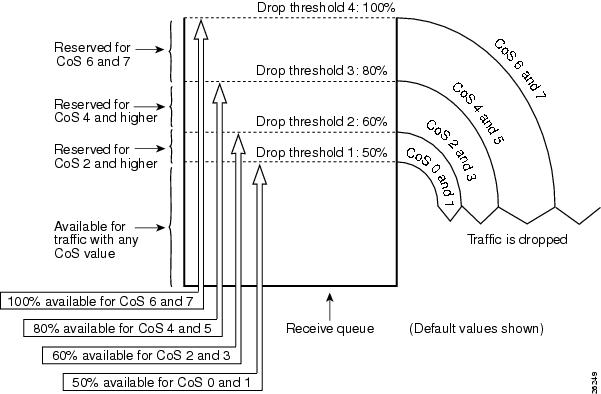

図 45-9 に、 1q4t 入力 LAN ポートのドロップしきい値を示します。他の設定でも、ドロップしきい値は同様に機能します。

入力キュー タイプ

LAN ポートのキュー構造を表示するには、 show mls qos queuing interface { ethernet | fastethernet | gigabitethernet | tengigabitethernet } slot/port | include type コマンドを使用します。このコマンドを実行すると、次のいずれかのアーキテクチャが表示されます。

•![]() 1q2t は、1 つの設定変更可能なテールドロップしきい値および 1 つの設定変更できないテールドロップしきい値がある、1 つの標準キューを意味します。

1q2t は、1 つの設定変更可能なテールドロップしきい値および 1 つの設定変更できないテールドロップしきい値がある、1 つの標準キューを意味します。

•![]() 1q4t は、4 つの設定変更可能なテールドロップしきい値がある 1 つの標準キューを意味します。

1q4t は、4 つの設定変更可能なテールドロップしきい値がある 1 つの標準キューを意味します。

•![]() 1q8t は、8 つの設定変更可能なテールドロップしきい値がある 1 つの標準キューを意味します。

1q8t は、8 つの設定変更可能なテールドロップしきい値がある 1 つの標準キューを意味します。

•![]() 2q8t は、それぞれ 8 つの設定変更可能なテールドロップしきい値がある 2 つの標準キューを意味します。

2q8t は、それぞれ 8 つの設定変更可能なテールドロップしきい値がある 2 つの標準キューを意味します。

•![]() 8q8t は、それぞれ WRED ドロップまたはテールドロップとして設定変更可能な 8 つのしきい値がある 8 つの標準キューを意味します。

8q8t は、それぞれ WRED ドロップまたはテールドロップとして設定変更可能な 8 つのしきい値がある 8 つの標準キューを意味します。

–![]() 4 つの設定変更可能なテールドロップしきい値がある 1 つの標準キュー

4 つの設定変更可能なテールドロップしきい値がある 1 つの標準キュー

–![]() 設定変更可能なしきい値がない 1 つの標準キュー(実質的には 100% のテールドロップしきい値)

設定変更可能なしきい値がない 1 つの標準キュー(実質的には 100% のテールドロップしきい値)

出力キューのタイプ

出力 LAN ポートのキュー構造を表示するには、 show mls qos queuing interface { ethernet | fastethernet | gigabitethernet | tengigabitethernet } slot/port | include type コマンドを使用します。

このコマンドを実行すると、次のいずれかのアーキテクチャが表示されます。

•![]() 2q2t は、それぞれ 2 つの設定変更可能なテールドロップしきい値がある 2 つの標準キューを意味します。

2q2t は、それぞれ 2 つの設定変更可能なテールドロップしきい値がある 2 つの標準キューを意味します。

–![]() それぞれ 2 つの設定変更可能な WRED ドロップしきい値がある 2 つの標準キュー

それぞれ 2 つの設定変更可能な WRED ドロップしきい値がある 2 つの標準キュー

- WRED ドロップまたはテールドロップとして設定変更可能な 1 つのしきい値

- 設定変更できない(100%)1 つのテールドロップしきい値

モジュールとキュー タイプのマッピング

•![]() 「スーパーバイザ エンジン モジュールの QoS キュー構造」

「スーパーバイザ エンジン モジュールの QoS キュー構造」

•![]() 「イーサネットおよびファスト イーサネット モジュールのキュー構造」

「イーサネットおよびファスト イーサネット モジュールのキュー構造」

•![]() 「ギガビットおよび 10/100/1000 イーサネット モジュール」

「ギガビットおよび 10/100/1000 イーサネット モジュール」

|

|

|

|

|

|

|

|

|

|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|---|---|---|---|---|---|---|---|

PFC QoS のデフォルト設定

ここでは、PFC QoS デフォルトの設定手順について説明します。

PFC QoS のグローバルな設定

PFC QoS がイネーブルの場合のデフォルト値

ここでは、PFC QoS がイネーブルである場合に適用されるデフォルト値を示します。

•![]() 「デフォルトのドロップしきい値の割合および CoS 値マッピング」

「デフォルトのドロップしきい値の割合および CoS 値マッピング」

(注) 入力 LAN ポート信頼状態は、QoS がイネーブルで untrusted にデフォルト設定されています。

受信キュー サイズの割合

|

|

|

|---|---|

送信キュー サイズの割合

|

|

|

|---|---|

帯域幅割り当て比率

|

|

|

|---|---|

デフォルトのドロップしきい値の割合および CoS 値マッピング

1q2t 受信キュー

次の表に、 mls qos および mls qos trust cos を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

1q4t 受信キュー

次の表に、 mls qos および mls qos trust cos を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

1p1q4t 受信キュー

|

|

|

||

|---|---|---|---|

1p1q0t 受信キュー

|

|

|

|

|---|---|---|

1p1q8t 受信キュー

|

|

|

||

|---|---|---|---|

1q8t 受信キュー

次の表に、 mls qos および mls qos trust cos を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

2q8t 受信キュー

次の表に、 mls qos および mls qos trust cos を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

8q8t 受信キュー

次の表に、 mls qos および mls qos trust cos または mls qos trust dscp を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

2q2t 送信キュー

|

|

|

||

|---|---|---|---|

1p2q2t 送信キュー

|

|

|

||

|---|---|---|---|

1p3q8t 送信キュー

|

|

|

||

|---|---|---|---|

1p7q8t 送信キュー

次の表に、mls qos および mls qos trust cos または mls qos trust dscp を設定する場合のデフォルト値を示します。

|

|

|

||

|---|---|---|---|

1p3q1t 送信キュー

|

|

|

||

|---|---|---|---|

1p2q1t 送信キュー

|

|

|

||

|---|---|---|---|

PFC QoS がディセーブルの場合のデフォルト値

|

|

|

|---|---|

(注) mls qos だけをイネーブルにして、信頼の設定を行わない場合、キュー 1p1q4t、1q2t、1q4t、1q8t、2q8t、8q8t または 1p7q8t のデフォルト値は、PFC QoS がディセーブルの場合の値と同じです。

PFC QoS 設定時の注意事項および制約事項

PFC QoS を設定する際に、次の注意事項と制約事項に従ってください。

•![]() 「CIR および PIR レート値に対してサポートされる粒度」

「CIR および PIR レート値に対してサポートされる粒度」

•![]() 「CIR および PIR トークン バケット サイズに対してサポートされる粒度」

「CIR および PIR トークン バケット サイズに対してサポートされる粒度」

全般的な注意事項

•![]() match ip precedence および match ip dscp コマンドは、IPv4 トラフィックだけをフィルタリングします。

match ip precedence および match ip dscp コマンドは、IPv4 トラフィックだけをフィルタリングします。

•![]() match precedence および match dscp コマンドは、IPv4 および IPv6 トラフィックをフィルタリングします。

match precedence および match dscp コマンドは、IPv4 および IPv6 トラフィックをフィルタリングします。

•![]() set ip dscp および set ip precedence コマンドは、 set dscp および set precedence コマンドとしてコンフィギュレーション ファイルに保存されます。

set ip dscp および set ip precedence コマンドは、 set dscp および set precedence コマンドとしてコンフィギュレーション ファイルに保存されます。

•![]() PFC QoS では、IPv4 および IPv6 トラフィック用の setdscp および set precedence ポリシー マップ クラス コマンドがサポートされます。

PFC QoS では、IPv4 および IPv6 トラフィック用の setdscp および set precedence ポリシー マップ クラス コマンドがサポートされます。

•![]() QoS、NetFlow、および NetFlow Data Export(NDE; NetFlow データ エクスポート)のフローマスク要件は、特にマイクロフロー ポリシングを設定する場合に競合する可能性があります。

QoS、NetFlow、および NetFlow Data Export(NDE; NetFlow データ エクスポート)のフローマスク要件は、特にマイクロフロー ポリシングを設定する場合に競合する可能性があります。

•![]() 再マーキングされた DSCP に対する出力 ACL サポート、および VACL キャプチャの両方を 1 つのインターフェイス上に設定すると、VACL キャプチャによって各パケットが 2 コピーずつキャプチャされることがあります。この場合、2 つめのコピーは壊れている可能性があります。

再マーキングされた DSCP に対する出力 ACL サポート、および VACL キャプチャの両方を 1 つのインターフェイス上に設定すると、VACL キャプチャによって各パケットが 2 コピーずつキャプチャされることがあります。この場合、2 つめのコピーは壊れている可能性があります。

•![]() 再マーキングされた DSCP に対する出力 ACL サポートは、トンネル インターフェイスには設定できません。

再マーキングされた DSCP に対する出力 ACL サポートは、トンネル インターフェイスには設定できません。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートは、IP ユニキャスト トラフィックをサポートします。

再マーキングされた DSCP に対する出力 ACL のサポートは、IP ユニキャスト トラフィックをサポートします。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートは、マルチキャスト トラフィックとは無関係です。PFC QoS は出力 QoS を適用する前に、入力 QoS の変更をマルチキャスト トラフィックに適用します。

再マーキングされた DSCP に対する出力 ACL のサポートは、マルチキャスト トラフィックとは無関係です。PFC QoS は出力 QoS を適用する前に、入力 QoS の変更をマルチキャスト トラフィックに適用します。

•![]() NetFlow および NetFlow Data Export(NDE; NetFlow データ エクスポート)は、再マーキングされた DSCP に対する出力 ACL のサポートが設定されたインターフェイスはサポートしません。

NetFlow および NetFlow Data Export(NDE; NetFlow データ エクスポート)は、再マーキングされた DSCP に対する出力 ACL のサポートが設定されたインターフェイスはサポートしません。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートをいずれかのインターフェイスに設定している場合に、これを設定していないインターフェイスで NetFlow および NDE のサポートをイネーブルにするには、インターフェイス固有のフローマスクを設定する必要があります。 mls flow ip interface-destination-source 、または mls flow ip interface-full のいずれかのグローバル コンフィギュレーション モード コマンドを入力してください。

再マーキングされた DSCP に対する出力 ACL のサポートをいずれかのインターフェイスに設定している場合に、これを設定していないインターフェイスで NetFlow および NDE のサポートをイネーブルにするには、インターフェイス固有のフローマスクを設定する必要があります。 mls flow ip interface-destination-source 、または mls flow ip interface-full のいずれかのグローバル コンフィギュレーション モード コマンドを入力してください。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートを設定しているインターフェイスでは、インターフェイス カウンタの値が不正確となります。

再マーキングされた DSCP に対する出力 ACL のサポートを設定しているインターフェイスでは、インターフェイス カウンタの値が不正確となります。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートによって許可されたトラフィックには、マイクロフロー ポリシングを適用できません。

再マーキングされた DSCP に対する出力 ACL のサポートによって許可されたトラフィックには、マイクロフロー ポリシングを適用できません。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートによって許可されたトラフィックには、MPLS トラフィックとしてタグを付けることはできません (このトラフィックは、他のネットワーク装置上では MPLS トラフィックとしてタグ付けできます)。

再マーキングされた DSCP に対する出力 ACL のサポートによって許可されたトラフィックには、MPLS トラフィックとしてタグを付けることはできません (このトラフィックは、他のネットワーク装置上では MPLS トラフィックとしてタグ付けできます)。

•![]() 入力および出力ポリシング両方を同じトラフィックに適用した場合、入力および出力ポリシーの両方がトラフィックのマークダウンまたはトラフィックのドロップのいずれかを実行する必要があります。PFC QoS では、出力ドロップを使用した入力マークダウン、または出力マークダウンを使用した入力ドロップをサポートしません。(CSCea23571)。

入力および出力ポリシング両方を同じトラフィックに適用した場合、入力および出力ポリシーの両方がトラフィックのマークダウンまたはトラフィックのドロップのいずれかを実行する必要があります。PFC QoS では、出力ドロップを使用した入力マークダウン、または出力マークダウンを使用した入力ドロップをサポートしません。(CSCea23571)。

•![]() トラフィックに集約ポリシングとマイクロフロー ポリシングを実行する場合、集約ポリサーおよびマイクロフロー ポリサーを同じポリシー マップ クラスに組み込み、各ポリサーで同じ conform-action および exceed-action キーワード オプションを使用する必要があります( drop 、 set-dscp-transmit 、 set-prec-transmit 、または transmit )。

トラフィックに集約ポリシングとマイクロフロー ポリシングを実行する場合、集約ポリサーおよびマイクロフロー ポリサーを同じポリシー マップ クラスに組み込み、各ポリサーで同じ conform-action および exceed-action キーワード オプションを使用する必要があります( drop 、 set-dscp-transmit 、 set-prec-transmit 、または transmit )。

•![]() トンネル インターフェイス上では、PFC QoS 機能を設定できません。

トンネル インターフェイス上では、PFC QoS 機能を設定できません。

•![]() PFC QoS は、トンネル トラフィックのペイロード ToS バイトを書き換えません。

PFC QoS は、トンネル トラフィックのペイロード ToS バイトを書き換えません。

•![]() PFC QoS フィルタリングの基準になるのは、ACL、DSCP 値、または IP precedence 値だけです。

PFC QoS フィルタリングの基準になるのは、ACL、DSCP 値、または IP precedence 値だけです。

•![]() 次のコマンドに対し、PFC QoS は同一 ASIC によって制御されるすべての LAN ポートに、同じ設定を適用します。

次のコマンドに対し、PFC QoS は同一 ASIC によって制御されるすべての LAN ポートに、同じ設定を適用します。

–![]() wrr-queue bandwidth (ギガビット イーサネット LAN ポートを除く)

wrr-queue bandwidth (ギガビット イーサネット LAN ポートを除く)

–![]() wrr-queue random-detect min-threshold

wrr-queue random-detect min-threshold

–![]() wrr-queue random-detect max-threshold

wrr-queue random-detect max-threshold

•![]() これらのコマンドは、物理ポートだけで設定してください。論理インターフェイスでは設定できません。

これらのコマンドは、物理ポートだけで設定してください。論理インターフェイスでは設定できません。

–![]() wrr-queue random-detect max-threshold

wrr-queue random-detect max-threshold

–![]() wrr-queue random-detect min-threshold

wrr-queue random-detect min-threshold

–![]() rcv-queue random-detect max-threshold

rcv-queue random-detect max-threshold

PFC の注意事項

•![]() PFC の全バージョンにより、IPv6 ユニキャストおよびマルチキャスト トラフィックに対する QoS をサポートします。

PFC の全バージョンにより、IPv6 ユニキャストおよびマルチキャスト トラフィックに対する QoS をサポートします。

•![]() IPv6 PFC QoS についての情報を表示するには、 show mls qos ipv6 コマンドを入力します。

IPv6 PFC QoS についての情報を表示するには、 show mls qos ipv6 コマンドを入力します。

•![]() ポート ASIC(キュー アーキテクチャおよびデキューイング アルゴリズム)に実装された QoS 機能は、IPv4 および IPv6 トラフィックをサポートします。

ポート ASIC(キュー アーキテクチャおよびデキューイング アルゴリズム)に実装された QoS 機能は、IPv4 および IPv6 トラフィックをサポートします。

•![]() PFC は IPv6 名前付き拡張 ACL、および名前付き標準 ACL をサポートします。

PFC は IPv6 名前付き拡張 ACL、および名前付き標準 ACL をサポートします。

•![]() PFC は match protocol ipv6 コマンドをサポートします。

PFC は match protocol ipv6 コマンドをサポートします。

•![]() TCAM 検索のフロー キー ビット要件が競合するため、IPv6 DSCP ベースのフィルタリングと Ipv6 レイヤ 4 範囲ベースのフィルタリングを同一インターフェイス上に設定できません。次に例を示します。

TCAM 検索のフロー キー ビット要件が競合するため、IPv6 DSCP ベースのフィルタリングと Ipv6 レイヤ 4 範囲ベースのフィルタリングを同一インターフェイス上に設定できません。次に例を示します。

–![]() 1 つの IPv6 ACE 内に DSCP 値と、レイヤ 4 の greater than(gt)または less than(lt)演算子の両方を設定した場合は、この ACL は PFC QoS フィルタリングには使用できません。

1 つの IPv6 ACE 内に DSCP 値と、レイヤ 4 の greater than(gt)または less than(lt)演算子の両方を設定した場合は、この ACL は PFC QoS フィルタリングには使用できません。

–![]() 1 つの IPv6 ACL 内に DSCP 値を設定し、別の IPv6 ACL 内にレイヤ 4 の greater than(gt)または less than(lt)演算子を設定した場合は、同一インターフェイス上の異なるクラス マップで両方の ACL を使用して、PFC QoS フィルタリングを行うことはできません。

1 つの IPv6 ACL 内に DSCP 値を設定し、別の IPv6 ACL 内にレイヤ 4 の greater than(gt)または less than(lt)演算子を設定した場合は、同一インターフェイス上の異なるクラス マップで両方の ACL を使用して、PFC QoS フィルタリングを行うことはできません。

•![]() IPv6 トラフィックには、集約ポリサーおよびマイクロフロー ポリサーを適用できます。

IPv6 トラフィックには、集約ポリサーおよびマイクロフロー ポリサーを適用できます。

•![]() 再マーキングされた DSCP に対する出力 ACL サポートを設定すると、PFC は次の機能に対するハードウェア支援を行わなくなります。

再マーキングされた DSCP に対する出力 ACL サポートを設定すると、PFC は次の機能に対するハードウェア支援を行わなくなります。

–![]() Context-Based Access Control(CBAC; コンテキストベース アクセス コントロール)

Context-Based Access Control(CBAC; コンテキストベース アクセス コントロール)

•![]() ARP トラフィックには、マイクロフロー ポリシングを適用できません。

ARP トラフィックには、マイクロフロー ポリシングを適用できません。

•![]() PFC は、MSFC へブリッジされるトラフィックに出力ポリシングを適用しません。

PFC は、MSFC へブリッジされるトラフィックに出力ポリシングを適用しません。

クラス マップ コマンドの制約事項

•![]() PFC QoS は、 match any クラスマップ コマンドをサポートします。

PFC QoS は、 match any クラスマップ コマンドをサポートします。

•![]() PFC QoS は、 match コマンドが 1 つだけ 指定されているクラス マップをサポートします。

PFC QoS は、 match コマンドが 1 つだけ 指定されているクラス マップをサポートします。

ポリシー マップ コマンドの制約事項

PFC QoS では、次のポリシー マップ コマンドはサポートされません。

•![]() class class_name destination-address

class class_name destination-address

ポリシー マップ クラス コマンドの制約事項

CIR および PIR レート値に対してサポートされる粒度

PFC QoS では、CIR および PIR レート値に対し、ハードウェアで次の粒度が使用されます。

|

|

|

|---|---|

CIR および PIR トークン バケット サイズに対してサポートされる粒度

PFC QoS では、CIR および PIR トークン バケット(バースト)サイズに対し、ハードウェアで次の粒度が使用されます。

|

|

|

|---|---|

IP precedence 値と DSCP 値

|

Precedence |

|

DSCP |

|

Precedence |

|

DSCP |

||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

PFC QoS の設定

ここでは、Cisco 7600 シリーズ ルータ上で PFC QoS を設定する手順について説明します。

•![]() 「ブリッジド トラフィックのマイクロフロー ポリシングのイネーブル化」

「ブリッジド トラフィックのマイクロフロー ポリシングのイネーブル化」

•![]() 「レイヤ 2 LAN ポートでの VLAN ベース PFC QoS のイネーブル化」

「レイヤ 2 LAN ポートでの VLAN ベース PFC QoS のイネーブル化」

•![]() 「再マーキングされた DSCP に対する出力 ACL のサポートのイネーブル化」

「再マーキングされた DSCP に対する出力 ACL のサポートのイネーブル化」

•![]() 「IEEE 802.1Q トンネル ポートの入力 CoS 変換の設定」

「IEEE 802.1Q トンネル ポートの入力 CoS 変換の設定」

•![]() 「イーサネット LAN ポートおよび OSM 入力ポートの信頼状態の設定」

「イーサネット LAN ポートおよび OSM 入力ポートの信頼状態の設定」

•![]() 「QoS ラベルのキューおよびドロップしきい値へのマッピング」

「QoS ラベルのキューおよびドロップしきい値へのマッピング」

•![]() 「1p1q0t および 1p1q8t ポートでの受信キュー サイズ比の設定」

「1p1q0t および 1p1q8t ポートでの受信キュー サイズ比の設定」

(注) PFC QoS は、ユニキャスト トラフィックおよびマルチキャスト トラフィックの両方を処理します。

PFC QoS のグローバルなイネーブル化

PFC QoS をグローバルにイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

次に、PFC QoS をグローバルにイネーブルにする例を示します。

DSCP 透過性の設定

DSCP 透過性をイネーブルにして、受信したレイヤ 3 ToS バイトを保持するには、次の作業を行います。

|

|

|

|

|---|---|---|

受信したレイヤ 3 ToS バイトを保持する場合、QoS では出力キューイング用に、およびタグ付き出力トラフィックで、マーキングした CoS 値またはマークダウンした CoS 値が使用されます。

次に、受信したレイヤ 3 ToS バイトを保持する例を示します。

信頼状態の設定

内部再循環パス上の信頼状態をイネーブルまたはディセーブルにするには、グローバル コンフィギュレーション モードで mls qos recirc untrust コマンドを使用します。

|

|

|

|

|---|---|---|

受信したレイヤ 3 ToS バイトを保持する場合、QoS では出力キューイング用に、およびタグ付き出力トラフィックで、マーキングした CoS 値またはマークダウンした CoS 値が使用されます。

次に、受信したレイヤ 3 ToS バイトを保持する例を示します。

queueing-only モードのイネーブル化

ルータで queueing-only モードをイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

ルータで PFC QoS をグローバルにディセーブルにします。 (注) queueing-only モードを個別にディセーブルにすることはできません。 |

||

queueing-only モードをイネーブルにする場合、ルータは次の処理を行います。

•![]() マーキングおよびポリシングをグローバルにディセーブルにします。

マーキングおよびポリシングをグローバルにディセーブルにします。

•![]() すべてのポートがレイヤ 2 CoS を信頼するように設定します。

すべてのポートがレイヤ 2 CoS を信頼するように設定します。

(注) ルータ では、タグなし入力トラフィックと、trust CoS に設定できないポートを介して受信されるトラフィックにポート CoS 値が適用されます。

次に、queueing-only モードをイネーブルにする例を示します。

ブリッジド トラフィックのマイクロフロー ポリシングのイネーブル化

デフォルトでは、マイクロフロー ポリサーはルーテッド トラフィックだけに影響します。特定の VLAN 上のブリッジド トラフィックに対してマイクロフロー ポリシングをイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface {{ vlan vlan_ID } | { type 2 slot/port }} |

||

| 2.type = ethernet、fastethernet、gigabitethernet、または tengigabitethernet |

次に、VLAN 3 ~ 5 のブリッジド トラフィックに対してマイクロフロー ポリシングをイネーブルにする例を示します。

レイヤ 2 LAN ポートでの VLAN ベース PFC QoS のイネーブル化

(注) • PFC QoS は、DFC3 が搭載されているときに VLAN ベースの QoS をサポートします。

•![]() 出力トラフィックに対する PFC QoS アプリケーション用に、レイヤ 3 インターフェイスにポリシー マップを対応付けることができます。レイヤ 2 ポート上の VLAN ベースまたはポート ベースの PFC QoS は、レイヤ 3 インターフェイス上の出力トラフィックに対する PFC QoS アプリケーションとは関係ありません。

出力トラフィックに対する PFC QoS アプリケーション用に、レイヤ 3 インターフェイスにポリシー マップを対応付けることができます。レイヤ 2 ポート上の VLAN ベースまたはポート ベースの PFC QoS は、レイヤ 3 インターフェイス上の出力トラフィックに対する PFC QoS アプリケーションとは関係ありません。

デフォルトでは、PFC QoS は LAN ポートに付加されたポリシー マップを使用します。 switchport キーワードを使用してレイヤ 2 LAN ポートとして設定されているポートでは、PFC QoS が VLAN に対応付けられたポリシー マップを使用するように設定できます。 switchport キーワードを使用せずに設定されたポートは、VLAN に対応付けられません。

レイヤ 2 LAN ポートで VLAN ベース PFC QoS をイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface {{ type 3 slot/port } | { port-channel number }} |

||

レイヤ 2 LAN ポートまたはレイヤ 2 EtherChannel で VLAN ベース PFC QoS をイネーブルにします。 |

||

| 3.type = ethernet、fastethernet、gigabitethernet、または tengigabitethernet |

次に、ポート FastEthernet 5/42 で VLAN ベースの PFC QoS をイネーブルにする例を示します。

(注) レイヤ 2 LAN ポートを VLAN ベースの PFC QoS に設定しても、ポリシー マップに関するポート設定はそのままの状態です。no mls qos vlan-based ポート コマンドを使用すると、すでに設定されていたポート コマンドが再びイネーブルになります。

再マーキングされた DSCP に対する出力 ACL のサポートのイネーブル化

再マーキングされた DSCP に対する出力 ACL のサポートを、入力インターフェイスでイネーブルにするには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface {{ vlan vlan_ID } | { type 4 slot/port } | { port-channel number }} |

||

Router(config-if)# platform ip features sequential [ access-group IP_acl_name_or_number ] |

||

Router(config-if)# no platform ip features sequential [ access-group IP_acl_name_or_number ] |

||

Router# show running-config interface ({ type 1 slot/port } | { port-channel number }} |

| 4.type = ethernet、fastethernet、gigabitethernet、または tengigabitethernet |

再マーキングされた DSCP に対する出力 ACL のサポートを入力インターフェイスに設定する場合は、次の点に注意してください。

•![]() 再マーキングされた DSCP に対する出力 ACL のサポートを、特定の標準 ACL、拡張名前付き ACL、または拡張番号付き IP ACL によってフィルタリングしたトラフィックに対してだけイネーブルにするには、IP ACL の名前または番号を入力します。

再マーキングされた DSCP に対する出力 ACL のサポートを、特定の標準 ACL、拡張名前付き ACL、または拡張番号付き IP ACL によってフィルタリングしたトラフィックに対してだけイネーブルにするには、IP ACL の名前または番号を入力します。

•![]() IP ACL 名または番号を入力しないと、再マーキングされた DSCP に対する出力 ACL のサポートは、インターフェイス上のすべての IP 入力 IP トラフィックに対してイネーブルになります。

IP ACL 名または番号を入力しないと、再マーキングされた DSCP に対する出力 ACL のサポートは、インターフェイス上のすべての IP 入力 IP トラフィックに対してイネーブルになります。

次に、再マーキングされた DSCP に対する出力 ACL のサポートを、ポート FastEthernet 5/36 上でイネーブルにする例を示します。

名前付き集約ポリサーの作成

|

|

|

|---|---|

Router(config)# mls qos aggregate-policer policer_name bits_per_second normal_burst_bytes [ maximum_burst_bytes ] [ pir peak_rate_bps ] [[[ conform-action { drop | set-dscp-transmit 5 dscp_value | set-prec-transmit 1 ip_precedence_value | transmit }] exceed-action { drop | policed-dscp | transmit }] violate-action { drop | policed-dscp | transmit }] |

|

| 5.set-dscp-transmit キーワードおよび set-prec-transmit キーワードは IP トラフィックに対してだけサポートされます。 |

名前付き集約ポリサーを作成する場合、次の点に注意してください。

•![]() 集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

•![]() 個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

–![]() ポート チャネル インターフェイスに適用されたポリサー。

ポート チャネル インターフェイスに適用されたポリサー。

–![]() レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

この制限の影響を受けるポリサーは、集約レートを提供します。これは、独立したすべてのポリシング レートの合計です。

•![]() ポリシングでは、レイヤ 2 フレーム サイズを使用します。

ポリシングでは、レイヤ 2 フレーム サイズを使用します。

•![]() レートおよびバースト サイズの粒度については、「PFC QoS 設定時の注意事項および制約事項」を参照してください。

レートおよびバースト サイズの粒度については、「PFC QoS 設定時の注意事項および制約事項」を参照してください。

•![]() 有効な CIR bits_per_second パラメータ値の範囲は、次のとおりです。

有効な CIR bits_per_second パラメータ値の範囲は、次のとおりです。

•![]() normal_burst_bytes パラメータでは、CIR トークン バケット サイズを設定します。

normal_burst_bytes パラメータでは、CIR トークン バケット サイズを設定します。

•![]() maximum_burst_bytes パラメータでは、PIR トークン バケット サイズを設定します。

maximum_burst_bytes パラメータでは、PIR トークン バケット サイズを設定します。

•![]() トークン バケット サイズを設定する場合、次の点に注意してください。

トークン バケット サイズを設定する場合、次の点に注意してください。

–![]() 最小トークン バケット サイズは 1 KB(1000 と入力)( maximum_burst_bytes パラメータは、 normal_burst_bytes パラメータより大きい値に設定する必要があります)。

最小トークン バケット サイズは 1 KB(1000 と入力)( maximum_burst_bytes パラメータは、 normal_burst_bytes パラメータより大きい値に設定する必要があります)。

–![]() 最大トークン バケット サイズは 32 MB(32000000 と入力)。

最大トークン バケット サイズは 32 MB(32000000 と入力)。

–![]() 特定のレートを維持するには、トークン バケット サイズがレート値を 4000 で割った値よりも大きくなるように設定します。トークンは 1 秒の 4000 分の 1(0.25 ミリ秒)ごとにバケットから削除されるからです。

特定のレートを維持するには、トークン バケット サイズがレート値を 4000 で割った値よりも大きくなるように設定します。トークンは 1 秒の 4000 分の 1(0.25 ミリ秒)ごとにバケットから削除されるからです。

–![]() トークン バケットは 1 つ以上のフレームを格納できる容量が必要なので、パラメータには、ポリシングするトラフィックの最大サイズより大きい値を設定してください。

トークン バケットは 1 つ以上のフレームを格納できる容量が必要なので、パラメータには、ポリシングするトラフィックの最大サイズより大きい値を設定してください。

–![]() TCP トラフィックの場合は、トークン バケット サイズを TCP ウィンドウ サイズの倍数になるように設定します。最小値はポリシングするトラフィックの最大サイズの 2 倍以上にする必要があります。

TCP トラフィックの場合は、トークン バケット サイズを TCP ウィンドウ サイズの倍数になるように設定します。最小値はポリシングするトラフィックの最大サイズの 2 倍以上にする必要があります。

•![]() 有効な pir bits_per_second パラメータ値の範囲は、次のとおりです。

有効な pir bits_per_second パラメータ値の範囲は、次のとおりです。

–![]() 最小値:32 Kbps(32000 と入力、CIR bits_per_second パラメータより小さい値は使用できません)

最小値:32 Kbps(32000 と入力、CIR bits_per_second パラメータより小さい値は使用できません)

•![]() (任意)一致するインプロファイル トラフィックに対応する conform アクションを、次のように指定できます。

(任意)一致するインプロファイル トラフィックに対応する conform アクションを、次のように指定できます。

–![]() デフォルトの conform アクションは、 transmit です。このアクションでは、ポリシー マップ クラスに trust コマンドが含まれている場合を除いて、ポリシー マップ クラスの信頼状態が trust dscp に設定されます。

デフォルトの conform アクションは、 transmit です。このアクションでは、ポリシー マップ クラスに trust コマンドが含まれている場合を除いて、ポリシー マップ クラスの信頼状態が trust dscp に設定されます。

–![]() 信頼できないトラフィックで PFC QoS ラベルを設定するには、 set-dscp-transmit キーワードを入力し、一致する信頼できないトラフィックに新しい DSCP 値をマークするか、または set-prec-transmit キーワードを入力し、一致する信頼できないトラフィックに新しい IP precedence 値をマークします。 set-dscp-transmit キーワードおよび set-prec-transmit キーワードは IP トラフィックに対してだけサポートされます。PFC QoS は、設定された値に基づいて出力 ToS および CoS を設定します。

信頼できないトラフィックで PFC QoS ラベルを設定するには、 set-dscp-transmit キーワードを入力し、一致する信頼できないトラフィックに新しい DSCP 値をマークするか、または set-prec-transmit キーワードを入力し、一致する信頼できないトラフィックに新しい IP precedence 値をマークします。 set-dscp-transmit キーワードおよび set-prec-transmit キーワードは IP トラフィックに対してだけサポートされます。PFC QoS は、設定された値に基づいて出力 ToS および CoS を設定します。

–![]() 一致したトラフィックをすべてドロップするには、 drop キーワードを入力します。

一致したトラフィックをすべてドロップするには、 drop キーワードを入力します。

(注) drop を conform アクションとして設定すると、PFC QoS は drop を exceed アクションおよび violate アクションとして設定します。

•![]() (任意)CIR を超過するトラフィックに対しては、exceed アクションを次のように指定できます。

(任意)CIR を超過するトラフィックに対しては、exceed アクションを次のように指定できます。

–![]() デフォルトの exceed アクションは、 maximum_burst_bytes パラメータを使用しない場合は drop です( maximum_burst_bytes パラメータでは、 drop はサポートされません)。

デフォルトの exceed アクションは、 maximum_burst_bytes パラメータを使用しない場合は drop です( maximum_burst_bytes パラメータでは、 drop はサポートされません)。

(注) exceed アクションが drop の場合、PFC QoS は設定された violate アクションを無視します。

–![]() 一致したアウトオブプロファイル トラフィックを、マークダウン マップの指定に従ってマークダウンするには、 policed-dscp-transmit キーワードを入力します。

一致したアウトオブプロファイル トラフィックを、マークダウン マップの指定に従ってマークダウンするには、 policed-dscp-transmit キーワードを入力します。

(注) pir キーワードを使用せずにポリサーを作成し、かつ maximum_burst_bytes パラメータが normal_burst_bytes パラメータに等しい場合(maximum_burst_bytes パラメータを入力しない場合)、exceed-action policed-dscp-transmit キーワードを使用すると、PFC QoS は policed-dscp max-burst マークダウン マップの定義に従ってトラフィックをマークダウンします。

•![]() (任意)PIR を超過するトラフィックについて、violate アクションを次のように指定できます。

(任意)PIR を超過するトラフィックについて、violate アクションを次のように指定できます。

–![]() ポリシングを行わずにトラフィックをマーキングするには、 transmit キーワードを入力して、一致するアウトオブプロファイル トラフィックをすべて送信します。

ポリシングを行わずにトラフィックをマーキングするには、 transmit キーワードを入力して、一致するアウトオブプロファイル トラフィックをすべて送信します。

–![]() デフォルトの violate アクションは、exceed アクションと同じものです。

デフォルトの violate アクションは、exceed アクションと同じものです。

–![]() 一致したアウトオブプロファイル トラフィックを、マークダウン マップの指定に従ってマークダウンするには、 policed-dscp-transmit キーワードを入力します。

一致したアウトオブプロファイル トラフィックを、マークダウン マップの指定に従ってマークダウンするには、 policed-dscp-transmit キーワードを入力します。

–![]() ポリシングを行わずにマーキングするには、 transmit キーワードを入力して、一致したアウトオブプロファイル トラフィックをすべて送信します。

ポリシングを行わずにマーキングするには、 transmit キーワードを入力して、一致したアウトオブプロファイル トラフィックをすべて送信します。

(注) 入力および出力ポリシング両方を同じトラフィックに適用した場合、入力および出力ポリシーの両方がトラフィックのマークダウンまたはトラフィックのドロップのいずれかを実行する必要があります。PFC QoS では、出力ドロップを使用した入力マークダウン、または出力マークダウンを使用した入力ドロップをサポートしません。

次に、1 Mbps のレート制限および 10 MB のバースト サイズの名前付き集約ポリサーを作成し、適合するトラフィックを送信し、アウトオブプロファイル トラフィックをマークダウンする例を示します。

PFC QoS ポリシーの設定

ここでは、PFC QoS ポリシーの設定手順について説明します。

•![]() 「QoS フィルタリングに対する ARP ACL の設定」

「QoS フィルタリングに対する ARP ACL の設定」

(注) PFC QoS ポリシーは、ユニキャスト トラフィックおよびマルチキャスト トラフィックの両方を処理します。

PFC QoS ポリシー設定作業の概要

(注) 帯域利用率を制限しないでトラフィックをマーキングするには、適合するトラフィックと適合しないトラフィックの両方に対して、transmit キーワードを使用するポリサーを作成します。

次に示すコマンドを使用すると、トラフィック クラスおよびトラフィック クラスに適用されるポリシーが設定され、ポートにポリシーが対応付けられます。

•![]() access-list (IP トラフィックの場合は任意です。IP トラフィックは class-map コマンドでフィルタリングできます。)

access-list (IP トラフィックの場合は任意です。IP トラフィックは class-map コマンドでフィルタリングできます。)

–![]() PFC QoS は、次の ACL タイプをサポートしています。

PFC QoS は、次の ACL タイプをサポートしています。

|

|

|

|

|

|---|---|---|---|

–![]() PFC は IPv6 名前付き拡張 ACL、および名前付き標準 ACL をサポートします。

PFC は IPv6 名前付き拡張 ACL、および名前付き標準 ACL をサポートします。

(注) - PFC は IP ACL を ARP トラフィックに適用しません。

- ARP トラフィックには、マイクロフロー ポリシングを適用できません。

–![]() PFC は IPX ACL をサポートしません。PFC では、IPX トラフィックをフィルタリングするように、MAC ACL を設定できます。

PFC は IPX ACL をサポートしません。PFC では、IPX トラフィックをフィルタリングするように、MAC ACL を設定できます。

–![]() PFC QoS は、時間ベースの Cisco IOS ACL をサポートします。

PFC QoS は、時間ベースの Cisco IOS ACL をサポートします。

–![]() MAC ACL および ARP ACL を除き、詳細については次の URL にある『 Cisco IOS Security Configuration Guide , Release 12.2』の「Traffic Filtering and Firewalls」を参照してください。

MAC ACL および ARP ACL を除き、詳細については次の URL にある『 Cisco IOS Security Configuration Guide , Release 12.2』の「Traffic Filtering and Firewalls」を参照してください。

http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfacls.html

–![]() の ACL の詳細については、Cisco 7600 シリーズ ルータを参照してください。

の ACL の詳細については、Cisco 7600 シリーズ ルータを参照してください。

•![]() class-map (任意): class-map コマンドを入力してトラフィックの分類基準を指定することにより、1 つまたは複数のトラフィック クラスを定義します。

class-map (任意): class-map コマンドを入力してトラフィックの分類基準を指定することにより、1 つまたは複数のトラフィック クラスを定義します。

•![]() policy-map : policy-map コマンドを使用して、次の定義を行います。

policy-map : policy-map コマンドを使用して、次の定義を行います。

•![]() service-policy : service-policy コマンドを使用して、ポリシー マップをインターフェイスに付加します。

service-policy : service-policy コマンドを使用して、ポリシー マップをインターフェイスに付加します。

MAC ACL の設定

•![]() 「プロトコル独立型 MAC ACL フィルタリングの設定」

「プロトコル独立型 MAC ACL フィルタリングの設定」

•![]() 「VLAN ベースの MAC QoS フィルタリングのイネーブル化」

「VLAN ベースの MAC QoS フィルタリングのイネーブル化」

(注) VLAN ACL(VACL)で MAC ACL を使用できます。詳細については、を参照してください。

プロトコル独立型 MAC ACL フィルタリングの設定

PFC は、プロトコル独立型 MAC ACL フィルタリングをサポートします。プロトコル独立型 MAC ACL フィルタリングでは、すべての入力トラフィック タイプ(MAC レイヤ トラフィック、IPv4 トラフィック、IPv6 トラフィック、MPLS トラフィックなど)に MAC ACL が適用されます。

次のインターフェイス タイプをプロトコル独立型 MAC ACL フィルタリングに設定できます。

•![]() EoMPLS をサポートするように設定された物理 LAN ポート

EoMPLS をサポートするように設定された物理 LAN ポート

•![]() EoMPLS をサポートするように設定された論理 LAN サブインターフェイス

EoMPLS をサポートするように設定された論理 LAN サブインターフェイス

プロトコル独立型 MAC ACL フィルタリング用に設定されたインターフェイスの MAC ACL によって許可または拒否された入力トラフィックは、出力インターフェイスによって MAC レイヤ トラフィックとして処理されます。プロトコル独立型 MAC ACL フィルタリング用に設定されたインターフェイスの MAC ACL によって許可または拒否されたトラフィックには、出力 IP ACL を適用できません。

プロトコル独立型 MAC ACL フィルタリングを設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

Router(config)# interface {{ vlan vlan_ID } | { type 6 slot/port [ . subinterface ]} | { port-channel number [ . subinterface ]}} |

||

| 6.type = ethernet、fastethernet、gigabitethernet、または tengigabitethernet |

プロトコル独立型 MAC ACL フィルタリングを設定する場合、次の点に注意してください。

•![]() IP アドレスが設定されている VLAN インターフェイス上で、プロトコル独立型 MAC ACL フィルタリングを設定しないでください。

IP アドレスが設定されている VLAN インターフェイス上で、プロトコル独立型 MAC ACL フィルタリングを設定しないでください。

•![]() 許可トラフィックが PFC3BXL または PFC3CXL によってハードウェアでブリッジングされる、またはレイヤ 3 スイッチングされた場合、マイクロフロー ポリシングにプロトコル独立型 MAC ACL フィルタリングを設定しないでください。

許可トラフィックが PFC3BXL または PFC3CXL によってハードウェアでブリッジングされる、またはレイヤ 3 スイッチングされた場合、マイクロフロー ポリシングにプロトコル独立型 MAC ACL フィルタリングを設定しないでください。

•![]() 許可トラフィックが MSFC3 または MSFC4(RSP720 の一部)によってソフトウェアでルーティングされた場合、プロトコル独立型 MAC ACL フィルタリングはマイクロフロー ポリシングをサポートします。

許可トラフィックが MSFC3 または MSFC4(RSP720 の一部)によってソフトウェアでルーティングされた場合、プロトコル独立型 MAC ACL フィルタリングはマイクロフロー ポリシングをサポートします。

次に、VLAN インターフェイス 4018 をプロトコル独立型 MAC ACL フィルタリングに設定し、設定を確認する例を示します。

次に、インターフェイス GigabitEthernet 6/1 をプロトコル独立型 MAC ACL フィルタリングに設定し、設定を確認する例を示します。

次に、インターフェイス GigabitEthernet 3/24 およびサブインターフェイス 4000 をプロトコル独立型 MAC ACL フィルタリングに設定し、設定を確認する例を示します。

VLAN ベースの MAC QoS フィルタリングのイネーブル化

MAC ACL の VLAN ベースの QoS フィルタリングをグローバルにイネーブルまたはディセーブルにできます。MAC ACL の VLAN ベースの QoS フィルタリングは、デフォルトではディセーブルに設定されています。

MAC ACL の VLAN ベースの QoS フィルタリングをイネーブルにするには、次の作業を行います。

|

|

|

|---|---|

MAC ACL の VLAN ベースの QoS フィルタリングをディセーブルにするには、次の作業を行います。

|

|

|

|---|---|

MAC ACL の設定

MAC アドレスに基づいて IPX、DECnet、AppleTalk、VINES、または XNS トラフィックをフィルタリングする名前付き ACL を設定できます。

VLAN ベースのフィルタリング、CoS ベースのフィルタリング、または両方のフィルタリングを行うよう MAC ACL を設定できます。

MAC ACL の VLAN ベースの QoS フィルタリングを、グローバルにイネーブルまたはディセーブルにできます(デフォルトではディセーブル)。

MAC レイヤ ACL のエントリを設定する場合、次の点に注意してください。

•![]() ipx-arpa および ipx-non-arpa キーワードがサポートされています。

ipx-arpa および ipx-non-arpa キーワードがサポートされています。

•![]() vlan および cos キーワードは、VACL フィルタリングに使用する MAC ACL ではサポートされません。

vlan および cos キーワードは、VACL フィルタリングに使用する MAC ACL ではサポートされません。

•![]() MAC ACL の VLAN ベースの QoS フィルタリング用の vlan キーワードを、グローバルにイネーブルまたはディセーブルにすることができます(デフォルトではディセーブル)。

MAC ACL の VLAN ベースの QoS フィルタリング用の vlan キーワードを、グローバルにイネーブルまたはディセーブルにすることができます(デフォルトではディセーブル)。

•![]() MAC アドレスは、ドット付き 16 進表記の 3 つの 4 バイト値で入力できます。たとえば、0030.9629.9f84 を入力できます。

MAC アドレスは、ドット付き 16 進表記の 3 つの 4 バイト値で入力できます。たとえば、0030.9629.9f84 を入力できます。

•![]() MAC アドレス マスクは、ドット付き 16 進表記の 3 つの 4 バイト値で入力できます。1 のビットをワイルドカードとして使用します。たとえば、アドレスを完全に一致させるには、0000.0000.0000 を使用します(0.0.0 として入力できます)。

MAC アドレス マスクは、ドット付き 16 進表記の 3 つの 4 バイト値で入力できます。1 のビットをワイルドカードとして使用します。たとえば、アドレスを完全に一致させるには、0000.0000.0000 を使用します(0.0.0 として入力できます)。

•![]() EtherType および EtherType マスクを 16 進値で入力できます。

EtherType および EtherType マスクを 16 進値で入力できます。

•![]() protocol パラメータなしのエントリはどのプロトコルとも一致します。

protocol パラメータなしのエントリはどのプロトコルとも一致します。

•![]() ACL エントリは、入力順にスキャンされます。最初に一致したエントリが使用されます。パフォーマンスを向上させるには、最もよく使用されるエントリを ACL の先頭に置きます。

ACL エントリは、入力順にスキャンされます。最初に一致したエントリが使用されます。パフォーマンスを向上させるには、最もよく使用されるエントリを ACL の先頭に置きます。

•![]() ACL の末尾に permit any any エントリを明示的に指定する場合を除いて、ACL の末尾には暗黙的な deny any any エントリが存在します。

ACL の末尾に permit any any エントリを明示的に指定する場合を除いて、ACL の末尾には暗黙的な deny any any エントリが存在します。

•![]() 新しいエントリはすべて既存のリストの最後に置かれます。リストの中間にエントリを追加することができません。

新しいエントリはすべて既存のリストの最後に置かれます。リストの中間にエントリを追加することができません。

•![]() 次に、EtherType の値と対応するプロトコル キーワードを示します。

次に、EtherType の値と対応するプロトコル キーワードを示します。

–![]() 0x0600 - xns-idp - Xerox XNS IDP

0x0600 - xns-idp - Xerox XNS IDP

–![]() 0x0BAD - vines-ip - Banyan VINES IP

0x0BAD - vines-ip - Banyan VINES IP

–![]() 0x0baf - vines-echo - Banyan VINES Echo

0x0baf - vines-echo - Banyan VINES Echo

–![]() 0x6000 - etype-6000 - DEC 未割り当て、実験的

0x6000 - etype-6000 - DEC 未割り当て、実験的

–![]() 0x6001 - mop-dump - DEC Maintenance Operation Protocol(MOP; メンテナンス オペレーション プロトコル)ダンプ/ロード補助

0x6001 - mop-dump - DEC Maintenance Operation Protocol(MOP; メンテナンス オペレーション プロトコル)ダンプ/ロード補助

–![]() 0x6002 - mop-console - DEC MOP リモート コンソール

0x6002 - mop-console - DEC MOP リモート コンソール

–![]() 0x6003 - decnet-iv - DEC DECnet Phase IV Route

0x6003 - decnet-iv - DEC DECnet Phase IV Route

–![]() 0x6004 - lat - DEC Local Area Transport(LAT; ローカルエリア トランスポート)

0x6004 - lat - DEC Local Area Transport(LAT; ローカルエリア トランスポート)

–![]() 0x6005 - diagnostic - DEC DECnet Diagnostics

0x6005 - diagnostic - DEC DECnet Diagnostics

–![]() 0x6007 - lavc-sca - DEC Local-Area VAX Cluster(LAVC)、SCA

0x6007 - lavc-sca - DEC Local-Area VAX Cluster(LAVC)、SCA

–![]() 0x0800 - ip - 不正な形式、無効、または意図的に壊された IP フレーム

0x0800 - ip - 不正な形式、無効、または意図的に壊された IP フレーム

–![]() 0x8038 - dec-spanning - DEC LANBridge Management

0x8038 - dec-spanning - DEC LANBridge Management

–![]() 0x8040 - netbios - DEC PATHWORKS DECnet NETBIOS Emulation

0x8040 - netbios - DEC PATHWORKS DECnet NETBIOS Emulation

–![]() 0x8041 - msdos - DEC Local Area System Transport

0x8041 - msdos - DEC Local Area System Transport

–![]() 0x8042 - etype-8042 - DEC 未割り当て

0x8042 - etype-8042 - DEC 未割り当て

–![]() 0x809B - appletalk - Kinetics EtherTalk(AppleTalk over Ethernet)

0x809B - appletalk - Kinetics EtherTalk(AppleTalk over Ethernet)

–![]() 0x80F3 - aarp - Kinetics AppleTalk Address Resolution Protocol(AARP)

0x80F3 - aarp - Kinetics AppleTalk Address Resolution Protocol(AARP)

次に、mac_layer という名前の MAC レイヤ ACL を作成する例を示します。この ACL は、送信元アドレスが 0000.4700.0001、宛先アドレスが 0000.4700.0009 である dec-phase-iv トラフィックを拒否しますが、それ以外のトラフィックをすべて許可します。

QoS フィルタリングに対する ARP ACL の設定

(注) • PFC は IP ACL を ARP トラフィックに適用しません。

•![]() PFC が搭載されている場合、マイクロフロー ポリシングを ARP トラフィックに適用できません。

PFC が搭載されている場合、マイクロフロー ポリシングを ARP トラフィックに適用できません。

ARP トラフィック(EtherType 0x0806)をフィルタリングする名前付き ACL を QoS に設定できます。

QoS フィルタリング用に ARP ACL を設定するには、次の作業を行います。

ARP ACL のエントリを QoS フィルタリングに設定する場合、次の点に注意してください。

•![]() ここでは、PFC によってハードウェアでサポートされる ARP ACL 構文について説明します。疑問符(?)を入力した場合に CLI ヘルプで表示されるその他の ARP ACL 構文はサポートされず、QoS の ARP トラフィックのフィルタリング処理にも使用できません。

ここでは、PFC によってハードウェアでサポートされる ARP ACL 構文について説明します。疑問符(?)を入力した場合に CLI ヘルプで表示されるその他の ARP ACL 構文はサポートされず、QoS の ARP トラフィックのフィルタリング処理にも使用できません。

•![]() ACL エントリは、入力した順序に従ってスキャンされます。最初に一致したエントリが使用されます。パフォーマンスを向上させるには、最もよく使用されるエントリを ACL の先頭に置きます。

ACL エントリは、入力した順序に従ってスキャンされます。最初に一致したエントリが使用されます。パフォーマンスを向上させるには、最もよく使用されるエントリを ACL の先頭に置きます。

•![]() リストの末尾に permit ip any mac any エントリを明示的に指定する場合を除いて、ACL の末尾には暗黙的な deny ip any mac any エントリが存在します。

リストの末尾に permit ip any mac any エントリを明示的に指定する場合を除いて、ACL の末尾には暗黙的な deny ip any mac any エントリが存在します。

•![]() 新しいエントリはすべて既存のリストの最後に置かれます。リストの中間にエントリを追加することができません。

新しいエントリはすべて既存のリストの最後に置かれます。リストの中間にエントリを追加することができません。

次に、arp_filtering という名前の ARP ACL を作成する例を示します。この ACL は、IP アドレスが 1.1.1.1 から始まるトラフィックだけを許可します。

クラス マップの設定

クラス マップの作成

|

|

|

|---|---|

クラス マップ フィルタリングの注意事項および制約事項

クラス マップ フィルタリングを設定する場合は、次の注意事項および制約事項に従ってください。

•![]() PFC QoS は、 match-any キーワードを使用して設定した複数の一致基準をクラス マップ内でサポートします。

PFC QoS は、 match-any キーワードを使用して設定した複数の一致基準をクラス マップ内でサポートします。

•![]() PFC は match protocol ipv6 コマンドをサポートします。

PFC は match protocol ipv6 コマンドをサポートします。

•![]() TCAM 検索のフロー キー ビット要件が競合するため、IPv6 DSCP ベースのフィルタリングと Ipv6 レイヤ 4 範囲ベースのフィルタリングを同一インターフェイス上に設定できません。次に例を示します。

TCAM 検索のフロー キー ビット要件が競合するため、IPv6 DSCP ベースのフィルタリングと Ipv6 レイヤ 4 範囲ベースのフィルタリングを同一インターフェイス上に設定できません。次に例を示します。

–![]() 1 つの IPv6 ACE 内に DSCP 値と、レイヤ 4 の「greater than(gt)」または「less than(lt)」演算子の両方を設定した場合は、この ACL は PFC QoS フィルタリングには使用できません。

1 つの IPv6 ACE 内に DSCP 値と、レイヤ 4 の「greater than(gt)」または「less than(lt)」演算子の両方を設定した場合は、この ACL は PFC QoS フィルタリングには使用できません。

–![]() 1 つの IPv6 ACL 内に DSCP 値を設定し、別の IPv6 ACL 内にレイヤ 4 の「greater than(gt)」または「less than(lt)」演算子を設定した場合は、同一インターフェイス上の異なるクラス マップで両方の ACL を使用して、PFC QoS フィルタリングを行うことはできません。

1 つの IPv6 ACL 内に DSCP 値を設定し、別の IPv6 ACL 内にレイヤ 4 の「greater than(gt)」または「less than(lt)」演算子を設定した場合は、同一インターフェイス上の異なるクラス マップで両方の ACL を使用して、PFC QoS フィルタリングを行うことはできません。

•![]() PFC QoS では、IPv4 トラフィック用の match protocol ip コマンドがサポートされます。

PFC QoS では、IPv4 トラフィック用の match protocol ip コマンドがサポートされます。

•![]() PFC QoS は、 match cos 、 match any 、 match classmap 、 match destination-address 、 match input-interface 、 match qos-group 、および match source-address クラス マップ コマンドをサポートしません。

PFC QoS は、 match cos 、 match any 、 match classmap 、 match destination-address 、 match input-interface 、 match qos-group 、および match source-address クラス マップ コマンドをサポートしません。

•![]() Cisco 7600 シリーズ ルータは、インターフェイスにポリシー マップが付加されないかぎり、サポートされていないコマンドが使用されているかどうかを検出しません。

Cisco 7600 シリーズ ルータは、インターフェイスにポリシー マップが付加されないかぎり、サポートされていないコマンドが使用されているかどうかを検出しません。

•![]() 出力 QoS の IP precedence または DSCP に基づいたフィルタリングは、受信 IP precedence または DSCP を使用します。出力 QoS フィルタリングは、入力 QoS による IP precedence または DSCP の変更には基づいていません。

出力 QoS の IP precedence または DSCP に基づいたフィルタリングは、受信 IP precedence または DSCP を使用します。出力 QoS フィルタリングは、入力 QoS による IP precedence または DSCP の変更には基づいていません。

(注) この章では、次の ACL に関する内容を説明します。

•![]() 「QoS フィルタリングに対する ARP ACL の設定」

「QoS フィルタリングに対する ARP ACL の設定」

このマニュアルでは、その他の ACL については説明しません。「PFC QoS ポリシー設定作業の概要」に記載されている access-list の説明を参照してください。

クラス マップでのフィルタリングの設定

クラス マップにフィルタリングを設定するには、次のいずれかの作業を行います。

クラス マップの設定の確認

|

|

|

|

|---|---|---|

次に、 ipp5 という名前のクラス マップを作成し、IP precedence 5 のトラフィックと一致するようにフィルタリングを設定する例を示します。

ポリシー マップの設定

1 つのインターフェイスに対応付けできるポリシー マップは、1 つに限られます。ポリシー マップには、ポリシー マップ コマンドがそれぞれ異なる 1 つまたは複数のポリシー マップ クラスを含めることができます。

インターフェイスで受信するトラフィック タイプごとに、個別のポリシー マップ クラスをポリシー マップ内に設定します。各トラフィック タイプ用の全コマンドを、同一のポリシー マップ クラスに入れます。PFC QoS は、一致したトラフィックに複数のポリシー マップ クラスのコマンドを適用することはありません。

•![]() 「ポリシー マップ クラスの設定に関する注意事項および制約事項」

「ポリシー マップ クラスの設定に関する注意事項および制約事項」

ポリシー マップの作成

|

|

|

|---|---|

ポリシー マップ クラスの設定に関する注意事項および制約事項

ポリシー マップ クラスを設定する場合は、次の注意事項および制約事項に従ってください。

•![]() PFC QoS は、 class class_name destination-address 、 class class_name input-interface 、 class class_name qos-group 、および class class_name source-address ポリシー マップ コマンドをサポートしていません。

PFC QoS は、 class class_name destination-address 、 class class_name input-interface 、 class class_name qos-group 、および class class_name source-address ポリシー マップ コマンドをサポートしていません。

•![]() PFC QoS は、 class default ポリシー マップ コマンドをサポートします。

PFC QoS は、 class default ポリシー マップ コマンドをサポートします。

•![]() PFC QoS は、インターフェイスにポリシー マップが付加されないかぎり、サポート対象外のコマンドが使用されているかどうかを検出しません。

PFC QoS は、インターフェイスにポリシー マップが付加されないかぎり、サポート対象外のコマンドが使用されているかどうかを検出しません。

ポリシー マップ クラスの作成およびフィルタリングの設定

ポリシー マップ クラスを作成し、クラス マップを使用してフィルタリングするように設定するには、次の作業を行います。

|

|

|

|---|---|

| コマンドが 1 つだけ指定されているクラス マップをサポートします。 | |

ポリシー マップ クラス アクションの設定

ポリシー マップ クラスのアクションを設定する場合、次の点に注意してください。

•![]() ポリシー マップには、1 つ以上のポリシー マップ クラスを含めることができます。

ポリシー マップには、1 つ以上のポリシー マップ クラスを含めることができます。

•![]() トラフィック タイプごとに、すべての信頼状態およびポリシング コマンドを、同一のポリシー マップ クラスに入れてください。

トラフィック タイプごとに、すべての信頼状態およびポリシング コマンドを、同一のポリシー マップ クラスに入れてください。

•![]() PFC QoS は、1 つのポリシー マップ クラスのコマンドだけをトラフィックに適用します。1 つのポリシー マップ クラスのフィルタリングに一致したトラフィックには、他のポリシー マップ クラスで設定したフィルタリングが適用されます。

PFC QoS は、1 つのポリシー マップ クラスのコマンドだけをトラフィックに適用します。1 つのポリシー マップ クラスのフィルタリングに一致したトラフィックには、他のポリシー マップ クラスで設定したフィルタリングが適用されます。

•![]() ハードウェアでスイッチングされるトラフィックの場合、PFC QoS は bandwidth 、 priority 、 queue-limit 、または random-detect ポリシー マップ クラス コマンドをサポートしません。これらのコマンドはソフトウェアでスイッチングされるトラフィックに使用できるので、設定が可能です。

ハードウェアでスイッチングされるトラフィックの場合、PFC QoS は bandwidth 、 priority 、 queue-limit 、または random-detect ポリシー マップ クラス コマンドをサポートしません。これらのコマンドはソフトウェアでスイッチングされるトラフィックに使用できるので、設定が可能です。

•![]() PFC QoS は set mpls または set qos-group ポリシー マップ クラス コマンドをサポートしません。

PFC QoS は set mpls または set qos-group ポリシー マップ クラス コマンドをサポートしません。

•![]() PFC QoS は、IPv4 トラフィックに対して set ip dscp および set ip precedence ポリシー マップ クラス コマンドをサポートします。

PFC QoS は、IPv4 トラフィックに対して set ip dscp および set ip precedence ポリシー マップ クラス コマンドをサポートします。

–![]() 非 IP トラフィック上で set ip dscp および set ip precedence コマンドを使用して、出力レイヤ 2 CoS 値の基準である内部 DSCP 値をマーキングできます。

非 IP トラフィック上で set ip dscp および set ip precedence コマンドを使用して、出力レイヤ 2 CoS 値の基準である内部 DSCP 値をマーキングできます。

–![]() set ip dscp および set ip precedence コマンドは、 set dscp および set precedence コマンドとしてコンフィギュレーション ファイルに保存されます。

set ip dscp および set ip precedence コマンドは、 set dscp および set precedence コマンドとしてコンフィギュレーション ファイルに保存されます。

•![]() PFC QoS では、IPv4 および IPv6 トラフィック用の setdscp および set precedence ポリシー マップ クラス コマンドがサポートされます。

PFC QoS では、IPv4 および IPv6 トラフィック用の setdscp および set precedence ポリシー マップ クラス コマンドがサポートされます。

•![]() ポリシー マップ クラスで、次の 3 つすべてを実行することができません。

ポリシー マップ クラスで、次の 3 つすべてを実行することができません。

ポリシー マップ クラスでは、信頼できないトラフィックを set コマンドによってマーキングするか、次のいずれか、あるいは両方を実行できます。

(注) ポリシングを設定する場合は、ポリシング キーワードでトラフィックをマーキングできます。

ここでは、ポリシー マップ クラスのアクションを設定する手順について説明します。

PFC QoS は、信頼できないトラフィックに対し、 set ポリシー マップ クラス コマンドを使用したポリシー マップ クラス マーキングをサポートします。

信頼できないトラフィックに対するポリシー マップ クラス マーキングを設定するには、次の作業を行います。

(注) service-policy output コマンドを使用して、信頼状態を設定するポリシー マップを対応付けることができません。

ポリシー マップ クラスの信頼状態を設定するには、次の作業を行います。

|

|

|

|---|---|

ポリシー マップ クラスの信頼状態を設定します。この設定によって、PFC QoS が初期内部 DSCP 値の作成元として使用する値が選択されます。 |

|

ポリシー マップ クラスの信頼状態を設定する場合、次の点に注意してください。

•![]() 入力ポート上に設定されている信頼状態を使用するには、 no trust コマンド(これがデフォルトです)を使用します。

入力ポート上に設定されている信頼状態を使用するには、 no trust コマンド(これがデフォルトです)を使用します。

•![]() cos キーワードを使用すると、PFC QoS は受信した CoS または入力ポートの CoS に基づいて、内部 DSCP 値を設定します。

cos キーワードを使用すると、PFC QoS は受信した CoS または入力ポートの CoS に基づいて、内部 DSCP 値を設定します。

•![]() dscp キーワードを使用すると、PFC QoS は受信した DSCP を使用します。

dscp キーワードを使用すると、PFC QoS は受信した DSCP を使用します。

•![]() ip-precedence キーワードを使用すると、PFC QoS は受信した IP precedence に基づいて DSCP を設定します。

ip-precedence キーワードを使用すると、PFC QoS は受信した IP precedence に基づいて DSCP を設定します。

ポリシー マップ クラスのポリシングを設定する場合、次の点に注意してください。

•![]() PFC QoS は set-qos-transmit ポリサー キーワードをサポートしません。

PFC QoS は set-qos-transmit ポリサー キーワードをサポートしません。

•![]() PFC QoS は、 exceed-action キーワードの引数として set-dscp-transmit キーワードまたは set-prec-transmit キーワードをサポートしません。

PFC QoS は、 exceed-action キーワードの引数として set-dscp-transmit キーワードまたは set-prec-transmit キーワードをサポートしません。

•![]() PFC QoS は、インターフェイスにポリシー マップが対応付けられない限り、サポート対象外のキーワードが使用されているかどうかを検出しません。

PFC QoS は、インターフェイスにポリシー マップが対応付けられない限り、サポート対象外のキーワードが使用されているかどうかを検出しません。

ここではポリシー マップ クラスによるポリシングを設定する手順について説明します。

(注) conform-action transmit キーワードによるポリシングでは、一致するトラフィックのポート信頼状態が、trust dscp またはポリシー マップ クラスの trust コマンドで設定される信頼状態に設定されます。

|

|

|

|---|---|

インターフェイス別のポリサーを設定するには、次の作業を行います。

インターフェイス別ポリサーを設定する場合、次の点に注意してください。

•![]() 集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

•![]() 集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

集約ポリシングは、DFC を装備した各スイッチング モジュール上、および PFC(DFC を装備していないスイッチング モジュールをサポート)上で独立して動作します。集約ポリシングでは、DFC を装備した異なるスイッチング モジュールからのフロー統計情報は合算されません。集約ポリシングの統計情報は、DFC を装備した各スイッチング モジュール、PFC、および PFC がサポートする DFC を装備していないスイッチング モジュールについて、表示できます。

•![]() 個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

個々の PFC または DFC ポリシングは独立して実行されます。これにより、PFC およびすべての DFC 間で分散されているトラフィックに適用される QoS 機能が影響を受けることがあります。このような QoS 機能には、次のようなものがあります。

–![]() ポート チャネル インターフェイスに適用されたポリサー。

ポート チャネル インターフェイスに適用されたポリサー。

–![]() レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

レイヤ 3 インターフェイスまたは SVI のいずれかに適用された出力ポリサー。PFC QoS は、PFC または入力 DFC 上の入力インターフェイスにおいて、出力ポリシングの決定を行います。

この制限の影響を受けるポリサーは、集約レートを提供します。これは、独立したすべてのポリシング レートの合計です。