Cisco SKIP は、ルータなどの暗号化デバイスが外部キーソースから PPK をインポートすることを可能にする HTTPS ベースのプロトコルです。ダイナミック PPK と呼ばれる外部からインポートされた PPK は、自動プロビジョニングおよび更新と、PPK

のエントロピーの向上という利点を提供します。

Cisco SKIP は、TLS1.2 と PSK-DHE 暗号スイートを使用して、SKIP プロトコルを量子安全にします。暗号化デバイスは SKIP クライアントを実装する必要があり、外部キーソースは SKIP サーバーを実装する必要があります。

外部キーソースを SKIP 準拠にするには、Cisco SKIP プロトコルを実装し、アウトオブバンド同期メカニズムを使用して、2 つの暗号化デバイス(イニシエータとレスポンダ)に同じ PPK を提供する必要があります。外部キーソースには、量子キー配布(QKD)デバイス、ソフトウェア、もしくはクラウドベースキーソースまたはサービスを使用できます。

外部キーソースは、SKIP に準拠するために次の要件を満たす必要があります。

(注)

主要なソースベンダー(QKD ベンダーなど)は、シスコの担当者に連絡して、Cisco SKIP プロトコルを実装する必要があります。

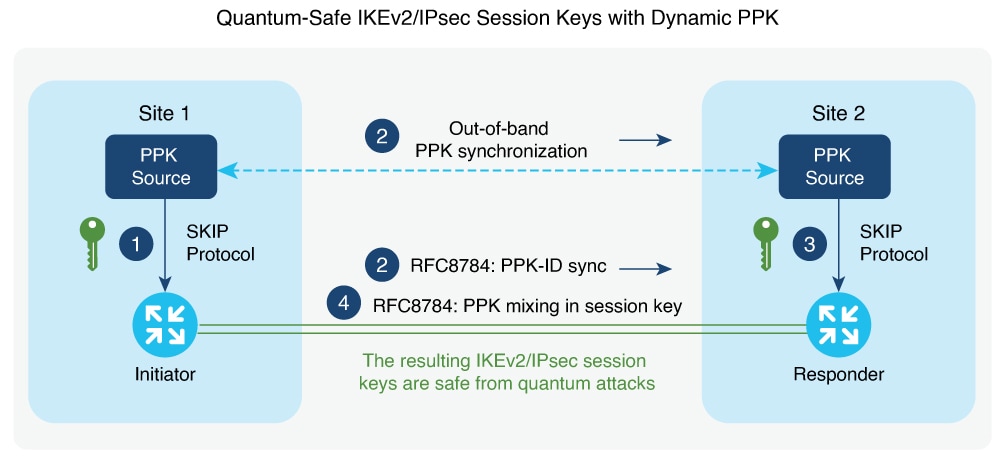

図 3 は、ダイナミック PPK を使用した量子安全な IKEv2 および IPsec セッションキーを示しています。

図 3. ダイナミック PPK を使用した量子安全な IKEv2 および IPsec セッションキー

IKEv2 イニシエータとレスポンダは、ローカルキーソースに接続され、キーソースの IP アドレスおよびポートと TLS1.2 セッションの事前共有キーを指定する SKIP クライアントで設定されます。PPK ソースは、ローカル キー ソース

アイデンティティとピアキーソースのアイデンティティリストを含む SKIP パラメータを使用して設定されます。

次に、Cisco SKIP プロトコルの動作の概要を示します。

IKEv2 イニシエータは、そのキーソースに PPK を要求します。キーソースは、PPK と対応する PPK ID で応答します。

イニシエータ側のキーソースは、キーソースのタイプに固有のアウトオブバンドメカニズムを使用して、PPK をレスポンダ側のキーソースに同期します。IKEv2 イニシエータは、RFC 8784 の機能拡張を使用して、IKEv2 経由で IKEv2 レスポンダに

PPK ID を伝達します。

IKEv2 レスポンダは、そのキーソースに、IKEv2 イニシエータから受信した PPK ID に対応する PPK を要求します。キーソースは、PPK ID に対応する PPK で応答します。

IKEv2 イニシエータおよびレスポンダは、RFC 8784 で規定されているように、キー導出で PPK を混合します。結果として得られる IKEv2 および IPsec セッションキーは、量子安全です。

フィードバック

フィードバック