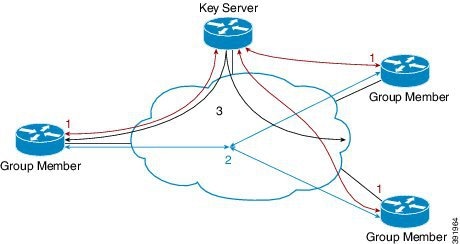

長期にわたって、キー サーバとグループ メンバーを G-IKEv2 にアップグレードして移行することを希望している場合があります。GETVPN グループ全体の GDOI から G-IKEv2 への移行には、慎重な計画が必要です。すべてのグループ

メンバーを同時に移行することはできません。移行では、GDOI グループ メンバーと G-IKEv2 グループ メンバーが、GDOI と G-IKEv2 の異なるコントロール プレーン プロトコルを使用する一方で、同じトラフィック暗号キー(TEK)を使用した通信を可能にする必要があります。GDOI

から G-IKEv2 への移行の順番は次のとおりです。

-

後方互換性:GETVPN G-IKEv2 機能を含む新しい Cisco IOS ソフトウェア イメージでは既存の GDOI 機能をサポートしている必要があり、Cisco IOS ソフトウェアの以前のリリースの GDOI 機能との互換性が必要です。

-

サービス アップグレード:Cisco IOS ソフトウェア イメージを変更する推奨順序は、セカンダリ キー サーバ、プライマリ キー サーバ、およびグループ メンバーです。

-

サービス ダウングレード:Cisco IOS ソフトウェア イメージを変更する推奨順序は、グループ メンバー、セカンダリ キー サーバ、プライマリ キー サーバです。

サービス アップグレード手順

-

既存のキー サーバとグループ メンバーの GDOI 設定を保存します。詳細については、『Managing Configuration Files Configuration Guide』の「Configuration Replace and Configuration Rollback」機能モジュールを参照してください。

-

キー サーバの移行中のネットワーク分割およびマージを防ぐため、すべてのキー サーバで Key Encryption Key(KEK)とトラフィック暗号キー(TEK)のライフタイムを設定します。新しいライフタイムを設定するには、crypto gdoi

ks rekey コマンドを使用します。

-

新しい Cisco IOS ソフトウェア イメージにキー サーバをアップグレードします。上記の順序に従います。セカンダリ キー サーバから開始し、プライマリ キー サーバに続きます。キーワード gdoi を使用するすべての既存の設定がキーワード gkm に変換されます。たとえば、グローバル コンフィギュレーション コマンド crypto gdoi group は crypto gkm group コマンドに変換されます。ただし、再登録とキー再生成にはグループは引き続き GDOI を使用します。

-

キーサーバーで、GDOI および G-IKEv2 グループメンバーをサポートするグループに対してサーバーローカルコマンドの gikev2 コマンドを実行します。

-

新しい Cisco IOS ソフトウェア イメージにグループ メンバーをアップグレードします。キーワード「gdoi 」を使用するすべての既存の設定がキーワード gkm に変換されます。たとえば、グローバル コンフィギュレーション コマンド crypto gdoi group と crypto map gdoi は、「crypto gkm group 」と crypto map gkm にそれぞれ変換されます。これらのグループは再登録とキー再生成には GDOI を引き続き使用し、client protocol gdoi コマンドを含めます。

-

グループメンバーで G-IKEv2 を使用するには、client protocol gikev2 コマンドを設定します。

-

GDOI グループメンバーへのサービスを停止するには、サーバーのローカルコマンドの no gdoi コマンドを設定します。

G-IKEv2 へのアップグレード後に GDOI を使用するグループメンバーに対して、グループメンバーグループ設定の client protocol gdoi コマンドを設定します。グループ メンバーは G-IKEv2 の代わりに GDOI を使用してキー サーバに再度登録します。

(注)

|

グループ メンバーを変換する前に、グループ メンバーの登録先のキー サーバが GDOI ローカル サーバ コンフィギュレーション モードの gdoi コマンドで設定されていることを確認します。

|

サービス ダウングレード手順

以前に保存(アップグレード手順の前に保存)した GDOI 設定を使用し、各グループ メンバーの Cisco IOS ソフトウェアをダウングレードします。次に、キー サーバをダウングレードします。セカンダリ キー サーバから開始し、プライマリ キー

サーバに続きます。詳細については、『Managing Configuration Files Configuration Guide』の「Configuration Replace and Configuration Rollback」機能モジュールを参照してください。

移行例

このセクションでは、GDOI から G-IKEv2 への移行の例を示します。次に、G-IKEv2 Cisco IOS ソフトウェア イメージにアップグレードした後に GDOI グループ g1 を GKM グループに変換する例を示します。Cisco

IOS ソフトウェアのアップグレードの前のキー サーバ設定の例を次に示します。

crypto gdoi group g1

identity 1111

server local

.

.

.

sa ipsec 1

profile getvpn_profile

match address getvpn_acl

.

.

.

redundancy

.

.

.

Cisco IOS ソフトウェアのアップグレードの後のキー サーバ設定の例を次に示します。この例では、コマンド gdoi 、no gikev2 、および gikev2 が自動的に追加されます。gikev2 コマンドは G-IKEv2 登録の受け入れを開始します。

crypto gkm group g1

identity 1111

server local

gdoi

no gikev2

gikev2 ikev2_profile1

.

.

.

sa ipsec 1

profile getvpn_profile

match address getvpn_acl

.

.

.

redundancy

.

.

.

Cisco IOS ソフトウェアのアップグレードの前のグループ メンバー設定の例を次に示します。

crypto gdoi group g1

identity 1111

server address ipv4 ks1

server address ipv4 ks2

crypto map GETVPN_CM 10 gdoi

set group g1

interface g0/0/0

crypto map GETVPN_CM

Cisco IOS ソフトウェアのアップグレードの後のグループ メンバー設定の例を次に示します。この例では、コマンド client protocol gdoi および client protocol gikev2 が自動的に追加されます。client protocol gikev2 コマンドは G-IKEv2 の使用を開始します。

crypto gkm group g1

identity 1111

server address ipv4 ks1

server address ipv4 ks2

client protocol gdoi

client protocol gikev2 ikev2_profile1 ] – Configure this to start using G-IKEv2

crypto map GETVPN_CM 10 gdoi

set group g1

interface g0/0/0

crypto map GETVPN_CM

フィードバック

フィードバック