|

COOP_CONFIG_MISMATCH

|

プライマリ KS とセカンダリ KS 間の設定が一致しません。

|

|

COOP_KS_ADD

|

グループ内の連携 KS のリストに KS が追加されました。

|

|

COOP_KS_ELECTION

|

ローカル KS によってグループ内の選択プロセスが開始されました。

|

|

COOP_KS_REACH

|

設定済み連携 KS 間の到達可能性は回復しています。

|

|

COOP_KS_REMOVE

|

グループ内の連携 KS のリストから KS が削除されました。

|

|

COOP_KS_TRANS_TO_PRI

|

ローカル KS が、グループ内のセカンダリ サーバからプライマリ ロールに移行しました。

|

|

COOP_KS_UNAUTH

|

認証されていないリモートサーバーによって、グループ内のローカル KS へのアクセスが試行されました。敵対的なイベントの可能性があります。

|

|

COOP_KS_UNREACH

|

設定済み連携 KS 間の到達可能性が失われています。敵対的なイベントの可能性があります。

|

|

COOP_KS_VER_MISMATCH

|

各 KS が、異なるバージョンの Cisco IOS コードを実行しています。

|

|

COOP_PACKET_DROPPED

|

ドライバ バッファ サイズに設定されたハード制限によって、このサイズ以上のパケットの送信はできません。

|

|

GDOI-3-GDOI_REKEY_SEQ_FAILURE

|

シーケンス番号のアンチ リプレイ チェックが失敗したため、キー再生成メッセージが拒否されています。

|

|

GDOI-3-GM_NO_CRYPTO_ENGINE

|

リソースが不足しているかサポートされていない機能が要求されたために暗号化エンジンが検出できません。

|

|

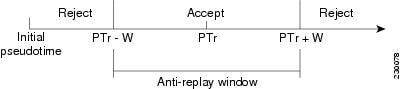

GDOI-3-PSEUDO_TIME_LARGE

|

キー再生成に、計算された許容される疑似時間の差を超える大きな疑似時間があります。

|

|

GDOI-3-PSEUDO_TIME_TOO_OLD

|

キー再生成に、計算された許容される疑似時間の差を超える小さな疑似時間があります。

|

|

GDOI-4-GDOI_ANN_TIMESTAMP_ LARGE

|

セカンダリ KS が、プライマリ KS から計算された許容される疑似時間の差を超える大きな疑似時間がある ANN を受信しています。

|

|

GDOI-4-GDOI_ANN_TIMESTAMP_ TOO_OLD

|

セカンダリ KS が、プライマリ KS から計算された許容される疑似時間の差を超える小さな疑似時間がある ANN を受信しています。

|

|

GDOI-5-COOP_KS_BLOCK_NEW_GM_REGISTER

|

セカンダリ KS がプライマリ KS から有効な疑似時間を受信していないため、GM のグループへの登録を一時的にブロックしています。

|

|

GDOI-5-COOP_KS_VALID_ANN_ TIMER_EXPIRED

|

セカンダリ KS が 3 つの再送信後に無効な疑似時間のある ANN を受信し続けています。セカンダリ KS は有効な ANN が受信されるまで一時的に新しいグループ メンバー登録をブロックします。

|

|

GDOI_ACL_NUM

|

ACL のエントリが多すぎます。GDOI は、指定された最初の 100 個の ACL エントリだけを受け入れます。

|

|

GDOI_REKEY_FAILURE

|

GDOI キー再生成中に、KS からのペイロード構文解析が、この GM 上で失敗しました。

|

|

GM_ACL_MERGE

|

GM と KS 間における ACL の違いは解決され、結合が実行されました。

|

|

GM_ACL_PERMIT

|

GM は「拒否」の ACL のみをサポートできます。「許可」エントリと一致するすべてのトラフィックがドロップされます。

|

|

GM_CLEAR_REGISTER

|

ローカル GM によって、clear crypto gdoi コマンドが実行されました。

|

|

GM_CM_ATTACH

|

このローカル GM 用の暗号マップが追加されました。

|

|

GM_CM_DETACH

|

このローカル GM 用の暗号マップが削除されました。

|

|

GM_CONV_SA_DUPLEX

|

IPsec SA が、GM 上のグループ内で双方向モードに変換されました。

|

|

GM_CONV_SA_DUPLEX_LOCAL

|

CLI コマンドによって、GM 上のグループ内で、IPsec SA が双方向モードに変換されました。

|

|

GM_DELETE

|

グループ内の GM が KS から削除されました。

|

|

GM_ENABLE_GDOI_CM

|

GM に、KS を持つグループ内の GDOI 暗号マップ上のイネーブルにされた ACL があります。

|

|

GM_HASH_FAIL

|

GDOI 登録プロトコル中に KS によって送信されたメッセージに不具合があるか、ハッシュがありません。

|

|

GM_INCOMPLETE_CFG

|

GDOI グループ設定で、グループ ID、サーバ ID、またはその両方が見つからないために、登録が完了できません。

|

|

GM_NO_IPSEC_FLOWS

|

IPsec フロー 制限に関するハードウェアの制限に達しました。IPsec SA をこれ以上作成できません。

|

|

GM_RE_REGISTER

|

あるグループのために作成された IPsec SA が期限切れか、消去された可能性があります。KS に再登録する必要があります。

|

|

GM_RECV_DELETE

|

GM を削除するために KS によって送信されたメッセージを受信しました。

|

|

GM_RECV_REKEY

|

キー再生成を受信しました。

|

|

GM_REGS_COMPL

|

Registration complete.

|

|

GM_REJECTING_SA_PAYLOAD

|

GDOI 登録プロトコル中に、KS によって送信された提案が、ローカル GM によって拒否されました。

|

|

GM_REKEY_NOT_RECD

|

GM によって、グループ内の KS からのキー再生成メッセージが受信されませんでした。現在実装されていません。

|

|

GM_REKEY_TRANS_2_MULTI

|

GM が、ユニキャスト キー再生成メカニズムの使用から、マルチキャスト メカニズムの使用へと移行しました。

|

|

GM_REKEY_TRANS_2_UNI

|

GM が、マルチキャスト キー再生成メカニズムの使用から、ユニキャスト メカニズムの使用へと移行しました。

|

|

GM_SA_INGRESS

|

グループ内の KS からの受信専用 ACL が、GM によって受信されました。

|

|

GM_UNREGISTER

|

GM がグループから去りました。

|

|

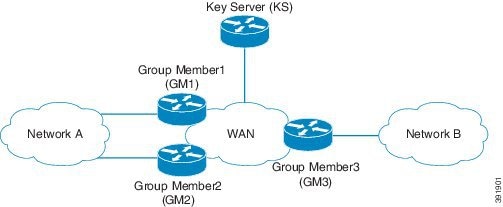

KS_BAD_ID

|

GDOI 登録プロトコル中に、ローカル KS と GM との間で設定の不一致が発生しました。

|

|

KS_BLACKHOLE_ACK

|

KS が、GM からの Null ルートメッセージの状態になりました。敵対的なイベントの可能性があります。

|

|

KS_CLEAR_REGISTER

|

ローカル KS によって、clear crypto gdoi コマンドが実行されました。

|

|

KS_CONV_SAS_DUPLEX

|

IPsec SA が、グループ内で双方向モードに変換されました。

|

|

KS_CONV_SAS_INGRESS

|

IPsec SA が、グループ内で受信専用モードに変換されました。

|

|

KS_FIRST_GM, GDOI, LOG_INFO

|

ローカル KS がグループに参加している最初の GM を受信しました。

|

|

KS_GM_REJECTS_SA_PAYLOAD

|

GDOI 登録プロトコル中に、KS によって送信された提案が、GM によって拒否されました。

|

|

KS_GM_REVOKED

|

キー再生成プロトコル中に、認証されていないメンバーによるグループへの加入が試行されました。敵対的なイベントの可能性があります。

|

|

KS_GROUP_ADD

|

コンフィギュレーション コマンドが実行され、グループ内に KS が追加されました。

|

|

KS_GROUP_DELETE

|

コンフィギュレーション コマンドが実行され、グループから KS が削除されました。

|

|

KS_HASH_FAIL

|

GDOI 登録プロトコル中に GM によって送信されたメッセージに不具合があるか、ハッシュがありません。

|

|

KS_LAST_GM

|

最後の GM がローカル KS でグループを去りました。

|

|

KS_NACK_GM_EJECT

|

KS が、GM からの ACK メッセージを受信しない状態になり、イジェクトされました。

|

|

KS_NO_RSA_KEYS

|

RSA キーが作成されなかったか、失われています。

|

|

KS_REGS_COMPL

|

KS による、グループ内における登録が正常終了しました。

|

|

KS_REKEY_TRANS_2_MULTI

|

グループが、ユニキャスト キー再生成メカニズムの使用から、マルチキャスト メカニズムへと移行しました。

|

|

KS_REKEY_TRANS_2_UNI

|

グループが、マルチキャスト キー再生成メカニズムの使用から、ユニキャスト メカニズムの使用へと移行しました。

|

|

KS_SEND_MCAST_REKEY

|

マルチキャスト キー再生成を送信中です。

|

|

KS_SEND_UNICAST_REKEY

|

ユニキャスト キー再生成を送信中です。

|

|

KS_UNAUTHORIZED

|

GDOI 登録プロトコル中に、認証されていないメンバーによるグループへの加入が試行されました。敵対的なイベントの可能性があります。

|

|

KS_UNSOL_ACK

|

KS によって、過去の GM からの非送信請求 ACK メッセージが受信されたか、DoS 攻撃を受けています。敵対的なイベントの可能性があります。

|

|

PSEUDO_TIME_LARGE

|

GM によって、その GM の疑似時間とは大きく異なる値を持つ疑似時間が受信されました。

|

|

REPLAY_FAILED

|

GM または KS のアンチ リプレイ チェックが失敗しました。

|

|

UNAUTHORIZED_IDENTITY

|

登録要求が、要求を行っているデバイスがグループの参加を許可されなかったために廃棄されました。

|

|

UNAUTHORIZED_IPADDR

|

登録要求が、要求を行っているデバイスがグループの参加を許可されなかったために廃棄されました。

|

|

UNEXPECTED_SIGKEY

|

予期しないシグニチャ キーが検出されました。このシグニチャ キーを解除します。

|

|

UNREGISTERED_INTERFACE

|

未登録のインターフェイスからの登録を受信中です。処理を停止してください。

|

|

UNSUPPORTED_TEK_PROTO

|

予期しない TEK プロトコルです。

|

フィードバック

フィードバック