ゾーンベース ポリシー ファイアウォールに関する機能情報

次の表に、このモジュールで説明した機能に関するリリース情報を示します。この表は、ソフトウェア リリース トレインで各機能のサポートが導入されたときのソフトウェアリリースだけを示しています。その機能は、特に断りがない限り、それ以降の一連のソフトウェアリリースでもサポートされます。

プラットフォームのサポートおよびシスコ ソフトウェアイメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator にアクセスするには、www.cisco.com/go/cfn に移動します。Cisco.com のアカウントは必要ありません。|

機能名 |

リリース |

機能情報 |

|---|---|---|

| ゾーンベース ファイアウォールの再分類 | Cisco IOS XE Bengaluru 17.6.1 |

ゾーンベース ファイアウォールの再分類機能が導入されました。この機能は、既存のセッションでポリシー設定に変更がある場合に、その変更を適用します。 |

|

ASR1000 上のゾーンベース ファイアウォールに対するスマートライセンスサポート |

Cisco IOS XE Denali 16.3.1 |

show license all コマンドが変更されました。 |

|

ゾーンベース ポリシー ファイアウォールでの Out-of-Order パケット処理 |

Cisco IOS XE リリース 3.5S |

Out-of-Order パケット処理機能は、セッションに DPI が必要ない場合に、OoO パケットのルータの通過を許可し、宛先への到達を可能にします。OoO パケットが含まれるすべてのレイヤ 4 トラフィックに、宛先へのパス スルーが許可されます。ただし、セッションでレイヤ 7 インスペクションが必要な場合は、OoO パケットがドロップされます。 |

|

IOS-XE ZBFW と暗号 VPN の相互運用 |

Cisco IOS XE リリース 3.17S |

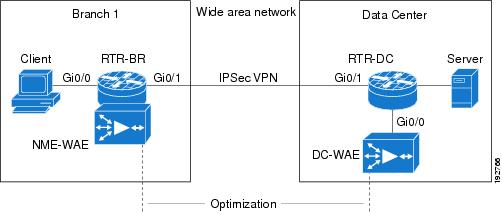

IOS-XE ZBFW と暗号 VPN の相互運用機能は、FlexVPN DVTI 上でのゾーンベース ファイアウォールの有効化をサポートします。 |

|

マルチパス TCP のゾーン ベース ファイアウォール サポート |

Cisco IOS XE リリース 3.13S |

マルチポイント TCP は、ゾーンベース ファイアウォール レイヤ 4 インスペクションとシームレスに連動します。マルチポイント TCP は、アプリケーション レイヤ ゲートウェイ(ALG)とアプリケーション インスペクションおよびコントロール(AIC)とは連動しません。 |

|

Firewall:NetMeeting Directory (LDAP) ALG サポート |

Cisco IOS XE Release 3.1S |

LDAP は、ディレクトリ サービスに保存されている情報の照会および更新に使用されるアプリケーション プロトコルです。ファイアウォール - Netmeeting(LDAP)Directory ALG サポート機能は、Cisco ファイアウォールでレイヤ 4 LDAP インスペクションをデフォルトでサポートできるようにします。 次のコマンドが導入されました。match protocol |

|

ゾーンベース ファイアウォールでのデバッグ可能性強化(フェーズ II) |

Cisco IOS XE Release 3.10S |

デバッグ可能性強化ゾーンベース ファイアウォール機能は、デバッグログのシビラティ(重大度)レベルを提供します。 |

|

ゾーンベース ファイアウォール - デフォルト ゾーン |

Cisco IOS リリース 2.6 |

ゾーンベース ファイアウォール - デフォルト ゾーン機能は、ゾーンとデフォルト ゾーンを構成するゾーン ペアでファイアウォール ポリシーを設定可能にするデフォルト ゾーンを導入します。明示的なゾーンメンバーシップのないインターフェイスがデフォルトゾーンに属します。 |

|

ゾーンベース ポリシー ファイアウォール |

Cisco IOS リリース 2.1 |

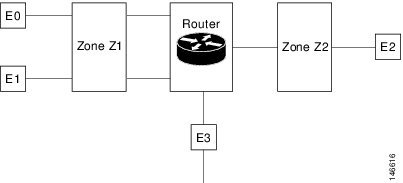

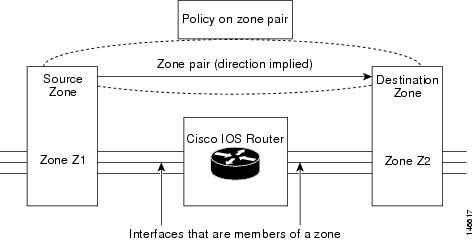

ゾーンベース ポリシー ファイアウォール機能は、ゾーンと呼ばれるインターフェイスのグループ間に Cisco IOS XE ソフトウェアの単方向ファイアウォール ポリシーを提供します。 |

フィードバック

フィードバック