インターネット キー エクスチェンジ(IKE)のフェーズ 1 ネゴシエーション中、IKE Quick Mode が開始される前に、NAT サポート、およびネットワーク パス上の NAT イグジスタンスという、2 つのタイプの NAT 検出が実行されます。

NAT サポートを検出するには、リモート ピアとベンダー ID ストリングを交換する必要があります。IKE フェーズ 1 のメイン モード(MM)1 および MM 2 の間、リモート ピアによって、ベンダー ID ストリング ペイロードが、そのピアに送信され、このバージョンでは

NAT トラバーサルがサポートされていることが示されます。その後、ネットワーク パス上の NAT イグジスタンスを検出できます。

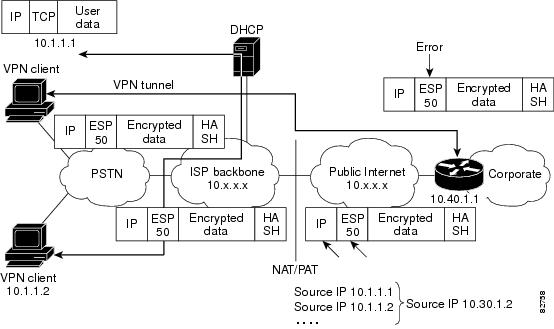

ネットワーク パス上に NAT が存在しているかどうかを検出すると、2 つのピア間のすべての NAT と、NAT の正確な位置がわかります。NAT デバイスによって、プライベート IP アドレスおよびポートがパブリック値に(またはパブリックからプライベートに)変換されます。パケットがデバイスを通過すると、この変換によって

IP アドレスとポートが変更されます。ネットワーク パス上に NAT デバイスが存在しているかどうかを検出するには、ピアによって、各終端からの送信元アドレスと宛先アドレスの両方の IP アドレスおよびポートのハッシュを持つペイロードが送信される必要があります。両端でハッシュが計算され、ハッシュが一致した場合、各ピアによって、両ピア間におけるネットワーク

パス上に NAT デバイスが存在しないことが認識されます。ハッシュが一致しない(つまり、誰かがアドレスまたはポートを変換した)場合、各終端では、NAT トラバーサルを実行し、ネットワークを介して IPsec パケットを取得する必要があります。

ハッシュは一連の NAT Discovery(NAT-D)ペイロードとして送信されます。各ペイロードには 1 つのハッシュが格納されます。複数のハッシュが存在する場合、複数の NAT-D が送信されます。ほとんどの環境では、NAT-D ペイロードは

2 つだけです。1 つは送信元 アドレスおよびポート用、もう 1 つは宛先アドレスおよびポート用です。最初に宛先 NA-D ペイロードが送信され、次に送信元 NAT-D ペイロードが送信されます。これは、受信側では、最初にローカル NAT-D

ペイロードを処理し、次にリモート NAT-D ペイロードを処理することを予期する必要があることを意味します。メイン モードでは、NAT-D ペイロードは 3 番目および 4 番目のメッセージに格納され、アグレッシブ モード(AM)では、2 番目および

3 番目のメッセージ内に格納されます。

フィードバック

フィードバック