Cisco Umbrella 統合の制限

-

アプリケーションまたはホストが、DNSを使用する代わりにIPアドレスを直接使用してドメイン名をクエリしている場合、ポリシーは適用されません。

-

クライアントが Web プロキシに接続すると、DNS クエリはシスコデバイスをパススルーしません。この場合、コネクタはDNS要求を一切検出できず、Web サーバーへの接続は Cisco Umbrella ポータルからのすべてのポリシーをバイパスします。

-

Cisco Umbrella の統合ポリシーによって DNS クエリがブロックされると、クライアントは Cisco Umbrella ブロックページにリダイレクトされます。これらのブロックページは、HTTPS サーバによって提供され、IP アドレス範囲は Cisco Umbrella ポータルによって定義されます。

-

ユーザー認証とアイデンティティは、このリリースではサポートされません。

-

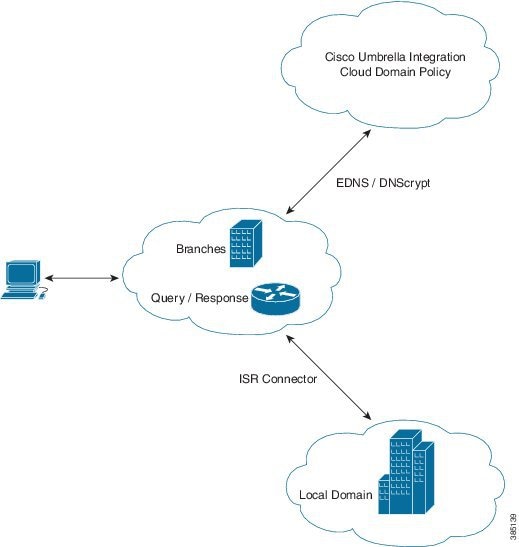

リダイレクトされるレコードは、タイプ A、AAAA、および TXT クエリのみです。他のタイプのクエリはコネクタをバイパスします。Cisco Umbrella Connector は、悪意のあるトラフィックに関する既知の IP アドレスのリストを保持しています。Cisco Umbrella ローミングクライアントは、これらのアドレスが宛先のパケットを検出すると、各アドレスを Cisco Umbrella クラウドに転送して、さらに検査します。

-

ホストの IPv4 アドレスのみが EDNS オプションで伝達されます。

-

最大 64 のローカルドメインを設定できます。許可されるドメイン名の長さは 100 文字です。

フィードバック

フィードバック