IPsec VPN ハイ アベイラビリティ拡張機能に関する情報

Reverse Route Injection

逆ルート注入(RRI)は、冗長性やロード バランシングが求められるバーチャル プライベート ネットワーク(VPN)のネットワーク設計を簡素化します。RRI は、ダイナミック クリプト マップとスタティック クリプト マップのどちらを使用する場合でも適用できます。

RRI には次の利点があります。

-

複数の(冗長な)VPN ヘッドエンド デバイスがある環境で、IPsec トラフィックを特定の VPN ヘッドエンド デバイスにルーティングできます。

-

特に、リモート デバイスのルート フラッピングが多く発生する環境で IKE キープアライブを使用するとき、ヘッドエンド デバイス間のリモート セッションの予測可能なフェールオーバー時間を保証します(ルート収束の効果は考慮されません。これは、使用されるルーティング プロトコルとネットワークの規模によって異なるためです)。

-

ルートが動的にアップストリーム デバイスで学習されるので、アップストリーム デバイス上でスタティック ルートを管理する必要はありません。

ダイナミック クリプト マップと連動する場合、リモート ピアが RRI 対応のルータとの IPsec セキュリティ アソシエーション(SA)を確立すると、スタティック ルートが、そのリモート ピアによって保護されたサブネットまたはホストごとに作成されます。スタティック クリプト マップの場合、スタティック ルートが拡張アクセス リスト ルールの各宛先に対して作成されます。アクセス コントロール リスト(ACL)を持つスタティック クリプト マップで RRI を使用すると、IPsec SA のネゴシエーションがなくても、ルートは常に存在します。

Note |

RRI を使用する ACL では、any キーワードを使用できません。 |

作成されたルートは任意のダイナミック ルーティング プロトコルに注入され、周囲のデバイスに配布されます。このトラフィック フローでは、IPsec を正しい SA 全体に転送するために適切な RRI ルータに誘導し、IPsec ポリシーの不一致およびパケット喪失を回避する必要があります。

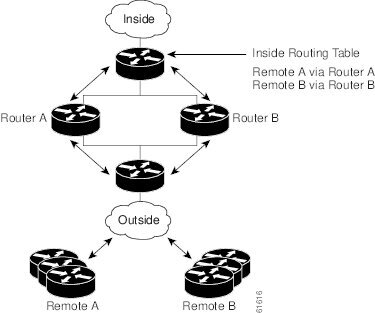

次の図は、RRI 設定機能のトポロジを示します。リモート A にルータ A がサービスを提供し、リモート B はルータ B に接続します。このようにして、セントラル サイトにある VPN ゲートウェイ全体にロードバランシングを提供します。セントラル サイトのデバイスの RRI により、ネットワーク内部の他のルータは、正しい転送判断を自動的に実行できるようになります。また、RRI により、内部ルータのスタティック ルートを管理する必要がなくなります。

ホットスタンバイ ルータ プロトコルおよび IPsec

ホットスタンバイ ルータ プロトコル(HSRP)は、1 つのルータのアベイラビリティに頼らなくても、イーサネット ネットワークのホストから IP トラフィックをルーティングすることで、ネットワークのハイ アベイラビリティを実現します。HSRP は、ICMP Router Discovery Protocol(IRDP)などのルータ ディスカバリ プロトコルをサポートしないホスト、および選択したルータがリロードしたときまたはオフになったときに新しいルータに切り替える機能を備えていないホストには特に便利です。この機能がないと、ルータ障害が原因でデフォルト ゲートウェイを失うルータはネットワークと通信できません。

HSRP は、スタンバイ コマンドライン インターフェイス(CLI)コマンドを使用して LAN インターフェイス上に設定できます。インターフェイスから、ローカル IPsec ID またはローカル トンネル エンドポイントとしてスタンバイ IP アドレスを使用できます。

スタンバイ IP アドレスをトンネル エンドポイントとして使用すると、HSRP を使用してフェールオーバーを VPN ルータに適用できます。リモート VPN ゲートウェイは、HSRP グループ内のアクティブ デバイスに所属するスタンバイ アドレスを使用してローカル VPN ルータに接続します。フェールオーバーの際、スタンバイ デバイスはスタンバイ IP アドレスの所有権を引き継いで、リモート VPN ゲートウェイへのサービスを開始します。

フェールオーバーは、HSRP を使用して VPN ルータに適用できます。リモート VPN ゲートウェイは、HSRP グループ内のアクティブ デバイスに所属するスタンバイ アドレスを使用してローカル VPN ルータに接続します。この機能では、定義の必要があるのは HSRP スタンバイ アドレスだけなので、ゲートウェイ リストの定義に関してリモート ピア上での設定の複雑さが軽減されます。

次の図は、拡張 HSRP 機能のトポロジを示します。トラフィックは、スタンバイ グループのアクティブ装置である、アクティブ ルータ P でサービスが提供されています。フェールオーバーが発生した場合、トラフィックは、元のスタンバイ装置であるルータ S に迂回されます。ルータ S は新しいアクティブ ルータの役割を想定し、スタンバイ IP アドレスの所有権を引き継ぎます。

Note |

フェールオーバーの場合、HSRP は、VPN ルータ間の IPsec 状態情報の転送を促進しません。つまり、この状態の転送が行われない場合、リモートに対する SA が削除され、インターネット キー交換(IKE)および IPsec SA を再確立する必要があります。IPsec フェールオーバーをさらに効率的に行うために、IKE キープアライブをすべてのルータ上でイネーブルにすることを推奨します。 |

フィードバック

フィードバック