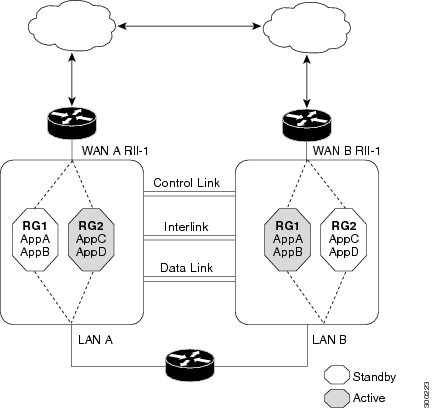

デフォルトでは、非対称ルーティングが設定されている場合、ネットワーク アドレス変換(NAT)は非 ALG パケットをアクティブ RG に転送するのではなく、スタンバイ RG で処理します。NAT のみの設定(ファイアウォールが設定されていない場合)では、パケットの処理にアクティブ

RG およびスタンバイ RG の両方を使用できます。NAT のみの設定を使用しており、非同期ルーティングを設定している場合、デフォルトの非同期ルーティング ルールは、NAT がスタンバイ RG でパケットを選択的に処理するというルールです。スタンバイ

RG で受信したパケットをアクティブ RG へ転送するように asymmetric-routing always-divert enable コマンドを設定できます。あるいは、NAT と共にファイアウォールを設定している場合は、デフォルトの非同期ルーティング ルールではパケットが常にアクティブ RG に転送されます。

NAT がスタンバイ RG でパケットを受信したときに、パケットの転送が設定されていない場合、NAT は検索を実行してそのパケットのセッションが存在するかどうかを確認します。セッションが存在しており、そのセッションに関連付けられた ALG がない場合、NAT

はスタンバイ RG でパケットを処理します。セッションが存在している場合にスタンバイ RG でパケットを処理すると、NAT トラフィックの帯域幅が大幅に増加します。

NAT ではペイロードの特定と変換、および子フローの作成に ALG が使用されます。ALG が適切に機能するには、双方向トラフィックが必要です。NAT は、ALG に関連付けられているすべてのパケット フローのトラフィックをアクティブ RG

に転送する必要があります。このため、セッションに関連付けられている ALG データがスタンバイ RG で検出されたかどうかを確認します。ALG データが存在している場合、非対称ルーティングのためにパケットが転送されます。

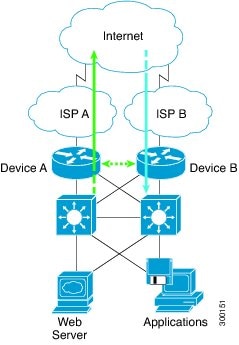

VRF 対応ソフトウェア インフラストラクチャ(VASI)サポートが Cisco IOS XE リリース 3.16S で追加されました。マルチプロトコル ラベル スイッチング(MPLS)非対称ルーティングもサポートされています。

Cisco IOS XE リリース 3.16S では、NAT は ALG、キャリア グレード NAT(CGN)、および Virtual Routing and Forwarding(VRF)インスタンスによる非対称ルーティングをサポートしています。ALG、CGN、または

VRF による非対称ルーティングを有効にするために設定を変更する必要はありません。詳細については、「例:VRF による非対称ルーティングの設定」を参照してください。

フィードバック

フィードバック